Как сделать цепочку сертификатов

Добавил пользователь Дмитрий К. Обновлено: 18.09.2024

В этой инструкции мы постараемся подробно описать, какие файлы (названия сертификатов), вы можете получать от разных сертификационных центров, которые выпускают для вас SSL сертификат и последовательность файлов в которой нужно устанавливать сертификат.

Важно! Если у вас файлов сертификатов больше чем три файла в архиве, который вы получили, для дополнительных файлов жмем кнопку добавить поле и вставляем содержимое файла.

Установка сертификата от Comodo

По умолчанию, Центр сертификации отправляет корневой (Root) и промежуточный (Intermediate) сертификаты вместе с основным в архиве. Стоит отметить, что в архиве может быть не один, а несколько промежуточных сертификатов. Данный факт зависит от типа заказанного SSL сертификата. На текущий момент, Центр Сертификации предоставляет следующую цепочку сертификатов.

- private.key - приватный ключ (вставлять в первое поле). Ключ вы генерируете сами вначале регистрации сертификата.

- name_domain.crt - сертификат для вашего домена (вставлять в второе поле).

- COMODOAddTrustServerCA.crt - промежуточный сертификат (вставлять в третье поле).

- COMODOExtendedValidationSecureServerCA.crt - промежуточный сертификат (вставлять четвертое поле).

- AddTrustExternalCARoot.crt - корневой сертификат (вставлять в пятое поле).

GoGetSSL Domain SSL

- private.key - приватный ключ (вставлять в первое поле). Ключ вы генерируете сами вначале регистрации сертификата.

- вашдомен.crt - сертификат для вашего домена (вставлять в второе поле).

- USERTrust_RSA_Certification_Authority.crt - промежуточный сертификат (вставлять в третье поле).

- AddTrust_External_CA_Root.crt - корневой сертификат (вставлять в четвертое поле).

Sectigo SSL

- private.key - приватный ключ (вставлять в первое поле). Ключ вы генерируете сами вначале регистрации сертификата.

- name_domain.crt - сертификат для вашего домена (вставлять в второе поле).

- AAA_Certificate-Services.crt - промежуточный сертификат (вставлять в третье поле).

- USERTrust_RSA_Certification_Authority.crt - промежуточный сертификат (вставлять в четвертое поле).

Sectigo

- private.key - приватный ключ (вставлять в первое поле). Ключ вы генерируете сами вначале регистрации сертификата.

- name_domain.crt - сертификат для вашего домена (вставлять в второе поле).

- AAACertificateServices.crt - промежуточный сертификат (вставлять в третье поле).

- USERTrustRSAAAACA.crt - промежуточный сертификат (вставлять в четвертое поле).

- SectigoRSADomainValidationSecureServerCA.crt - промежуточный сертификат (вставлять в пятое поле).

GoGetSSL от Comodo

- private.key - приватный ключ (вставлять в первое поле). Ключ вы генерируете сами вначале регистрации сертификата.

- name_domain.crt - сертификат для вашего домена (вставлять в второе поле).

- AAACertificateServices.crt - промежуточный сертификат (вставлять в третье поле).

- USERTrustRSAAAACA.crt - промежуточный сертификат (вставлять в четвертое поле).

- GoGetSSLRSADVCA.crt - промежуточный сертификат (вставлять в пятое поле).

- Приватный RSA PRIVATE KEY - вставить в первое поле.

- Ваш SSL сертификат - вставить в второе поле.

- Промежуточный сертификат - вставить в третье поле.

- Корневой сертификат - добавьте четвертое поле и в него вставьте.

InstantSSL

- private.key - приватный ключ (вставлять в первое поле). Ключ вы генерируете сами вначале регистрации сертификата.

- name_domain.crt - сертификат для вашего домена (вставлять в второе поле).

- ComodoHigh-AssuranceSecureServerCA.crt - промежуточный сертификат (вставлять в третье поле).

- AddTrustExternalCARoot.crt - корневой сертификат (вставлять в четвертое поле).

ComodoSSL / ComodoSSL Wildcard

- private.key - приватный ключ (вставлять в первое поле). Ключ вы генерируете сами вначале регистрации сертификата.

- name_domain.crt - сертификат для вашего домена (вставлять в второе поле).

- ComodoSSLCA.crt - промежуточный сертификат (вставлять в третье поле).

- AddTrustExternalCARoot.crt - корневой сертификат (вставлять в четвертое поле).

EssentialSSL

- private.key - приватный ключ (вставлять в первое поле). Ключ вы генерируете сами вначале регистрации сертификата.

- name_domain.crt - сертификат для вашего домена (вставлять в второе поле).

- UTNAddTrustSGCCA.crt - промежуточный сертификат (вставлять в третье поле).

- ComodoUTNSGCCA.crt - промежуточный сертификат (вставлять в четвертое поле).

- EssentialSSLCA_2.crt - промежуточный сертификат (вставлять в пятое поле).

- AddTrustExternalCARoot.crt - корневой сертификат (вставлять в шестое поле).

В uCoz / uWeb ограничение всего на 5 полей, в данной ситуации вам придется написать в техподдержку с панели управления сайтом (предоставить им файлы сертификата) и вам прикрепит сертификат сотрудник техподдержки.

PositiveSSL

- private.key - приватный ключ (вставлять в первое поле). Ключ вы генерируете сами вначале регистрации сертификата.

- name_domain.crt - сертификат для вашего домена (вставлять в второе поле).

- PositiveSSLCA2.crt - промежуточный сертификат (вставлять в третье поле).

- AddTrustExternalCARoot.crt - корневой сертификат (вставлять в четвертое поле).

Comodo PositiveSSL

- private.key - приватный ключ (вставлять в первое поле). Ключ вы генерируете сами вначале регистрации сертификата.

- sitename_com.crt - сертификат для вашего домена (вставлять в второе поле).

- sitename_com.ca-bundle - промежуточный сертификат (вставлять в третье поле).

Comodo

- private.key - приватный ключ (вставлять в первое поле). Ключ вы генерируете сами вначале регистрации сертификата.

- name_domain.crt - сертификат для вашего домена (вставлять в второе поле).

- COMODORSADomainValidationSecureServerCA - промежуточный сертификат (вставлять в третье поле).

- COMODORSAAddTrustCA - промежуточный сертификат (вставлять в четвертое поле).

- AddTrustExternalCARoot - корневой сертификат (вставлять в пятое поле).

Comodo может предоставить файлы сертификата

- private.key - приватный ключ (вставлять в первое поле). Ключ вы генерируете сами вначале регистрации сертификата.

- name_domain.crt - сертификат для вашего домена (вставлять в второе поле).

- SectigoRSADomainValidationSecureServerCA - промежуточный сертификат (вставлять в третье поле).

- USERTrustRSAAddTrustCA - промежуточный сертификат (вставлять в четвертое поле).

- AddTrustExternalCARoot - корневой сертификат (вставлять в пятое поле).

Digi Sert может предоставить такие файлы

- key.txt - приватный ключ (вставлять в первое поле). Ключ вы генерируете сами вначале регистрации сертификата.

- sitename_ru_2022_10_13.crt - сертификат для вашего домена (вставлять в второе поле).

- intermediate_pem_thawte_ssl123_1.crt - промежуточный сертификат (вставлять в третье поле).

- root_pem_thawte_ssl123_1.crt - корневой сертификат (вставлять в четвертое поле).

При установке SSL сертификата, содержимое каждого из файлов нужно копировать вместе с текстом:

то есть не нужно отдельно выбирать что копировать, а что нет. Открыли файл текстовым редактором (блокнотом) Notepad и копируете все содержимое, далее вставляете в нужное поле.

Корневой сертификат (СА) — часть ключа, которым центры сертификации подписывают выпущенные SSL-сертификаты. Выдавая корневой сертификат, каждый такой центр гарантирует, что пользователи или организации, запросившие SSL, верифицированы и действия с доменом легальны.

Данные вашего сайта под защитой

Где взять корневой сертификат?

После заказа SSL и его активации на указанную контактную почту придет письмо с необходимыми данными для установки сертификата на сайт (в частности, корневой сертификат). Подробнее о содержимом письма в статье Где взять данные для установки SSL-сертификата.

Могу ли я создать корневой сертификат самостоятельно?

Чтобы создать корневой сертификат самому, нужно получить статус сертификационного центра. Эта процедура связана со значительными финансовыми затратами, поэтому в большинстве случаев мы рекомендуем обращаться к существующим центрам сертификации.

Установка цепочки сертификатов

Список доверенных сертификатов, использующихся для создания цепочки, приходит в информационном письме после выпуска и активации SSL. Для установки цепочки сертификатов (в том числе, корневого) воспользуйтесь подробными инструкциями справочного раздела: Установка SSL-сертификата.

Если электронную подпись нужно использовать на нескольких компьютерах или скопировать сертификат на запасной носитель, то необходимо знать, где ее искать. Обычно сертификаты хранятся в одном месте, но в зависимости от типа используемой операционной системы путь к хранилищу может быть разным.

Где хранится ЭЦП на компьютере

Сертификат ЭЦП имеет формат .cer или .csr, и занимает несколько КВ памяти. В операционных системах MacOS и Linux формат файла не меняется, поскольку является единым для использования на территории РФ.

Как посмотреть сертификат ЭЦП

Посмотреть установленные сертификаты можно при помощи Internet Explorer, Certmgr, консоль управления или КриптоПро. Пользоваться другими компьютерными программами не рекомендуется: они могут иметь встроенную команду отправки ключа ЭЦП на сторонний сервер, что приведет к компрометации подписи и невозможности ее использования.

Через КриптоПро

Как найти сертификат ЭЦП на компьютере при помощи КриптоПро:

Этим способом могут воспользоваться пользователи или администраторы ПК (если пользователю будет отказано в доступе, необходимо дополнительно запросить права администратора). В открывшемся окне будет список всех сертификатов, установленных на данном ПК. В содержащем сертификаты хранилище, можно посмотреть информацию по каждому, скопировать контейнер закрытых ключей КриптоПро на другой компьютер, внешний носитель или удалить недействительный ключ ЭЦП.

Через Certmgr

Найти файл сертификата можно и при помощи встроенного менеджера, который присутствует во всех ОС Windows. Через него можно не только посмотреть все личные сертификаты, но и сертификаты УЦ и партнеров Microsoft.

Метод может использоваться только администратором ПК. Для просмотра нужно:

С шифрованными сертификатами приложение работает ограниченно и не всегда корректно отражает все электронные подписи, установленные пользователем.

Через Internet Explorer

Интернет-браузер IE входит в комплектацию всех ОС семейства Windows XP и выше и позволяет также найти сертификаты ЭЦП на компьютере. Для просмотра нужно:

Далее откроется окно с перечнем всех сертификатов, установленных пользователем и сторонними поставщиками ПО. В данном меню возможен перенос ключей и сертификатов на внешний носитель, удаление открытых ключей. Удаление корневых сертификатов УЦ через меню IE невозможно.

Через консоль управления

Просмотр сертификатов в ОС Windows через консоль управления запускается в несколько этапов:

Дополнительно можно просмотреть ключи ЭЦП по конкретной учетной записи. Способ также доступен только пользователям с правами администратора ПК. Через консоль можно не только просматривать информация, но и удалять, копировать, добавлять контейнеры с ключами ЭЦП. Неудобство метода в том, что все команды необходимо вводить вручную. Обычны работа через консоль осуществляется на windows server для настройки прав доступа всех пользователей.

Где в реестре хранится ЭЦП

Иногда реестр используется как ключевой носитель, т.е. он подходит для импорта и экспорта сертификатов. Где находится сертификат ЭЦП зависит от битности системы:

- для 32-битной ОС путь выглядит так: HKEY_LOCAL_MACHINESOFTWARECryptoProSettings Users(идентификатор пользователя)Keys(Название контейнера)

- для 64-битной ОС путь к ключам такой: HKEY_LOCAL_MACHINESOFTWAREWow6432NodeCrypto ProSettings USERS(идентификатор пользователя)Keys(Название хранилища)

- реже ключи электронной подписи можно найти тут: HKEY_USERSS-1-5-21- _ClassesVirtualStoreMACHINESOFTWARE [Wow6432Node]Crypto ProSettingsUSERSS-1-5-21- Keys

SID — это идентификатор пользователя, который идентифицирует данную учетную запись. Узнать его можно через командную строку и команду WHOAMI/USER.

Где хранится сертификат ЭЦП в ОС Windows XP

К базовым компонентам ОС Windows XP относятся службы сертификации, а XP Professional уже поддерживает многоуровневые иерархии центра сертификации (ЦС) как с изолированными и интерактивными ЦС, так и сети ЦС с доверительными перекрестными отношениями.

Открытые ключи ЭЦП Windows XP хранит в личном хранилище, а т.к. они представляют собой общедоступную информацию, то хранятся в виде открытого текста. Сертификаты пользователя находятся по адресу:

Documents and Settings ApplicationDataMicrosoft SystemCertificatesMyCertificates. Они автоматически вносятся в локальный реестр при каждом входе в систему. Если профиль перемещаемый, то открытые ключи хранятся обычно не на ПК, а следуют за пользователем при каждом входе в систему с внешнего носителя.

Такие поставщики услуг криптографии, как Enchanced CSP и Base CSP хранят закрытые ключи электронной подписи в папке %SystemRoot%Documents and Settings Application DataMicrosoftCryptoRSA. Если профиль перемещаемый, то они расположены в папке RSA на контроллере домена. В этом случае на ПК они загружаются только на время работы профиля. Все файлы в данной папке шифруются случайным симметричным ключом автоматически. Основной ключ пользователя имеет длину в 64 символа и создается проверенным генератором случайных чисел.

Где хранится ЭЦП в системах Linux

В Linux системах список контейнеров с закрытыми ключами можно найти при помощи утилиты csptest. Находится она в директории: /opt/cprocsp/bin/ .

Список контейнеров компьютера: csptest -keyset -enum_cont -verifycontext -fqcn -machinekeys. Список контейнеров пользователя: csptest -keyset -enum_cont -verifycontext -fqcn. В списках имена контейнеров даются в виде, понятном для бинарных утилит, входящих в состав дистрибутива CSP.

Закрытые ключи хранятся в хранилище HDImageStore на жестком диске, и доступны они и для CSP, и для JCP.

Просмотреть список ключей электронной подписи на ОС Windows может только пользователь с правами администратора. Обычно ключи хранятся в системных папках и имеют расширение .cer или .csr. Чтобы посмотреть список, удалить ненужные элементы или скопировать их на внешний носитель можно воспользоваться программой КриптоПро, браузером Internet Explorer, консолью управления или специальной утилитой certmgr. В Windows XP открытые и закрытые ключи хранятся в разных папках, а закрытые дополнительно шифруются паролем, состоящим из комбинации случайных чисел. Системы Linux хранят все сертификаты в отдельной директории, а пусть к ним задается вручную при помощи команд.

Об устройстве x.509 много сказано (в том числе на хабре), поэтому повторяться не буду.

Ниже просто пошаговая инструкция получения цепочки вперемешку с небольшой выжимкой из теории и не более того.

Всё нижесказанное актуально для:

Помимо самого кодированного запроса, версии, подписи и т.п. в нём имеется ряд расширений. Одно из которых Authority Information Access нас и интересует:

Параметр CA Issuers как раз и содержит следующий в цепочке сертификат. Как правило, данный сертификат либо в PEM, либо в DER(как в нашем случае) форматах.

На деле PEM формат не более чем base64 представление DER и получить PEM из DER можно сделав base64 ./ycasha2.cer ./ycasha2.pem и обрамив кодированный текст "—–BEGIN CERTIFICATE—–","—–END CERTIFICATE—–". Однако, логичнее и проще сделать это преобразование средствами openssl:

Едем дальше и смотрим следующий сертификат в цепочке:

Преобразовываем и его:

В данном сертификате (т.к. он корневой) отсутствует расширение Authority Information Access:

То есть на нём и закончим вытягивание цепочки. Осталось собрать это всё в chain-файл:

Вроде бы теперь можно ставить (если есть Private Key), но остановлюсь ещё на паре нюансов.

Установив свой сертификат на свой Яндекс проверяем его:

Понятно, что корневой сертификат подписать некому, поэтому нужно нашей системе разрешить доверять ему. Для этого можно создать кусочек хранилища. При поиске требуемого сертифката openssl пытается отыскать его по хешу сертификата.

Разумеется делать руками каждый раз лень, потому слегка автоматизируем:

Как-то так… Разумеется скрипт не универсален, всё на скорую руку в предверии грандиозного шухера. Комментарии/пожелания приветствуются, но отвечать вряд ли смогу — у нас тут (в Беларуси) дурдом деноминация.

Чтобы просмотреть сертификаты в Виндовс 7, заходим в ОС с правами администратора.

Необходимость в доступе к сертификатам особенно важна для пользователей, которые часто совершают платежи в интернете. Все сертификаты хранятся в одном месте, так называемом Хранилище, которое разбито на две части.

Способ 2: Панель управления

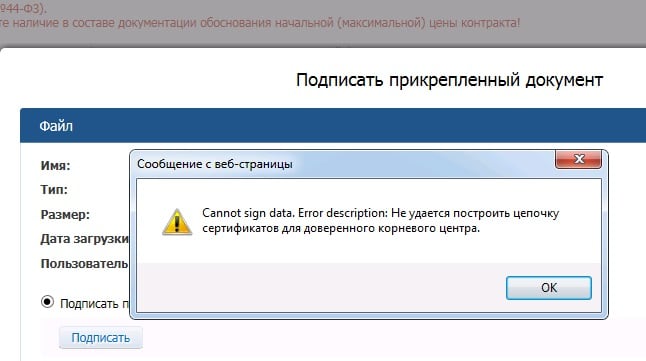

Причины ошибки в цепочке сертификатов

Ошибки могут возникать по разным причинам — проблемы с Интернетом на стороне клиента, блокировка программного обеспечения Защитником Windows или другими антивирусами. Далее, отсутствие корневого сертификата Удостоверяющего Центра, проблемы в процессе криптографической подписи и другие.

Устранение ошибки при создании создания цепочки сертификатов для доверенного корневого центра

В первую очередь убедитесь, что у вас нет проблем с интернет-подключением. Ошибка может появляться при отсутствии доступа. Сетевой кабель должен быть подключен к компьютеру или роутеру.

При подключенном интернете у вас должны отобразиться данные об отправленных пакетах, скорости передачи и прочая информация. Если Интернета нет, вы увидите, что пакеты не дошли до места назначения.

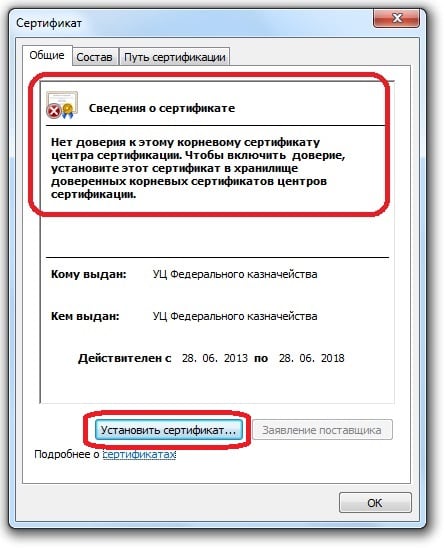

Теперь проверим наличие корневого сертификата Удостоверяющего Центра. Для этого:

Проверка корневого сертификата УЦ в браузере

Проверку можно выполнить в браузере.

Теперь попробуйте снова выполнить те действия, в процессе которых возникла ошибка. Чтобы получить корневой сертификат, необходимо обратиться в соответствующий центр, где вы получили СКП ЭП.

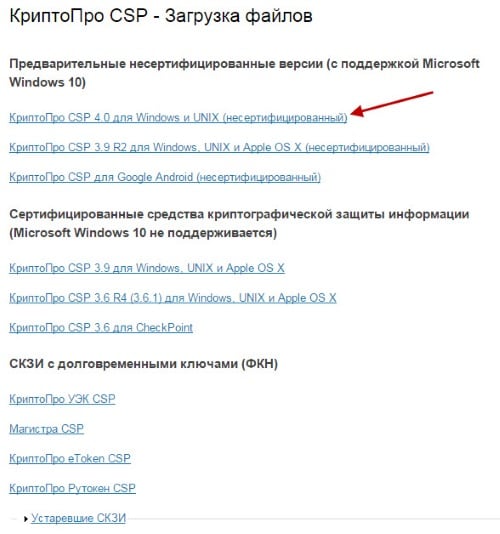

Другие способы устранить ошибку цепочки сертификатов

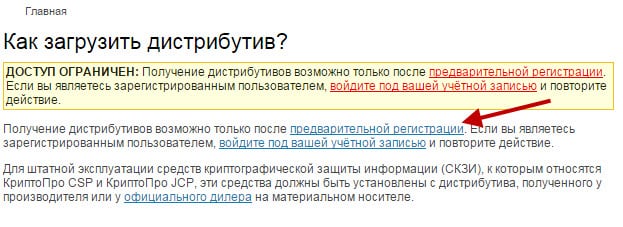

Нажмите на соответствующую ссылку и введите данные в форму предварительной регистрации. Подтвердите лицензионное соглашение, и вы получите ссылку на скачивание пакета программы.

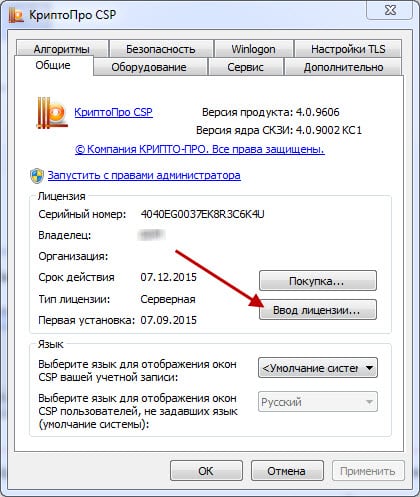

Установка КриптоПро

Когда установочный файл скачен, его нужно запустить для установки на ваш компьютер. Система отобразит предупреждение, что программа запрашивает права на изменение файлов на ПК, разрешите ей это сделать.

Перед установкой программы на свой компьютер, все ваши токены должны быть извлечены. Браузер должен быть настроен на работу, исключением является браузер Opera, в нем уже произведены все настройки по умолчанию. Единственное, что остается пользователю — это активировать специальный плагин для работы. В процессе вы увидите соответствующее окно, где Opera предлагает активировать этот плагин.

После запуска программы, нужно будет ввести ключ в окне.

Читайте также: