Шифровальный диск альберти своими руками с русским алфавитом

Добавил пользователь Евгений Кузнецов Обновлено: 18.09.2024

Сегодня, в век цифровых технологий, каждый из нас сталкивается с шифрованием, даже не замечая этого: шифры мы встречаем дома, в офисе и в любом другом месте. Среди прочего чаще всего информация шифруется в компьютере, смартфонах и других цифровых устройствах. Кроме того, мы ежедневно используем разные Интернет-ресурсы, которые зашифровывают данные для того, чтобы избежать получения информации третьими лицами.

Проблема: незнание способов шифрования.

Цель: изучить способы шифрования и создать шифры.

Объект исследования: шифрование.

Предмет исследования: способы шифрования.

Гипотеза исследования: узнаем о шифровании и проверим на практике некоторые способы шифрования.

поиск информации о шифровании;

изучение истории шифра;

выделение способов шифрования;

создание своего шифра;

поиск и анализ информации;

Практическая значимость проекта заключается в возможности использования шифров для создания паролей в повседневной жизни.

Глава I . Основная часть. 1.1 История шифрования

Криптография и шифрование тысячи лет используются людьми для защиты разного рода информации. Самый древний текст с элементами криптографии найден в гробнице древнеегипетского вельможи Хнумхотепа II, наследного князя и номарха города Менат-Хуфу, жившего почти 4000 лет назад. Среди иероглифов он использовал несколько необычных символов, которые скрывают прямое значение текста. Такой метод шифрования фактически представляет собой шифр подстановки , когда элементы исходного текста заменяются другими элементами по определённым правилам .

Скитала является примером перестановочного шифра, в котором элементы исходного текста меняют местами, а не заменяют другими символами. По современным стандартам скиталу было бы очень просто взломать, но 2500 лет назад очень мало людей умели читать и писать. Скитала обеспечила спартанцам защищённую связь.

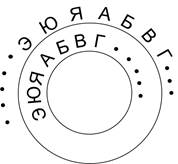

В середине XV века итальянский учёный, архитектор, скульптор, художник и математик Леон Батиста Альберти изобрёл систему шифрования на основе шифровального диска . Устройство представляло собой пару дисков разного диаметра. Внешний диск был неподвижным, в него вписывались буквы, расположенные в естественном порядке. Во внутренний подвижный диск, по его окружности были вписаны все буквы смешенного алфавита. Процесс шифрования заключался в нахождении буквы открытого текста на внешнем диске и замену ее на соответствующую (стоящей под ней) букву шифрованного текста. После шифрования нескольких слов диск сдвигался на один шаг. Ключом данного шифра являлся порядок расположения букв на внутреннем диске и его начальное положение относительно внешнего диска.

В XVI веке французский дипломат Блез Виженер на основе концепции многоалфавитного шифра Альберти создал шифр, который получил название шифра Виженера . Он работает точно как система Цезаря за исключением того, что ключ меняется в процессе шифрования. В шифре Виженера применяется решётка из букв, которая задаёт метод подстановки. Её называют квадратом Виженера или таблицей Виженера. Решётка состоит из 26 строк алфавита со смещением на один символ друг относительно друга.

Метод смены одного ключа на другой следует простому шаблону. В качестве ключа шифрования выбирается специальное секретное слово. Каждый символ в исходном тексте заменяется с использованием таблицы. Чтобы определить, на какую букву нужно заменить первый символ, мы совмещаем первый символ исходного текста (по одной оси) с первым символом секретного слова (по другой оси). Метод повторяется для второй и каждой последующей букв, секретное слово используется многократно, пока не закончатся символы в исходном тексте.

В конце XVIII века Томас Джефферсон придумал шифровальную систему , очень похожую на шифр Виженера, но с лучшей защитой. Его шифратор состоял из 26 дисков с буквами алфавита, случайно размещёнными на каждом из них. Диски были пронумерованы и установлены на цилиндр в определённом порядке. Ключом является порядок дисков на оси.

История переписки хранится только на двух устройствах, посредством которых был инициирован чат и удаляется автоматически по истечении определённого времени.

Еще один интересный пример загадочной книги - Кодекс Серафини. Хотя в отличие от Манускрипта Войнича известно, что это творение итальянского архитектора Луиджи Серафини, в котором он изображает таинственный мир, однако, немногочисленный текст этого кодекса до сих пор не расшифрован.

У криптографии даже есть свои памятники– это статуя У Криптос, у офиса ЦРУ в США. Она представляет собой 4 страницы с 4 зашифрованны ми посланиями, которые сделал американский художник Джеймс Санборн. На сегодняшний момент расшифрованы только 3 из 4 посланий.

1.2 Применение шифрования

Шифрование можно использовать для защиты следующих типов данных в сети:

• закрытая передача данных;

• безопасное хранение файлов;

• аутентификация пользователя или компьютера;

• безопасный обмен паролями.

Следует шифровать любые данные, содержащие значимую или частную информацию, проходящие через небезопасные каналы передачи данных, такие как радио, телефонная сеть или Интернет. Нужно использовать шифрование файловой системы для защиты значимых данных, когда возможности операционной системы не действуют (например, если был удален жесткий диск или заменена операционная система).

Шифрование может быть использовано для защиты данных в устройстве хранения, например данных на жестком диске. Лучший подход к безопасности — предоставить шифрование и расшифровку файлов операционной системе. Данные обычно шифруют для ограничения доступа к ним третьим лицам. И, специально для этого Microsoft разработала систему шифрования данных EFS. Начиная с Windows 2000 и во всех более поздних версиях операционных систем присутствует система шифрования данных. С помощью EFS можно шифровать отдельные файлы и папки.

Работает EFS следующим образом. Когда необходимо зашифровать файл система генерирует случайный ключ называемый FEK — File Encryption Key . Этим ключом с помощью симметричного алгоритма шифрования кодируется файл. Симметричный — значит файл шифруется и расшифровывается одним ключом — FEK.

При первой необходимости шифрования информации Windows создает два ключа пользователя: открытый и закрытый . FEK шифруется с помощью асимметричного алгоритма с использованием открытого ключа пользователя. Асимметричный алгоритм шифрования значит, что файл шифруется одним ключом (в нашем случае открытым), а расшифровывается другим (закрытым). Зашифрованный ключ FEK записывается рядом с зашифрованным файлом.

Для расшифровки данных необходимо зайти под учетной записью пользователя, который зашифровал файлы. При этом автоматически при вводе правильного пароля расшифровывается закрытый ключ. С помощью последнего расшифровывается FEK — File Encryption Key, которым расшифровывается нужный файл.

Помимо сохранения секретности (либо при передаче, либо при хранении), шифрование можно использовать почти в противоположных целях — для проверки идентичности. Шифрование может провести аутентификацию входящих в систему компьютера пользователей, гарантировать, что загружаемое из Интернета программное обеспечение приходит из надежного источника и что лицо, отправившее сообщение, в действительности то, за которое оно себя выдает.

При входе в операционную систему Microsoft, например Windows 95, Windows NT или Windows 2000, операционная система не сравнивает введенный пароль с хранимым паролем. Вместо этого она шифрует пароль при помощи однонаправленной криптографической функции и затем сравнивает результат с хранящимся результатом. Многие другие операционные системы работают точно так же. Храня только криптографическое хэш - значение пароля пользователя, операционная система затрудняет хакерам возможность получения всех паролей системы при получении.

Цифровые подписи полезны, потому что проверить подпись может каждый, а создать ее может только лицо с закрытым ключом. Разница между цифровой подписью и сертификатом в том, что можно проверить подлинность сертификата в центре сертификации.

Большинство сетевых операционных систем (в том числе Windows и все современные версии UNIX) защищают имя пользователя и пароль при входе в систему посредством их шифрования перед отправкой в сеть для аутентификации. Чтобы одни и те же зашифрованные данные не передавались каждый раз, клиент также может включить какую-то дополнительную информацию, например время отправки запроса на вход в систему. При таком способе сетевые идентификационные данные никогда не будут отправляться через локальную сеть или телефонные линии в незащищенном виде.

Windows использует систему аутентификации Kerberos, основанную на секретных ключах, преимуществом которой является высокий уровень безопасности. Основная концепция системы Kerberos очень проста — если есть секрет, известный только двоим, то любой из его хранителей может с лёгкостью удостовериться, что имеет дело со своим напарником. Для этого ему достаточно проверить, знает ли его собеседник общий секрет.

Система Kerberos решает эту проблему средствами криптографии с секретным ключом. Вместо того, чтобы сообщать друг другу пароль, участники сеанса связи обмениваются криптографическим ключом, знание которого подтверждает личность собеседника. Но чтобы такая технология оказалась работоспособной, необходимо, чтобы общий ключ был симметричным, т.е., он должен обеспечивать как шифрование, так и дешифрование информации. Тогда один из участников использует его для шифрования данных, а другой с помощью этого ключа извлекает их.

Глава II . Практическая часть. 2.1 Классификация шифров

А теперь вернемся к шифрам, поскольку основной задачей криптографии является защита информации. Рассмотрим, каким же должен быть шифр.

Во-вторых, шифр должен быть прост в использовании. Опыт показывает, что пользователи избегают пользоваться сложными и громоздкими шифросистемами либо пользуются ими с ошибками.

В-третьих, стойкость шифра к взлому должна полностью зависеть от обеспечения секретности ключа, а не алгоритма. Из опыта известно, что алгоритм, которым пользуется много людей, не может долго оставаться в секрете.

Существует несколько классификаций шифров. Рассмотрим некоторые из них(см.Приложение).

I. По области применения различают шифры ограниченного и общего использования.

Стойкость шифров ограниченного использования основывается на сохранении в секрете алгоритма криптографического преобразования в силу его уязвимости, малого количества ключей или отсутствия таковых (секретные кодовые системы).

Стойкость шифров общего использования основывается на секретности ключа и сложности его подбора потенциальным противником.

II. По особенностям алгоритма шифрования шифры общего использования можно разделить на следующие виды: одноключевые (симметричные), двухключевые (ассиметричные), комбинированные (составные).

В симметричных алгоритмах ключ шифрования является уязвимым местом, и необходимо уделять больше внимания, чтобы данный ключ не узнали другие.

В шифрах перестановки все буквы открытого текста остаются в шифрограмме, но меняют свои позиции. В шифрах замены наоборот, позиции букв в шифрограмме остаются теми же, что и у открытого текста, но символы открытого текста заменяются символами другого алфавита.

Асимметричные алгоритмы шифрования — это алгоритмы, в которых для шифрования и расшифрования используются разные, но математически связанные между собой ключи. Такие связанные ключи называются криптопарой. Один из них является закрытым (private), второй является открытым (public). При этом информация, зашифрованная на открытом ключе, может быть расшифрована только с помощью закрытого ключа, и наоборот, то, что зашифровано закрытым, можно расшифровать только с помощью открытого ключа.

Комбинированный метод шифрования объединяет в себе симметричный и асимметричный виды шифрования, но свободен от присущих им недостатков.

Для установления общения с абонентом с помощью этого метода следует:

1. Каждый из абонентов создает пару асимметричных ключей, после чего происходит обмен открытыми ключами. У вас есть секретный ключ и открытый ключ друга (абонента).

2. Сохраняется удобство обмена асимметричными ключами.

3. Результат: быстрое шифрование с удобным обменом ключами.

IV. По стойкости шифры делятся на три группы:

- практически (вычислительно, достаточно) стойкие – шифры, вскрытие которых за приемлемое время невозможно на современном или перспективном уровне вычислительной техники. Практическая стойкость таких систем базируется на теории сложности и оценивается исключительно на какой-то определенный момент времени с двух позиций:

- вычислительная сложность полного перебора;

- известные на данный момент слабости (уязвимости) и их влияние на вычислительную сложность;

2.2 Создание шифра

Решетка Кардано знакома каждому, кто хоть раз смотрел бессмертный советский сериал с Василием Ливановым в роли Шерлока Холмса. В заглавных титрах одной из серий этого фильма показана идея шифрования решеткой Кардано.

Решетка Кардано может быть двух видов — простая и симметрично-поворотная. В первом случае для шифрования применяется трафарет с отверстиями, через которые "фильтруется" полезный текст. Другой вариант решетки, более интересный, состоит в том, чтобы использовать симметричный (квадратный) трафарет, который можно применять несколько раз, просто поворачивая его вокруг центра. Поворотная решетка Кардано позволяет записать текст массивом символов так, что результат будет выглядеть совершенно нечитаемым, например:

Решетка Кардано очень практичная и удобная. Чтобы прочитать секретный текст, не нужно "решать кроссворд" или тратить время на обучение секретному языку. Этим шифром предпочитали пользоваться многие известные личности, например кардинал Ришелье и русский драматург и дипломат Александр Грибоедов.

Было решено сделать симметрично-поворотную решетку Кордано. Возьмем тетрадный лист в клетку или разлинуем квадрат, например со стороной в восемь клеток.

По центру квадрата проведем две перпендикулярные черты, отделив четыре зоны. Затем заполним каждую из зон номерами клеток. Нумерацию клеток следует начинать из угла и вести ее так, чтобы направление нумерации каждый раз было по часовой стрелке. В каждой части квадрата есть набор цифр. Теперь в произвольном порядке выберем и закрасим цифры от 1 до 16 так, чтобы числа не повторялись в разных частях решетки (например, если в первой зоне закрашена двойка, то в других зонах ее закрашивать уже не нужно). Закрашенные клетки — это отверстия, которые необходимо вырезать. Квадратная решетка Кардано готова. Приложим ее к листу и впишем текст. Затем повернем ее на 180 градусов и продолжаем писать текст, затем снова повернем и так до тех пор, пока весь квадрат под решеткой не будет заполнен текстом.

-Музыка

-Поиск по дневнику

-Сообщества

-Статистика

В этой статье речь пойдёт о древних шифрах, используемых в разных странах для обеспечения секретности своей информации.

Теперь, подробнее о древних шифрах.

Системы шифрования существовали ещё до нашей эры. В современном мире некоторые из древних шифров доступны в рамках школьной программы по математике или информатике. Несмотря на столь лёгкий доступ к старым криптографическим методам, некоторые люди до сих пор используют простые алгоритмы для шифрования своих заметок или контактов записных книжек, чтобы предотвратить случайное прочтение посторонними.

Разумеется, подобное применение простых шифров не должно переходить в различные состояния "шпиономании", но в качестве развития мышления и памяти вполне подходят.

Многие шифры, доступные сегодня любому гражданину, могли применяться в древности для защиты военной, научной и политической информации.

Древние шифры

Рассмотрим наиболее известные криптографические системы с начала 5 века до нашей эры.

Криптогра́фия (от др. греч. κρυπτός "скрытый" + γράφω "пишу", термин был введён в 17 веке Джоном Валлисом) - наука об обеспечении конфиденциальности с помощью шифрования информации.

Шифр - это система преобразования текста для скрытой передачи информации с последующей расшифровкой по определённым правилам.

Известные системы шифрования можно представить в виде следующей схемы:

Древние шифры - юридический канал "ИНФОРМАЦИОННОЕ ПРАВО в обществе".

Из этой схемы следует, что шифры группировались:

- шифры подстановки с подразделением на: простую замену символов и полиалфавитную подстановку;

- шифры перестановки, согласно которым переставляли символы по определённым правилам.

Что представляли из себя эти шифры?

Диск Энея

Этот криптографический инструмент был создан в IV веке до нашей эры Энеем Тактиком (Aeneas Tacticus).

Диск Энея - юридический канал "ИНФОРМАЦИОННОЕ ПРАВО в обществе", серия статей "Древние информационные системы".

Инструмент представляет собой диск 13-15 см. в диаметре с просверленными для продевания нити отверстиями. Количество отверстий по окружности равняется количеству букв греческого алфавита. Первая буква алфавита находилась по условной линии, проходящей через два отверстия от центра диска.

Метод шифрования диска Энея.

Нужно было побуквенно "записывать" информацию, продевая нить в отверстия. Если нужно проходить нитью отверстия, в которых нить уже была продета ранее (повторяющиеся буквы в слове), то ей сначала проходили центральное отверстие, чтобы не запутаться при расшифровке.

Чтение послания происходило последовательным извлечением нити из отверстий и сбором распознанных букв в последовательность.

Эта последовательность была обратной написанию, то есть послание дешифровывалось с конца текста. Записанную на диске информацию можно было легко уничтожить в случае перехвата путём выдергивания всей нити из отверстий или уничтожением самого диска (он легко разламывался).

Квадрат Полибия (шахматная доска Полибия)

Эта система шифрования была предложена греческим полководцем Полибием (Polybius) в III веке до нашей эры.

Квадрат Полибия - юридический канал "ИНФОРМАЦИОННОЕ ПРАВО в обществе", серия статей "Древние информационные системы".

На изображении приведён квадрат с латинским алфавитом, но по этой системе можно представить буквы и других алфавитов.

Шифрование текста происходило очень просто: каждой букве слова соответствовала пара чисел (горизонталь/вертикаль).

В качестве тренировки расшифруйте запись: (2,4)(3,3)(2,1)(3,4).

Шифр Атбаш

Этот шифр был изобретён древними иудеями в V веке до нашей эры.

Шифр Атбаш - юридический канал "ИНФОРМАЦИОННОЕ ПРАВО в обществе", серия статей "Древние информационные системы".

Как следует из вышеприведённой иллюстрации, заменой символов является перечисление шифруемого алфавита с последней буквы до первой.

В качестве примера зашифруем одно слово: RMUL.

Если интересно, дешифруйте.

Шифр Цезаря

Шифр назван в честь императора Гая Юлия Цезаря (Gaius Iulius Caesar, 100-44 года до нашей эры).

Шифр Цезаря - юридический канал "ИНФОРМАЦИОННОЕ ПРАВО в обществе", серия статей "Древние информационные системы".

Этот шифр ещё называют шифром сдвига, потому что последовательность символов замены создаётся путём сдвига от исходной буквы алфавита на 3 буквы: символу A соответствует D, В - E и так далее.

Диск Альберти

Ученый Леон Баттиста Альберти (Leone Battista Alberti) в 1467 году создал шифровальный диск.

Шифровальный диск (шифр Альберти) - юридический канал "ИНФОРМАЦИОННОЕ ПРАВО в обществе", серия статей "Древние информационные системы".

Диск полиалфавитной подстановки, позволяющий создавать различные последовательности замены в зависимости от определённого правила смещения букв внутреннего диска относительно внешнего.

При правильном составлении ключа шифрования дешифровать запись посторонним лицам было очень сложно.

Шифр Тритемиуса

Система шифрования разработана Иоганном Тритемием (Iohannes Trithemius, 1462-1516).

Этот шифр представляет усовершенствованный метод шифрования Цезаря. Усовершенствован был алгоритм сдвига - вместо постоянного сдвига на 3 буквы в шифре Тритемиуса использовался переменный сдвиг относительно каждой буквы, зависящий от дополнительных факторов.

Узнать подробнее о математической модели этого шифра можно на странице в Википедии.

Таблица Виженера

С 19 века этот криптографический метод носит название Блеза де Виженера (Blase de Vigenere, 1523-1596 года), но он упоминался ранее в 1553 году Джовани Баттиста Беллазо (Giovan Battista Bellaso).

Метод основан на полиалфавитной замене и подразумевает создание многострочной таблицы в каждой строке которой содержатся буквы алфавита. Следующая строка относительно предыдущей сдвинута на один символ, что в итоге формирует буквенный квадрат с количеством ячеек по количеству букв алфавита.

Таблица Виженера - юридический канал "ИНФОРМАЦИОННОЕ ПРАВО в обществе", серия статей "Древние информационные системы".

Шифрование с помощью таблицы Виженера

Способ шифрования прост. К тексту для шифрования определяется ключевое слово шифровки, например:

- нужно зашифровать слово "informatio" (лат., информация);

- шифрующее слово "test".

Как распоряжаться шифрующим (ключевым) словом?

Далее, побуквенно находим в таблице пересечение строк: "T" (первая буква ключа - горизонталь) и "I" (первая буква шифруемого слова - вертикаль) - получаем зашифрованный символ "b", "E" и "N" - получаем "r", "S" и "F" - получаем "x", "T" и "O" - получаем "h" и так далее.

Результат: слово "informatio", зашифрованное по таблице Виженера ключом "test", выглядит так: "brxhkqsmbs".

Дешифровка с помощью таблицы Виженера

Действия по дешифровке: получатель шифрованного текста должен создать ключевую строку по числу зашифрованных символов (10) из ключевого слова. Получается "testtestte" как и при шифровании.

Шифр Древней Спарты (шифр Скитала)

Шифр Скитала (от греч. σκυτάλη "жезл") является одним из простейших шифров перестановки. Спартанцы и античные греки использовали этот шифр во время военных действий. Этот метод шифровки можно считать простейшей шифровкой с применением технических средств.

Шифр Древней Спарты (шифр Скитала) - юридический канал "ИНФОРМАЦИОННОЕ ПРАВО в обществе", серия статей "Древние информационные системы".

Шифр древней Спарты в своих трудах описывал Плутарх (Plutarchus).

Применение этого метода простое: на подготовленный жезл наматывалась лента любого эластичного материала, затем по жезлу строками писался текст. После письма по жезлу с лентой оставалось только размотать ленту и передать её посыльному.

Решётка Кардано

Метод скрытия информации в тексте предложил учёный Джероламо Кардано (Girolamo Cardano, 1501-1576 года). Этот метод шифрования демонстрировался в заставке советского сериала о Шерлоке Холмсе.

Решётка Кардано - юридический канал "ИНФОРМАЦИОННОЕ ПРАВО в обществе", серия статей "Древние информационные системы".

Магический квадрат Дюрера

В математике хорошо известны магические квадраты, которые в сумме натуральных чисел, расположенных в ячейках (клетках), дают одно и тоже число по каждой строке, по каждому столбцу и по каждой диагонали.

На гравюре Альбрехта Дюрера (Albrecht Dürer, 1471-1528 года) под названием "Меланхолия" изображён магический квадрат, считающийся самым ранним в европейском искусстве.

Квадрат Альбрехта Дюрера - юридический канал "ИНФОРМАЦИОННОЕ ПРАВО в обществе", серия статей "Древние информационные системы".

Определено, что магических квадратов со сторонами 4х4 существует 880 штук.

Можно вписать зашифрованную последовательность в ячейки квадрата:

принцип шифровки текста по квадрату Дюрера - юридический канал "ИНФОРМАЦИОННОЕ ПРАВО в обществе", серия статей "Древние информационные системы".

Далее, прочитав буквы в последовательности возрастания чисел квадрата Дюрера можно прочитать "ПОЗИТИВ ПОБЕЖДАЕТ".

Рис. 2. Схема шифра Альберти

В шифре Альберти была впервые реализована идея увеличения стойкости шифровальной системы путем повторения шифрования с помощью разных алфавитов (меняя последовательность алфавита замены и его сдвиг относительно алфавита открытого текста).

Шифрование по методу Альберти может быть реализовано в различных вариантах. Ключом в них, как правило, является порядок букв в алфавите замены, число позиций начального сдвига алфавитов и величина шага при относительных сдвигах алфавитов после шифрования каждого символа или слова.

Ещё один значительный шаг вперёд криптография сделала благодаря труду Леона Альберти. Известный философ, живописец, архитектор, в 1466 году написал труд о шифрах. В этой работе был предложен шифр, основанный на использовании шифровального диска. Сам Альберти называл его шифром, "достойным королей".

Шифровальный диск представлял собой пару соосных дисков разного диаметра. Больший из них - неподвижный, его окружность разделена на 24 равных сектора, в которые вписаны 20 букв латинского алфавита в их естественном порядке и 4 цифры (от 1 до 4()4 цифрыственном порядке которые вписаны 20 букв латинского алфавитара. о диска. и. _). При этом из 24-х буквенного алфавита были удалены 4 буквы, без которых можно обойтись, подобно тому, как в русском языке обходятся без Ъ, Ё, Й. Меньший диск - подвижный, по его окружности, разбитой также на 24 сектора, были вписаны все буквы смешанного латинского алфавита.

Такой шифр имел две особенности, которые делают изобретение Альберти событием в истории криптографии. Во-первых, в отличие от шифров простой замены шифровальный диск использовал не один, а несколько алфавитов для зашифрования. Такие шифры получили название многоалфавитных.

Во-вторых, шифровальный диск позволял использовать так называемые коды с перешифрованием, которые получили широкое распространение лишь в конце XIX в., то есть спустя четыре столетия после изобретения Альберти. Для этой цели на внешнем диске имелись цифры. Альберти составил код, состоящий из 336 кодовых групп, занумерованных от 11 до 4444.

Богатым на новые идеи в криптографии оказался XVI в. Многоалфавитные шифры получили развитие в вышедшей в 1518 г. первой печатной книге по криптографии под названием "Полиграфия" [1]. Автором книги был один из самых знаменитых ученых того времени аббат Иоганнес Тритемий. В этой книге впервые в криптографии появляется квадратная таблица. Шифралфавиты записаны в строки таблицы один под другим, причем каждый из них сдвинут на одну позицию влево по сравнению с предыдущим

Тритемий предлагал использовать эту таблицу для многоалфавитного зашифрования самым простым из возможных способов: первая буква текста шифруется первым алфавитом, вторая буква -- вторым и т. д. В этой таблице не было отдельного алфавита открытого текста, для этой цели служил алфавит первой строки. Таким образом, открытый текст, начинающийся со слов HUNC CAVETO VIRUM. приобретал вид HXPF GFBMCZ FUEIB.

Преимущество этого метода шифрования по сравнению с методом Альберти состоит в том, что с каждой буквой задействуется новый алфавит. Альберти менял алфавиты лишь после трех или четырех слов. Поэтому его шифртекст состоял из отрезков, каждый из которых обладал закономерностями открытого текста, которые помогали вскрыть криптограмму. Побуквенное зашифрование не дает такого преимущества. Шифр Тритемия является также первым нетривиальным примером периодического шифра.

Так называется многоалфавитный шифр, правило зашифрования которого состоит в использовании периодически повторяющейся последовательности простых замен.

В 1553 г. Джованни Баттиста Белазо предложил использовать для многоалфавитного шифра буквенный, легко запоминаемый ключ, который он назвал паролем. Паролем могло служить слово или фраза. Пароль периодически записывался над открытым текстом. Буква пароля, расположенная над буквой текста, указывала на алфавит таблицы, который использовался для зашифрования этой буквы. Например, это мог быть алфавит из таблицы Тритемия, первой буквой которого являлась буква пароля. Однако Белазо, как и Тритемий, использовал в качестве шифралфавитов обычные алфавиты.

Последовательности букв подписывались друг под другом:

При этом пара букв, стоящих друг под другом в Г и, указывала, соответственно, номера строк и столбцов таблицы, на пресечении которых находится знак шифрованного текста (Тш ). Например, фраза HUNC CAVETO VIRUM. использованная в предыдущих примерах, и начальная буква Р дают шифртекст YCHP ECUWZHIDAMG.

Во втором варианте Виженер предлагал в качестве ключевой последовательности использовать шифрованный текст:

Самоключ Виженера был незаслуженно забыт на долгое время, а под шифром Виженера до сих пор понимают самый простой вариант с коротким ключевым словом и с таблицей, состоящей из обычных алфавитов.

В истории криптографии XVII -- XVIII в. называют эрой "черных кабинетов". В этот период во многих государствах Европы, в первую очередь во Франции, получили развитие дешифровальные подразделения, названные "черными кабинетами". Первый из них образован по инициативе кардинала Ришелье при дворе короля Людовика XIII. Его возглавил первый профессиональный криптограф Франции Антуан Россиньоль. Следует отметить, что некоторые оригинальные идеи, возникшие в криптографии в этот период, связаны с именем самого Ришелье, который использовал, например, для секретной переписки с королем оригинальный шифр перестановки с переменным ключом.

Единицы переноса, появляющиеся при сложении между кодовыми группами, опускались. "Снятие гаммы" являлось обратной операцией:

В 1888 г. француз маркиз де Виари в одной из своих научных статей, посвященных криптографии, обозначил греческой буквой X любую букву шифрованного текста, греческой буквой Г любую букву гаммы и строчной буквой С любую букву открытого текста. Он, по сути, доказал, что алгебраическая формула

воспроизводит зашифрование по Виженеру при замене букв алфавита числами согласно следующей таблице:

Тем самым была заложена алгебраическая основа для исследования шифров замены типа шифра Виженера. Используя уравнение шифрования, можно было отказаться от громоздкой таблицы Виженера.

Позже лозунговая гамма стала произвольной последовательностью, а шифр с уравнением шифрования (1) стал называться шифром гаммирования.

Читайте также: