Как сделать активность на компьютере

Обновлено: 02.07.2024

Журнал действий помогает отслеживать ваши действия на устройстве, например приложения и службы, которые вы используете, а также просматриваемые веб-сайты. История ваших действий хранится локально на вашем устройстве, а если вы вписали на устройство с помощью своей учебной или учебной учетной записи и предоставили ваше разрешение, Windows отправит историю действий в корпорацию Майкрософт. Корпорация Майкрософт использует журнал действий, чтобы персонализировать взаимодействие (например, упорядочивать действия на основе продолжительности использования) и рекомендации (например, прогнозируя ваши потребности на основе журнала действий).

Следующие функции Windows используют ваш история действий. Возвращайтесь на эту страницу за новостями о будущих выпусках и обновлениях для Windows, чтобы узнать, какие дополнительные службы и компоненты используют журнал действий:

Microsoft Edge. При использовании устаревшая версия Microsoft Edge браузера ваш история браузера будет включена в ваш список действий. При просмотре в окнах InPrivate история действий не будет сохранена.

Параметры вашей учетной записи Майкрософт не позволяют отправлять историю действий в корпорацию Майкрософт, но она будет храниться на вашем устройстве, чтобы отслеживать ваши действия.

Что касается нескольких учетных записей: история действий собирается и хранится локально для каждой локальной учетной записи, учетной записи Майкрософт, учебной или учебной учетной записи, связанной с устройством, в учетных записях Параметры > учетных записей > Email &. При отправке истории действий для своей учебной или учебной учетной записи в корпорацию Майкрософт действия из основной учетной записи на этом устройстве отправляются в корпорацию Майкрософт. Если у вас несколько устройств и несколько учетных записей на этих компьютерах, вы сможете увидеть журнал действий из основной учетной записи второго устройства на первом устройстве (в качестве дополнительного учетной записи). Вытакже можете увидеть эти учетные записи в Windows 10 в Параметры > История действий в области конфиденциальности > и в Windows 11 в Параметры > Конфиденциальность & безопасность> История действий , где вы можете отфильтровать действия из определенных учетных записей, которые не отображаются на временной шкале. Скрытие учетной записи не приводит к удалению данных на устройстве или в облаке. В следующем разделе представлены дополнительные сведения об управлении данными.

Дополнительные сведения о том, как продукты и службы Майкрософт используют эти данные для персонализации работы с соблюдением конфиденциальности, см. в заявлении о конфиденциальности.

Управление параметрами журнала действий

На вашем устройстве

Чтобы остановить сохранение истории действий локально на устройстве

Выполните одно из следующих действий:

В Windows 10 выберите Начните , а затем выберите Параметры > конфиденциальности > история действий.

В Windows 11 выберите Начните , а затем выберите Параметры > конфиденциальности & безопасности > история действий.

Чтобы сохранить историю действий на этом устройстве, разочистим его.

Если отключить этот параметр, вы не сможете использовать функции на устройстве, которые используют историю действий, например временную шкалу. Вы по-прежнему сможете просматривать журнал браузера в Microsoft Edge.

В предыдущих версиях Windows этот параметр назывался Let Windows сбор моих действий с этого компьютера.

Чтобы прекратить отправку истории действий для своей учебной или учебной учетной записи в Майкрософт

Выполните одно из следующих действий:

В Windows 10 выберите Начните , а затем выберите Параметры > конфиденциальности > история действий.

В Windows 11 выберите Начните , а затем выберите Параметры > конфиденциальности & безопасности > история действий.

В предыдущих версиях Windows этот параметр назывался Let Windows синхронизация моих действий с этим компьютером с облаком.

Windows также есть дополнительные параметры конфиденциальности, которые контролируют, отправляются ли действия в приложении и данные из истории браузера в корпорацию Майкрософт, например параметр Диагностические данные.

Вы можете очистить и удалить как историю действий, храняуюся на вашем устройстве, так и историю действий, отправленную в Облако Майкрософт.

Очистка истории действий

Выполните одно из следующих действий:

В Windows 10 выберите Начните , а затем выберите Параметры > конфиденциальности > история действий.

В Windows 11 выберите Начните , а затем выберите Параметры > конфиденциальности & безопасности > история действий.

В области Очистить историю действийвыберите Очистить.

Если у вас несколько учетных записей, а ваша учетная запись для работы или учебного заведения является основной на устройстве, очистка истории действий удалит все ваши истории действий, которые синхронизируются с облаком.

На временной шкале можно очистить отдельные действия или все действия отдельного дня. Для этого щелкните правой кнопкой мыши действие и выберите нужный параметр.

Варианты контроля

Что контролировать и как настроить

Для начала определите, кого из сотрудников вы хотите контролировать. Возможно, из этого списка следует исключить специалистов, которые редко работают за компьютером (курьеры, водители).

Перейдем к конкретным задачам и разберем основные инструменты и отчеты на примере реальных кейсов.

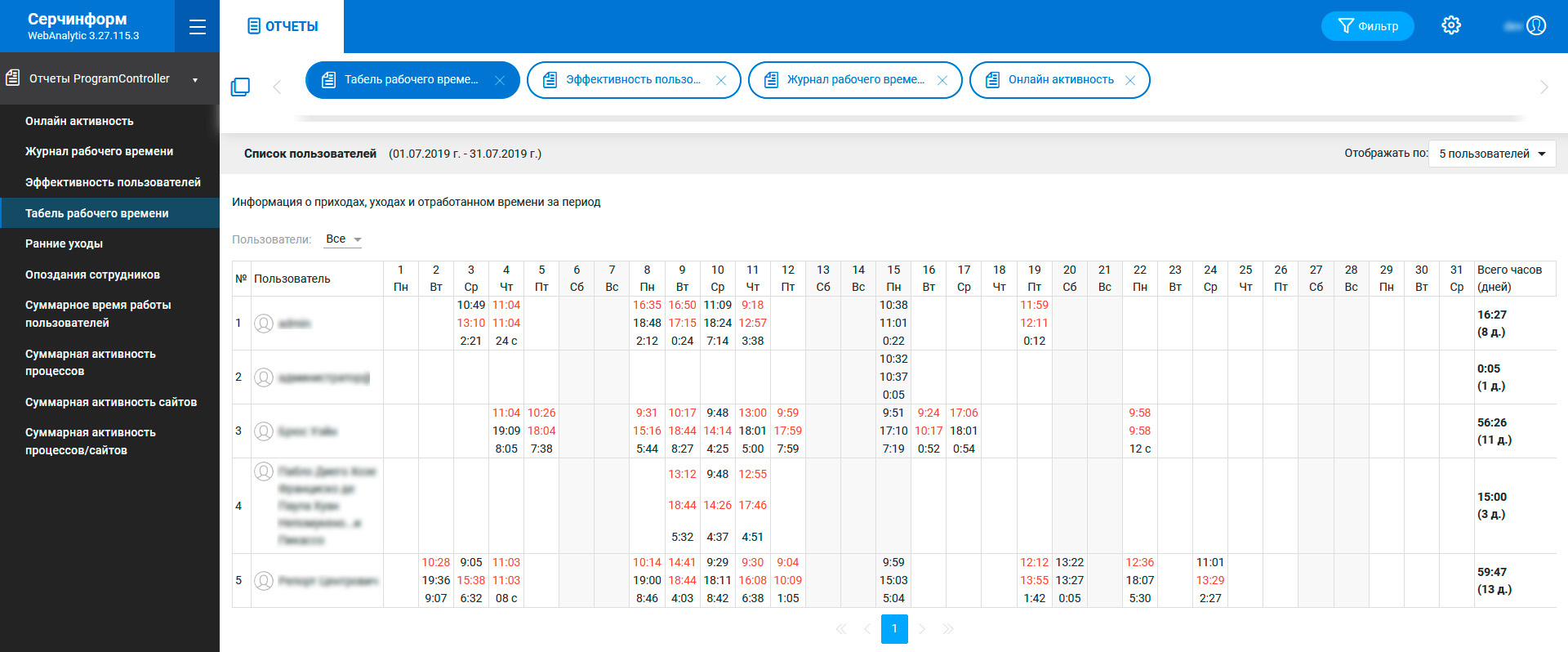

Соблюдение рабочего графика

Кейс. Сотрудники на удаленке исправно отправляли руководителю отчеты в конце рабочего дня. В компании была установлена DLP с модулем ProgramController. И служба безопасности вскоре заметила нарушение. Работники подключались только к утренней планерке и, если ни у кого к ним не было дополнительных вопросов или срочных задач, после онлайн-совещания выключали ПК и занимались своими делами.

Как настроить и отследить?

Сначала настройте рабочий календарь для правильного учета рабочих часов. Для каждого дня недели выберите часы работы и обеда, укажите выходные (суббота, воскресенье, государственные праздники). Задать настройки можно на весь год или только на время дистанционной работы офиса.

Но, как показывает практика, не все удаленные сотрудники с переработкой – честные трудоголики.

Контроль мнимых тружеников

Кейс. Сотрудник компании весь рабочий день оставался онлайн в корпоративном мессенджере, ProgramController, однако, показал, что компьютер пользователя неактивен долгое время. Служба безопасности сообщила о ситуации руководителю, тот позвонил подчиненному и услышал бытовой шум. Оказалось, он весь день занимался домашними делами при включенном рабочем ноутбуке.

Как настроить и отследить?

Чтобы получать более точные отчеты, дополнительно задайте интервал рабочего времени и пороговую активность. Например, допустимый интервал прихода/ухода составляет 10 минут, а длительность активной сессии за компьютером – минимум семь часов. Тогда программа не будет считать нарушителем каждого, кто включил ноутбук в 9:01 или отлучался от монитора на два часа в сумме за день. Вы получите меньше ложноположительных сработок и не пропустите действительно важные инциденты.

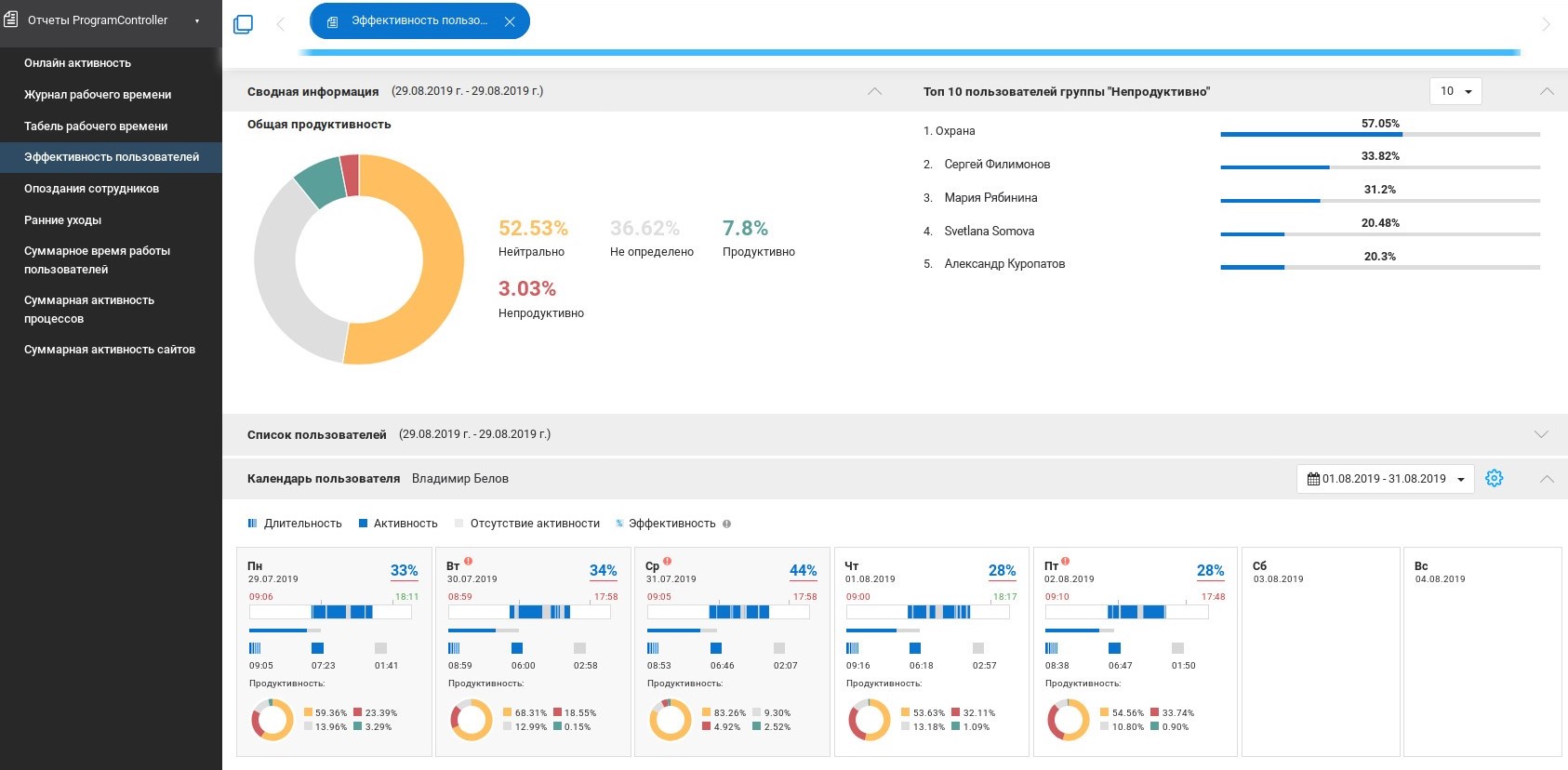

Мониторинг интернет-сёрфинга

Кейс. Сотрудница на удаленке перестала укладываться в дедлайны. Анализ продуктивности в ProgramController показал, что большую часть рабочего времени она смотрит сериалы. А модуль MonitorController позволил службе безопасности собрать очевидные доказательства нарушения с помощью скриншотов экрана.

Как настроить и отследить?

Каждой категории сайтов задайте коэффициент продуктивности и настройте правила для пользовательских групп. Удобнее использовать дефолтные значения – продуктивно (=1), нейтрально (=0,5), непродуктивно (=0), но можно задать и свои. В настройках правил обязательно учитывайте род деятельности специалиста. Например, сотрудник PR-отдела проводит по нескольку часов в день в социальных сетях, и это продуктивно, если он ведет страницу компании в Facebook и корпоративный видеоблог на YouTube. Другое дело, если на этих ресурсах зависает менеджер по закупкам.

Иногда анализ посещения сайтов помогает обнаружить более серьезные проблемы. Например, активность на ресурсах о покупке дорогой недвижимости, ювелирных украшений и лакшери-курортов косвенно указывает на откатчика.

Наглядно оценить продуктивность работы всех пользователей поможет отчет об эффективности, который измеряет, насколько полезны действия сотрудников с теми или иными процессами, с учетом заданных правил (продуктивно, непродуктивно, нейтрально).

Опасные действия в рабочее время

Как настроить и отследить?

Порядок действий такой же, как и с сайтами. Выберите нужные процессы из списка, при необходимости – добавьте к ним корпоративные программы и настройте правила продуктивности для групп сотрудников.

Повод для утечки

Во время удаленки многие компании активно пользуются облачными сервисами для обмена корпоративными документами. Это создает дополнительные риски для конфиденциальной информации.

Кейс. Главный бухгалтер транспортной компании выложила в общедоступное облако большой архив с документацией для удобства работы. Служба информационной безопасности отследила это действие с помощью модуля CloudController. По структуре предприятие – закрытое акционерное общество, поэтому разглашение некоторых сведений для него недопустимо. После проверки содержимого архива, попавшего в перехват, оказалось, что выложенная информация – конфиденциальная. Если бы она попала к конкурентам, потери компании составили бы 30 млн рублей.

Чтобы избежать утечек через облака, рекомендуем контролировать всю информацию, которая через них проходит. Для этого подойдет CloudController. Модуль перехватывает входящие и исходящие данные популярных облачных сервисов, а также файлы, переданные через средства удаленного доступа – TeamViewer, RAdmin, RealVNC, LiteManager.

Итого

Модули контроля продуктивности в DLP следят за эффективностью труда работников, где бы они ни работали, дают фактуру для расследования и предотвращения инцидентов и позволяют собрать доказательства нарушений. Таким образом, DLP позволяет расширять представление о происходящем в компании и не упускать важные детали, даже если персонал находится вне поля зрения работодателя.

01.02.2021 ( 26.07.2021 ) | Александр Шихов | Комментарии

Вы вернулись за свое рабочее место и чувствуете, что что-то не так… Монитор стоит под непривычным углом, какие-то крошки на клавиатуре и столе. Вы подозреваете, что кто-то пользовался компьютером в ваше отсутствие? Что же, вполне возможно. Однако доказать вы это не сможете. Или все-таки способ есть? В этой статье я расскажу, как это можно доказать и как поймать с поличным неизвестного.

На самом деле никакая деятельность на компьютере не проходит бесследно. Конечно, если ваш незваный гость не хакер-профессионал. Нет у вас таких знакомых? Тогда начинаем. Начнем с самого простого и постепенно будем углубляться в недра операционной системы.

1. Проверяем историю браузеров

Для начала проанализируем историю посещения страниц в Интернете. Эта информация может быть добыта из журналов браузеров, который старательно хранит список всех посещенных сайтов.

2. Проверяем, что искали в Google

Компания Google очень аккуратно собирает всю историю ваших действий во всех его сервисах и приложениях. И вы, как владелец этих персональных данных, можете проверить всю свою историю в любой момент. Собственно, как и удалить ее, или даже запретить Google сохранять все эти данные.

Среди всей хранимой в Google информации можно найти как поисковые запросы и посещенные сайты, так и открываемые приложения на телефонах.

Если кто-то в ваше отсутствие пользовался компьютером и использовал сервисы Google под вашей учетной записью, то вы легко сможете увидеть, что именно просматривалось, куда заходил этот человек, какие поисковые запросы вводил и многое другое.

3. Заглянем в Корзину

Вполне вероятно, что неизвестный мог что-то удалить и забыть при этом очистить Корзину. Во-первых, это позволит понять, что именно было удалено. Во-вторых, позволит восстановить это что-то, если оно важно для вас или представляет какой-то интерес для дальнейшего расследования в изучении действий неизвестного.

Не исключено, что неизвестный удалил это из Корзины или целиком ее очистил в процессе заметания следов. Но чем черт не шутит, потому лучше всего перепроверить.

4. Недавно измененные файлы

Конечно, может и не повезти, если неизвестный знает о возможности очистить эту папку. Но ее пустота станет еще одним доказательством чужого вмешательства. Ведь вы этого не делали!

Тем не менее, и в случае очистки папки недавних файлов сделать кое-что можно. Откройте Проводник и попробуйте поискать на диске C (можно искать по всем дискам, если у вас их много) файлы с недавней датой изменения.

6. Ищем программы, которые запускались в ваше отсутствие

В списке начнут появляться исполняемые файлы, которые находятся в этой папке.

Также не забывайте о папке с играми, если они установлены в другом месте (например, на другом диске). Так стоит проделать те же действия. Ну и, конечно же, если у вас есть еще где-то установленные программы, то стоит заглянуть туда тоже.

Обратите внимание! Если вы с момента включения компьютера запускали какие-либо приложения, то данные о предыдущем запуске будут удалены. Если неизвестный запускал ранее те же приложения, что запустили вы после него, то в свойствах файла этих приложений будет дата вашего запуска. Дату предыдущего запуска узнать будет уже нельзя в данном случае.

7. Анализируем файлы журналов

Журналы Windows содержат довольно много информации о работе пользователей, ходе загрузки операционной системы и ошибках в работе приложений и ядра системы. Вот туда мы и заглянем в первую очередь.

Журнал безопасности

Нас сейчас больше всего интересует журнал безопасности. Он обязательно содержит информацию о входе в систему всех пользователей. Найдите запись о вашем последнем выходе из системы. А все записи журнала, которые будут расположены между вашим последним выходом и сегодняшним входом — это следы деятельности другого лица.

Журнал приложений

Теперь перейдем к журналу приложений. Он тоже очень важен для нашего маленького расследования. Этот журнал содержит информацию о приложениях, которые были запущены в наше отсутствие. Для подтверждения факта, что не вы эти приложения запускали, ориентируйтесь на время события.

Итак, анализируя два этих журнала, вы точно определите не только сам факт входа под вашим именем в ваше отсутствие, но и определите приложения, которые запускал этот неизвестный.

[Бонус] Ставим ловушку для неизвестного

Вот теперь, имея все доказательства на руках, мы можем предположить, кто использует наш компьютер и поговорить с ним. Но еще лучше взять его с поличным! Для этого можно использовать штатный Планировщик задач Windows.

Теперь продумайте, что вы бы хотели сделать, когда без вас кто-то войдет в компьютер. Самый простой вариант — послать самому себе письмо, например, на коммуникатор.

Встроенный фаервол Windows может быть использован для отслеживания всех проходящих через него соединений. В данной инструкции расскажем, как активировать регистрацию сетевой активности с помощью журналов Брандмаэура Windows

Если вы пользуетесь системой Windows, то скорее всего знаете о на наличии в ней встроенного брандмауэра. Возможно вы также умеете разрешать и блокировать доступ отдельных программ в сеть, чтобы контролировать входящий и исходящий трафик. Но знаете ли вы, что фаервол Windows может быть использован для регистрации всех проходящих через него соединений?

Журналы Брандмауэра Windows могут быть полезны при решении отдельных проблем:

- Используемая программа не может подключиться к Интернету, несмотря на то, что с другими приложениями эта проблема не наблюдается. В данном случае для устранения неисправности следует проверить, не блокирует ли системный фаервол запросы данной программы на подключение.

- Вы подозреваете, что компьютер используется для передачи данных вредоносной программой и хотите провести мониторинг исходящего трафика на предмет подозрительных запросов подключения.

- Вы создали новые правила разрешения и блокировки доступа и хотите убедиться, что фаервол корректно обрабатывает заданные инструкции.

Независимо от причин использования, включение протоколирования событий может быть сложной задачей, так как требует многих манипуляций с настройками. Приведем четкий алгоритм действий, как активировать регистрацию сетевой активности в фаерволе Windows.

Доступ к настройкам фаервола

Во-первых, нужно перейти к расширенным настройкам брандмауэра Windows. Откройте панель управления (клик правой кнопкой мыши по меню Пуск, опция “Панель управления”), затем нажмите ссылку “Брандмауэр Windows”, если стоит режим просмотра мелкие/крупные значки, либо выберите раздел “Система и безопасность”, а затем “Брандмауэр Windows”, если стоит режим просмотра категория.

В окне фаервола выберите опцию в левом навигационном меню “Дополнительные параметры”.

Вы увидите следующий экран настроек:

Это внутренняя техническая сторона брандмауэра Windows. Данный интерфейс позволяет разрешать или блокировать доступ программ в Интернет, настраивать входящие и исходящий трафик. Кроме того, именно здесь можно активировать функцию регистрации событий - хотя не сразу понятно, где это можно сделать.

Доступ к настройкам журнала

Во-первых, выберите опцию “Брандмауэр Windows в режиме повышенной безопасности (Локальный компьютер)”.

Кликните правой кнопкой мыши по ней и выберите опцию “Свойства”.

Откроется окно, которое может запутать пользователя. При выборе трех вкладок (Профиль домена, Частный профиль, Общий профиль) можно заметить, что их содержимое идентично, но относится к трем различным профилям, название которых указано в заголовке вкладки. На вкладке каждого профиля содержится кнопка настройки ведения журнала. Каждый журнал будет соответствовать отдельному профилю, но какой профиль используете вы?

Рассмотрим, что означает каждый профиль:

- Профиль домена используется для подключения к беспроводной сети Wi-Fi, когда домен задается контроллером домена. Если вы не уверены, что это значит, лучше не используйте данный профиль.

- Частный профиль используется для подключения к частным сетям, включая домашние или персональные сети - именно данный профиль вы скорее всего будете использовать.

- Общий профиль используется для подключения к общественным сетям, включая сети ресторанов, аэропортов, библиотек и других учреждений.

Активация журнала событий

В открывшемся окне вы можете настроить расположение и максимальный размер журнала. Можно задать легко запоминающееся место для лога, но на самом деле локация файла журнала не имеет особо значения. Если вы хотите запустить регистрацию событий, в обоих выпадающих меню “Записывать пропущенные пакеты” и “Записывать успешные подключения” установите значение “Да” и нажмите кнопку “ОК”. Постоянная работа функции может привести к проблемам производительности, поэтому активируйте ее только когда действительно нужно выполнить мониторинг подключений. Для отключения функции логирования установите значение “Нет (по умолчанию)” в обоих выпадающих меню.

Изучение журналов

Теперь компьютер будет фиксировать сетевую активность, контролируемую фаерволом. Для того, чтобы просмотреть логи, перейдите в окно “Дополнительные параметры”, выберите опцию “Наблюдение” в левом списке, а затем в секции “Параметры ведения журнала” кликните ссылку “Имя файла”.

Затем откроется журнал сетевой активности. Содержимое журнала может запутать неопытного пользователя. Рассмотрим основное содержимое записей журнала:

- Дата и время подключения.

- Что произошло с подключением. Статус “ALLOW” означает, что фаервол разрешил подключение, а статус “DROP” показывает, что подключение было заблокировано фаерволом. Если вы столкнулись с проблемами подключения к сети отдельной программы, то сможете точно определить, что причина проблемы связана с политикой брандмауэра.

- Тип подключения - TCP или UDP.

- По порядку: IP-адрес источника подключения (компьютера), IP-адрес получателя (например, веб-страницы) и используемый на компьютере сетевой порт. Данная запись позволяет выявлять порты, которые требуют открытия для работы ПО. Также следите за подозрительными подключениями - они могут быть совершены вредоносными программами.

- Был ли успешно отправлен или получен пакет данных.

Не забудьте отключить функцию ведения журнала после завершения работы.

Расширенная диагностика сети

С помощью использования журнала брандмауэра Windows, вы можете проанализировать типы данных, обрабатываемых на компьютере. Кроме того, можно установить причины проблем с сетью, связанные с работой фаервола или другими объектами, нарушающими соединения. Журнал активности позволяет ознакомиться с работой фаервола и получить четкое представление о происходящем в сети.

Читайте также: