Как сделать ключ защиты программы

Обновлено: 07.07.2024

Первоначально аппаратные ключи были созданы как средство борьбы с несанкционированным копированием программных продуктов, но в дальнейшем сфера их применения значительно расширилась.

Наиболее распространенным и надежным способом защиты от несанкционированного запуска стали программно-аппаратные ключи, подключаемые к COM-, LPT- или USB-портам. Почти все коробочные варианты серьезного коммерческого ПО используют программно-аппаратные комплексы защиты, более известные как аппаратные ключи защиты. Такие способы защиты основаны на том, что в компьютер добавляется специальное физическое защитное устройство, к которому при запуске защищаемой программы обращается ее контролирующая часть, проверяя наличие ключа доступа и его параметров. Если ключ не найден (устройства обычно формируют еще и код ответа, который затем анализируется программой), то программа не запустится (или не будет разрешен доступ к данным).

Общий принцип работы компьютера в этом случае следующий. После запроса на выполнение защищаемой программы происходят ее загрузка в оперативную память и инициализация контролирующей части. На физическое устройство защиты, подсоединенное к компьютеру, посылается запрос. В ответ формируется код, посылаемый через микропроцессор в оперативную память для распознавания контролирующей частью программы. В зависимости от правильности кода ответа программа либо прерывается, либо выполняется.

В дальнейшем сфера применения таких ключей значительно расширилась. Сегодня этот ключ используется для идентификации владельца, для хранения его личной электронной подписи, конфиденциальной информации, а также как кредитная смарт-карта или электронные деньги.

Таким образом, мы имеем сегодня недорогое средство для широкомасштабного внедрения смарт-ключей в качестве персональных идентификаторов или в составе так называемых ААА-систем (аутентификация, авторизация и администрирование). До сих пор предлагалось оснащать компьютеры специальными считывателями, что, конечно, нереально. Современные устройства биометрической аутентификации пользователей (столь часто показываемые в голливудских фильмах) типа систем, работающих с отпечатками пальцев или со снимками радужной оболочки глаза, стоят настолько дорого, что не найдут широкого практического применения. При этом в любом случае следует помнить, что абсолютно надежной защиты не существует. Любую защиту можно сломать, поэтому необходимо искать оптимальное соотношение затрат на создание защиты и прогнозируемых затрат на ее взлом, учитывая также ценовое соотношение с самими защищаемыми продуктами.

Сегодня все острее встает проблема обеспечения безопасности при использовании сетевых технологий и все более насущной становится потребность в решениях по защите мобильных пользователей. Появляются и беспроводные аппаратные ключи защиты приложений, работающие по технологии Bluetooth. Так, тайваньская компания First International Computer продемонстрировала PDA с соответствующим модулем и беспроводной аппаратный ключ защиты приложений BlueGenie, разработанный в сотрудничестве с Silicon Wave.

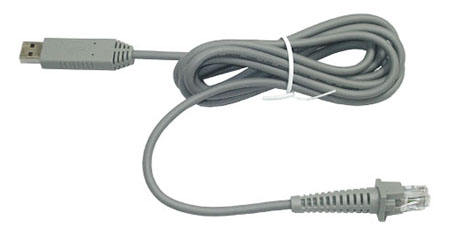

HASP — это аппаратно-программная инструментальная система, предназначенная для защиты программ и данных от нелегального использования, пиратского тиражирования и несанкционированного доступа к данным, а также для аутентификации пользователей при доступе к защищенным ресурсам. В первых версиях это небольшое устройство подключалось к параллельному порту компьютера. Затем появились USB-HASP-устройства. Иметь маленький USB-ключ значительно удобнее, чем большой 25-штырьковый сквозной разъем, да и часто возникающие проблемы с совместимостью ключей и устройств, работающих через параллельный порт, типа принтеров и ZIP-дисководов изрядно утомляли пользователей. А с USB-устройствами работает автоматическое подключение (рlug-and-рlay), порты USB выносятся на переднюю панель, встраиваются в клавиатуру и монитор. А если даже такого удобного разъема под рукой нет, то в комплекте с этими ключами часто продают удлинители. Существуют несколько разновидностей ключей — с памятью, с часами и т.д.

Основой ключей HASP является специализированная заказная микросхема ASIC (Application Specific Integrated Circuit), имеющая уникальный для каждого ключа алгоритм работы. Принцип защиты состоит в том, что в процессе выполнения защищенная программа опрашивает подключенный к компьютеру ключ HASP. Если HASP возвращает правильный ответ и работает по требуемому алгоритму, то программа выполняется нормально. В противном случае, по усмотрению разработчика программы, она может завершаться, переключаться в демонстрационный режим или блокировать доступ к каким-либо функциям программы.

Используя память ключа, разработчик может:

- управлять доступом к различным программным модулям и пакетам программ;

- назначать каждому пользователю защищенных программ уникальный номер;

- сдавать программы в аренду и распространять их демо-версии с ограничением количества запусков;

- хранить в ключе пароли, фрагменты кода программы, значения переменных и другую важную информацию.

У каждого ключа HASP с памятью имеется уникальный опознавательный номер, или идентификатор (ID-number), доступный для считывания защищенными программами и позволяющий различать пользователей. Идентификатор присваивается электронному ключу в процессе изготовления, что делает невозможным его замену, но гарантирует надежную защиту от повтора. С использованием идентификатора можно шифровать содержимое памяти и использовать возможность ее дистанционного перепрограммирования.

Hardlock

ardlock это электронный ключ компании Aladdin, предназначенный для защиты приложений и связанных с ними файлов данных, позволяющий программировать ключи защиты и лицензировать авторское программное обеспечение. Механизм работы ключей Hardlock базируется на заказном ASIC-чипе со встроенной EEPROM-памятью.

Чип имеет сложную внутреннюю организацию и нетривиальные алгоритмы работы. Логику работы чипа практически невозможно реализовать с помощью стандартных наборов микросхем, его очень сложно воспроизвести, а содержащийся в его памяти микрокод считать, расшифровать или эмулировать.

Такие ключи могут устойчиво работает во всех компьютерах (включая ноутбуки), на различных портах, в самых разных режимах, позволяя подключать через них практически любые устройства — принтеры, сканеры, модемы и т.п. А малый ток потребления позволяет каскадировать любое количество ключей.

Hardlock осуществляет защиту 16- и 32-разрядных приложений и связанных с ними файлов данных в прозрачном режиме. При чтении данные автоматически расшифровываются, при записи зашифровываются с использованием заданного аппаратно-реализованного алгоритма. Эта возможность может использоваться также для хранения и безопасной передачи информации в сети Интернет.

eToken

ак уже говорилось, наилучшим решением сегодня в области защиты информации являются смарт-карты, но для их использования необходимы специальные устройства считывания (карт-ридеры). Эту проблему снимают устройства типа eToken — электронные смарт-ключи производства той же компании Aladdin, подключаемые напрямую к USB-порту.

eToken — это полнофункциональный аналог смарт-карты, выполненный в виде брелока. Он напрямую подключается к компьютеру через USB-порт и не требует наличия дорогостоящих карт-ридеров и других дополнительных устройств. Основное назначение eToken аутентификация пользователя при доступе к защищенным ресурсам сети и безопасное хранение цифровых сертификатов, ключей шифрования, а также любой другой секретной информации.

Кроме того, eToken выполнен в прочном водонепроницаемом корпусе и защищен от воздействия окружающей среды. Он имеет защищенную энергонезависимую память (модели PRO и RIC снабжены микропроцессором). Небольшой размер позволяет носить его на связке с ключами.

Если нужно подключить к компьютеру несколько ключей одновременно, а USB-портов не хватает, то можно воспользоваться концентратором (USB-HUB). Для удобства применения eToken поставляется вместе с удлинителем для USB-порта.

Таким образом, eToken может стать универсальным ключом, легко интегрируемым в различные системы для обеспечения надежной аутентификации. С его помощью можно осуществлять безопасный доступ к защищенным Web-страницам, к сетям, отдельным приложениям и т.д. Универсальность применения, легкость в использовании, удобство для пользователей и администраторов, гарантированное качество делают его прекрасным средством при необходимости использовать цифровые сертификаты и защищенный доступ.

Secret Disk

случае если объем конфиденциальной информации довольно значителен, можно воспользоваться устройством Secret Disk, выполненным с применением технологии eToken. Secret Disk — это разработка компании Aladdin Software Security R.D., предназначенная для защиты конфиденциальной информации на персональном компьютере с ОС Windows 2000/XP.

Принцип защиты данных при помощи системы Secret Disk заключается в создании на компьютере пользователя защищенного ресурса — секретных дисков, предназначенных для безопасного хранения конфиденциальной информации. Доступ к этой информации осуществляется посредством электронного ключа eToken, подсоединяемого к USB-порту компьютера. Доступ к информации, защищенной системой Secret Disk, получают только непосредственный владелец информации и авторизованные им доверенные лица, имеющие электронный ключ eToken и знающие его PIN-код. Для других пользователей защищенный ресурс будет невидим и недоступен. Более того, они даже не догадаются о его наличии.

Устанавливая на компьютере систему Secret Disk, пользователь может быть уверен в сохранности защищаемых данных. Конфиденциальная информация не может быть просмотрена, скопирована, уничтожена или повреждена другими пользователями. Она не может быть использована посторонними при ремонте или краже компьютера, а также при утере съемного зашифрованного диска.

Заключение

Однако даже индивидуальным пользователям к таким хранилищам стоит относиться с опаской: если специальное устройство хранит все пароли пользователя (в том числе и его private key) и впускает его в систему по аппаратному ключу, то достаточно подобрать к этому устройству один пароль — и все секреты как на ладони…

В интересах безопасности данных некоторые люди обращаются к сторонним USB-устройствам, которые служат ключами безопасности для их ПК. Без подключения такого устройства ваш компьютер не будет разблокирован. Это очень просто.

Есть два способа получить один из этих ключей безопасности, чтобы добавить дополнительный уровень защиты: вы можете купить готовый или создать свой собственный.

Давайте рассмотрим оба метода, а также то, как, на самом деле, создать свой собственный USB-ключ безопасности, используя старый флэш-накопитель.

Что такое YubiKey

В качестве примера укажем компанию Yubico, которая создала YubiKey – USB-флешку, совместимую с Windows Hello, и рядом других сервисов, которые необходимо поддерживать в безопасности, таких как LastPass, KeePass, Google, Dropbox и Evernote.

Как только вы получите его, всё, что вам нужно сделать, это подключить к компьютеру, зарегистрировать, и вы готовы к работе. Есть несколько разных вариантов YubiKey. У вас есть стандартный YubiKey, который подключается через USB, Nano YubiKey, который намного меньше, и YubiKey NEO, который может подключаться как через NFC, так и через USB.

Как создать USB-ключ безопасности

Прежде чем приступить к этой работе, помните, что создание ключа безопасности USB для вашего ПК имеет некоторые недостатки. Если вы потеряете USB-ключ, вам будет нелегко попасть на ваш компьютер, особенно если вы отключите возможность ввода пароля в качестве резервной возможности. Вы также потеряете возможность использовать один из USB-портов на вашем ПК, пока активна блокировка.

Существует несколько вариантов, когда речь заходит о программном обеспечении, используемом для этого процесса, но USB Raptor, Rohos Logon Key и Predator являются некоторыми из них, хотя последние два являются платными. Rohos Logon Key стоит 34 доллара, а Predator – 10 долларов.

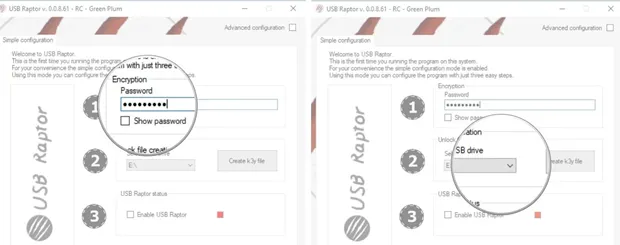

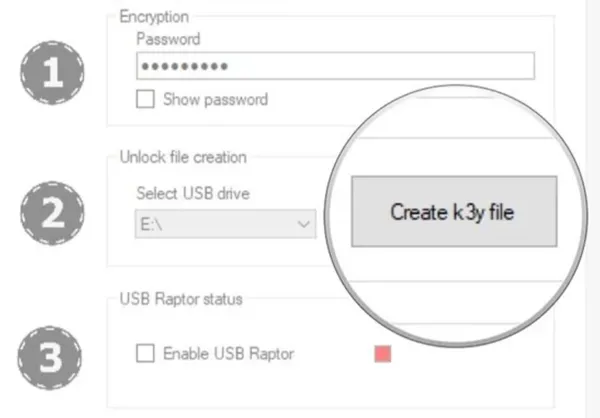

Поскольку USB Raptor бесплатен, мы покажем вам, как его настроить, используя Windows 10 и старый флэш-накопитель. На самом деле, не имеет значения, сколько места на флэш-накопителе, потому что всё, что будет создано, это файл размером 1 КБ.

-

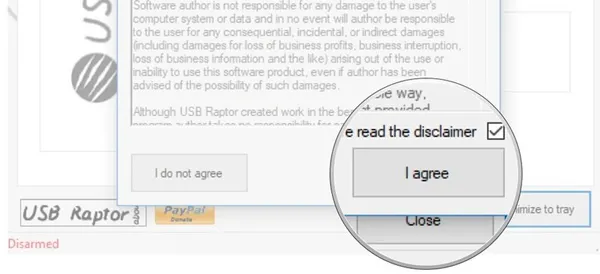

Скачайте USB Raptor с ресурса SourceForge.

USB Raptor откроется. На этом этапе вы можете подключить флэш-накопитель к компьютеру. Как только он подключен, вы сможете продолжить следующие шаги.

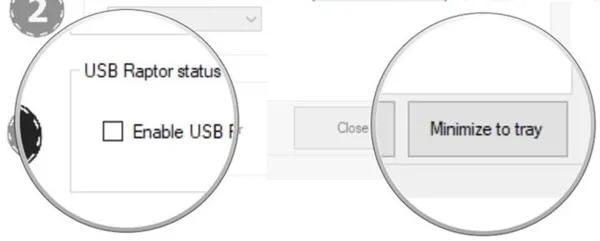

Как только вы извлечёте USB-накопитель, включится USB Raptor. Появится фиолетовый экран с логотипом USB Raptor. Только когда вы снова подключите USB-ключ, он разблокируется практически мгновенно.

Чтобы отключить USB Raptor, просто откройте приложение и снимите флажок Enable USB Raptor .

Расширенные настройки USB Raptor

Выше представленная инструкция охватывает простую конфигурацию, которую рекомендует USB Raptor, но есть довольно много расширенных настроек, которые вы можете изменить, установив флажок рядом с Advanced configuration в правом верхнем углу окна.

Здесь вы можете выбрать, хотите ли вы использовать пароль в качестве резервной копии в случае, если вы потеряете USB-накопитель, должна ли быть задержка блокировки при извлечении USB-накопителя или нет, должен ли проверяться серийный номер USB-накопителя (для предотвращения копирования файла) и многое другое.

Конечно, USB Raptor прекрасно работает без изменения расширенных настроек, поэтому вам не нужно настраивать то, что вам не нужно.

Эмулятор – это программа, которая имитирует работу различных физических устройств или других программ.

Например, виртуальные диски, эмуляторы игровых приставок, игр и т.д. В статье рассматривается эмулятор ключа защиты HASP.

HASP – аппаратно программный комплекс защиты ПО от незаконного (несанкционированного) использования и распространения.

Ключи выпускаются для различных ОС – Windows, Linux, Android и 32- и 64-разрядных компьютеров.

Система разработана компанией Aladdin KS, в защиту которой входит:

– электронный ключ (брелок USB);

– специальное ПО для привязки к ключу, защиты программ и данных.

Существуют различные исполнения ключа HASP:

– брелок USB;

– ключ LPT;

– карта PCMCIA, внутренняя карта PCI.

Наибольшее распространение имеет брелок USB. В настоящее время применяются несколько вариантов ключей:

1) HASP 4 (первая версия защиты), HASP HL (HardLock – современный вариант) – это аппаратные ключи.

2) HASP SL (Soft Lock) – программный ключ. Этот ключ более удобен для распространения приложений, но имеет меньший уровень защиты, чем у HL.

3) HASP SRM комбинированное решение, в нем есть выбор – что использовать: аппаратный HL или программный SL ключ.

Защитой HASP пользуются такие пакеты программ как 1С, Консультант Плюс. Порядок защиты примерно такой. Ключ присоединен к определенному порту компьютера. Устанавливается специальный драйвер защиты.

Защищенная программа отправляет через него информацию о защите. При правильном ответе ключа программа продолжает работу, иначе: демонстрационный режим или просто остановка.

Эмуляция ключей используется в следующих случаях:

– взлом защиты программ (хакерство, нелегальное использование — к сожалению.);

– неустойчивая работа HASP ключей;

– выход из строя или потеря ключа;

– неудобство использования ключа на различных компьютерах.

Такие эмуляторы разрабатываются для пользователей лицензионного ПО, с целью облегчения их работы (не нужен брелок), что не является нарушением закона.

Это значит, что для установки любого эмулятора, у вас должна быть лицензионная версия ПО.

Если по какой-то причине необходим эмулятор ключа, нужно иметь в виду следующее – вариантов эмуляторов, это зависит от:

– числа пользователей программы;

– версии программы – сетевая или для локальных пользователей;

– для какого сервера нужен эмулятор – Server 2003, 2008 и др.

Создано много программ эмуляции, среди них комплекс Sable. Далее два конкретных примера.

Установка эмулятора Hasp HL

Распаковать и запустить HASPHL2007.exe

Должны быть установлены драйвера и оригинальный ключ подключения.

В программе DRIVER нажать INSTALL – установка драйвера.

Запустиь программу edgehasp.exe – генерация ключа. Полученный ключ ввести в закладку “EMULATOR”. Нажать “StartService”.

Запустить программу EDGEHASP.EXE для преобразования файла.

Очистить дамп – кнопка CLEAN.

Можно пользоваться. 🙂

Установка эмулятора Sable

Информацию можно найти по адресу:

Запустить Sable и дождаться перезагрузки.

Удалить ярлык эмулятора – C:\Documents Settings\All users\StartМenu\Programs\Startup

Запустить C:\ProgramFiles\SABLE\. Запустить delnt.bat – удаление Hasp из реестра.

Установить эмулятор Hasp — C:\ProgramFiles\SABLE – запустить instnt.bat.

Запустить startnt.bat. ПУ – система – Оборудование -ДУ

Меню View-ShowHiddenDevice – Нажать NonPlag… -Scan for hardware …

Cвойства (Propetries – hasp Automatic.) Ok.

Копировать patch77. exe из C:\ProgramFiles\sable в папку 1С.

Запустить patch77.exe /F1cv7.exe.

Удалить patch77.exe. Перезагрузка.

Замечание . Приведенные инструкции – это примеры, на которые нужно ориентироваться в реальной обстановке.

На сегодня у меня все, следите за блогом по электронной почте. Жду ваших отзывов в комментариях. Пока!

Как из обычного флеш накопителя сделать самый настоящий ключ, где в роли замка ваш компьютер? Это не только отличный способ дополнительной защиты ваших данных, но и действенный метод от посторонних лиц.

Смысл защиты USB-ключами заключается в следующем: вы устанавливаете на компьютер программу, часть которой, по сути, автоматически, переносится на флешку. Когда программа запущена, для нормальной работы системы Windows, требуется два ее компонента, тот, что на компьютере и тот, что на USB-носителе.

Если происходит размыкание, то есть вы попросту вынимаете USB-накопитель, срабатывает блокировка системы. Как один ключ подходит к определенному замку, так и здесь одна USB-флешка с ключами может разблокировать строго определенный компьютер.

Как действует USB-ключ?

Устанавливаем программу и подготавливаем USB-флешку на которую будет записан файл с ключом. Когда все готово, запускаем программу. Пока флешка находится в USB-порте все работает как и прежде, но стоит вытащить флешку, программа установленная на компьютере, автоматически заблокирует систему. Блокируются все системы ввода-вывода, то есть монитор, клавиатура, мышь, ровно до тех пор, пока флешка обратно не окажется в USB-порте.

Возможно, кто возразит, зачем тогда антивирус, пароль для входа в систему? Как правило, самая важная информация утекает ровно в тот момент, когда вы решите ненадолго отлучится, хватит и 5 минут, система будет запущенна и не пароль, не антивирус, не уберегут ваш компьютер от чьих-то любопытных глаз.

Установка и пошаговое руководство.

Не смотря на то, что подобных продуктов не мало я остановился на обычной, без лишних наворотов, программе Predator. Название говорит само за себя.

Программа создает ключи и работает по простейшей схеме, вставил флешку → запустил программу → работает, не флешки → нет доступа. Приступим…

Напоминаю, что разрядность системы можно посмотреть, щелкнув на рабочем столе: Мой компьютер → правая клавиша мыши → свойства → Тип системы.

Во-первых, требуется наличие библиотек Microsoft. NET Framework 4, если таковые не установлены на вашем компьютере, то программа установки Predator сделает это за вас. Во-вторых, установку программы желательно производить по умолчанию, то есть все флажки оставлять на своих местах и устанавливать программу в ту директорию, которую она предложит сама, обычно С:\Program Files\Predator2\.

Внимание важно : Никогда не устанавливайте подобные программы и эту в частности, на съемных носителях (то есть на USB-флешку).

Первый пункт сообщает, что программа начнет работу сразу после установки.

Пункт два, в этом же окне, сбросит все прежние настройки и ключи. Если вы уже устанавливали эту программу раньше, то выбирайте пункт номер два.

Когда программа запуститься вы увидите следующее окно.

Теперь нужно вставить флешку которую вы собираетесь сделать USB-ключом. Подойдет флешка любого объема. Этот же накопитель можно использовать без каких-либо ограничений для хранения любых других файлов, главное не удалять и не перемещать файлик predator.ctl. Кликаем по кнопке Ok.

Появится окно настройки программы. Здесь можно выбрать время в течении которого нужно ввести пароль и степень затемнения экрана при блокировке.

Вновь нажимаем → Ok. Теперь, после создания ключа, в системном трее Windows, справа на панели задач, должно появится следующее уведомление.

Если этого не произошло, просто запустите программу с ярлыка на рабочем столе. Инициализация занимает несколько секунд, затем зеленый значок сменит красный, и замигает в системном трее. Программа готова к работе.

Для контроля компьютера

- Вставьте ключ

- Запустите программу через меню Пуск / Программы / Predator или через иконку на рабочем столе.

- Убедитесь, что значок PREDATOR мигает на панели задач

Как это работает и что произойдет.

Если пароль вводится не верно, то программа издает пронзительный рев и выскакивает знак Access Denied. При соответствующей настройке громкости колонок, звук можно услышать из соседней квартиры или соседнего отдела, если вы на работе. Ловушка сработала! Злоумышленник ошарашен 🙂 !

Вставляем USB-ключ обратно, система вернется к состоянию до блокировки. Кроме этого, появится окно с отчетом попыток доступа к системе, если такие имели место быть, иначе, журнал вторжений.

Для выхода из программы достаточно нажать правой клавишей мыши по значку в трее и выбрать из списка Exit. Защита снята.

Если ключ потеряли восстанавливать доступ можно с помощью специальной утилиты идущей в одном архиве с программой.

Читайте также: