Как сделать информацию общим ресурсом с правом ее изменения

Добавил пользователь Владимир З. Обновлено: 05.10.2024

Компьютеры, работающие под управлением операционных систем Windows, могут работать с различными файловыми системами, такими как FAT32 и NTFS. Не вдаваясь в подобности можно сказать одно, что отличаются они главным – файловая система NTFS позволяет настраивать параметры безопасности для каждого файла или папки(каталога). Т.е. для каждого файла или папки файловая система NTFS хранит так называемые списки ACL(Access Control List), в которых перечислены все пользователи и группы, которые имеют определенные права доступа к данному файлу или папке. Файловая система FAT32 такой возможности лишена.

В файловой системе NTFS каждый файл или папка могут иметь следующие права безопасности:

- Чтение — Разрешает обзор папок и просмотр списка файлов и подпапок, просмотр и доступ к содержимому файла;

- Запись — Разрешает добавление файлов и подпапок, запись данных в файл;

- Чтение и Выполнение — Разрешает обзор папок и просмотр списка файлов и подпапок, разрешает просмотр и доступ к содержимому файла, а также запуск исполняемого файла;

- Список содержимого папки — Разрешает обзор папок и просмотр только списка файлов и подпапок. Доступ к содержимому файла это разрешение не дает!;

- Изменить — Разрешает просмотр содержимого и создание файлов и подпапок, удаление папки, чтение и запись данных в файл, удаление файла;

- Полный доступ — Разрешает просмотр содержимого, а также создание, изменение и удаление файлов и подпапок, чтение и запись данных, а также изменение и удаление файла

Перечисленные выше права являются базовыми. Базовые права состоят из особых прав. Особые права — это более подробные права, из которых формируются базовые права. Использование особых прав дает очень большую гибкость при настройке прав доступа.

Список особых прав доступа к файлам и папкам:

. Все базовые и особые права являются как разрешающими так и запрещающими.

Все разрешения файлов и папок делятся на два вида: явные и наследуемые. Механизм наследования подразумевает автоматическую передачу чего-либо от родительского объекта дочернему. В файловой системе это означает, что любой файл или папка могут наследовать свои права от родительской папки. Это очень удобный механизм, избавляющий от необходимости назначать явные права для всех вновь создаваемых файлов и папок. Представьте, что у вас на каком-то диске несколько тысяч файлов и папок, как им всем раздать права доступа, сидеть и каждому назначать? Нет. Тут работает механизм наследования. Создали папку в корне диска, папка автоматически получила точно такие же права, как и корень диска. Изменили права для вновь созданной папки. Потом внутри созданной папки создали еще вложенную папку. У этой вновь созданной вложенной папки права унаследуются от родительской папки и т.д. и т.п.

Старайтесь не пользоваться назначением прав, непосредственно, на файлы, назначайте права на папки.

. Старайтесь назначать права только для групп, это значительно упрощает администрирование. Назначение прав для конкретных пользователей не рекомендуется фирмой Microsoft. Не забывайте, что в группу могут входить не только пользователи, но и другие группы.

Не расстраивайтесь если все описанное выше сразу не очень понятно. Примеры и самостоятельная работа быстро исправят положение!

Переходим к конкретике.

Все примеры я буду показывать на примере окон Windows XP. В Windows 7 и выше сущность осталась идентичной, только окон стало немного больше.

Все, теперь вам доступны все свойства файловой системы NTFS.

. Все примеры будут идти с нарастанием сложности. Читайте и разбирайтесь с ними в такой же последовательности как они идут в тексте. Однотипные действия в последующих примерах буду опускать, чтобы сократить объём текста. 🙂

Пример 1. Предоставление права доступа к папке определенной локальной группе безопасности только на чтение.

Данная ситуация очень распространена. Предположим у вас есть локальная папка, содержимым которой вы хотите поделиться с определенным количеством пользователей. Причем доступ к данной папке перечисленным пользователям должен быть только на чтение. Как это сделать?

В результате у меня получается вот такая картина.

Пример 2. Предоставление персонального доступа пользователям к своим подпапкам в папке.

Данная ситуация тоже распространена на практике. Например, у вас есть папка для новых сканированных документов. В этой папке для каждого пользователя создана своя отдельная подпапка. После сканирования документ забирается пользователем из свой подпапки. Задача назначить права так, чтобы каждый пользователь видел содержимое только своей подпапки и не мог получить доступ в подпапку коллеги.

Все. Теперь остается настроить персональные права на каждую подпапку. Сделать это придется для каждой подпапки, права-то персональные для каждого пользователя.

Все нужные действия вы уже делали в первом примере, повторим пройденное 🙂

Пример 3. Предоставление персонального доступа пользователю к своей подпапке на запись, с одновременным запретом изменения или удаления.

Понимаю, что тяжело звучит, но постараюсь пояснить. Такой вид доступа я называю защелка. В быту мы имеем аналогичную ситуацию с обычным почтовым ящиком, в который бросаем бумажные письма. Т.е. бросить письмо в ящик можно, но вытащить его из ящика уже нельзя. В компьютерном хозяйстве такое может пригодиться для ситуации, когда вам кто-то записывает в папку отчет. Т.е. файл записывается пользователем, но потом этот пользователь уже ничего не может с этим файлом сделать. Таким образом, можно быть уверенным, что создатель уже не сможет изменить или удалить переданный отчет.

В открывшемся окне мы видим стандартные права на чтение

А как же полная аналогия с реальным почтовым ящиком ?

При этом у пользователя не остается права на чтение или копирование файла.

Все. Теперь аналогия с физическим почтовым ящиком почти полная. Он сможет только видеть названия файлов, их размер, атрибуты, но сам файл увидеть не сможет.

Просмотр действующих прав.

Хочу сказать сразу, имеющаяся возможность просмотреть действующие права для папки или файла, является полной фикцией. В моем представлении такие инструменты должны давать гарантированную информацию. В данном случае это не так. Майкрософт сама признается в том, что данный инструмент не учитывает много факторов, влияющих на результирующие права, например, условия входа. Поэтому, пользоваться подобным инструментом – только вводить себя в заблуждение относительно реальных прав.

Описанный в самом начале статьи случай, с запретом на удаление файла из папки в данном случае является очень красноречивым. Если вы смоделируете подобную ситуацию и посмотрите на права файла, защищенного от удаления, то вы увидите, что в правах файла на удаление стоит запрет. Однако, удалить этот файл не составит труда. Почему Майкрософт так сделала — я не знаю.

В заключении хочу сказать, что тема прав файловой системы NTFS очень обширна, приведенные выше примеры лишь очень малая часть того, что можно сделать. Поэтому, если возникают вопросы, задавайте их в комментариях к этой статье. Постараюсь на них ответить.

Цель: научиться работать в локальной сети: открывать доступ к папке, делать скрытую общую папку применять сетевые утилиты при работе в локальной сети.

Задание 1. Изучите структуру локальной сети КИТ.

1. Откройте папку Мое сетевое окружение.

2. На панели задач выберите команду Отобразить ПК рабочей группы..

3. При этом в окне появится список компьютеров локальной сети техникума.

4. Получите сведения о компьютере с именем Имя Компьютера. Для этого воспользуйтесь команде контекстное меню компьютера/ Свойства.

5. В окне свойств будут перечислены параметры конкретного компьютера, например обычный это компьютер или контроллер домена.

Задание 2. Откройте доступ к панке из сети.

1. Создайте на рабочем столе папку, дав ей имя со своей фамилией. Скопируйте в папку любе документ.

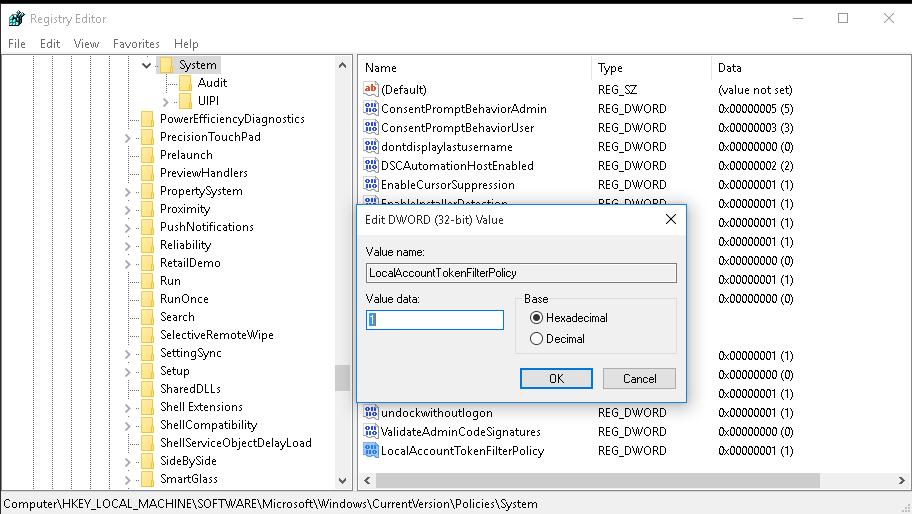

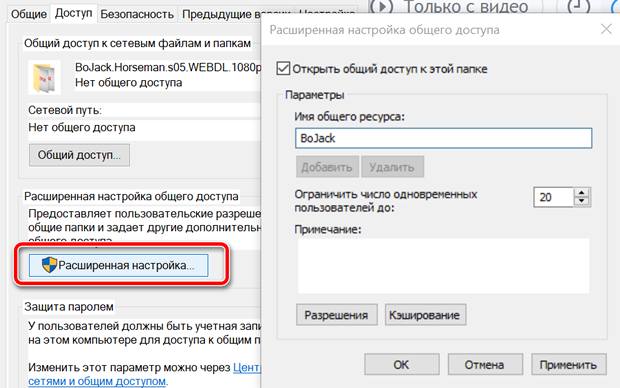

2. Откройте диалоговое окно свойств созданной вами папки и перейдите на вкладку Доступ.

3. Выберите Открыть общий доступ к этой папке.

4. Установите сетевое имя вашего ресурса. Для этого в поле Общий ресурс введите имя Общая папка В это поле вводится имя вашего ресурса, которое увидят пользователи сети. Это имя может, отличаться от настоящего имени папки.

5. В поле Комментарий введите текст, который описывает этот ресурс. Например, вы можете ввести Моя папка.

6. Установите Предельное число пользователей - 3. Т.е. теперь к опубликованному ресурсу смогу подключаться одновременно только 3 пользователя.

7. Разрешите всем полный доступ к ресурсу:

a. щелкните по кнопке Разрешения;

b. выделите в верхнем поле группа Все;

c. в нижнем поле установите флажок Полный доступ - разрешить;

d. примените параметры кнопкой ОК.

8. Установите автоматическое кэширование документов:

a. щелкните по кнопке Кэширование;

b. выберите в списке Автоматическое кэширование программ и документов;

c. примените параметры кнопкой ОК.

9. Завершите публикацию ресурса кнопкой ОК.

10. Просмотрите созданный сетевой ресурс с другого компьютера:

a. откройте окно компьютера с опубликованным ресурсом. Для этого воспользуйтесь Сетевым Окружением

b. перейдите в каталог Общая папка.

Если все выполнено правильно, вы увидите содержимое опубликованной папки.

Задание 3. Создайте скрытый административный ресурс.

1. Выполняйте действия из Задания 2 до установки сетевого имени.

2. Установите сетевое имя вашего ресурса. Для этого в поле Общий ресурс введите Общая папка $. Скрытый административный ресурс создается, как и обычный, путем добавления к сетевом имени ресурса знака $. Например, если ваш ресурс будет называться MyFolderl , то дл превращения его в скрытый необходимо ввести MyFolder 2$.

3. Убедитесь в невидимости ресурса. Для этого на другом компьютере воспользуйтесь Сетевым окружением.

4. Перейдите к скрытому ресурсу. Для этого в адресной строке окна Сетевое окружение введите полный путь к опубликованному ресурсу в формате \\имя_компыотера\имя_ресурса$. Например\\ PC 12_ 223\ MyFolder 2$.

Задание 4. Подключите удаленный ресурс в качестве локального диска.

1. Создайте на удалённом ПК общую папку с именем Virdisc .

2. На основном ПК откройте окно Сетевые подключения.

3. Выполните команду Сервис/Подключить сетевой диск.

4. Щелкните по кнопке Обзор и перейдите в папку удалённого компьютера.

5. Примените параметры кнопкой ОК.

6. Выберите в списке Диск букву диска - Y .

7. Завершите подключение диска кнопкой Готово.

Способ 2:

1. Откройте командную строку.

2. Просмотрите параметры команды subst , для этого введите subst /?.

3. Подключите удаленный ресурс в качестве диска X: для этого введите команду в формате: subst X: \\имя_компьютера\имя_ pecypca .

Задание 6. Подключение и управление сетевыми ресурсами (при выполнении заданий использовать только консольные утилиты):

1. Вывести список доступных сетевых ресурсов своего компьютера;

2. Вывести список компьютеров рабочей группы UVC .

3. Спросив у соседа слева имя компьютера, просмотреть его общие ресурсы;

4. Выведите список общих сетевых ресурсов соседа слева.

5. Используя ранее полученное от соседа слева имя компьютера, определить его IP адрес;

6. Используя IP адрес, полученный в предыдущем пункте, проверить подключение к нему, используя число ретрансляций на маршруте, где делается отметка времени, равное количеству его общих сетевых ресурсов;

7. Вывести список всех сетевых подключений.

8. Создать на диске E ( D ) папку и сделать её общей с именем ДОКИ.

1. Что такое localhost?

2. Каким образом можно вывести все сведения об общих ресурсах локального компьютера? Укажите несколько способов?

3. Как сделать папку общей? Укажите несколько способов.

4. Назовите все сетевые утилиты, которыми вы пользовались при выполнении практической работы.

5. Найти самостоятельно любую стандартную сетевую утилиту Windows . Опишите её.

10.02.2021

itpro

Windows 10, Windows Server 2016

комментариев 11

Административные общие ресурсы (шары) используются в Windows для удаленного доступа и управления компьютером. Если открыть консоль управления компьютером ( compmgmt.msc ), развернуть секцию System Tools -> Shared Folders -> Share (Общие папки -> Общие ресурсы) или выполнить команду net share , вы увидите список административных общих папок (эти папки скрыты в сетевом окружении и доступ к ним ограничен).

По-умолчанию Windows создает следующие админ шары:

- Admin$ — Remote admin (это каталог %SystemRoot%)

- IPC$ — Remote IPC (используется в named pipes)

- C$ — Default Share

Если на компьютере имеются другие разделы, которым назначена буква диска, они также автоматически публикуются в виде административных шар ( D$ , E$ и т.д.). Если вы предоставляете общий доступ к принтеру, то должна быть шара Print$ или FAX$ — при использовании факс-сервера.

Обратите внимание, что имена общих административных шар заканчиваются знаком $. Этот знак заставляет службу LanmanServer скрывать данные SMB ресурсы при доступе по сети (конкретные файлы и папки в общем сетевом каталоге можно скрыть с помощью Access-Based Enumeration). Если вы попытаетесь в проводнике отобразить список доступных на компьютере сетевых папок ( \\computername ), вы не увидите их в списке доступных общих SMB каталогов.

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \\computername /all

В большинстве сторонних файловых менеджеров для Windows доступна опция, позволяющая автоматически показывать доступные административные ресурсы на удаленных компьютерах.

Чтобы открыть содержимое административной шары из File Explorer, нужно указать ее полное имя. Например, \\computername\c$ . Данная команда откроет содержимое локального диска C и позволит вам получить полноценный доступ к файловой системе системного диска удаленного компьютера.

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду net share IPC$ /delete ). Однако после перезагрузки Windows она пересоздастся автоматически.

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

New-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Type DWORD -Value 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

Set-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Value 1

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Разрешаем удаленный доступ к административным шарам Windows 10

При работе с административными шарами Windows на компьютере, который не добавлен в домен Active Directory (состоит в рабочей группе) есть одна важная особенность. Windows 10 блокирует удаленный доступ к дефолтным административным шарам под пользователем, входящим в группу локальных администраторов. Причем под учетной записью встроенного локального администратора (по умолчанию она отключена) такой доступ работает.

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

- \ \win10_pc\C$

- \\win10_pc\IPC$

- \\win10_pc\Admin$

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

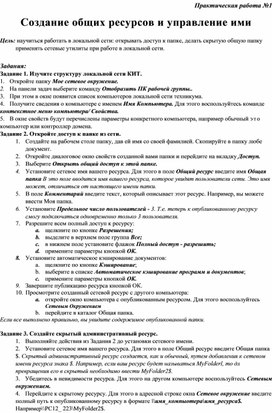

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

- Откройте редактор реестра (regedit.exe);

- Перейдите в ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System ;

- Создайте новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy;

- Установите значение параметра LocalAccountTokenFilterPolicy равным 1;

- Для применения изменений потребуется перезагрузить компьютер

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

Примечание. После этого станет доступен и другой функционал удаленного управления Windows 10. В том числе теперь можно удаленно подключиться к компьютеру с помощью оснастки Computer Management (Управление компьютером) и другими стандартными консолями.

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

Расширенный обмен в Windows позволяет выбрать пользователей или группы пользователей, с которыми мы хотим обмениваться файлами и папками в сети. Это позволяет установить уровень авторизации, чтобы определить, что могут или не могут эти пользователи делать с общими элементами.

Использование расширенного общего доступа может гарантировать более высокий уровень безопасности по сравнению с другими методами совместного использования операционных систем Microsoft (→ как обмениваться файлами с Windows), поскольку позволяет запрашивать аутентификацию пользователей, которые хотят получить доступ к общим файлам в сети. Его можно использовать для общего доступа к папке напрямую или к файлам.

Как получить доступ к расширенному обмену Windows

Давайте посмотрим, как получить доступ к расширенным настройкам общего доступа Windows.

- Установите указатель мыши на папку, которой вы хотите поделиться, или на папку, к которой уже открыт общий доступ.

- Щелкните правой кнопкой мыши.

- В появившемся меню нажмите Свойства.

- Откройте вкладку Доступ.

Расширенные настройки общего доступа в Windows

Давайте посмотрим, какие настройки общего доступа мы можем изменить.

Это имя, под которым папка или любой другой общий элемент отображается в сети.

Если элемент уже предоставлен в общий доступ, мы можем добавить другое имя общего ресурса (например, для установки других разрешений), нажав кнопку Добавить .

Ограничить количество одновременных пользователей

Указывает максимальное количество пользователей, которые могут одновременно подключаться к общему элементу.

Windows 10, Windows 8.1/8 и Windows 7 поддерживают до 20 одновременных пользователей, в то время как Windows Vista максимум 10. Чтобы предоставить общий доступ к папке с большим количеством одновременных пользователей, мы должны использовать серверную версию Windows.

Комментарии

Права доступа

Если мы хотим ограничить общий доступ для определенных пользователей или групп или изменить разрешения, нажимаем на Разрешения .

Авторизация по умолчанию, связанная с новым общим ресурсом, обеспечивает доступ для всех пользователей, но только для чтения.

Важно: когда мы открываем общий доступ к папке в сети, вложенные папки в ней также становятся общими.

Кэширование

Этот параметр управляет поведением кэша общей папки. На практике, если мы хотим предоставить общий доступ к папке и сделать её доступной даже при выключенном компьютере, мы должны использовать кэш. Кеш позволяет получить доступ к общим элементам, даже если они недоступны в исходном расположении.

Посмотрим, какие варианты доступны.

- В автономном режиме доступны только указанные пользователем файлы и программы. Это настройка по умолчанию. На практике она устанавливает, что ПК, который подключается к общей папке по сети, может кэшировать только те файлы и папки, которые пользователь пометил как всегда доступные в автономном режиме.

- Файлы и программы общих папок не доступны в автономном режиме. Этот параметр отключает кэширование общих элементов.

- Все файлы и программы в общей папке, открытой пользователями, автоматически доступны в автономном режиме. Этот параметр устанавливает, что все файлы, открытые удаленным ПК, автоматически кэшируются, чтобы разрешить их использование в автономном режиме.

- Оптимизация производительности. Этот параметр устанавливает, что исполняемые файлы после первого открытия кэшируются на удаленном ПК.

Расширенные разрешения общего доступа к Windows

Давайте теперь посмотрим, как использовать расширенные права доступа Windows.

Важно: если вы не выберите какой-либо из доступных элементов, возможно, что пользователь или группа унаследую авторизацию, принадлежа к другой группе, которая имеет эту конкретную авторизацию. Если пользователь или группа не принадлежит к группе такого рода, авторизация не предоставляется явно.

Пользователи и группы

Авторизация по умолчанию, связанная с новым общим ресурсом, обеспечивает доступ для всех, то есть для всех пользователей, но только для чтения.

- Если вы хотите удалить доступ учетной записи пользователя или группы пользователей не нажмите Удалить.

- Если вы хотите добавить доступ для учетной записи пользователя или группу пользователей, нажмите Добавить. Это откроет Выбор пользователей или группы.

- В поле Введите имена объектов для выбора: введите имя учетной записи пользователя или группы пользователей и нажмите Проверить .

- Чтобы просмотреть всех предопределенных пользователей, группы и объекты безопасности, нажмите Дополнительно. и Найти.

Разрешения для пользователей и групп

В разделе Разрешения для (Имя пользователя / Имя группы) мы можем выбрать уровень доступа для пользователей и групп.

Читайте также: