Межсетевой экран своими руками

Обновлено: 30.06.2024

Межсетевой экран (МСЭ) — это устройство обеспечения безопасности сети, которое осуществляет мониторинг входящего и исходящего сетевого трафика и на основании установленного набора правил безопасности принимает решения, пропустить или блокировать конкретный трафик.

Межсетевой экран - это программный или программно-аппаратный элемент компьютерной сети. Среди задач, которые решают межсетевые экраны, основной является защита сегментов сети или отдельных хостов от несанкционированного доступа с использованием уязвимых мест в протоколах сетевой модели OSI или в программном обеспечении, установленном на компьютерах сети.

Допускается применение межсетевых экранов, сертифицированных на соответствие РД МЭ (при условии наличия действующих сертификатов соответствия требованиям по безопасности информации) в информационных (автоматизированных) системах, созданных до вступления в силу соответствующих изменений в Требования о защите информации, утвержденные приказом ФСТЭК России от 11 февраля 2013 г. №17, Состав и содержание организационных и технических мер по обеспечению безопасности персональных данных, утвержденные приказом ФСТЭК России от 18 февраля 2013 г. №21.

Согласно Требований 2016 года устанавливается 5 типов межсетевых экранов:

- Типа А - уровня сети;

- Типа Б – уровня логических границ сети;

- Типа В – уровня узла;

- Типа Г – уровня веб-сервера;

- Типа Д – уровня промышленной сети (АСУ ТП).

Типы межсетевых экранов

Согласно Профилям МЭ должен противодействовать следующим угрозам безопасности информации:

- Несанкционированный доступ к информации, содержащейся в информационной системе;

- Отказ в обслуживании информационной системы и (или) ее отдельных компонентов;

- Несанкционированная передача информации из информационной системы в информационно-телекоммуникационные сети или иные информационные системы;

- Несанкционированное воздействие на МЭ, целью которого является нарушение его функционирования, включая преодоление или обход его функций безопасности;

- Несанкционированное получение сведений о сети информационной системы (автоматизированной системы управления), а также об ее узлах.

Должны быть реализованы следующие функции безопасности:

В среде должны быть реализованы следующие функции безопасности:

- исключение каналов связи в обход правил фильтрации;

- обеспечение доверенного канала;

- обеспечение доверенного маршрута;

- физическая защита;

- обеспечение безопасного функционирования;

- обеспечение взаимодействия с сертифицированными средствами защиты информации.

Согласно Профилям МЭ должен противодействовать следующим угрозам безопасности информации:

- Несанкционированный доступ к информации, содержащейся в информационной системе;

- Отказ в обслуживании информационной системы и (или) ее отдельных компонентов;

- Несанкционированная передача информации из информационной системы в информационно-телекоммуникационные сети или иные информационные системы;

- Несанкционированное воздействие на МЭ, целью которого является нарушение его функционирования, включая преодоление или обход его функций безопасности;

- Несанкционированное получение сведений о сети информационной системы (автоматизированной системы управления), а также об ее узлах.

Должны быть реализованы следующие функции безопасности:

В среде должны быть реализованы следующие функции безопасности:

- исключение каналов связи в обход правил фильтрации;

- обеспечение доверенного канала;

- обеспечение доверенного маршрута;

- физическая защита;

- обеспечение безопасного функционирования;

- тестирование и контроль целостности

- обеспечение взаимодействия с сертифицированными средствами защиты информации.

Согласно Профилям МЭ должен противодействовать следующим угрозам безопасности информации:

- Несанкционированный доступ к информации, содержащейся в информационной системе;

- Отказ в обслуживании информационной системы и (или) ее отдельных компонентов;

- Несанкционированная передача информации из информационной системы в информационно-телекоммуникационные сети или иные информационные системы;

- Несанкционированное воздействие на МЭ, целью которого является нарушение его функционирования, включая преодоление или обход его функций безопасности;

Должны быть реализованы следующие функции безопасности:

В среде должны быть реализованы следующие функции безопасности:

- исключение каналов связи в обход правил фильтрации;

- обеспечение доверенного канала;

- обеспечение доверенного маршрута;

- физическая защита;

- обеспечение безопасного функционирования;

- тестирование и контроль целостности

- обеспечение взаимодействия с сертифицированными средствами защиты информации.

Согласно Профилям МЭ должен противодействовать следующим угрозам безопасности информации:

- Несанкционированный доступ к информации веб-сервера;

- Отказ в обслуживании сервера, обслуживающего сайты, веб-службы и веб-приложения;

- Несанкционированное воздействие на МЭ, целью которого является нарушение его функционирования, включая преодоление или обход его функций безопасности.

Должны быть реализованы следующие функции безопасности:

В среде должны быть реализованы следующие функции безопасности:

- исключение каналов связи в обход правил фильтрации;

- обеспечение доверенного канала;

- обеспечение доверенного маршрута;

- физическая защита;

- обеспечение безопасного функционирования;

- тестирование и контроль целостности

- обеспечение взаимодействия с сертифицированными средствами защиты информации;

- контроль шифрованного потока.

Согласно Профилям МЭ должен противодействовать следующим угрозам безопасности информации:

- несанкционированный доступ к информации, содержащейся в автоматизированной системе управления;

- отказ в обслуживании автоматизированной системы управления и (или) ее отдельных компонентов;

- несанкционированная передача информации из автоматизированной системы управления в информационно-телекоммуникационные сети или иные информационные системы;

- несанкционированное воздействие на МЭ, целью которого является нарушение его функционирования, включая преодоление или обход его функций безопасности.

Должны быть реализованы следующие функции безопасности:

В среде должны быть реализованы следующие функции безопасности:

- исключение каналов связи в обход правил фильтрации;

- обеспечение доверенного канала;

- обеспечение доверенного маршрута;

- физическая защита;

- обеспечение безопасного функционирования;

- обеспечение взаимодействия с сертифицированными средствами защиты информации.

Правила межсетевого экранирования

Написание правил межсетевого экранирования

- Не следует разрешать то, что и так не запрещено. Использование таких правил приводит к бесполезному расходу ресурсов.

- Лучше не использовать нормально открытый межсетевой экран, то есть такой, в котором по умолчанию разрешено все. Это приводит к большому количеству запретительных правил, через которые проходит пакет, что увеличивает нагрузку на процессор устройства.

- Неверный порядок правил. В межсетевом экране правила обрабатываются по порядку и порядок правил имеет значение. Возможна ситуация, когда запрещающее правило не работает потому, что выше есть правило, которое разрешает этот трафик, либо что разрешено не работает, так как выше есть запрещающее правило.

- Запрет BOGON –адресов. BOGON –адреса – это IP -адреса, которые не должны встречаться в таблицах маршрутизации в Интернет. Этим термином описываются частные и зарезервированные диапазоны адресов. При их запрете вначале правил маршрутизации делается их список, а затем запрещают его для входящего интерфейса.

Требования к средствам антивирусной защиты

Требования к средствам антивирусной защиты применяются к программным средствам, используемым в целях обеспечения защиты (некриптографическими методами) информации, содержащей сведения, составляющие государственную тайну, иной информации с ограниченным доступом.

Для дифференциации требований к функциям безопасности средств антивирусной защиты установлено шесть классов защиты средств антивирусной защиты. Самый низкий класс – шестой, самый высокий – первый.

Средства антивирусной защиты, соответствующие 6 классу защиты, применяются в информационных системах персональных данных 3 и 4 классов, 5 классу защиты - в информационных системах персональных данных 2 класса, 4 классу защиты - в государственных информационных системах, в которых обрабатывается информация ограниченного доступа, не содержащая сведения, составляющие государственную тайну, в информационных системах персональных данных 1 класса, а также в информационных системах общего пользования II класса.

Средства антивирусной защиты, соответствующие 3 , 2 и 1 классам защиты, применяются в информационных системах, в которых обрабатывается информация, содержащая сведения, составляющие государственную тайну.

Также требованиями устанавливается 4 типа средств антивирусной защиты:

Защита информации в локальных вычислительных сетях

Средства защиты информации должны располагаться на каждом узле ЛВС вне зависимости от того, обрабатывается ли на нем конфиденциальная информация. Каждый администратор и пользователь ЛВС должен иметь уникальный пароль, идентификатор и, в случае использования криптографических средств защиты, ключ шифрования.

Класс защищенности ЛВС определяется в соответствии с классификацией АС.

Состав пользователей ЛВС должен утверждаться руководителем организации и строго контролироваться. Все изменения состава пользователей, их прав и привилегий должны регистрироваться.

Порядок обеспечения защиты информации при взаимодействии с информационными сетями общего пользования.

Подключение ЛВС предприятия (учреждения) к Сети должно осуществляться через средства разграничения доступа в виде межсетевого экрана (МЭ). Не допускается подключение ЛВС к Сети в обход МЭ. МЭ должны быть сертифицированы по требованиям безопасности информации.

Доступ к МЭ, к средствам его конфигурирования должен осуществляться только выделенным администратором с консоли.

Абонентский пункт (АП) с помощью МЭ должен обеспечивать создание сеансов связи абонентов с внешними серверами Сети и получать с этих серверов только ответы на запросы абонентов. Настройка МЭ должна обеспечивать отказ в обслуживании любых внешних запросов, которые могут направляться на АП.

Коммуникационное оборудование (маршрутизаторы, коммутаторы, концентраторы и пр.) и все соединения с локальными периферийными устройствами ЛВС должны располагаться в пределах контролируемой зоны. При конфигурировании коммуникационного оборудования) и прокладке кабельной системы ЛВС рекомендуется учитывать разделение трафика по отдельным сетевым фрагментам на производственной основе и видам деятельности предприятия.

При подключении ЛВС к АС с другим классом защищенности необходимо использовать межсетевой экран в соответствии с НПА.

Если каналы связи выходят за пределы контролируемой зоны, необходимо использование защищенных каналов связи либо сертифицированных криптографических средств защиты.

Межсетевой экран (Firewall) позволяет контролировать движение трафика на уровне IP-адресов и портов, а также поддерживает NAT . Это первый и главный инструмент, защищающий сети предприятия от угроз извне и контролирующий доступ пользователей за пределы сети.

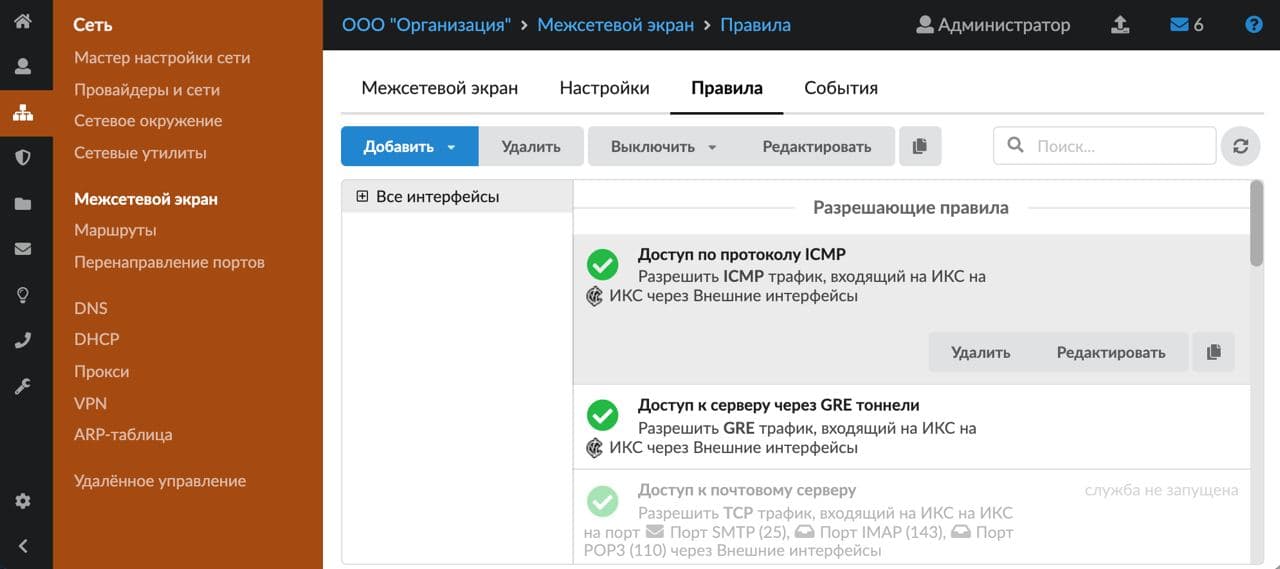

В модуле расположены следующие вкладки:

Межсетевой экран

На данной вкладке отображаются:

Внимание! Выключать межсетевой экран не рекомендуется. Выключая межсетевой экран, вы оставляете сервер без защиты от подключений извне. Кроме того, при включении ИКС именно межсетевой экран генерирует NAT для всех сетей, поэтому, если перезагрузить ИКС с выключенным межсетевым экраном, у всех пользователей пропадет доступ в сеть Интернет.

Настройки

На данной вкладке можно настроить доступ к ИКС при помощи межсетевого экрана.

Правила

На данной вкладке происходит основная настройка доступа.

Слева расположен список всех интерфейсов ИКС в виде дерева, справа — список правил. При нажатии на интерфейс будут показаны только те правила, которые относятся к данному интерфейсу.

Здесь можно настроить следующие правила:

-

— разрешают доступ; — запрещают, ограничивают доступ; — определяют, какой трафик будет обрабатываться в первую очередь (например, телефония), а какой — в последнюю (например, e-mail); — определяют, по какому пути трафик отправляется в каждую сеть; — позволяют задать максимальную скорость для определенных соединений.

Разрешающие правила в ИКС всегда приоритетнее запрещающих и используются для того, чтобы открывать доступ только к определенным службам. При установке в ИКС автоматически создаются разрешающие правила для самых популярных служб. Программа предоставляет возможность управлять этими правилами на свое усмотрение (оставить, удалить, модифицировать).

Для того чтобы скопировать созданное правило межсетевого экрана, нажмите на него в списке, а затем — на кнопку .

Внимание! Выключение межсетевого экрана оставит работающими только правила NAT. Все правила, ограничивающие доступ извне, будут отключены, что может негативно сказаться на безопасности системы. Отключайте межсетевой экран только при крайней необходимости.

Несанкционированный доступ к данным, хищения информации, нарушения в работе локальных сетей уже давно превратились в серьезные угрозы для бизнеса, деятельности общественных организаций и государственных органов.

Эффективным решением для защиты от этих угроз являются межсетевые экраны (МСЭ), или файерволы. Это программное обеспечение или аппаратно-программные продукты, предназначенные для блокировки нежелательного трафика.

Разрешение или запрет доступа межсетевым экраном осуществляется на основе заданных администратором параметров. В том числе могут использоваться следующие параметры и их комбинации:

- IP-адреса. При помощи Firewall можно предоставить или запретить получение пакетов с определенного адреса или задать перечень запрещенных и разрешенных IP-адресов.

- Доменные имена. Возможность установки запрета на пропуск трафика с определенных веб-сайтов.

- Порты. Задание перечня запрещенных и разрешенных портов позволяет регулировать доступ к определенным сервисам и приложениям. Например, заблокировав порт 80, можно запретить доступ пользователей к веб-сайтам.

- Протоколы. МСЭ может быть настроен таким образом, чтобы блокировать доступ трафика определенных протоколов.

Типы межсетевых экранов

Для защиты локальных сетей от нежелательного трафика и несанкционированного доступа применяются различные виды межсетевых экранов. В зависимости от способа реализации, они могут быть программными или программно-аппаратными.

Программный Firewall — это специальный софт, который устанавливается на компьютер и обеспечивает защиту сети от внешних угроз. Это удобное и недорогое решение для частных ПК, а также для небольших локальных сетей — домашних или малого офиса. Они могут применяться на корпоративных компьютерах, используемых за пределами офиса.

Для защиты более крупных сетей используются программные комплексы, под которые приходится выделять специальный компьютер. При этом требования по техническим характеристикам к таким ПК являются довольно высокими. Использование мощных компьютеров только под решение задач МСЭ нельзя назвать рациональным. Да и производительность файервола часто оставляет желать лучшего.

Поэтому в крупных компаниях и организациях обычно применяют аппаратно-программные комплексы (security appliance). Это специальные устройства, которые, как правило, работают на основе операционных систем FreeBSD или Linux.

Функционал таких устройств строго ограничивается задачами межсетевого экрана, что делает их применение экономически оправданным. Также security appliance могут быть реализованы в виде специального модуля в штатном сетевом оборудовании — коммутаторе, маршрутизаторе и т. д.

Применение программно-аппаратных комплексов характеризуется следующими преимуществами:

- Повышенная производительность за счет того, что операционная система работает целенаправленно на выполнение одной функции.

- Простота в управлении. Контролировать работу security appliance можно через любой протокол, в том числе стандартный (SNMP, Telnet) или защищенный (SSH, SSL).

- Повышенная надежность защиты за счет высокой отказоустойчивости программно-аппаратных комплексов.

Помимо этого, межсетевые экраны классифицируют в зависимости от применяемой технологии фильтрации трафика. По этому признаку выделяют следующие основные виды МСЭ:

- прокси-сервер;

- межсетевой экран с контролем состояния сеансов;

- межсетевой экран UTM;

- межсетевой экран нового поколения (NGFW);

- NGFW с активной защитой от угроз.

Рассмотрим более подробно эти виды файерволов, их функции и возможности.

Прокси-сервер

С помощью прокси-сервера можно создать МСЭ на уровне приложения. Главным плюсом технологии является обеспечение прокси полной информации о приложениях. Также они поддерживают частичную информацию о текущем соединении.

Необходимо отметить, что в современных условиях proxy нельзя называть эффективным вариантом реализации файервола. Это связано со следующими минусами технологии:

- Технологические ограничения — шлюз ALG не позволяет обеспечивать proxy для протокола UDP.

- Необходимость использования отдельного прокси для каждого сервиса, что ограничивает количество доступных сервисов и возможность масштабирования.

- Недостаточная производительность межсетевого экрана.

Нужно учитывать и чувствительность прокси-серверов к сбоям в операционных системах и приложениях, а также к некорректным данным на нижних уровнях сетевых протоколов.

Межсетевой экран с контролем состояния сеансов

Этот тип МСЭ уже давно стал одним из самых популярных. Принцип его работы предусматривает анализ состояния порта и протокола. На основании этого анализа файервол принимает решение о пропуске или блокировании трафика. При принятии решения межсетевой экран учитывает не только правила, заданные администратором, но и контекст, что значительно повышает эффективность работы (контекстом называют сведения, которые были получены из предыдущих соединений).

Межсетевой экран UTM

Межсетевые экраны типа UTM (Unified threat management) стали дальнейшим развитием технологии, необходимость в котором возникла в связи с ростом изощренности и разнообразия сетевых атак. Впервые внедрение таких МСЭ началось в 2004 году.

Основным плюсом систем UTM является эффективное сочетание функций:

- контент-фильтра;

- службы IPS — защита от сетевых атак;

- антивирусной защиты.

Это повышает эффективность и удобство управления сетевой защитой за счет необходимости администрирования только одного устройства вместо нескольких.

Экран UTM может быть реализован в виде программного или программно-аппаратного комплекса. Во втором случае предусматривается использование не только центрального процессора, но и дополнительных процессоров, выполняющих специальные функции. Так, процессор контента обеспечивает ускоренную обработку сетевых пакетов и архивированных файлов, вызывающих подозрение. Сетевой процессор обрабатывает сетевые потоки с высокой производительностью. Кроме того, он обрабатывает TCP-сегменты, выполняет шифрование и транслирует сетевые адреса. Процессор безопасности повышает производительность службы IPS, службы защиты от потери данных, службы антивируса.

Программные компоненты устройства обеспечивают создание многоуровневого межсетевого экрана, поддерживают фильтрацию URL, кластеризацию. Есть функции антиспама, повышения безопасности серфинга и другие возможности.

Межсетевой экран нового поколения (NGFW)

В связи с постоянным развитием и ростом технологического и профессионального уровня злоумышленников, возникла необходимость в создании новых типов межсетевых экранов, способных противостоять современным угрозам. Таким решением стал МСЭ нового поколения Next-Generation Firewall (NGFW).

Файерволы этого типа выполняют все основные функции, характерные для обычных межсетевых экранов. В том числе они обеспечивают фильтрацию пакетов, поддерживают VPN, осуществляют инспектирование трафика, преобразование портов и сетевых адресов. Они способны выполнять фильтрацию уже не просто на уровне протоколов и портов, а на уровне протоколов приложений и их функций. Это дает возможность значительно эффективней блокировать атаки и вредоносную активность.

Экраны типа NGFW должны поддерживать следующие ключевые функции:

- защита сети от постоянных атак со стороны систем, зараженных вредоносным ПО;

- все функции, характерные для первого поколения МСЭ;

- распознавание типов приложений на основе IPS;

- функции инспекции трафика, в том числе приложений;

- настраиваемый точный контроль трафика на уровне приложений;

- инспекция трафика, шифрование которого выполняется посредством SSL;

- поддержка базы описаний приложений и угроз с постоянными обновлениями.

Такая функциональность позволяет поддерживать высокую степень защищенности сети от воздействия сложных современных угроз и вредоносного ПО.

NGFW с активной защитой от угроз

Дальнейшим развитием технологии стало появление NGFW с активной защитой от угроз. Этот тип файерволов можно назвать модернизированным вариантом обычного межсетевого экрана нового поколения. Он предназначен для эффективной защиты от угроз высокой степени сложности.

Функциональность МСЭ этого типа, наряду со всем возможности обычных NGFW, поддерживает:

- учет контекста, обнаружение на его основе ресурсов, создающих повышенные риски;

- автоматизацию функций безопасности для самостоятельной установки политик и управления работой системы, что повышает быстродействие и оперативность отражения сетевых атак;

- применение корреляции событий на ПК и в сети, что повышает эффективность обнаружения потенциально вредоносной активности (подозрительной и отвлекающей).

В файерволах типа NGFW с активной защитой от угроз значительно облегчено администрирование за счет внедрения унифицированных политик.

Ограниченность анализа межсетевого экрана

При использовании межсетевых экранов необходимо понимать, что их возможности по анализу трафика ограничены. Любой файервол способен анализировать только тот трафик, который он может четко идентифицировать и интерпретировать. Если МСЭ не распознает тип трафика, то он теряет свою эффективность, поскольку не может принять обоснованное решение по действиям в отношении такого трафика.

В связи с этим при задании правил для межсетевого экрана важно четко задать ему порядок действий при приеме трафика, который он не может однозначно интерпретировать.

Межсетевыми экранами (МЭ) называют средства защиты, устанавливаемые между общедоступной сетью (такой, как Internet) и внутренней сетью. Межсетевой экран выполняет двойную функцию:

- Во-первых, ограничивает доступ во внутреннюю сеть со стороны общедоступной сети за счет применения фильтров и средств аутентификации, чтобы злоумышленники не могли получить несанкционированный доступ к информации или нарушить нормальную работу сетевой инфраструктуры.

- Во-вторых, служит для контроля и регулирования доступа пользователей внутренней сети к ресурсам общедоступной сети, когда те представляют угрозу безопасности или отвлекают сотрудников от работы (социальные сети, игровые, спортивные серверы).

Сетевые экраны устанавливают и внутри корпоративных сетей, в целях ограничения доступа пользователей к особо важным ресурсам сети, например к серверам, содержащим финансовую информацию или сведения, относящиеся к коммерческой тайне. Существуют также персональные межсетевые экраны, призванные регулировать доступ к отдельным компьютерам и устанавливаемые на эти компьютеры.

Все экраны по способу их реализации можно разделить на несколько групп:

- аппаратные сетевые экраны, включающие в себя:

- предустановленные на специальные компьютеры;

- встроенные в маршрутизаторы;

- программные межсетевые экраны, которые устанавливаются поверх стандартных операционных систем.

Аппаратные экраны более надежны, поставляются уже установленными и настроенными, но они более дорогие. Программные экраны дешевле, но представляют собой набор, который требует от администратора общих знаний об информационной безопасности.

Межсетевой экран включает в себя фильтр пакетов. Эта служба может быть как встроенной в ядро операционной системы, на которой работает экран, так и устанавливаемой отдельно.

Фильтр пакетов осуществляет работу с трафиком на низком уровне, определяя, пропустить или задержать пакет в зависимости от адреса его отправителя, получателя или TCP-службы. Это позволяет закрывать отдельные "подозрительные" адреса, с которых возможна атака, либо фильтровать обращения из внешней сети к конфиденциальным службам.

Фильтр эффективен против простейших случаев атак и не может спасти от взлома, при котором проводится подмена IP-адреса. В этом случае производится маскировка атакующего под доверенный хост, - и фильтр пакетов доверчиво работает со взломщиком. Кроме того, фильтр прозрачен для различного рода некорректных пакетов, направляемых клиенту, поскольку не проверяет их содержимое.

Для организации виртуальных частных сетей в межсетевых экранах используются средства канального шифрования. Эта служба зашифровывает трафик при передаче через Интернет. На приемной стороне трафик расшифровывается и вводится в локальную сеть филиала предприятия. Люди, работающие в разных офисах, могут даже не замечать, что их компьютеры располагаются в сетях, удаленных друг от друга. Для сохранения конфиденциальности информации используются специальные шифры, которые не позволяют анализировать трафик, передаваемый по открытому сегменту виртуальной частной сети. Эта функция популярна среди компаний, имеющих сеть филиалов в разных городах.

Межсетевые экраны могут опираться на один из двух взаимоисключающих принципов обработки поступающих пакетов данных.

Межсетевые экраны могут выполнять над поступающими пакетами данных одну из двух операций: пропустить пакет далее (allow) или отбросить пакет (deny). Некоторые МЭ имеют еще одну операцию — reject, при которой пакет отбрасывается, но отправителю сообщается по протоколу ICMP о недоступности сервиса на компьютере-получателе информации. В противовес этому при операции deny отправитель не информируется о недоступности сервиса, что является более безопасным.

Поддерживаемый уровень сетевой модели OSI является основной характеристикой при классификации межсетевых экранов. Различают следующие типы межсетевых экранов:

- управляемые коммутаторы (канальный уровень);

- сетевые фильтры (сетевой уровень);

- шлюзы сеансового уровня (circuit-level proxy);

- посредники прикладного уровня;

- инспекторы состояния (stateful inspection), представляющие собой межсетевые экраны сеансового уровня с расширенными возможностями.

Коммутаторы

Коммутаторы среднего и старшего уровня позволяют привязывать MAC-адреса сетевых карт компьютеров к определенным портам коммутатора. Немало коммутаторов предоставляет возможность фильтрации информации на основе адреса сетевой платы отправителя или получателя, создавая при этом виртуальные сети (VLAN). Другие коммутаторы позволяют организовать VLAN на уровне портов самого коммутатора. Таким образом, коммутатор может выступать в качестве межсетевого экрана канального уровня.

Однако, подделать адрес сетевой платы обычно не составляет труда (многие платы Ethernet позволяют программно менять или добавлять адреса канального уровня), и такой подход к защите является недостаточно надежным.

Сетевые фильтры

Сетевые фильтры работают на сетевом уровне иерархии OSI (см. Рис. 1). Сетевой фильтр представляет собой маршрутизатор, обрабатывающий пакеты на основании информации, содержащейся в заголовках пакетов. Сетевые фильтры существуют для сетей TCP/IP и IPX/SPX.

При обработке пакетов ими учитывается следующая информация:

- IP-адрес отправителя;

- IP-адрес получателя;

- протокол (TCP, UDP, ICMP);

- номер программного порта отправителя;

- номер программного порта получателя.

Администратор на основе этой информации задает правила, в соответствии с которыми пакеты будут либо пропускаться через фильтр, либо отбрасываться им. Сетевой фильтр позволяет реализовать различные схемы обмена данными между компьютерами корпоративной сети и Internet.

Примеры схем обмена данными:

Рис. 1. Общая схема работы сетевых фильтров

Сетевые фильтры очень легко реализовать, поэтому они получили повсеместное распространение и представлены программно-аппаратными и чисто программными реализациями. В частности, маршрутизаторы некоторых производителей снабжены функциями сетевой фильтрации. Большинство программных сетевых фильтров представляет собой бесплатные или условно-бесплатные утилиты.

В сетевых фильтрах в основном используется статическая фильтрация, когда администратору приходится создавать свой фильтр для каждого уникального типа пакета, требующего обработки. Рассмотрим это на примере. Допустим, всем компьютерам по умолчанию запрещен доступ в Internet. Однако компьютеру Z (IP-адрес 123.45.67.89) необходим доступ к внешнему серверу A (IP-адрес 211.111.111.111), предоставляющему сервис telnet. В данном случае администратор должен задать два правила:

- пропустить пакет, если он передается со стороны сетевого интерфейса внутренней сети на сетевой интерфейс внешней сети и имеет параметры: IP-адрес отправителя 123.45.67.89, IP-адрес получателя 211.111.111.111, протокол транспортного уровня TCP, программный порт отправителя больше 6000, программный порт получателя 23;

- пропустить пакет, если он передается со стороны сетевого интерфейса внешней сети на сетевой интерфейс внутренней сети и имеет параметры: IP-адрес отправителя 211.111.111.111, IP-адрес получателя 123.45.67.89, протокол транспортного уровня TCP, программный порт отправителя 23, программный порт получателя более 6000.

Таким образом, для каждого канала обмена данными необходимо задавать два правила (фильтра); в случае многоканальных соединений (например, для сервиса ftp) количество правил соответственно увеличивается. Для большой сети список правил достигает очень внушительных размеров.

Поскольку при получении каждого пакета сетевой фильтр просматривает таблицу правил в последовательном порядке, каждое новое правило уменьшает общую производительность маршрутизатора.

Сетевые фильтры имеют ряд недостатков, таких как:

- сложность их администрирования

- слабая защищенность от атак.

Прежде всего, идентификация отправителя производится только на основании IP-адреса. Однако с помощью подмены IP-адресов (IP-spoofing) злоумышленник без особых усилий может обойти такую преграду. Кроме того, за уполномоченный компьютер может в принципе сесть человек, не имеющий права работать с сервером.

Сетевой фильтр не может отслеживать работу сетевых приложений, и вообще он не контролирует содержимое пакетов транспортного, сеансового и прикладного уровня. Поэтому наличие сетевого фильтра не оградит корпоративную сеть от атак по типу SYN-flooding, от атак, связанных с фрагментацией пакетов, и от вторжений через сервисы прикладного уровня.

Основным (помимо цены и простоты реализации) достоинством сетевых фильтров является их очень высокая производительность, более высокая, чем у межсетевых экранов сеансового и прикладного уровня. Несмотря на серьезные недостатки, сетевой фильтр является неотъемлемой частью любого межсетевого экрана экспертного класса. Однако он представляет собой всего лишь одну из его составных частей, поскольку работает в сочетании со шлюзом более высокого уровня иерархии OSI. В такой схеме сетевой фильтр препятствует прямому общению между внутренней и внешней сетью (кроме заранее определенных компьютеров). Вся же основная фильтрация, но уже на вышестоящих уровнях OSI, организуется шлюзом соответствующего уровня или инспектором состояния.

Шлюзы сеансового уровня

Шлюзы сеансового уровня, оперируют на сеансовом уровне иерархии OSI. Однако в сетевой модели TCP/IP нет уровня, однозначно соответствующего сеансовому уровню OSI. Поэтому к шлюзам сеансового уровня относят фильтры, которые невозможно отождествить ни с сетевым, ни с транспортным, ни с прикладным уровнем.

Фильтры контроля состояния сеанса связи

К фильтрам контроля состояния канала связи относят сетевые фильтры (сетевой уровень) с расширенными возможностями.

Динамическая фильтрация в сетевых фильтрах. В отличие от стандартной статической фильтрации в сетевых фильтрах, динамическая (stateful) фильтрация позволяет вместо нескольких правил фильтрации для каждого канала связи назначать только одно правило. При этом динамический фильтр сам отслеживает последовательность обмена пакетами данных между клиентом и сервером, включая IP-адреса, протокол транспортного уровня, номера портов отправителя и получателя, а иногда и порядковые номера пакетов. Такая фильтрация требует дополнительной оперативной памяти. По производительности динамический фильтр несколько уступает статическому фильтру.

Контроль битов SYN и ACK. Ряд фильтров позволяет отслеживать биты SYN и ACK в пакетах TCP. Все они призваны бороться с атаками по типу SYN-flooding, но используют различные подходы. Самый простой фильтр запрещает передачу TCP-пакетов с битом SYN, но без бита ACK со стороны общедоступной сети на компьютеры внутренней сети, если последние не были явно объявлены серверами для внешней сети (или хотя бы для определенной группы компьютеров внешней сети). К сожалению, такой фильтр не спасает при атаках SYN-flooding на машины, являющиеся серверами для внешней сети, но расположенные во внутренней сети.

Для этих целей применяют специализированные фильтры с многоступенчатым порядком установления соединений. Например, один из таких фильтров работает следующим образом.

Допустим, внешний компьютер Z пытается установить соединение с внутренним сервером A через межсетевой экран МЭ. Процедура установления соединения показана на Рис. 2 и состоит из следующих этапов:

(этап 1) МЭ получает пакет SYN от компьютера Z

(этап 2) этот пакет передается на сервер A

(этап 3) В ответ сервер A передает пакет SYN/ACK на компьютер Z, но МЭ его перехватывает

(этап 4) МЭ пересылает полученный пакет на компьютер Z, кроме того, МЭ от имени компьютера Z посылает пакет ACK на сервер A

(этап 5a) компьютер Z перешлет пакет ACK серверу A, который проходит через МЭ

(этап 5б) Если же МЭ не получит пакета ACK или кончится тайм-аут на установление соединения, то он вышлет в адрес сервера A пакет RST, отменяющий соединение

Рис. 2. Контроль битов SYN и ACK.

Шлюзы, транслирующие адреса или сетевые протоколы

Шлюзы NAT могут работать в одном из четырех режимов:

- динамическом;

- статическом;

- статическом с динамической выборкой IP-адресов;

- комбинированном.

Динамический режим предназначен для сетей, компьютеры которых выступают исключительно в качестве клиентов ресурсов Internet.

Статический режим с динамической выборкой IP-адресов аналогичен статическому, за исключением того, что за внутренними компьютерами не закрепляются заранее (статически) определенные внешние IP-адреса, они резервируются динамически из пула внешних IP-адресов.

Комбинированный режим подразумевает одновременное использование сразу нескольких вышеперечисленных режимов и предназначен для сетей, где имеются как клиенты, так и серверы Internet.

Шлюзы NAT имеют специфический недостаток: они не поддерживают сетевые приложения, пакеты прикладного уровня которых содержат IP-адреса. Единственным исключением является сервис ftp, для которого большинство шлюзов NAT умеет контролировать (и изменять) IP-адреса внутри пакетов прикладного уровня.

Общие недостатки шлюзов сеансового уровня.

Основным недостатком шлюзов сеансового уровня следует назвать невозможность регулирования передачи информации на прикладном уровне и, как следствие, отслеживания некорректных или потенциально опасных действий пользователя. Например, они не позволят контролировать выполнение команды PUT сервиса ftp или отфильтровывать приложения ActiveX со стороны внешних машин, если такая операция допустима для внутренних клиентов.

За исключением шлюза IPX/IP и посредника SOCKS 5, все остальные фильтры имеют крайне ненадежную систему идентификации и аутентификации, основанную на IP-адресах отправителя/получателя. В свою очередь, применение шлюзов IPX/IP и SOCKS 5 требует установки на клиентские машины специализированного ПО.

За исключением шлюзов IPX/IP и SOCKS 5, другие шлюзы сеансового уровня обычно не поставляются в виде коммерческого продукта.

Посредники прикладного уровня.

Рис. 3. Посредники прикладного уровня оперируют на прикладном уровне

Посредники прикладного уровня делятся на прозрачные (transparent) и непрозрачные. Прозрачные посредники невидимы для клиентов и серверов: клиент обращается к серверу самым обычным образом, а посредник перехватывает запрос и действует от лица клиента. Особой популярностью пользуются прозрачные посредники для сервиса Web, их нередко устанавливают провайдеры Internet в целях повышения производительности работы и снижения нагрузки на глобальные каналы связи за счет кэширования информации.

В случае непрозрачных посредников клиентскую систему требуется явным образом настроить на работу с посредником (например, при использовании непрозрачного посредника Web в опциях настройки браузеров необходимо указать IP-адрес посредника и присвоенный ему порт TCP). Непрозрачные посредники хороши там, где требуется строгая аутентификация при входе во внутреннюю сеть или на выходе из нее, особенно для служб, не поддерживающих шифрование паролей.

Посредники прикладного уровня в обязательном порядке поддерживают строгую аутентификацию с помощью либо операционной системы или одной из служб каталогов (доменов) NDS, Windows NT, NIS/NIS+, либо систем RADIUS, TACACS и т. д.

Оборотной стороной названных возможностей посредников прикладного уровня является их невысокая производительность (для тех сетевых служб, где не предусматривается кэширование информации)

Инспекторы состояния

Рис. 4. Инспектор состояния оперирует на сеансовом уровне, но анализирует пакеты

вышестоящих уровней.

В отличие от посредника прикладного уровня, открывающего два виртуальных канала TCP (один — для клиента, другой — для сервера) для каждого соединения, инспектор состояния не препятствует организации прямого соединения между клиентом и сервером. За счет этого производительность инспектора состояния оказывается много выше производительности посредников прикладного уровня и приближается к производительности сетевых фильтров.

Единственным достоинством инспекторов состояния (не затрагивая вопрос производительности) по сравнению с посредниками прикладного уровня является то, что инспектор состояния абсолютно прозрачен для клиентов и не требует дополнительной настройки клиентского ПО. Однако, в свою очередь, классические инспекторы состояния не годятся для кэширования Web. Поэтому даже если межсетевой экран основан на инспекторе состояния, для кэширования Web в него включают посредник Web прикладного уровня.

Другие возможности межсетевых экранов.

Помимо выполнения своих основных функций, межсетевые экраны экспертного класса имеют хорошо продуманную систему протоколирования событий и оповещения администраторов. МЭ позволяет регистрировать все обращения пользователей к ресурсам, проходящие через экран, в том числе кто, когда, с какой машины обратился к конкретному ресурсу или получил отказ. Протоколирование позволяет выявить случаи проведения атак на внутреннюю сеть, обнаружить местонахождение хакера и заранее блокировать трафик от него.

Составной частью большинства коммерческих межсетевых экранов экспертного уровня являются средства построения виртуальных частных сетей, позволяющие шифровать информацию при ее передаче по общедоступной сети. Более того, такими средствами обладают даже некоторые сетевые фильтры на базе аппаратных маршрутизаторов.

Заключение

Межсетевые экраны не являются универсальным средством для борьбы с атаками злоумышленников. Они не могут предотвратить атаки внутри локальной сети, но вместе с другими средствами защиты играют исключительно важную роль для защиты сетей от вторжения извне. Понимание технологии работы межсетевых является одним из важнейших навыков для администратора информационной безопасности.

Внутрь корпоративной сети или на сервер с сайтом могут проникнуть злоумышленники — и украсть данные, удалить важную информацию или что-то сломать.

Чтобы этого не случилось, нужен специальный защитный инструмент. Он называется сетевым или межсетевым экраном, брандмауэром или файрволом. Расскажем, что такое межсетевой экран, как он работает, зачем нужен и каким может быть.

Что такое межсетевой экран и как он работает

Сначала разберемся с терминами. Межсетевой экран, МЭ, сетевой экран, файрвол, Firewall, брандмауэр — все это названия одного и того же инструмента. Главная задача файрвола — защита от несанкционированного доступа из внешней сети. Например, он может стоять между сетью компании и интернетом и следить, чтобы злоумышленники не попали в защищенную корпоративную сеть. Либо он может защищать от доступа из сети только отдельно взятый компьютер или устройство (в этой роли его чаще называют просто сетевым, а не межсетевым экраном).

Для защиты брандмауэр следит за параметрами входящего и исходящего трафика. Классические брандмауэры, так называемые пакетные фильтры, оценивают трафик по параметрам сетевого уровня и принимают решение о том, пропускать или не пропускать каждый IP-пакет, по его свойствам, например:

- IP-адрес и порт источника IP-пакета (узла сети, от которого пакет пришел);

- IP-адрес и порт узла назначения IP-пакета (узла сети, от которого пакет пришел);

- протокол транспортного уровня (UDP, TCP и так далее);

- время передачи пакета.

Кроме того, МЭ умеют учитывать контекст передачи трафика. Например, часто МЭ настроен так, что трафик, который инициирован из внешней сети, блокируется, но если трафик из внешней сети является ответом на запрос из внутренней сети, то он будет пропущен.

Помимо пакетных фильтров, которые фильтруют трафик на основании свойств IP-пакетов, то есть на сетевом уровне модели OSI, к МЭ также относят:

Для чего нужен межсетевой экран

Главная задача межсетевого экрана — не пропускать трафик, которого быть не должно. Это базовая защита от сканирования сети организации, от доставки на компьютеры вредоносных программ, осуществления сетевых атак, а также от несанкционированного доступа к закрытой корпоративной информации.

Например, МЭ может:

Межсетевой экран может быть установлен внутри корпоративной сети, например перед сетевым сегментом с особо секретными данными, чтобы допускать к нему запросы с компьютеров только определенных сотрудников. Это еще больше повышает сетевую безопасность.

Кроме того, если вы храните персональные данные, наличие межсетевого экрана обязательно по закону. Подробнее об этом мы рассказывали в статье про межсетевые экраны, сертифицированные ФСТЭК. Прочитайте, если работает с ПДн.

Типы межсетевых экранов

Межсетевые экраны делят на две группы — аппаратные и программные.

Программный МЭ. Это программное обеспечение, которое нужно установить на сервер. Это может быть железный или облачный сервер — главное, чтобы именно через него шел весь трафик внутрь вашей корпоративной сети.

Современные IT-системы часто строятся не на основе собственной сети, а на облачной платформе. В облаке создаются все нужные серверы и настраивается их взаимодействие. В том числе в облаке создаются аналоги внутренних корпоративных сетей, доступ в которые должен контролироваться с помощью МЭ. Поэтому на облачных платформах можно настроить и задействовать МЭ на границах сетей. Пример такой облачной платформы — VK Cloud Solutions (бывш. MCS). Подробнее про облачные платформы можно прочитать в нашей статье про IaaS.

Читайте также: