Как сделать телефон конфиденциальным

Обновлено: 04.07.2024

Большинство наших статей рассказывает о том, как взломать защиту и получить доступ к данным. Сегодня мы попробуем сыграть за другую команду, рассказав о том, как защитить свои данные.

Предыстория

Какой смысл устанавливать длинный и сложный код блокировки, если в вашем смартфоне используется устаревшее шифрование FDE и вы не включили режим Secure Startup? Для многих моделей доступны загрузчики, которые расшифруют всё содержимое твоего устройства даже без перебора паролей: шифрование всё равно будет использовать фразу default_password. Отключение Smart Lock — необходимый, но недостаточный шаг. Уверены ли вы в безопасности используемой в вашем устройстве технологии сканирования лица (если телефон ей оборудован)? А известно ли вам, что, просто зайдя на ваш компьютер, можно извлечь из браузера все ваши пароли, после чего попросту зайти в облако и сменить код блокировки смартфона? (Работает, к счастью, не для всех устройств, но знать о такой возможности нужно.) Наконец, нужно отдавать себе отчёт, что если с компьютера будет получен пароль от облака Google Account, то сам телефон будет никому не нужен: все необходимые данные можно извлечь из облака (и, скорее всего, их там будет даже больше, чем в самом телефоне).

О правильном подходе к защите

Как будет действовать полиция, получив в руки смартфон? Самые сложные для работы экспертов случаи — обесточенный телефон, обнаруженный у безмолвного тела. Именно в таких обстоятельствах, как правило, начинается поиск всевозможных уязвимостей в программном и аппаратном обеспечении. В обыденных ситуациях полиция придёт домой к подозреваемому, проведёт анализ компьютера и извлечёт кэш паролей из почтовых клиентов и браузеров Chrome/Mozilla/Edge. Затем достаточно зайти в облако с найденным логином и паролем, после чего остальное тривиально. В ряде случаев на телефоне можно удалённо сбросить пароль блокировки (сегодня, правда, многие производители не предлагают такой возможности по умолчанию).

Прочитав нашу статью, вы будете более полно осознавать возможности защитить свои данные и риски, которые останутся даже тогда, когда всё было сделано правильно.

Как будет действовать полиция

Если ваш смартфон попал в руки полиции или пограничного контроля в США, вас попытаются заставить разблокировать устройство. В случае успеха дальнейшее от вас не зависит; с экрана разблокированного смартфона следователь получит доступ:

- Ко всему содержимому /sdcard включая фото и видео.

- Почта, переписка в мессенжерах, текст SMS.

- Полный список паролей, сохранённых в Chrome (частенько там можно найти и пароль от вашего Google Account – кстати, проверьте, так ли это на вашем устройстве).

- Детализированная история местоположения за несколько лет.

- Данные Google Fit. Их можно экспортировать.

- Звонки, контакты.

Взлом кода блокировки экрана

Ответ лежит в области используемого в конкретном устройстве алгоритма шифрования. Как известно, все смартфоны, вышедшие с завода с Android 6 и более поздними версиями, обязаны зашифровать пользовательские данные к моменту окончания процесса начальной настройки. Однако шифрование шифрованию рознь. В большинстве старых устройств используется так называемое дисковое шифрование Full Disk Encryption (FDE). В режиме FDE данные на пользовательском разделе зашифрованы посредством device credentials – ключа шифрования, который генерируется на основе некого аппаратного ключа и фразы “default_password”.

Даже если в вашем телефоне используется устаревшая защита FDE, надёжно защитить свои данные можно. Для этого достаточно включить режим Secure Startup (сделать это довольно просто: нужно сначала убрать код блокировки, а затем – установить новый; если телефон использует FDE, то система запросит, включить ли режим безопасной загрузки). В этом режиме ключ шифрования будет перешифрован данными аппаратного ключа и введённого кода блокировки (вместо “default_password”). Недостаток у этого метода тоже есть: телефон просто не загрузится вплоть до момента ввода кода блокировки; если ваш телефон случайно перезагрузится, то вы не сможете даже ответить на звонок, пока телефон не загрузится до конца (для чего требуется код блокировки). Кстати, на некоторых моделях пароль для Secure Startup может не совпадать с кодом блокировки экрана; если такая возможность есть, ей стоит воспользоваться.

Недостатки шифрования FDE с Secure Startup полностью устранены в новой пофайловой схеме шифрования, получившей название File Based Encryption (FBE). Устройства, зашифрованные FBE, используют user credentials (код блокировки) для шифрования большей части информации, в том числе всех персональных данных. При этом исполняемые файлы приложений, а также некоторые базы данных, необходимые для загрузки устройства, будут зашифрованы посредством device credentials (т.е. данных исключительно аппаратного ключа). Режима Secure Startup при использовании FBE нет за ненужностью.

Для расшифровки данных как устройств с FDE, использующих режим Secure Startup, так и устройств с FBE необходимо взломать код блокировки. Конкретные процедуры отличаются в зависимости от модели и набора системной логики, но общий принцип один: подключиться к USB порту и запустить процедуру перебора.

Другой пример. Во время демонстрации UFED Premium компании Cellebrite код блокировки случайно взятого смартфона Samsung S8 одного из участников презентации был вскрыт в течение всего лишь 15 минут.

Современной системой шифрования FBE оборудованы лишь новые модели Samsung, выпущенные в 2019 году. К ним относятся, например, модели Galaxy S10 и S10+.

Экономическая целесообразность взлома защиты от физического анализа

Для флагманских смартфонов на процессорах Qualcomm возможность извлечь данные через уязвимости выглядит приблизительно так:

Как защитить свой смартфон от взлома кода блокировки и физического извлечения данных

Для начала нужно узнать, какая система шифрования используется на конкретном устройстве. Для этого выполним через ADB следующую команду:

adb shell getprop ro.crypto.type

Если команда вернула слово “file”, то смартфон использует шифрование FBE.

Если используется пофайловое шифрование FBE:

- Установите код блокировки длиной 6 цифр (если позволяет устройство).

- Отключите отладочный режим USB Debugging.

Если используется FDE, включите режим Secure Startup. Для этого:

- Зайдите в настройки и удалите текущий код блокировки.

- Создайте новый код блокировки. В процессе ввода кода блокировки система запросит, включить ли режим безопасной загрузки. Подтвердите запрос.

- Не забудьте отключить отладочный режим USB Debugging.

Можно ли изменить тип шифрования с FDE на FBE? В общем случае – нет. Возможность перейти с FDE на FBE была лишь у некоторых устройств Google (например, в планшете Pixel C) в процессе разработки FBE. Для современных устройств такой возможности нет.

Безопасность Android

Для начала составим свой список рекомендаций, а потом пройдёмся по некоторым пунктам подробно. Итак:

Ежедневно активный пользователь смартфона подвергается сотням различных угроз, начиная с вирусов и назойливой рекламы и заканчивая кражей паролей и персональных данных. Эти восемь приложений помогут защитить данные на вашем устройстве.

1. Adblock Browser

Adblock Browser — мобильный браузер со встроенным блокировщиком рекламы. Именно по вине последней так медленно грузятся страницы, увеличивается сетевой трафик, а батарея разряжается на 20% быстрее. Но это ещё не самое страшное, что может случиться. Часто под видом рекламы скрываются вредоносные программы и программы-шпионы. Adblock Browser защищает конфиденциальность пользователя.

2. Micro Guard FREE

Micro Guard FREE не позволяет никому прослушивать ваши разговоры. Сервис выявляет программы и приложения, которые пытаются получить доступ к микрофону, и предупреждает пользователя специальным сигналом.

Благодаря Эдварду Сноудену мы знаем, что спецслужбы могут подключаться к абсолютно любому телефону в мире, кем бы ни был его хозяин. Поэтому даже директор ФБР пользуется приложением против прослушки.

3. AppLock

Сервис позволяет настроить на смартфоне профили с разным уровнем доступа. Например, гость сможет только позвонить, но не открыть галерею. Шлюз запирается паролем, графическим ключом или отпечатком пальца (для устройств под управлением Android 6.0 и выше).

4. Kid’s Shell

Kid’s Shell — детская оболочка для работы только с разрешёнными программами. Приложение создаёт параллельную рабочую панель поверх родного экрана, на которую можно дублировать безопасные иконки — игры, обучающие программы, музыку и другие приложения на усмотрение родителей. В то же время соцсети, звонки и онлайн-магазины будут недоступны. Чтобы войти и выйти из приложения, нужно ввести пароль.

Ещё несколько лет назад про безопасность данных на iPhone не говорили всерьёз — в приоритете была защита Mac. Но с ростом числа угроз и количества важной информации на мобильных устройствах ситуация изменилась.

Разработчики Apple приложили достаточно усилий, чтобы защитить смартфон от внешних угроз, сохранить конфиденциальность важных данных, а также закрыть от посторонних календарь, телефонную книгу, электронную почту и фотографии.

В iOS есть масса настроек, которые помогут ограничить доступ к личной информации для сторонних приложений, а также восстановить её в случае случайной утери смартфона. Про все это и многое другое в этой подборке советов.

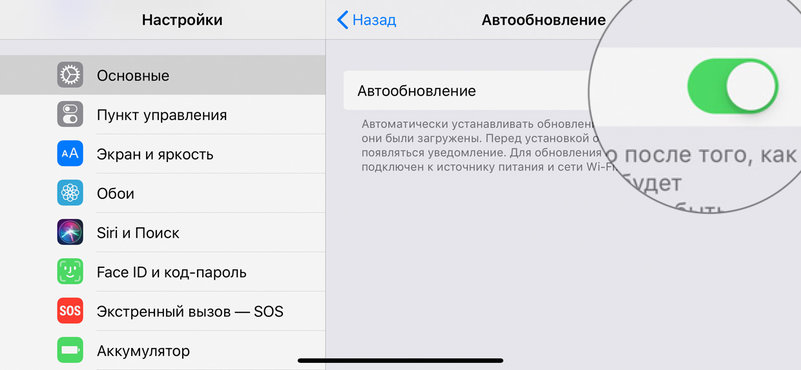

1. Активировать автоматическое обновление системы

С выходом каждой новой версии iOS не только обрастает новыми возможностями, но и становится более защищённой. Разработчики закрывают бреши в безопасности системы и добавляют новые средства предотвращения взлома.

При активации автоматического обновления системы её новые версии будут устанавливаться на устройство ночью, когда вы им не пользуетесь. Никакие дополнительные действия от вас при этом не понадобятся.

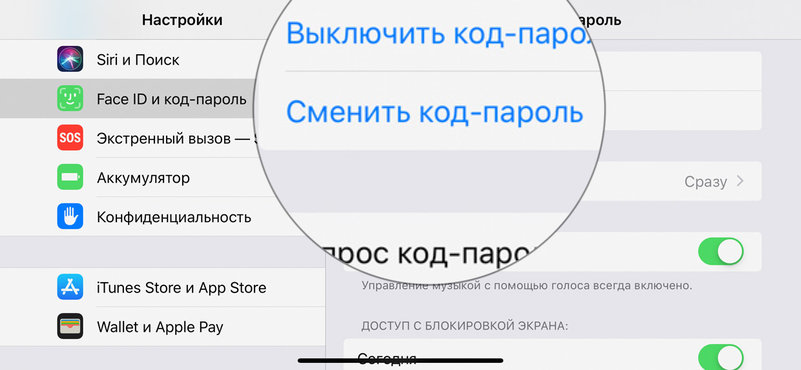

2. Использовать сложный код-пароль из букв и цифр

Если верить статистике, шанс угадать четырёхзначный код-пароль с десяти попыток — не больше пары процентов. Тем не менее, его очень просто подсмотреть с соседнего сиденья в общественном транспорте или в очереди супермаркета.

Лучше использовать сложный код-пароль из букв и цифр, который невозможно будет быстро запомнить. При этом вам не придётся постоянно вводить его при разблокировке — для этого вы продолжите пользоваться Face ID (или Touch ID).

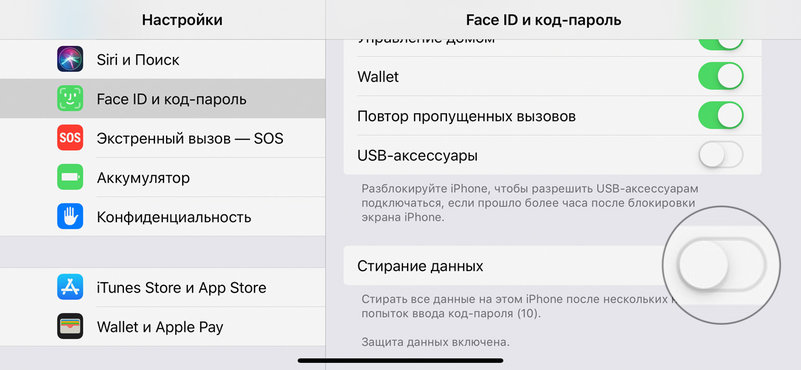

3. Включить стирание при неверном вводе код-пароля

Чтобы важные данные не попали в чужие руки, лучше всего настроить их автоматическое удаление после десяти неудачных попыток ввода. Но после включения этой функции устройство лучше давать в руки детям только под своим присмотром.

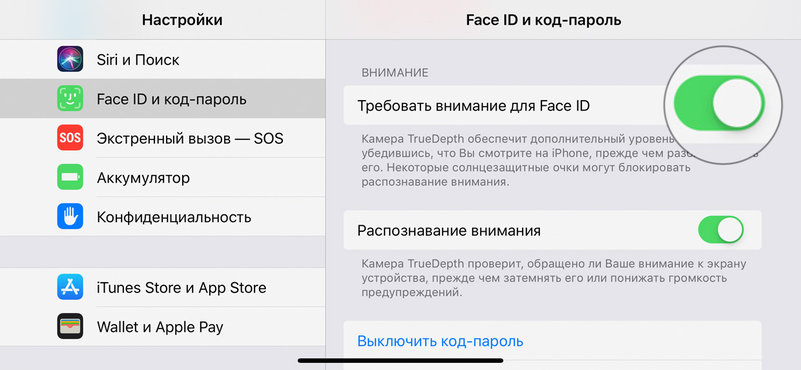

4. Включить контроль внимания для сканера Face ID

После включения этой возможности разблокировать iPhone по лицу получится только в том случае, если вы посмотрите на экран. Эта функция нужна для того, чтобы снять защиту смартфона с помощью Face ID не смогли, пока вы спите.

5. Выключить USB при заблокированном экране iPhone

После появления GrayKey и других аналогичных устройств для взлома iPhone через Lightning, Apple предусмотрела специальный механизм защиты. iOS может отключать любые USB-устройства, если смартфон не разблокировали больше часа.

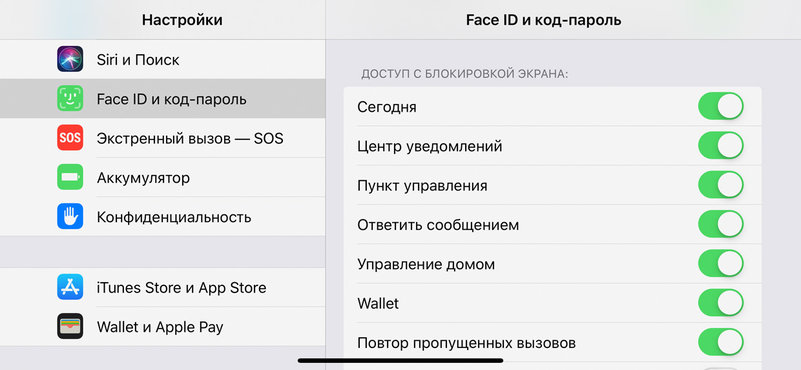

6. Отключить доступ к функциям на экране блокировки

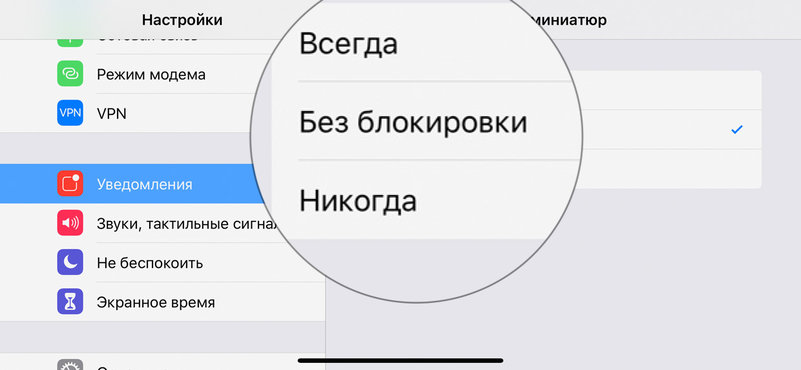

7. Запретить отображение миниатюр уведомлений

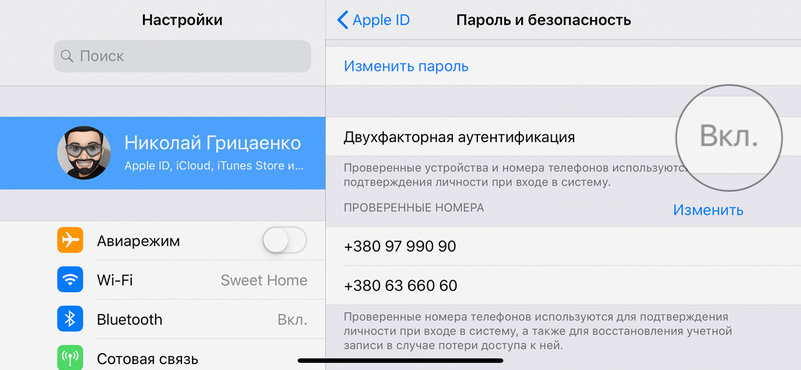

8. Настроить двухфакторную аутентификацию Apple ID

С помощью двухфакторной аутентификации для входа в Apple ID недостаточно знать только пароль учётной записи. Для этого также потребуется получить специальный код для подтверждения на одно из проверенных устройств или доверенный номер телефона.

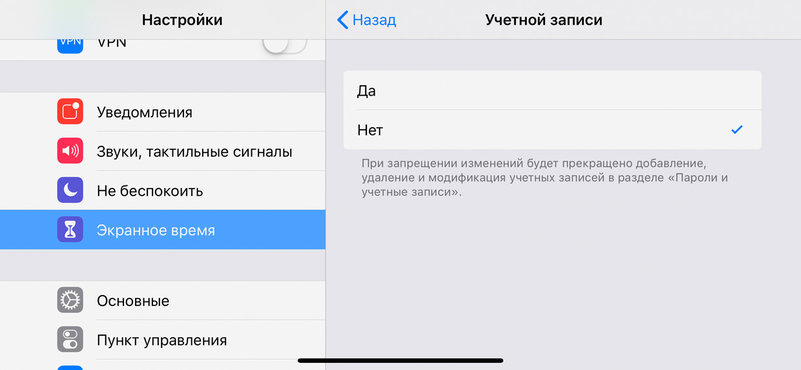

9. Запретить сброс Apple ID с помощью код-пароля

По умолчанию сбросить старый пароль Apple ID и ввести новый можно только с помощью код-пароля iPhone. Эта возможность особенно пугает, если вы используете четырёхзначный вариант из цифр, поэтому её лучше всего отключить.

Как это сделать:

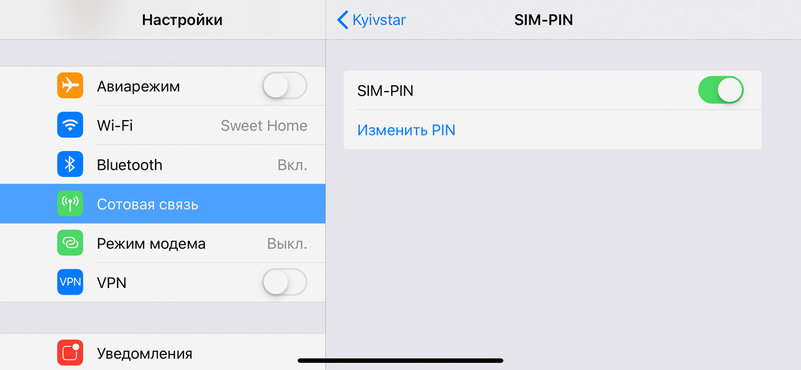

10. Активировать пароль PIN для своей SIM-карты

Как это сделать:

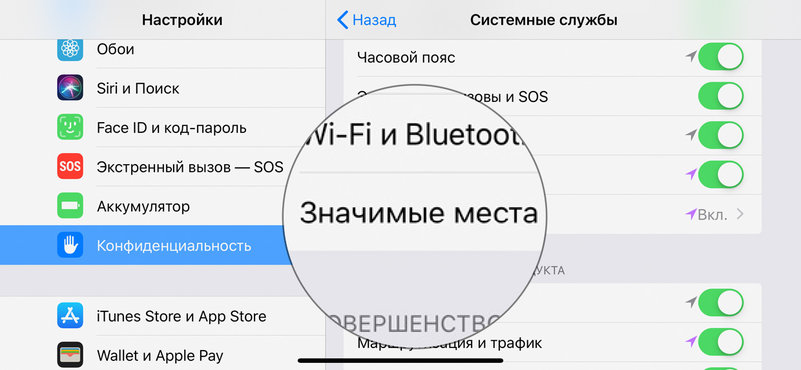

11. Закрыть запись местоположения для частых мест

В стандарте iPhone собирает информацию о местах, которые вы часто посещаете, чтобы предоставлять информацию о них. Apple обещает, что эти данные под защитой, но получить доступ к ним можно с помощью код-пароля. Эту функцию лучше выключить.

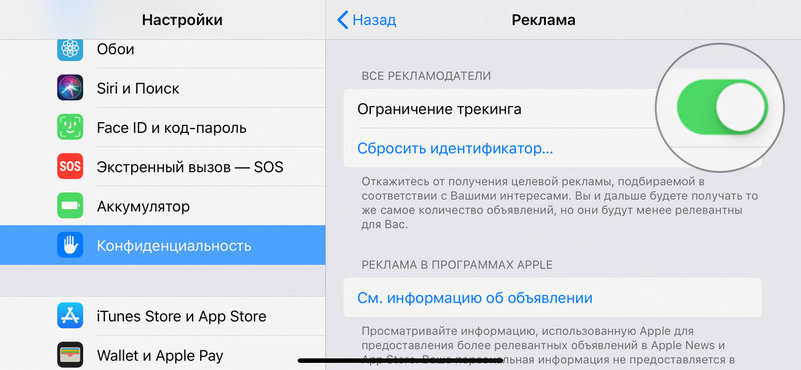

12. Ограничить целевую рекламу по своим интересам

Apple не скрывает, что передаёт разработчикам некоторую информацию о владельце устройства. Это нужно для того, чтобы они могли таргетировать на него конкретную рекламу внутри софта — это подобие слежки можно отключить.

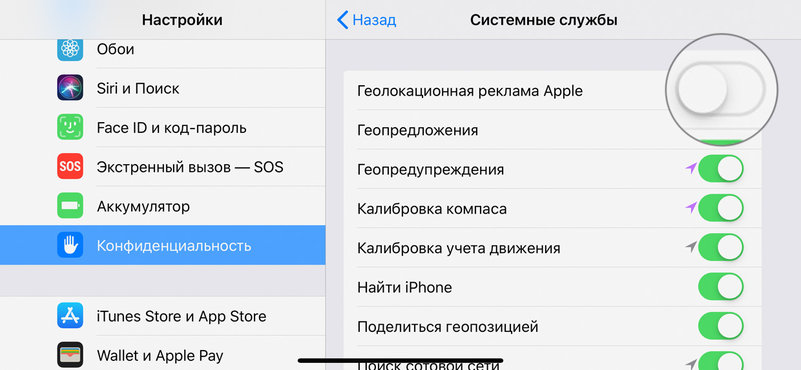

13. Выключить привязанную к геолокации рекламу

Ещё один рекламный инструмент Apple — объявления, привязанные к конкретному местоположению. В принципе, в них нет ничего страшного, а иногда они могут быть даже полезны. Тем не менее, для повышения безопасности их лучше выключить.

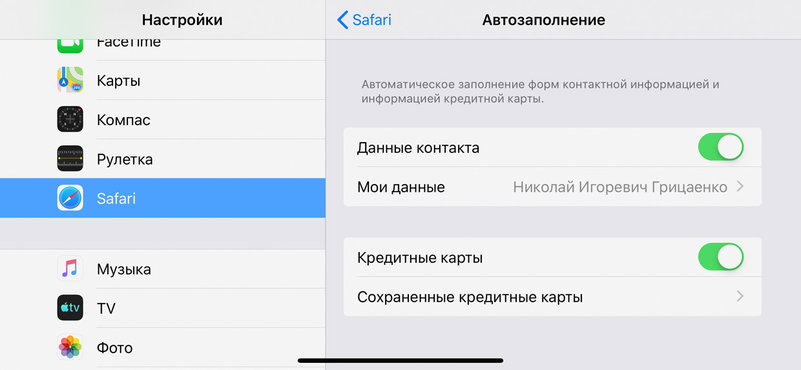

14. Отключить автозаполнение данных в Safari

Лучше всего отключить автоматическое заполнение данных для своего контакта и банковских карт в Safari. Браузер может автоматически вводить имя и фамилию, адрес, а также данные кредиток кроме CVV/CVC, но и это может быть чревато.

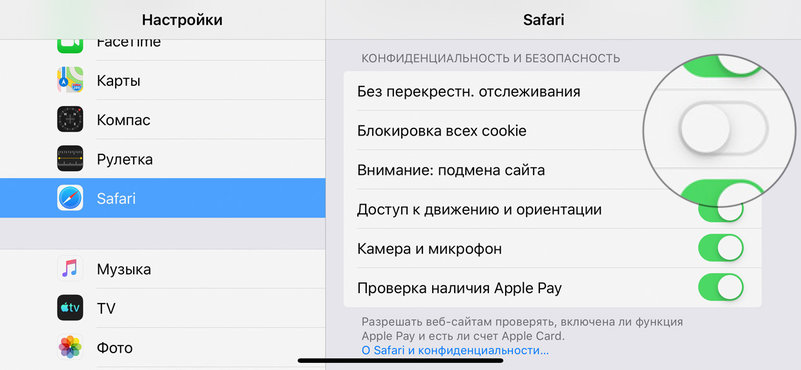

15. Заблокировать использование всех данных cookie

Данные cookie предназначены для хранения персональных предпочтений и статистики ваших действий. Все это могут использовать сайты, чтобы показывать вам выгодный для себя контент. Их можно отключить.

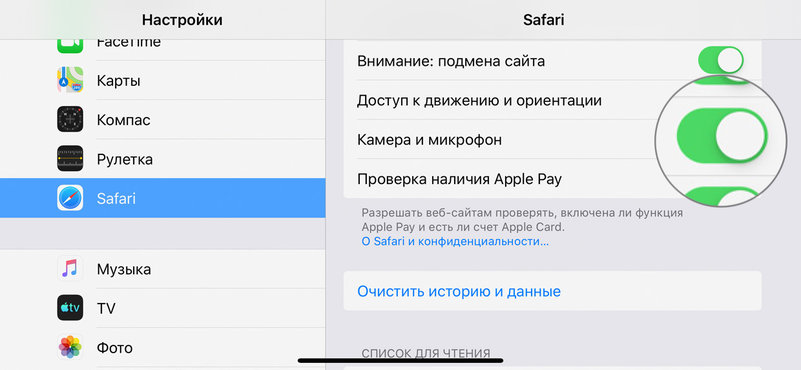

16. Выключить микрофон и акселерометр на сайтах

В последних версиях iOS сайты могут использовать гироскоп и акселерометр, а также камеру и микрофон. Если вы действительно беспокоитесь о своей безопасности, вам лучше всего выключить, как минимум, пару последних.

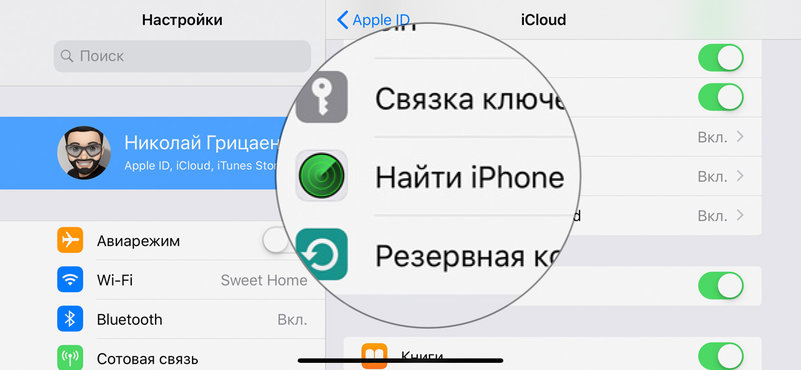

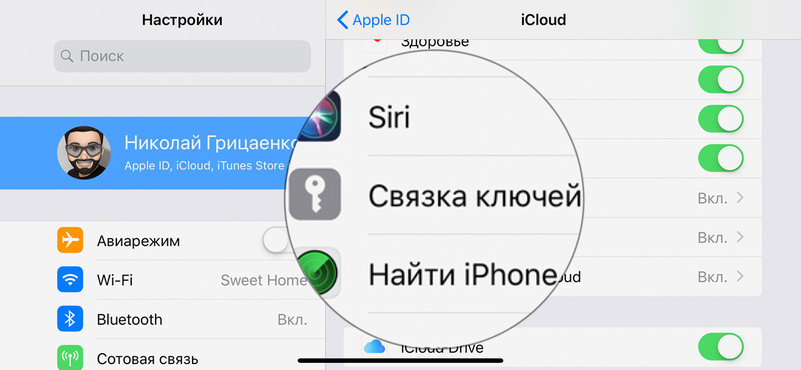

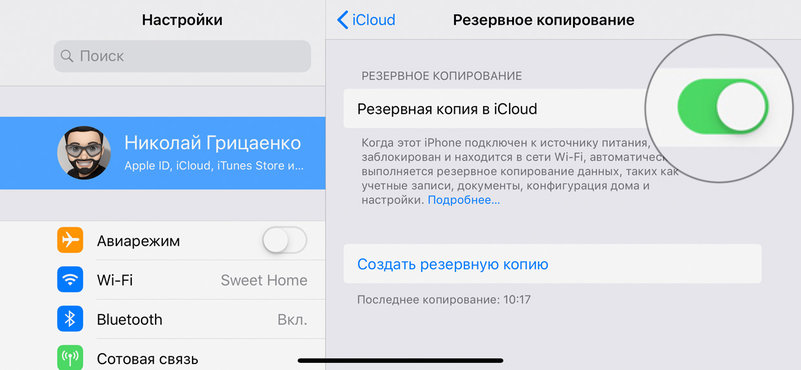

19. Включить резервное копирование через iCloud

iCloud — самый удобный способ создавать резервные копии данных со своего iPhone. Чаще всего они заливаются на облако в фоне, когда смартфон подключён к Wi-Fi. Дополнительные манипуляции для использования этой функции не понадобятся.

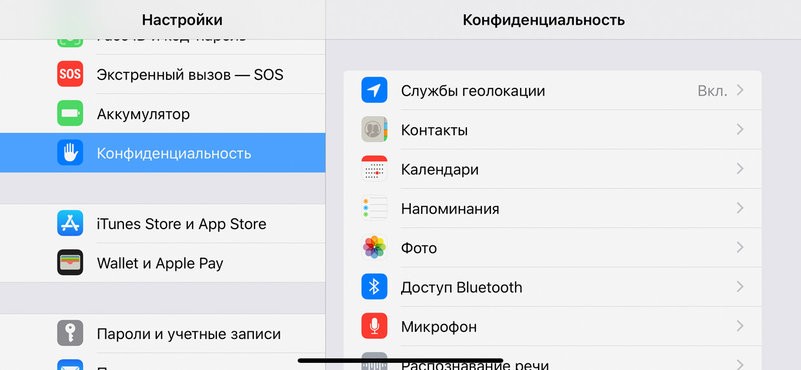

20. Настроить конфиденциальность для приложений

ну, тут смотря к какой вафле конкретно подключаетесь) к незащищенным Общественным не нужно конечно, но свои домашние и офисные я бы не трогал

15 пункт Блокировка куки перевести в неактивное положение, может наоборот в активное или я что-то не понял?

Заголовок не советует содержимому.

Видать на этом сайте люди не достойны качественных статей с экспертными разборами.

Придётся на уровне обывателя хотя бы объяснить…

А не является ли эта статья пережёвыванием другой статьи годовалой давности?

За последние годы отношение к конфиденциальности личной жизни стало куда более серьезным. Хранение личной информации на серверах стало нормой; мир заполнился мобильными девайсами с GPS-приемниками и GSM-модулями, способными рассказать практически все об их владельцах; Эдвард Сноуден показал, насколько мы не защищены от слежки; правительства стран все больше вторгаются в нашу личную жизнь и контролирует каждое наше слово.

Напрашивается вопрос: можно ли в этих условиях остаться анонимным?

Анонимность и конспирация

Когда дело касается обычного домашнего компютера, вопрос анонимности решается элементарно. Последняя версия операционной системы с открытыми исходниками, open source браузер с отключенным JavaScript, Tor, смена MAC-адресов, замена Dropbox на личный Rsync-сервер, отказ от всех сервисов, требующих подтверждения личности, — вот, собственно, и все, что необходимо для сокрытия самого себя и обеспечения нормального уровня анонимности.

Ситуация со смартфонами гораздо сложнее. Данные устройства как будто бы сделаны для того, чтобы нас отслеживать, и делают они это постоянно, независимо от того, пользуемся мы ими активно или просто звоним. Современный смартфон сливает информацию по разным фронтам одновременно:

Синхронизация данных с серверами производителя смартфона и/или операционной системы. Тот же Android по умолчанию сливает на серверы Google наши контакты, информацию о местоположении, данные кредитной карты, намеченные события в календаре, фотографии, документы, созданные в Google Docs. Стоковые прошивки многих смартфонов остаются на связи с серверами производителя, а во многих случаях принуждают пользователя создать на их серверах аккаунт.

Открытые Wi-Fi-сети в Макдаках и прочих Сабвеях не предлагают никаких средств защиты трафика, так что он может быть легко перехвачен третьей стороной (да хоть самим админом).

Большое количество сторонних приложений не шифруют трафик и отправляют на удаленные серверы данные об устройстве и его владельце, даже не спрашивая последнего.

Сети стандарта GSM не обеспечивают средств аутентификации абонентов, позволяя любому желающему перехватить трафик с помощью базовой станции, приобретенной за 1000 долларов. А если тобой заинтересовались серьезные организации, то метод триангуляции позволит узнать твое местоположение с точностью до ста метров.

В целом смартфон как сказал один мой хороший приятель — это просто решето, через которое течет все и всегда. К счастью, многие из его дыр мы таки можем залатать.

Смартфон под управлением Android и Cyanogenmod

Понятно, что бороться с утечками в смартфонах, основанных на проприетарных операционных системах, — занятие неблагодарное. Нет открытых исходников — нет доказательств отсутствия скрытых закладок. Чтобы получить хоть сколько-нибудь анонимизированный смартфон, нам понадобится гугло-фон.

И не просто гуглофон, а тот, для которого есть официальная версия последней прошивки CyanogenMod и открытые исходники ядра (стоковая прошивка или ядро Android-смартфона также могут содержать бэкдоры).

После первой загрузки CyanogenMod предложит зарегистрировать или подключить аккаунт CM, а также включить отправку анонимной статистики. Разумеется, от выполнения этих процедур, следует отказаться. Далее приступим к начальной настройке прошивки. Идем в настройки и отмечаем следующие пункты:

- Беспроводные сети ==> Еще ==> NFC ==> Отключить.

- Безопасность ==> Блокировка экрана ==> PIN-код.

- Безопасность ==> Неизвестные источники.

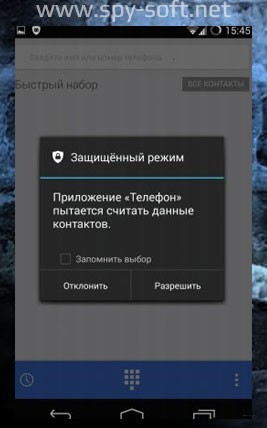

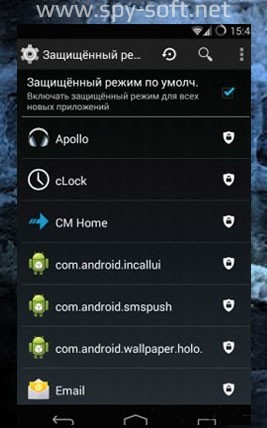

Ничего особенного, стандартные опции. Потом нам следует обезопасить себя от утечек данных из предустановленных приложений и софта, который будет установлен позже. В CyanogenMod для этого есть механизм Privacy Guard, который занимается обфускацией личных данных пользователя, подсовывая вместо них рандомные данные: случайно сгенерированное имя юзера вместо реального, случайные координаты и прочее. Чтобы его активировать, идем в Настройки Конфиденциальность потом Защищенный режим и включаем опцию Защищенный режим по умолчанию . Теперь он будет активироваться для всех устанавливаемых приложений.

F-Droid, Tor и Брандмауэр

Следующий шаг — установка F-Droid, Tor и настройка брандмауэра. Первый нам нужен по причине отсутствия Google play, а также любой его замены, которой мы могли бы доверять. В отличие от них, F-Droid содержит только открытый софт, что фактически дает гарантию безопасности софта. Приложений в репозитории F-Droid немногим больше 1100, но среди них есть практически все, что нужно, включая браузеры, твиттер-клиенты, рабочие столы, виджеты погоды и даже Telegram.

Сначала устанавливаем F-Droid. Для этого достаточно открыть сайт F-Droid со смартфона и скачать последнюю версию клиента. Запускаем его, находим приложение Orbot и устанавливаем. Далее переходим на страницу DroidWall со смартфона скачиваем APK-пакет и устанавливаем.

Теперь нам необходимо создать набор правил iptables для DroidWall (по умолчанию он умеет только включать/отключать доступ приложений к Сети). Можно было бы сделать это вручную, но ребята из проекта Tor уже все сделали за нас. Достаточно только скачать ZIP-архив, распаковать, подключить смартфон с помощью USB-кабеля и запустить инсталляционный скрипт:

Работает этот скрипт только в Linux и требует, чтобы был установлен Android SDK, а на смартфоне активирован режим отладки ( Настройки О телефоне Семь тапов по пункту Номер сборки , далее Настройки Для разработчиков Отладка по USB ).

Что делает скрипт?

Затем запускаем Orbot и следуем инструкциям, но ни в коем случае не включаем поддержку root; чтобы прописанные в скрипте правила работали правильно, Orbot должен работать в пространстве пользователя в режиме прокси. В конце нажимаем на кнопку в центре экрана, чтобы включить Tor. В статусной строке появится иконка Tor, а это значит, что теперь все данные пойдут через него.

Что мы не учли?

Остается открытым лишь один вопрос: как быть с бэкдорами в проприетарных компонентах и GSM-сетями. К моему большому сожалению, полностью защититься от данной угрозы пока невозможно: даже несмотря на присутствие SELinux, троян, зашитый в firmware, вполне может добыть доступ к данным в обход Android, принимая команды от злоумышленника путем GSM-команд. Впрочем, трафик, проходящий по сотовым сетям, таки будет защищен.

Заключение

В общем, берегите себя и свои личные данные. Сегодня это становится все сложнее.

Читайте также: