Как сделать туннель между роутерами

Добавил пользователь Валентин П. Обновлено: 04.10.2024

Одна из наиболее часто решаемых системным администратором задач - объединение нескольких сетей в единое пространство, для обеспечения совместной работы с общими ресурсами (site-to-site). Обычно для этих целей используется VPN, тип которого большой роли не играет. Но именно для данной задачи более предпочтительно использовать IPIP или GRE-туннели, особенно если вам требуется хорошая пропускная способность соединения. В данной статье мы расскажем об особенностях настройки и использования данного вида подключений.

Сначала коротко о протоколах. GRE (Generic Routing Encapsulation - общая инкапсуляция маршрутов) - протокол инкапсуляции, разработан компанией Cisco и предназначен для инкапсуляции пакетов сетевого уровня (L3) в IP-пакеты. IPIP (IP Encapsulation within IP - инкапсуляция IP в IP) во многом похож на GRE, но работает только с IPv4-трафиком. Наиболее популярным и используемым протоколом является GRE, его поддержка присутствует во всех современных ОС и сетевом оборудовании. Mikrotik поддерживает оба вида туннелей.

Туннели, созданные с помощью данных протоколов, не имеют никаких механизмов обеспечения безопасности (шифрование, аутентификация), поэтому в чистом виде они практически не используются. Для обеспечения нужного уровня безопасности используется IPsec, поверх которого уже разворачивается GRE или IPIP-туннель ( GRE over IPsec, IPIP over IPsec). Далее, говоря о данном типе туннелей мы будем подразумевать ввиду именно их.

Еще одна особенность указанных протоколов - они работают без сохранения состояния соединения (stateless) и понять в каком состоянии находится туннель невозможно. Мы можем только настроить обе стороны и проверить передачу данных между ними. Кроме очевидных минусов такое решение имеет и свои плюсы, GRE или IPIP-интерфейсы являются статичными и присутствуют в системе вне зависимости от состояния туннелей, что облегчает настройку маршрутизации. А состояние туннеля позволяют контролировать механизмы RouterOS, которые с заданной периодичностью умеют проверять доступность его второго конца.

Ни GRE, ни IPIP не используют порты, поэтому они не могут преодолеть NAT, это требует от обоих узлов иметь выделенные IP-адреса или находиться в одной сети. Проблема NAT частично снимается при использовании IPsec, за счет использования протокола NAT-T, но требование выделенных адресов узлов остается. Кроме того, по этой причине вы не сможете установить более одного GRE или IPIP-соединения между узлами.

Итак, подведем коротко итог: для использования GRE или IPIP-туннелей вам потребуются выделенные IP-адреса с обоих сторон и для защиты передаваемых данных обязательно использовать IPsec. Что касается оборудования, то предпочтительно использовать роутеры с аппаратной поддержкой шифрования - hEX, RB3011/4011 и все остальные модели на базе процессоров ARM. В этом случае вполне достижима пропускная способность туннеля на уровне 300-400 МБит/с. На остальных моделях роутеров (MIPSBE, SMIPS) вы получите не более 30-40 МБит/с. Подробнее об этом вы можете прочитать здесь.

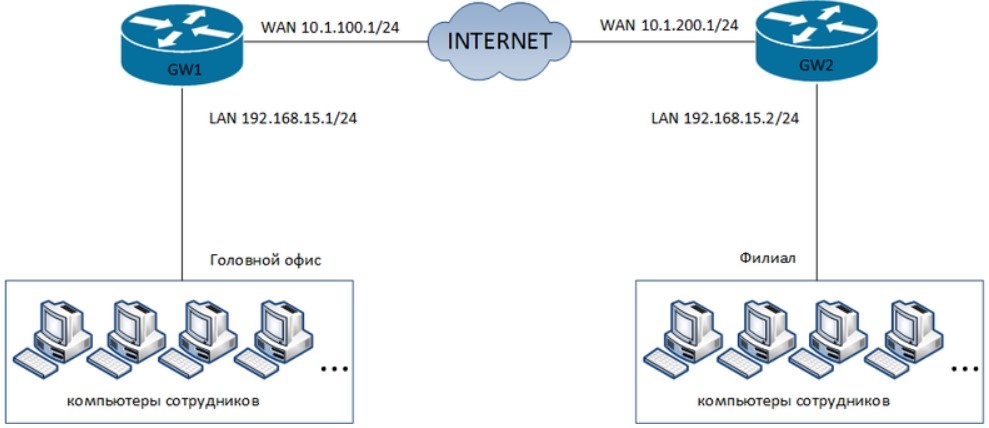

Далее мы будем придерживаться следующей схемы:

Согласно которой у нас имеются две условные сети: A - 192.168.111.0/24, внешний IP-адрес 198.51.100.1 и B - 192.168.222.0/24, внешний адрес 203.0.113.1. Между ними мы будем поднимать GRE или IPIP-туннель с внутренними адресами 10.10.10.1 и 10.10.10.2.

Настройка GRE-туннеля

Открываем Winbox и переходим в Interfaces - Interface где добавляем новый интерфейс с типом GRE Tunnel, в открывшемся окне заполняем поля: Local Address - внешний IP-адрес этого роутера, Remote Address - внешний IP-адрес противоположного роутера, IPsec Secret - общий ключ IPsec, рекомендуется использовать длинную случайную строку из цифр, букв в обоих регистрах и спецсимволов. Также обязательно снимите флаг Allow Fast Path.

В терминале это можно выполнить командой:

Полностью аналогичную настройку выполняем и на втором роутере, только меняем местами Local Address и Remote Address, после чего туннель должен перейти в рабочее состояние. За отслеживание состояние туннеля отвечает параметр Keepalive, по умолчанию он предполагает десять попыток с интервалов в 10 секунд, если за это время с противоположной стороны не будет получен ответ, то туннель будет считаться неработоспособным.

Важный момент связан с настройками IPsec, RouterOS использует для туннелей настройки по умолчанию и нет возможности это переопределить, поэтому на обоих роутерах профили default в IP - IPsec - Proposals и Profiles должны иметь одинаковые настройки.

В противном случае вы будете получать ошибку при согласовании параметров IPsec:

Если все сделано правильно, то в Interfaces - Interface напротив туннеля появится флаг R - running, что означает, что туннель находится в рабочем состоянии.

Настройка IPIP-туннеля

Настройка данного вида туннеля ничем не отличается от GRE, также переходим в Interfaces - Interface и добавляем новый интерфейс с типом IP Tunnel. Указываем все те же параметры: Local Address - внешний IP-адрес этого роутера, Remote Address - внешний IP-адрес противоположного роутера, IPsec Secret - общий ключ IPsec, также снимаем флаг Allow Fast Path.

В терминале это же действие:

Затем дублируем настройки на второй роутер, заменяя местами Local Address и Remote Address, также учитываем все то, что было сказано выше о настройках IPsec.

Настройка маршрутизации

Итак, туннель поднят, теперь нужно пустить в него трафик между сетями. Прежде всего присвоим адреса туннельным интерфейсам. Согласно схеме со стороны роутера А это будет 10.10.10.1, а со стороны роутера B - 10.10.10.2. Переходим в IP - Addresses и добавляем новый адрес: Address - 10.10.10.1/24 - именно так, с указанием префикса (/24, что соответствует маске 255.255.255.0), в противном случае сеть у вас работать не будет. В поле Interface указываем имя интерфейса GRE или IPIP-туннеля.

В терминале для этого же действия выполните команду:

Где вместо interface=gre-tunnel1 укажите имя собственного туннельного интерфейса.

Аналогичные настройки следует выполнить и на втором роутере.

Теперь приступим к указанию маршрутов, для роутера A нам нужно указать маршрут к сети 192.168.222.0/24 через туннель. Переходим в IP - Routes и создаем новый маршрут. В качестве Dst. Address указываем сеть назначения - 192.168.222.0/24, в поле Gateway указываем шлюз в эту сеть - противоположный конец туннеля, который имеет адрес 10.10.10.2, после того как мы нажмем Apply в поле рядом со шлюзом появится исходящий интерфейс, в качестве которого будет выступать наш туннель.

На втором роутере делаем аналогичные настройки с учетом IP-адреса роутера и сети назначения.

После чего пробуем получить из одной сети доступ к узлу другой. Если все сделано правильно, то попытка увенчается успехом.

Приложения VPN есть для всех видов различных устройств и операционных систем, но знаете ли вы, что вы также можете использовать VPN на своем роутере? Это решение не для всех, поэтому стоит узнать, в чем особенности такого подключения, что делает его таким полезным и как настроить VPN на роутере.

VPN, которые можно настроить на роутере 2022

- Подключение до 6 устройств

- Надежный и быстрый VPN

- Все платформы

- Лучший VPN для Китая

- Подключение до 5х устройств

- 30 дней возврат денег

- Гибкие настройки

- Сеть 1го уровня

- 31 дней возврат денег

- НЕ подходит для Китая

- Очень выгодные тарифы

- Подключение до 5 устройств

- 30 дней возврат денег

- блокировка рекламы

- до 100+ устройств

VPN на вашем роутере: как это работает

VPN создает зашифрованное и безопасное соединение между устройством и интернетом. При наличии VPN на вашем маршрутизаторе трафик каждого отдельного устройства, подключенного к нему, будет передаваться через зашифрованный туннель. Ваш компьютер, ноутбук, мобильные телефоны и планшеты, игровые приставки и Smart-TV, – подключится всё!

Плюсы установки VPN на ваш роутер

Постоянная безопасность и конфиденциальность

С VPN на роутере вы всегда будете подключены к услуге VPN. Вы никогда не забудете защитить соединение, потому что вы будете частью VPN-туннеля, пока работает ваш роутер. Если какое-либо из ваших устройств выполняет какие-либо автоматические обновления связи без вашего явного участия, например обновления баланса аккаунта для приложения для личных финансов, эти коммуникации будут защищены, даже если вы спите.

Комплексная безопасность дома

Каждое устройство, подключенное к вашему домашнему маршрутизатору, получит постоянное покрытие. VPN будет защищать все новые устройства, которые вы подключаете, без дополнительной настройки, и даже устройства гостей, когда они подключатся к вашему Wi-Fi.

Защита устройств, которые не поддерживают VPN

Существует множество устройств с поддержкой Wi-Fi, которые не поддерживают VPN самостоятельно. Некоторые домашние медиа системы являются отличным примером. Определенный контент на Apple TV может быть заблокирован для зрителей в определенных местах. Вы не можете установить VPN на свой Apple TV, но установив его на своем маршрутизаторе, вы все равно сможете изменить свое местоположение и получить доступ к новому контенту.

Подключите больше устройств

Выбор наших специалистов (рекомендовано)

- Месяц $11.95

- 12 месяцев $83.88

- 24 месяца $95.75

Nord VPN в рейтинге ВПН сервисов особенно рекомендуется тем, кто нуждается в повышенной безопасности и анонимности в сети

Плюсы

Минусы

- Нет возврата Bitcoin

- Нет техподдержки по телефону

от $4.95 месяц, скидка 58%

Минусы настройки ВПН на роутере

Управлять настройками VPN сложнее. Поскольку у вашего маршрутизатора нет собственного пользовательского интерфейса (кроме нескольких простых кнопок), вам нужно будет получить к нему доступ через другое устройство, чтобы настроить параметры VPN.

Включение и выключение VPN-туннеля или изменение страны, к которой он подключен, намного удобнее с помощью приложения VPN, но это не сработает на вашем маршрутизаторе. Например, если вы оставили настройки в стране, которая находится за пределами вашей страны, вы можете столкнуться с ненужной потерей пропускной способности при переходе на веб-сайты в своей стране, когда ваш трафик переходит в другую страну и обратно.

Как настроить VPN на вашем роутере

Если вы решили, что вам нужен VPN-роутер нужно выбрать VPN, который поддерживает соединения с маршрутизаторами. Далее вам нужно будет проверить, поддерживается ли ваш роутер в качестве транзитного устройства VPN.

Большинство домашних роутеров, которые используются в России, не поддерживают прямую установку ВПН. Нужна перепрошивка. На сайтах ВПН-провайдеров есть инструкции по подключению роутеров, но не по перепрошивке. Ее вы делаете на свой страх и риск самостоятельно.

Особенности установки VPN на вашем маршрутизаторе могут отличаться в зависимости от марки и модели, но общие шаги будут одинаковыми:

1. Войдите в свой роутер

Большинство людей даже не подозревают, что они могут зайти в настройки роутера. Вам нужно будет получить доступ, используя руководство, чтобы вы могли внести изменения, необходимые для установки VPN на маршрутизаторе.

Для большинства маршрутизаторов вам придется начать с ввода его IP-адреса в строку поиска и ввода имени пользователя и пароля.

2. Настройте свой маршрутизатор

3. Проверьте соединение

После завершения процесса настройки вашего роутера проверьте его, чтобы убедиться, что соединение работает. Вы сможете в любой момент отрегулировать настройки, но это все же намного менее удобно, чем использование одного из приложений VPN. Если есть проблемы – обратитесь к техподдержке ВПН-провайдера.

Советы по использованию VPN-роутера

Избегайте двойного шифрования. С VPN, работающим на вашем роутере, вы можете забыть, что он включен. Если вы включите VPN на другом устройстве, находясь дома, ваш зашифрованный трафик VPN будет отправляться через зашифрованный туннель, установленный вашим маршрутизатором. Это может существенно замедлить соединение.

Как выбрать VPN для роутера

Топовые провайдеры, такие как ExpressVPN и NordVPN, предлагают очень подробные инструкции по настройке роутеров самых разных моделей. Все шаги расписаны, подробно проиллюстрированы, так что если вы никогда этого не делали, вы справитесь (проблема только с перепрошивкой роутера).

Всегда можно купить роутер с уже настроенным конкретным ВПН на Flashrouters. Они стоят дороговато, но это может быть хорошей идеей, если вы понимаете, что вам это нужно.

Все зависит от вашего роутера, но обычно – будет. Для домашнего использования это не так критично, для общественных заведений и компаний нужна новая современная техника.

2. Есть защита трафика между роутером и устройствами?

Нет, защиты нет. Поэтому ставьте надежный пароль, и контролируйте, чтобы к вашей сети не подключались незнакомцы или мошенники.

3. Какой ВПН для роутера лучше?

Вы можете по 30 дней бесплатно протестировать ExpressVPN и NordVPN, выбрать, который вам больше нравится, и установить его.

Выбор наших специалистов (рекомендовано)

- Месяц $11.95

- 12 месяцев $83.88

- 24 месяца $95.75

Nord VPN в рейтинге ВПН сервисов особенно рекомендуется тем, кто нуждается в повышенной безопасности и анонимности в сети

Для чего нужен VPN-туннель между двумя роутерами? Чтобы объединить ресурсы локальных сетей в единую сеть. В примере, рассмотренном ниже, используются два обычных роутера, где первый – служит VPN-сервером, второй – клиентом, и создается туннель. При этом, роутер с VPN сервером – должен иметь постоянный IP. Если все, приведенное выше, для вас актуально, дальше – читаем внимательно.

Что мы получим?

Топология соединений – такая:

Теперь – вопросы практические

Примечание: ознакомьтесь с процессом установки данных прошивок! Для разных моделей, действия – будут различны. Рекомендуется только опытным пользователям.

Настроим туннель VPN

Настройка VPN-клиента

Стартовый скрипт для клиентского роутера:

Без скрипта файервола, как мы не старались – работать не будет. А скрипт – следующий:

В результате, страница настроек – выглядит так:

Генерим ключ с помощью OpenVpn

Результаты ваших действий

Если локальных сетей – больше двух

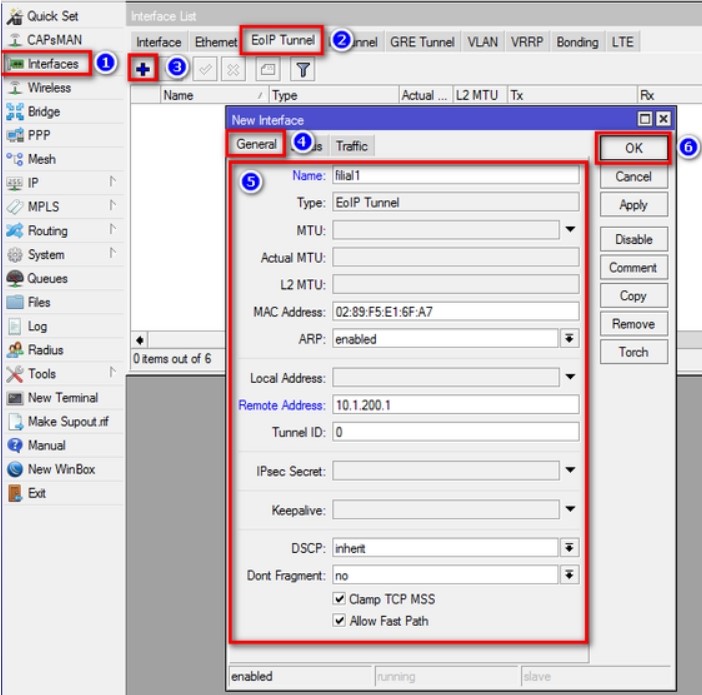

Всем доброго времени суток, мои сетевые друзья! Сегодня я расскажу вам как создать и настроить EoIP туннель с помощью двух роутеров MikroTik. Давайте разберемся сначала, что такое EoIP?

EoIP (Ethernet over IP) – это специально созданный туннель для передачи информации между локальными сетями, находящимися в разных местах интернет подключения. В итоге создается туннель канального уровня поверх сетевого: L2 Для чего это нужно? – для подключения через интернет двух (или более) локальных сетей по зашифрованному каналу VPN. Достаточно удобная вещь для того, чтобы объединить несколько офисов, которые находятся в разных точках города или даже страны. Далее я расскажу про настройку этого подключения.

Пример

Для настройки я подготовил вам достаточно простой пример – смотрим на картинку ниже.

У нас есть два офиса, которые через внешние роутеры подключены к сети интернет. Что мы видим? В обоих сетях используется один и тот же диапазон локальных IP адресов (192.168.15.1/24). У роутеров есть два локальных IP адреса: 192.168.15.1 и 192.168.15.2. Ну и есть два внешних WAN адреса. Все достаточно просто.

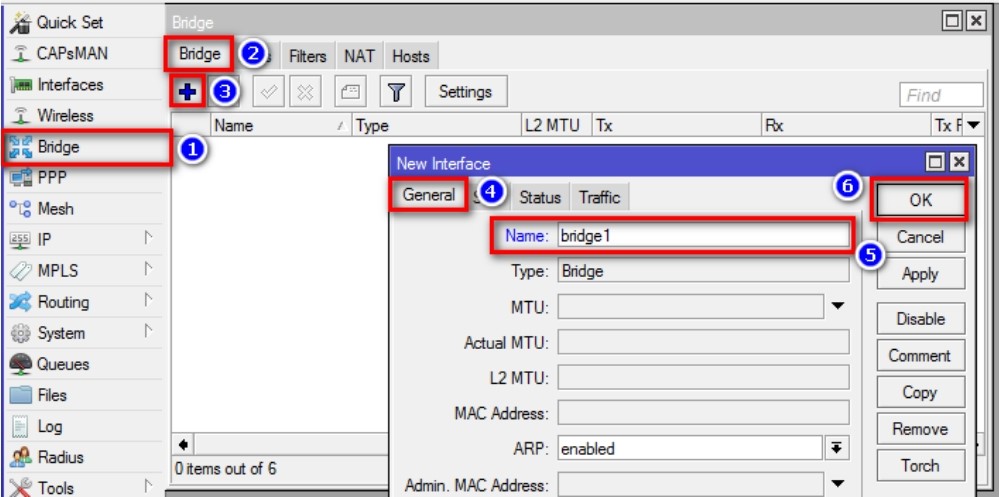

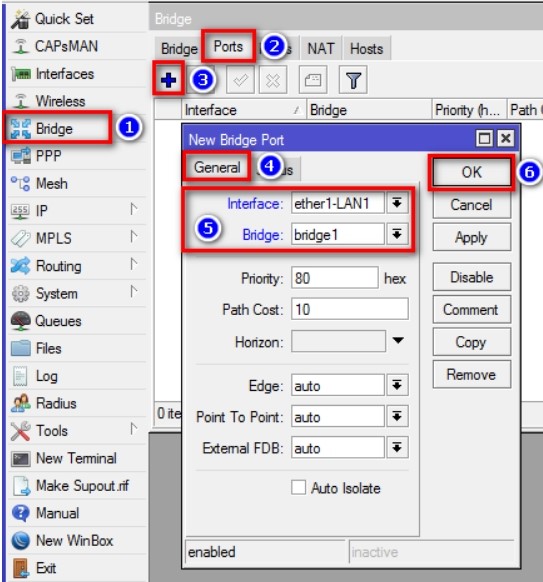

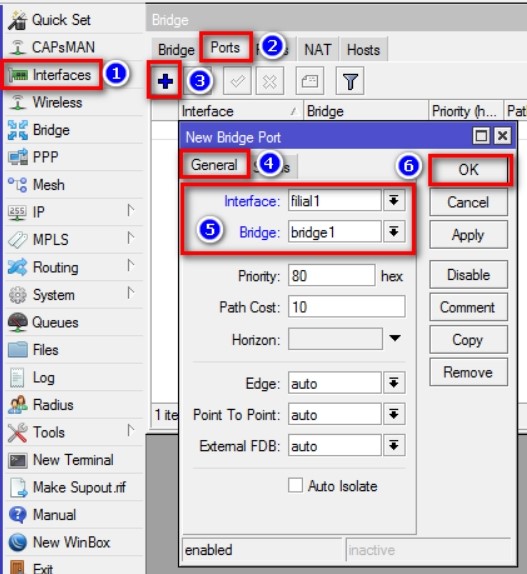

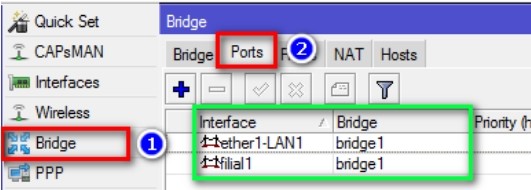

ШАГ 1: Настройка 1-го роутера

ШАГ 2: Настройка второго роутера

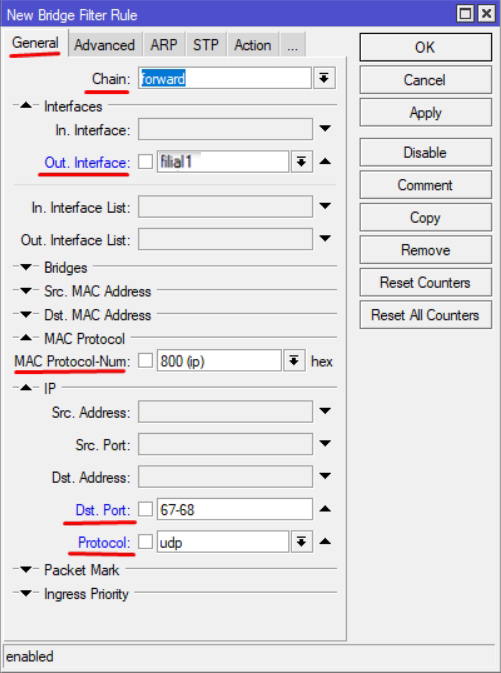

ШАГ 3: Запрет DHCP Broadcast запросов через туннель EoIP

После всех предыдущих настроек все локальные устройства двух сетей уже должны видеть друг друга, а также легко их пинговать. Но есть небольшая проблема, дело в том, что при подключении нового устройства он отправляет запрос к DHCP серверу. Проблема в том, что при этом запросы могут попасть во вторую сеть через наш EoIP, а нам это не нужно. Лучше всего ограничить пул адресов в одной и другой сети.

И задаем действие для правила, чтобы запросы не утекали в наш туннель. Тоже самое нужно сделать и на втором маршрутизаторе.

Читайте также: