Как сделать сниффер

Обновлено: 02.07.2024

Этичный хакинг и тестирование на проникновение, информационная безопасность

Что такое Intercepter-NG

Intercepter-NG – это программа для выполнения атак человек-посередине. Имеется большое количество программ для таких атак, главной особенностью, выделяющей Intercepter-NG среди остальных, является то, что программа изначально была написана для Windows и прекрасно работает именно в этой операционной системе. Также к особенностям программы можно отнести графический интерфейс, в котором собраны многочисленные функции и опции, связанные с атакой человек-посередине, а также с некоторыми другими задачами пентестинга.

Благодаря графическому интерфейсу, использовать Intercepter-NG легко. Но большое количество опций и фрагментированная документация могут запутать начинающего пользователя. Надеюсь, что эта инструкция заполнит пробел. Это руководство написано для самых начинающих пользователей, возможно, даже не имеющих опыта работы с аналогичными утилитами в Linux.

Что может Intercepter-NG

Главная задача Intercepter-NG – выполнение атаки человек-посередине. В практическом смысле, атака человек-посередине (её ещё называют атакой посредника) заключается в возможности просматривать передаваемые другими пользователями данные в локальной сети. Среди этих данных могут быть логины и пароли от сайтов. Также передаваемые данные можно не только анализировать и сохранять, но и изменять.

Чтобы описать техническую суть этой атаки, представьте себе локальную сеть. Такой локальной сетью могут быть несколько компьютеров в вашей квартире, которые подключены к роутеру. При этом неважно, подключены они по проводу или по Wi-Fi. Роутер получает запросы от компьютеров, перенаправляет их, например, в Интернет, а полученные ответы возвращает обратно компьютерам, отправившим запросы. В данной ситуации роутер является шлюзом.

Кроме передачи данных, возможно их изменение, внедрение в код открываемых страниц JavaScript и принудительная загрузка пользователю файла.

Это далеко не все возможности программы. С другими возможностями мы познакомимся далее в этой инструкции.

Где скачать Intercepter-NG

- файл с расширением .apk – это версия для Android (требует root прав)

- с буквами CE – консольная версия

- Intercepter-NG.v*.zip – основная версия для Windows

Скаченная программа не нуждается в установке – достаточно распаковать архив.

Атака человек-посередине в Intercepter-NG

Начнём с обычной атаки человек-посередине (атака посредника).

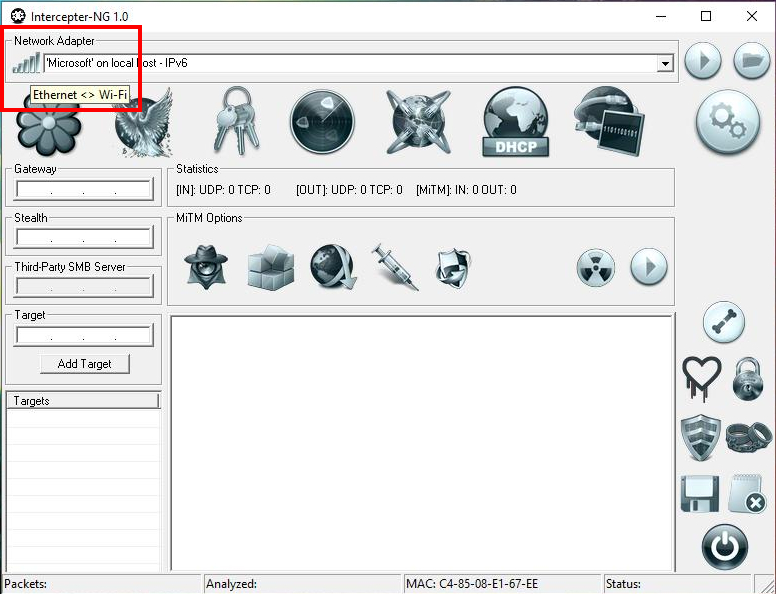

Сделаем небольшие настройки. В зависимости от того, подключены вы по Wi-Fi или по Ethernet (проводу), кликая на выделенную иконку перейдите в нужный режим (если соединены по проводу – выберите изображение сетевой карты, если по беспроводной сети, то выберите изображение с уровнем сигнала):

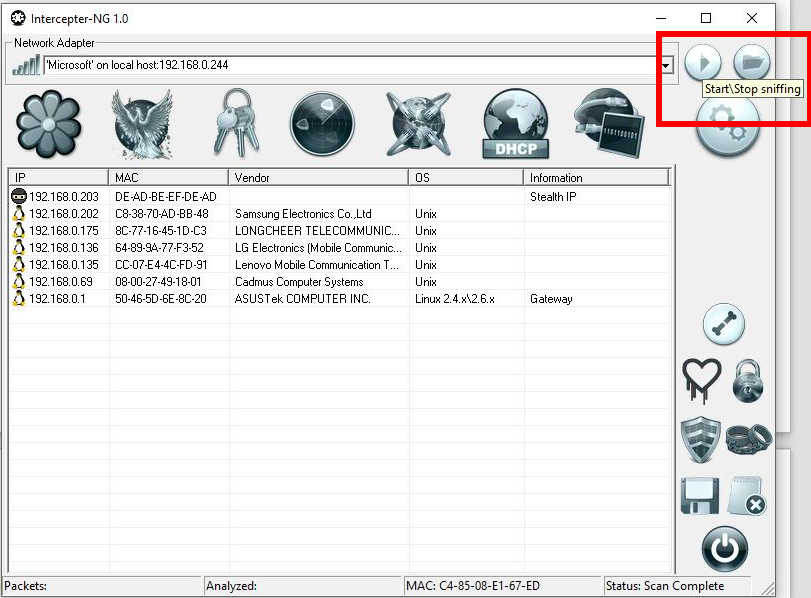

Также откройте выпадающий список сетевых адаптеров (Network Adapter). У меня всё работает, когда я выбираю вариант со своим IP адресом (т.е. 'Microsoft' on local host: 192.168.0.244):

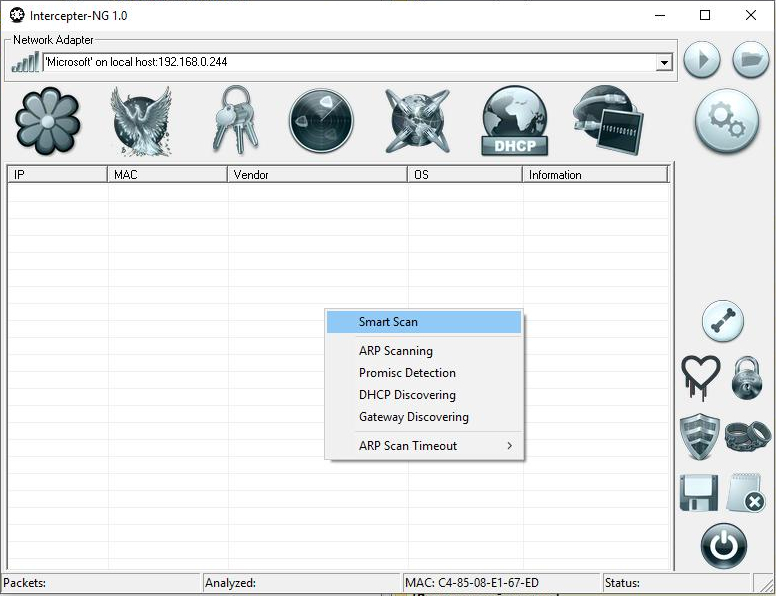

Кликните правой кнопкой по пустой таблице и выберите Smart Scan:

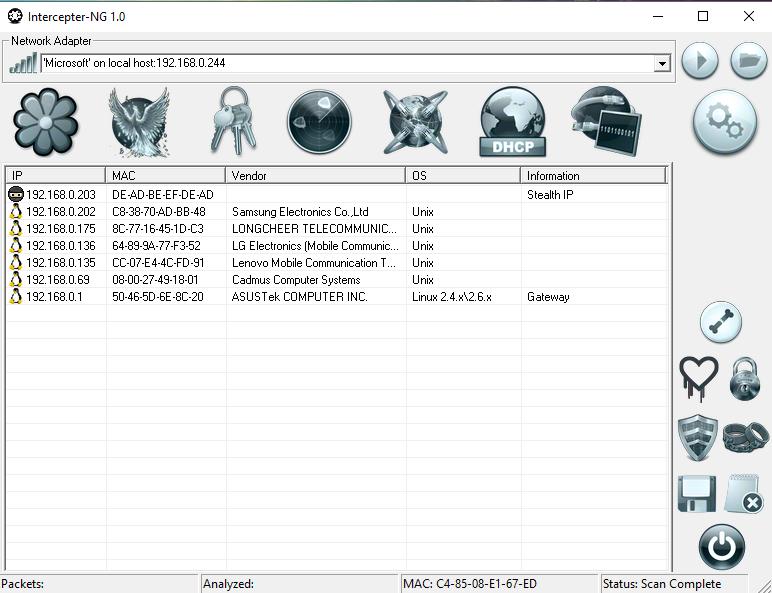

Будет отображён список целей:

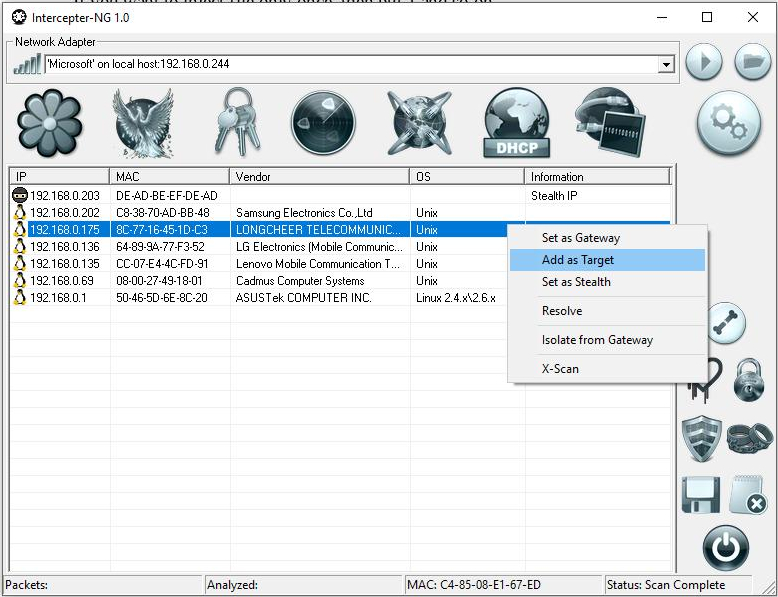

Добавьте нужные в качестве целей (Add as Target):

Для начала сниффинга нажмите соответствующую иконку:

Перейдите на вкладку MiTM mode (это глобус с патч-кордами) и нажмите иконку ARP Poison (символ радиационной опасности):

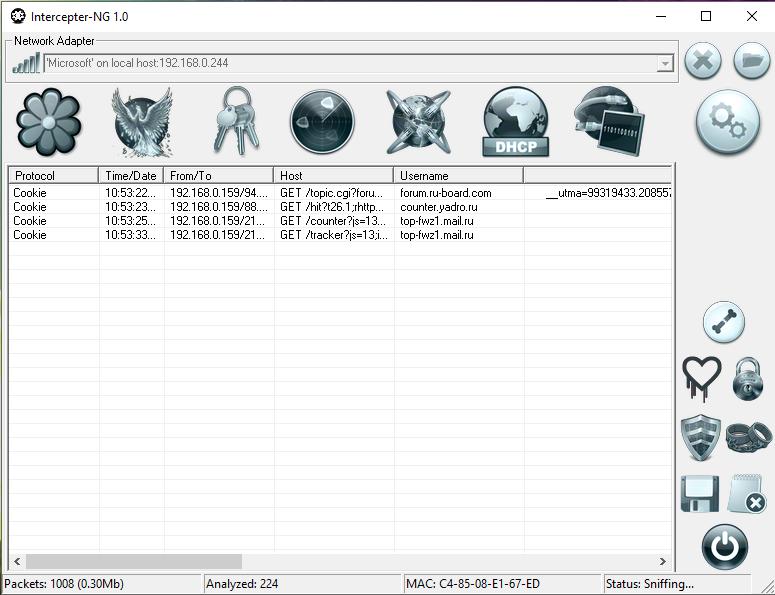

Во вкладке Password Mode (символ — связка ключей), будут появляться захваченные учётные данные:

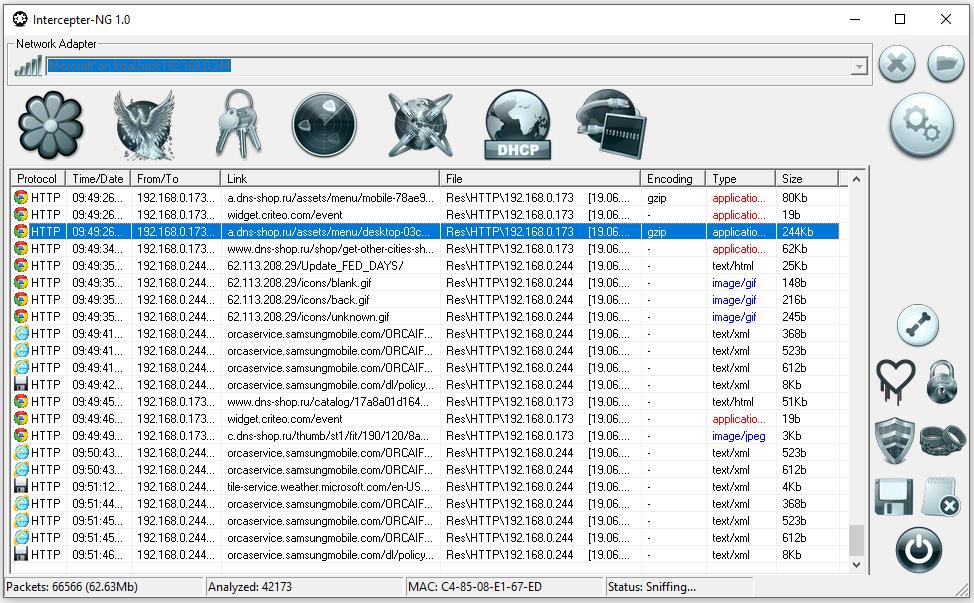

На вкладке Resurrection (кнопка с птицей Феникс) вы можете видеть, какие файлы были переданы:

Была рассмотрена базовая атака, позволяющая:

- перехватывать логины и пароли;

- видеть, какие сайты посещает пользователь и какие файлы скачивает.

Базовая атака включает в себя сканирование локальной сети, выбор целей, запуск сниффинга и запуск ARP-травления. С этих действий начинается и ряд других, более сложных атак.

Вы увидите перехваченную куки:

Кликните по записи правой кнопкой мыши и выберите Open in browser – откроется посещённая пользователем страница, при этом вы будете залогинены под пользователем, которому принадлежит куки.

Обнуление куки для провоцирования ввода логина и пароля

Чтобы не ждать, пока истечёт срок действия куки и на целевом компьютере понадобиться ввести учётные данные, мы можем ускорить этот процесс – обнулить куки. Для этого имеется специальная опция: Cookie Killer.

Cookie Killer — обнуляет кукиз, тем самым принуждая пользователя повторно авторизоваться — ввести логин и пароль, чтобы атакующий мог их перехватить. Функция Cookie Killer работает и для SSL соединений. Имеются черные (misc\ssl_bl.txt) и белые списки (misc\ssl_wl.txt). В них можно исключить или напротив жестко указать IP адреса или домены, к которым следует или не следует применять SSL MiTM. При указании extra ssl port нет необходимости указывать тип read\write, достаточно указать номер порта. Весь трафик пишется в ssl_log.txt.

О том, как воспользоваться этой опцией, показано в этом видео:

Примечание: во время тестирования мне не удалось заставить работать Cookie Killer, ни в виртуальной машине, ни с отдельным реальным компьютером.

Дополнительную информацию о различных атаках вы найдёте в видео:

Принудительная загрузка файлов:

Код упоминаемого в видео .vbs файла:

Если вам нужен только сам сертификат, то вы его найдёте в папке программы Intercepter-NG, файл misc\server.crt

Функция X-Scan:

FATE (фальшивые обновления и фальшивый веб-сайт):

Получение пароля от iCloud при помощи Intercepter-NG:

Ещё инструкции по Intercepter-NG

Далее даётся техническое описание ARP спуфинга.

Почему возможна атака ARP-spoofing

Каждое устройство, подключённое к сети, имеет MAC-адрес. Этот адрес присвоен любому сетевому оборудованию (сетевые карты, Wi-Fi адаптеры). Роутеры, телефоны и любые другие устройства, подключающиеся к сети, также имеют MAC-адрес, поскольку имеют встроенные сетевые карты. MAC-адрес состоит из шести пар символов, разделённых двоеточием или тире. В используемых символах присутствуют все цифры и латинские буквы от a до f. Пример MAC-адреса: 52:54:00:a6:db:99. Для подключения двух устройств, например, вашего компьютера к шлюзу, нужно знать не только IP адрес, но и MAC-адрес. Для определения MAC-адреса шлюза используется ARP (англ. Address Resolution Protocol – протокол определения адреса) – протокол в компьютерных сетях, предназначенный для определения MAC-адреса по известному IP-адресу. IP-адрес роутера (шлюз по умолчанию), известен или получается по DHCP.

Как мы только что увидели, ARP включает в себя запрос и ответ. MAC-адрес из ответа записывается в таблицу MAC/IP. При получении ответа он никак не проверяется на подлинность. Более того, даже не проверяется, был ли сделан запрос. Т.е. на целевые устройства можно прислать сразу ARP-ответ (даже без запроса), с подменёнными данными, и эти данные попадут в таблицу MAC/IP и они будут использоваться для передачи данных. Это и есть суть атаки ARP-spoofing, которую иногда называют ARP травлением, травлением ARP кэша.

Описание атаки ARP-spoofing

Во время атаки ARP-spoofing узел X (злоумышленник) отсылает два ARP ответа (без запроса) – узлу M и узлу N. ARP-ответ узлу M содержит IP-адрес N и MAC-адрес X. ARP-ответ узлу N содержит IP адрес M и MAC-адрес X.

Так как компьютеры M и N поддерживают самопроизвольный ARP, то, после получения ARP-ответа, они изменяют свои ARP таблицы, и теперь ARP-таблица M содержит MAC адрес X, привязанный к IP-адресу N, а ARP-таблица N содержит MAC адрес X, привязанный к IP-адресу M.

Тем самым атака ARP-spoofing выполнена, и теперь все пакеты(кадры) между M и N проходят через X. К примеру, если M хочет передать пакет компьютеру N, то M смотрит в свою ARP-таблицу, находит запись с IP-адресом узла N, выбирает оттуда MAC-адрес (а там уже MAC-адрес узла X) и передает пакет. Пакет поступает на интерфейс X, анализируется им, после чего перенаправляется узлу N.

Связанные статьи:

факультете информационной безопасности от GeekBrains? Комплексная годовая программа практического обучения с охватом всех основных тем, а также с дополнительными курсами в подарок. По итогам обучения выдаётся свидетельство установленного образца и сертификат. По этой ссылке специальная скидка на любые факультеты и курсы!

Для захвата пакетов, мы используем raw(сырой) сокет и привязываем его к IP-адресу. После установки некоторых параметров для сокета, вызываем метод IOControl. Обратите внимание, что IOControl аналогичен методу Winsock2WSAIoctl. IOControlCode.ReceiveAll означает, что захватываться будут абсолютно все пакеты как входящие так и исходящие.

Второй параметр, передаваемый в IOControl с IOControlCode.ReceiveAll должен содержать именно такое значение массива byTrue (спасибо Леониду Молочному за это). Далее мы начинаем получать все пакеты асинхронно.

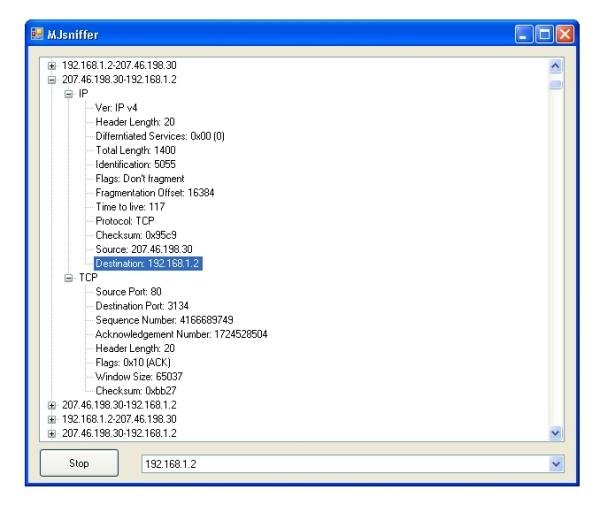

Итак, первое, что мы должны сделать, это проанализировать IP-заголовок. Для этого создан урезанный класс classIPHeader. Комментарии описывают что и как происходит.

На данном скриншоте программа запущена уже под Windows, что как бы намекает на ее кроссплатформенность. Обратите внимание, что проверка, соответствует ли хост правилу фильтрации, производится следующим образом:

Для запуска сниффера вам потребуются библиотека wxWidgets, установку которой я уже как-то описывал, а также несколько модулей, названия которых вы можете посмотреть в начале скрипта. Если не ошибаюсь, все модули, кроме Net::Pcap, без проблем устанавливаются с помощью утилиты cpan.

Под FreeBSD модуль Net::Pcap устанавливается так:

Под Windows придется установить WinPcap. Из дистрибутивов Perl я бы рекомендовал CitrusPerl, поскольку с ним в комплекте идет wxPerl. Модуль Net::Pcap под Windows ставится так:

По этой причине мне пришлось обернуть вызов метода handle_eth_packet в eval. Других косяков я пока не замечал. В целом, сниффер работает вполне сносно.

Код сниффера, который был актуален на момент публикации этой заметки, вы можете скачать отсюда. Если же вас интересует самая свежая версия скрипта, можете скачать ее из репозитория на BitBucket. Там же вы можете послать пулл реквест или создать тикет в багтрекере.

Мне будет очень приятно, если вы попробуете сниффер, а затем сообщите в комментариях, работает ли он вообще и что вам понравилось или не понравилось в нем. Если при чтении заметки у вас возникли какие-то вопросы, я с радостью на них отвечу.

Определение

Сниффер – это анализатор трафика. В свою очередь, трафик – это вся информация, которая проходит через компьютерные сети.

А ведь в XXI веке больше всего ценится именно информация!

В нашем случае используется именно такой принцип. Определенные люди останавливают трафик, считывают с него данные и отсылают их дальше.

Правда, в случае со снифферами все не всегда так страшно. Они используются не только для того, чтобы получать несанкционированный доступ к данным, а еще и для анализа самого трафика. Это важная часть работ сисадминов и просто админов различных сервисов и ресурсов. О применении стоит поговорить более подробно. Но перед этим мы затронем то, как работают эти самые снифферы.

Принцип работы

На практике снифферы могут являть собой портативные устройства, которые в буквальном смысле ставятся на кабель и считывают с него данные, а также программы. В некоторых случаях это просто набор инструкций, то есть кодов, которые необходимо вводить в определенной последовательности и в определенной среде программирования. Если более детально, что перехват трафика такими устройствами может считываться одним из следующих способов:

- Путем установки концентраторов вместо коммутаторов. В принципе, прослушивание сетевого интерфейса можно выполнять и другими способами, но все они малоэффективны.

- Подключением буквального сниффера в место разрыва канала. Это именно то, о чем шла речь выше – разрезается кабель и ставится небольшое устройство, которое и считывает все, что движется по каналу.

- Установкой ответвления от трафика. Это ответвление направляется на какое-то другое устройство, возможно, расшифровывается и направляется пользователю.

- Атакой, целью которой является полное перенаправление трафика в сниффер. Конечно же, после попадания информации на считывающее устройство, она опять отправляется конечному пользователю, которому изначально и предназначалась. Хакерство в чистом виде!

- Путем анализа электромагнитных излучений, которые возникают из-за движения трафика. Это самый сложный и редко используемый метод.

Вот примерная схема работы второго способа. Правда, здесь показано, что считывающее устройство просто подключается к кабелю. На самом же деле сделать это таким образом практически нереально.

Дело в том, что конечный пользователь все равно заметит, что в каком-то месте имеет место разрыв канала.

Сам принцип работы обычного сниффера основывается на том, что в рамках одного сегмента Ethernet пакеты рассылаются всем подключенным машинам. Достаточно глупый, но пока безальтернативный метод! А между сегментами данные передаются при помощи коммутаторов. Вот здесь и появляется возможность перехвата информации одним из вышеперечисленных способов.

Собственно, это и называется кибератаками и хаккерством! Кстати, если грамотно установить эти самые коммутаторы, то можно полностью защитить сегмент от всевозможных кибератак. Существуют и другие методы защиты, о которых мы еще поговорим в самом конце.

Применение

Разумеется, в первую очередь, данное понятие имеет то применение, о котором шла речь выше, то есть хаккерские атаки и незаконное получение пользовательских данных.

Перехват паролей с помощью Wireshark

Лучшее место для перехвата паролей – ядро сети, где ходит трафик всех пользователей к закрытым ресурсам (например, почта) или перед маршрутизатором для выхода в Интернет, при регистрациях на внешних ресурсах. Настраиваем зеркало и мы готовы почувствовать себя хакером.

Шаг 1. Устанавливаем и запускаем Wireshark для захвата трафика

Иногда для этого достаточно выбрать только интерфейс, через который мы планируем захват трафика, и нажать кнопку Start. В нашем случае делаем захват по беспроводной сети.

Захват трафика начался.

Шаг 2. Фильтрация захваченного POST трафика

И видим вместо тысячи пакетов, всего один с искомыми нами данными.

Шаг 3. Находим логин и пароль пользователя

Быстрый клик правой кнопки мыши и выбираем из меню пункт Follow TCP Steam

Таким образом, в нашем случае:

Имя пользователя: networkguru

Шаг 4. Определение типа кодирования для расшифровки пароля

Шаг 5. Расшифровка пароля пользователя

На данном этапе можем воспользоваться утилитой hashcat:

На выходе мы получили расшифрованным пароль: simplepassword

Таким образом, с помощью Wireshark мы можем не только решать проблемы в работе приложений и сервисов, но и также попробовать себя в роли хакера, осуществляя перехват паролей, которые пользователи вводят в веб-формах. Также можно узнавать и пароли к почтовым ящикам пользователей, используя незатейливые фильтры для отображения:

- Протокол POP и фильтр выглядит следующим образом: pop.request.command == "USER" || pop.request.command == "PASS"

- Протокол IMAP и фильтр будет: imap.request contains "login"

- Протокол SMTP и потребуется ввод следующего фильтра: smtp.req.command == "AUTH"

и более серьезные утилиты для расшифровки протокола кодирования.

Для ответа на этот вопрос есть несколько вариантов.

Вариант 1. Подключиться в разрыв соединения между пользователем и сервером и захватить трафик в момент установления соединения (SSL Handshake). В момент установки соединения можно перехватить сеансовый ключ.

После получения ключей по варианту 1 или 2 необходимо прописать их в WireShark:

WireShark может расшифровывать пакеты, которые зашифрованы с использованием алгоритма RSA. В случае если используются алгоритмы DHE/ECDHE, FS, ECC, сниффер нам не помощник.

Вариант 3. Получить доступ к web-серверу, которым пользуется пользователь, и получить ключ. Но это является еще более сложной задачей. В корпоративных сетях с целью отладки приложений или контент фильтрации этот вариант реализуется на легальной основе, но не с целью перехвата паролей пользователей.

Как правильно подключиться к сети для захвата трафика?

Захват трафика на стороне клиента или сервера

При возникновении проблем с пользователем или сервисами, которые он использует, все эксперты рекомендуют начинать поиск и устранение проблем на стороне клиента, если обращения не носят массовый характер. Устанавливаем анализатор протоколов локально или удаленно на рабочую станцию пользователя, и мы готовы удаленно захватывать трафик и начать процесс диагностики.

Преимущества при захвате трафика:

- на клиенте или сервере – очень простой процесс, который требует только установки анализатора протоколов, чаще удаленно;

- на клиенте или сервере – при корректном запуске анализатор не оказывает влияния на какие-либо сервисы или процессы на рабочей станции клиента;

- на клиенте – есть возможность захвата беспроводного трафика;

- на клиенте – возможность захвата VPN трафика внутри туннеля;

- на сервере – возможность видеть сессии других клиентов и оценивать их влияние на производительность сервиса и сервера в целом;

- на сервере – возможность видеть трафик между блейдами или виртуальными машинами на физическом сервере.

Принимаем во внимание при захвате трафика:

- на клиенте или сервере – при захвате трафика можно видеть пакеты большой длины. Почему это происходит? Когда операционной системе необходимо передать большой объем данных по сети, то сначала происходит разделение всего объема на сегменты. Обычно сегментация осуществляется на уровне TCP и сетевому интерфейсу передаются уже сегментированные данные, этот процесс называется TCP segmentation offload (TSO). Например, нам необходимо передать пакет в 128КБ, который по умолчанию будет разделен на 92 сегмента по 1448 байтов, которые и будут переданы через сетевой интерфейс по сети. Таким образом, происходит уменьшение использования ресурсов CPU для сегментации пакетов.

- на клиенте или сервере – если мы используем бесплатный анализатор протоколов Wireshark, то лучше не пользоваться программами wireshark.exe или tshark.exe, а запустить его в фоновом режиме с помощью команды DUMPCAP.EXE.

Как правильно настроить Dumpcap:

При анализе сложных проблем, а особенно анализе кратковременных и эпизодически появляющихся проблем, необходимо выполнять захват трафика в течение длительного периода времени. В сети происходит проблема, которая появляется раз или два в неделю и в разное время. Как ее отловить? Этим вопросом задавались многие. Использование Wireshark в данном случае не очень хороший вариант по нескольким причинам. Во-первых, графический интерфейс анализатора протоколов грузит память и процессор устройства, на котором запущен и во-вторых, Wireshark осуществляет захват трафика и одновременный анализ его, что и вызывает использование дополнительных ресурсов и по мере увеличения файла, количество выделяемых ресурсов также растет.

Для решения задач длительного захвата трафика лучше воспользоваться программой Dumpcap.exe, которая устанавливается вместе с WireShark и находится в соответствующей папке:

Для запуска программы необходимо воспользоваться командной строкой, запущенной с правами администратора. Запуск и синтаксис программы Dumpcap выглядит следующим образом:

-b files: 5000 - количество файлов, которые будут записаны в папку. В данном случае 5000 файлов. Т.е. общий объем будет 1 Тбайт данных – 5000 файлов по 200 Мбайт.

Для удобства можно создать исполняемый файл с расширением bat, чтобы иметь всегда его под рукой с правильным синтаксисом.

В его поля достаточно ввести параметры запуска, описанных выше, и на выходе вы получите текст, скопировав который в командную строку, сможете сразу начать захват трафика.

В нашем примере мы указали, что количество файлов должно быть 5000 штук, таким образом, при сохранении пятитысячного файла программа начнет перезаписывать первый и так далее по кругу. Для 64 битной операционной системы мы рекомендуем использовать файлы не более 200 Мбайт, для 32 битной не более 100 Мбайт, но лучше 50 Мбайт. Это не влияет на процесс захвата трафика, но когда вы начнете анализ захваченных файлов с помощью WireShark, загрузка и анализ (фильтры, изменение колонок и т.д.) файлов большего размера будет очень медленным. При настройках в нашем примере (200 Мбайт на файл и 5000 файлов) объем папки составит 1 Тбайт и при захвате трафика на скорости 1 Гбит/сек и загрузке его на 50% скорость записи составит 450 Мбайт в час. Таким образом, в Терабайте у нас будет трафик за последние два часа.

Программу Dumpcap можно запускать на любом устройстве – рабочей станции или сервере. Какой-либо существенной загрузки процессора и памяти это не создаст, если конечно Вы не указали большой размер буфера для записи пакетов с драйвера сетевой карты. Большую нагрузку будет испытывать система ввода вывода, т.е. диски для записи файлов. Поэтому не рекомендуется использовать системные диски для сохранения файлов. Хороший выход сохранять данные на внешний USB диск.

Дальнейшее использование программы идет по очень простому сценарию. Как только обнаружена проблема, заходим в папку, где хранится захваченный Dumpcap трафик. Сохраненные файлы имеют временную метку с точность до секунд. Выбираем файлы, которые сохранялись в момент возникновения проблемы и производим их дальнейшее декодирование и анализ с помощью Wireshark.

В таком случае мы сможем захватывать трафик бесконечно долго. Это будет полезно, если мы отлавливаем проблему, которая носит не постоянный характер. Плюс при таком запуске процесса он не будет доставлять дополнительных проблем пользователю и практически не использует ресурсы рабочей станции.

- на клиенте или сервере – для сохранения данных не используем системные диски, чтобы не влиять на производительность компьютера клиента. Лучше использовать внешние USB диски.

- на сервере – объемы трафика существенно больше, поэтому USB диск должен быть правильного размера. При захвате трафика на скорости 1 Гбит/с и загрузке интерфейса всего на 50% скорость записи составит 450 Мбайт в час. Таким образом, для хранения трафика за последний час понадобится около 500 Мбайт.

- на сервере – следует принимать во внимание возможное объединение сетевых карт с целью повышения отказоустойчивости на уровне сетевого адаптера и, соответственно, сетевого трафика. Выход из строя сетевого адаптера группы не приводит к потере сетевого соединения, сервер переключает сетевой трафик на работоспособные адаптеры группы. Также объединение сетевых карт позволяет осуществить агрегирование полосы пропускания адаптеров, входящих в группу. При выполнении сетевых операций, например, копирования файлов из общих папок, система потенциально может задействовать все адаптеры группы, повышая производительность.

Захват на коммутаторе путем настройки зеркала или SPAN

Второй по популярности способ захвата трафика в ИТ-среде - это настройка зеркала или SPAN сессии. После введения специальных команд коммутатор копирует весь трафик с порта источника и отправляет копию на порт, к которому мы можем подключить ноутбук с программой Wireshark или специализированный сервер с установленным анализатором протоколов. Для корректной настройки данной функции рекомендуем обратиться к руководству пользователя коммутатора.

Данный метод удобен в нескольких сценариях, если:

- необходимо захватить трафик между устройствами без прерывания самого сервиса.

- необходимо понять источник проблемы, которая касается не только одного клиента или сервера, а целой группы. В данном случае мы можем настроить SPAN сессию Uplink порта и видеть весь трафик от клиентов к серверам и обратно. Но в этом случае мы не увидим общения между серверами, если приложение многоуровневое.

- необходимо понять источник проблемы, которая касается группы серверов или пользователей. Если мы можем настроить сессию для целой виртуальной локальной сети (VLAN), то мы будем видеть в отличии от первого случая ещё и траффик между серверами, если они входят в этот же VLAN. Но при таком варианте исполнения SPAN сессии мы можем видеть задваивание трафика.

В современных сетях для повышения отказоустойчивости серверов их подключают к сети двумя сетевыми адаптерами и они сгруппированы по любому из стандартов (IEEE 802.3ad или IEEE 802.1ax LAСP). В случае если мы решаем проблему с таким сервером, то зеркалировать необходимо оба порта на коммутаторе, к которому он подключен. В случае если сервер подключен к разным коммутаторам, то тогда необходимо использовать аппаратный анализатор с несколькими интерфейсами и подключать его к двум SPAN портам на разных коммутаторах.

Преимущества SPAN для копирования трафика:

Часто это делается удаленно, а то и с помощью RSPAN, если есть такая возможность.

- Не оказывается абсолютно никакого влияния на трафик и связь между устройствами

- Можно получить копию трафика с нескольких источников

На недорогих моделях коммутаторов в документации можно найти возможность копирования хоть всех 23 портов в один, но помните о загрузке интерфейсов, которые вы копируете и пропускную способность порта, к которому подключаете анализатор. Ноутбук с гиговой картой полезен, только если загрузка на выходе будет 10-15% от гигабита.

Помним только еще раз, что в этом случае трафик может задваиваться и надо быть внимательным при анализе TCP retransmissions. Следует обращать внимание на SEQ номер пакета и IP ID. Если они одинаковые, то это дубль. Если разные, то это пакет, который отправлен заново.

- Не оказывает какого-либо ощутимого влияния на коммутатор

Принимаем во внимание при настройке SPAN для копирования трафика:

- Коммутатор не позволит видеть ошибки на физическом и канальном уровне модели OSI.

- Необходимо контролировать пропускную способность порта получателя скопированного трафика, чтобы не перегрузить его и не начать терять пакеты. Rx и Tx полный дуплекс 1 Гбит/сек при 100% загрузке – это 2 Гбита трафика на SPAN порту.

- Необходим свободный порт для получения скопированного трафика.

- Ограниченное количество доступных SPAN сессий на коммутаторе.

- Необходимо читать документацию на коммутаторы, так как есть ограничения по скорости копируемого трафика.

Программы-сниферы

CommView. Программа платная, как и все остальных в нашем списке. Одна минимальная лицензия стоит 300 долларов. Зато функционал у ПО богатейший. Первое, что стоит отметить, так это возможность самостоятельной установки правил отслеживания чужого трафика. К примеру, можно сделать так, чтобы ICMP или TCP (это протоколы) полностью игнорировались. Примечательно также, что программа позволяет просматривать детали и лог всех пересылаемых пакетов. Существует обычная версия и версия для Wi-Fi.

Читайте также: