Как сделать скрытую сеть wifi

Обновлено: 04.07.2024

Что такое вещание SSID (Broadcast)?

Вещание SSID, или Broadcast — это ретрансляция wifi сигнала, при котором его название видно всем беспроводным сетевым адаптерам, которые находятся в зоне приема.

Что такое скрытая сеть WiFi и невидимый SSID?

Суть скрытой сети wifi с невидимым SSID в том, что если кто-то захочет нелегально подобрать ключ и использовать ваш интернет в своих целях, то ее не увидят в списке доступных для подключения сигналов. На самом же деле чисто физически ваша сеть никуда не девается, просто ее имя не отображается. То есть подключение будет существовать и вы будете пользоваться интернетом, как раньше. Но название wifi не будет отображаться ни на одном устройстве, которое будет ее искать. Подсоединиться к ней сможет только тот, кто точно знает ее скрытый SSID и пароль.

Как сделать скрытую точку доступа?

Для того, чтобы скрыть точку доступа и сделать невидимым SSID сети, нужно выполнить несложные настройки на маршрутизаторе.

Вообще, как дополнительную меру защиты эту возможность целесообразно использовать только если у вас

- Есть реальная угроза взлома

- Нет никаких проблем с сетью и вы точно знаете, что она стабильно работает

Если же у вас роутер глючит, сеть постоянно пропадает, невидимым SSID от wifi вы только усложните себе поиск возможных проблем. Когда сеть реально не будет работать, а не просто будет скрыта.

Кроме того, WPS не доступен при скрытом SSID!

Поэтому каждое новое устройство придется подключать вручную, что не очень удобно.

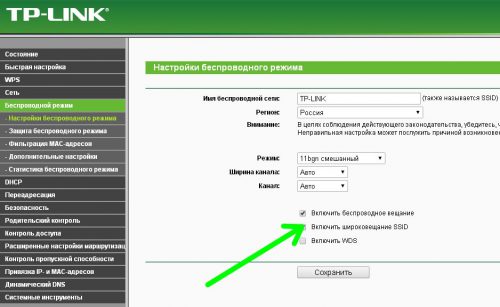

Как скрыть WiFi сеть на роутере TP-Link?

Тем не менее, раз уж вы решили все-таки сделать сеть WiFi невидимой, то давайте посмотрим, как скрыть ее на роутере TP-Link. Это очень просто. Нужно

Аналогично происходит и на моделях других производителей.

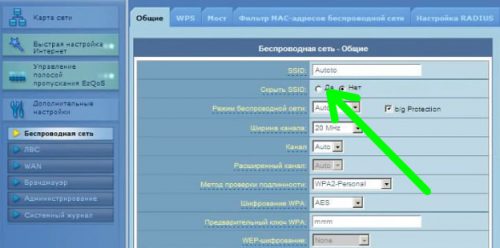

Скрываем сеть wifi на Tenda

После того, как роутер Tenda перезагрузится, данный WiFi пропадет из списка сетей, которые видны при настройке беспроводного подключения на компьютерах, ноутбуках и смартфонах.

Первая часть цикла была очень живо встречена хабрасообществом, что вдохновило меня на ускоренное написание следующей части. К предыдущей статье было оставлено много дельных комментариев, за что я искренне благодарен. Как говорится, хочешь найти огрехи в своих знаниях — напиши статью на Хабр.

Всё это так или иначе уже описывалось ранее, как здесь, так и на других ресурсах, но данный цикл предназначен для сбора разрозненной теории и практики воедино, простым языком, с понятными каждому выводами.

Перед прочтением настоятельно советую ознакомиться с матчастью — она короткая, но на её основе базируются все наши дальнейшие действия и выводы.

Kali… Kali Linux

Узнав о существующих на сегодня механизмах защиты беспроводных сетей в первой части самое время использовать эти знания на практике и попытаться что-нибудь взломать (естественно, принадлежащее нам самим). Если получится — наша защита никуда не годится.

Под Windows тоже можно делать многое из описанного, но основная проблема в отсутствии/плохой поддержке режима монитора беспроводных адаптеров, из-за чего ловить пакеты проблематично. Кому интересно — обратите внимание на CommView и утилиты Elcomsoft. Все они требуют специальных драйверов.

Kali очень удобно использовать с флешки — у неё по наследству от Debian Wheezy (у меня одного закладывает нос от такого названия?) есть persistence mode, который позволяет загружаться в трёх режимах: работы без сохранения данных (read only), работы с их сохранением на отдельный раздел на флешке, так называемом persistence, или работы без сохранения в live/vanilla mode (то есть read only и без использования данных в persistence — изначальная чистая версия дистрибутива).

Но, естественно, кто хочет установить её на жёсткий диск может легко сделать это и из загрузчика, и из уже запущенной оболочки. ОС (LVM) поддерживает шифрованные разделы. Кроме этого, можно сделать собственную сборку Kali — добавить пакеты, настроить загрузчик и прочее. Всё это подробно описано в документации и проблем не вызывает, хотя сборка требует пары часов времени.

Итак, допустим вы скачали ISO и записали его на флешку (для *nix — dd , для Windows — Win32DiskImager). Что дальше?

Режим persistence

Эта статья — не руководство по Linux, однако у меня самого были проблемы с запуском этого режима, поэтому решил специально описать его работу.

Пользоваться Kali вполне можно и в режиме Live CD, но если вы хотите иметь возможность сохранять состояние системы между перезагрузками (данные и настройки) — нужно создать отдельный ext2-раздел на флешке с именем persistence, для чего можно использовать GParted в составе самой Kali и разбить флешку прямо во время работы с неё. Когда раздел создан — смонтируйте его и запишите туда единственный файл с именем persistence.conf и таким содержимым:

Далее при каждой загрузке Kali нужно указать, в каком режиме запускать систему. Для этого в загрузчике при выделенном первом пункте Live (i686-pae) (аналогично с x64) нажимаем Tab — появляется строка загрузки ядра. Туда в конец добавляем пробел и тип загрузки:

Чтобы не вбивать эти режимы при каждой загрузке можно создать свою сборку Kali (см. инструкции на сайте) — там есть настройка загрузчика, куда можно вписать нужные режимы так, чтобы изначально загружаться в persistence persistence-read-only — на мой взгляд, это самое удобное, так как изначально настроил всё, что нужно, а затем каждая сессия начинается с чистого листа.

Use the tools, Luke

Собрание окончено, расходимся, расходимся.

Ну, вот и добрались до терминала. Посмотрим, кто вокруг нас светит ультраволнами.

Режимы работы Wi-Fi адаптера

На картинке выше жирные линии показывают пакеты, которые мы перехватываем в разных режимах, а прерывистые линии — это пакеты, улавливаемые нашей антенной, но отбрасываемые драйвером из-за выбранного режима.

Открываем терминал и выполняем:

wlan0 — идентификатор устройства-адаптера. В *nix это wlan + порядковый номер (wlan0, wlan1, wlan2 и т.д.). Номер адаптера можно узнать, выполнив ifconfig или iwconfig (эта выведет только устройства беспроводных адаптеров и специфичную для них информацию).

Обратите внимание, что в командах, которые мы будем выполнять дальше, тоже указывается идентификатор адаптера, но виртуального — mon0 ( mon1 , etc.), а не исходного — wlan0. mon0 — адаптер, созданный airmon-ng, предназначенный для работы с функциями монитора.

Сейчас этот режим поддерживается 80-90% всех адаптеров (по моему опыту), самые распространённые из них — Atheros, Intel и TP-LINK. Последний производит внешние адаптеры со сменными антеннами до $30 (я пользовался TL-WN722NC + TL-ANT2408CL — к тому же, благодаря USB их можно подключить к VMware). Список поддерживаемых адаптеров есть в вики Aircrack-ng.

Беспроводные каналы

Wi-Fi — технология передачи данных по радиоканалу, то есть даром с использованием того же механизма, что и в радиостанциях. И точно так же, как в радиостанциях, если передавать слишком много данных на одной частоте (обычно 2.4 ГГц), то нельзя будет разобрать, что к чему относится. Для этого существует разделение на каналы.

Всего каналов 13, хотя последний канал — тринадцатый — несчастливый и в некоторых странах запрещён, поэтому чаще всего используются 1-12. Однако 13-й можно включить, выбрав для беспроводного адаптера такую страну, как Боливия (BO) — или любую другую, где данная частота разрешена. Да, техническая возможность, как это часто бывает, есть в любом адаптере, но заблокирована по этическим предпочтениям.

Кроме этого есть и 14-й канал (японцы, как всегда, отличились) и частота 5 ГГц с ещё 23 каналами. Вообще, каналы 2.4 ГГц частично пересекаются, плюс их ширина может быть 20 и 40 МГц. Эта тема запутанная из-за наличия разных версий стандарта — кому интересно могут почитать в Википедии. Нам хватит и того, что уже сказано. Пока ещё 5 ГГц применяются реже, но описанные далее приёмы применимы и к этой частоте.

Некоторые используют 13-й канал для скрытия своих сетей, но этот способ здесь даже не рассматривается, так как достаточно перевести адаптер в нужный регион, как он сам их увидит. Например:

Если канал не зафиксирован, то некоторые пакеты могут быть потеряны — адаптер переключился на соседний канал, а в это время по предыдущему каналу прошёл новый пакет, но его антенна уже не уловила. Это критично, когда вы пытаетесь перехватить handshake, поэтому для отключения всех программ, которые используют беспроводной адаптер и не дают зафиксировать канал, используется эта команда:

Без kill будет выведен список всех подозрительных процессов, а с kill они будут завершены. После этого адаптер останется целиком в вашем распоряжении. Команду выше рекомендуется выполнять перед любыми действиями, кроме простого обзора сети, так как беспроводной адаптер — общий ресурс; несколько программ могут использовать его одновременно (например, можно ловить список сетей в airodump-ng и одновременно подбирать WPS в reaver), но любая из них может переключить канал, поэтому важно зафиксировать его и при её запуске (обычно параметр называется -c или --channel).

Antenna overclock

Кроме манипуляций с регионом ifconfig может попытаться заставить адаптер работать на большей мощности, чем он это делает по умолчанию. Результат сильно зависит от типа адаптера и региона, при долгом использовании может испортить устройство и вообще поджарить вам нос , так что используйте на свой страх и риск. В случае успеха антенна сможет улавливать более слабые сигналы.

Они среди нас

airodump-ng — команда для сбора пакетов в радиоэфире. Она выводит в консоль две таблицы. В верхней выводятся найденные беспроводные сети, в нижней — клиенты, подключенные к ним, или не подключенные, но с активным беспроводным адаптером, транслирующем какие-то пакеты (например, о поиске сети с определённым именем).

Однако вернёмся к нашим волнам. Ниже пример вывода airodump-ng:

Столбцы первой таблицы с доступными беспроводными сетями:

Столбцы второй таблицы с беспроводными клиентами:

- airodump-ng -c 3 mon0 — зафиксировать канал №3 — полный приём пакетов без потерь при переключении на другие каналы (из-за перекрывающихся частот в список могут попасть соседние каналы).

- airodump-ng -w captures.pcap mon0 — записывать все принятые пакеты в файл captures.pcap — используется для offline-атаки на перебор пароля WEP/WPA (будет освещено в следующей части).

- airodump-ng --essid "Имя сети" mon0 — фильтровать принимаемые (записываемые/отображаемые) пакеты по принадлежности к заданному имени сети. Обычно используется для уменьшения размера файла, так как на качество перехвата это никак не влияет.

- airodump-ng --bssid 01:02:03:AA:AA:FF mon0 — фильтрация по MAC-адресу точки доступа (BSSID). Аналогично --essid.

Скрытые сети… такие скрытые

Как только к такой сети подключается клиент, он передаёт её ESSID и пароль, и если такая сеть существует в радиусе действия — точка доступа отвечает на запрос и проводит все обычные процедуры по авторизации и передаче данных. А если клиент уже был подключен ранее — его можно увидеть в списке активных адаптеров… и отключить.

Отключение клиентов предусмотрено во всех беспроводных стандартах и делается с помощью aireplay-ng (все три уже знакомые нам утилиты — часть проекта Aircrack-ng, который содержит в своём наборе всевозможные инструменты для работы с тонкими материями):

Внимание: эта команда — исключение и принимает идентификатор реального беспроводного адаптера, а не mon0, созданного с помощью airmon-ng.

Если при запуске появилась ошибка о незафиксированном канале и/или airodump-ng показывает в правом верхнем углу [ fixed channel -1 ] — значит, какая-то программа или сервис заставляет адаптер перескакивать с канала на канал (это может быть тот же airodump-ng) и их нужно закрыть с помощью airmon-ng check kill , как было описано в начале.

После --deauth идёт число пакетов деавторизации, которые будут посланы в оба конца. Обычно хватает 3-5, можно указывать и 30 и больше. Для краткости --deauth можно заменить на -0 (ноль).

Итак, допустим во второй таблице airodump-ng мы видим следующую строчку:

Первый столбец — значение для -a (MAC базовой станции), второй — для -c (MAC клиента). Перезапустим airodump-ng и зафиксируем его на канале 5 (это канал нашей атакуемой станции), после чего выполним отключение клиента в соседнем окне терминала:

Если сигнал достаточно сильный, число пакетов велико и клиент/точка доступа нас услышали — они отключатся друг от друга, затем передадут информацию о сети вновь при подключении и airodump-ng покажет их и строчку [ Decloak ] .

Как видим, данный трюк со скрытием маячков можно использовать для домашних сетей, к которой кто-то подключается пару раз в день, да и то не всегда — но для корпоративных сетей он точно не подходит, так как раскрывается буквально одной командой и защиты от неё нет. На мой взгляд даже для частных сетей это скорее неудобство, чем польза — вводить-то имя надо вручную, да и не понятно, активна ли вообще базовая станция или нет.

Также, -c (клиентский MAC) можно не указывать — тогда от имени точки доступа будут разосланы широковещательные (broadcast) пакеты об отключении всех клиентов. Однако сегодня это редко работает — драйвера игнорируют такие пакеты, так как правомерно считают, что дело нечисто — точка доступа всегда знает, кто к ней подключен, и рассылает направленные пакеты для конкретного клиента.

Фильтрация по MAC — ведь это так просто

Очень часто я слышу рекомендации, что первым делом после создания сети нужно ограничить список её клиентов определённым набором MAC-адресов, и тогда-де пароль вообще ни к чему. Однако это ограничение обходится так же легко, как и обнаруживаются скрытые сети.

В Linux изменить MAC своего адаптера можно следующим образом (работает как для проводных сетей, так и для беспроводных):

Предварительно нужно отключить любые mon-интерфейсы. Проверить, заработала ли подмена, можно вызвав ifconfig wlan0 — в строке Hwaddr должен быть указанный выше MAC.

Кроме того, в *nix есть macchanger — с его помощью можно выставить себе случайный MAC. Если поставить его в init.d, то неприятель будет совершенно сбит с толку, так как при каждой загрузке наш MAC будет другим (работает для любых проводных и беспроводных адаптеров, как и ifconfig).

WhooPS

Мы сделали всё правильно и наша точка доступа использует непробиваемые WPA2-PSK-CCMP с 63-значным паролем из /dev/urandom . Достаточно ли этого? Нет, если у нас — роутер с WPS, особенно если он старый.

Диаграмма выше описывает процесс подключения клиента к точке доступа с помощью PIN-кода. PIN — 8 цифр, которые обычно наклеены на самом роутере. Клиенты, поддерживающие WPS, могут подключиться к сети либо по обычному паролю WEP/WPA, либо с помощью PIN, причём введя последний клиент получает пароль сети в чистом виде.

По стандарту, последняя цифра в PIN — это контрольная сумма, то есть её можно вычислить исходя из остальных цифр. Таким образом, если бы мы хотели перебрать все возможные комбинации, то это потребовало бы 10 7 попыток (в основании — число возможных символов (0-9 — десять), в степени — длина строки) — 10 миллионов, что есть около 116 дней, если мы пробуем один код в секунду. Обычно скорость в несколько раз ниже, поэтому на подбор бы ушло больше года.

Однако в стандарте допущена ошибка. Процесс авторизации проходит в несколько этапов. Если переданный нами PIN — верный, то точка доступа сообщает об успехе. Если первые четыре цифры PIN — верные, а цифры 4-7 — нет, то точка доступа сообщит об этом после передачи нами пакета M6. В случае же ошибки в первых четырёх цифрах мы узнаем об этом раньше — после пакета M4. Эта проблема была найдена в конце 2011 и описана здесь. По горячим следам авторами исследования был создан reaver-wps, опубликованный затем на Google Code. Там же можно найти документ оригинального описания уязвимости.

Итак, допустим наш PIN — 99741624. Мы пытаемся подключиться, используя PIN 99740000 — получаем отказ в авторизации после передачи пакета M6 (так как первая половина кода верна). Если же мы подключимся с 00001624 — отказ будет после M4.

Как видим, основная проблема в том, что мы можем узнать о правильности одной части кода даже при том, что во второй содержится ошибка. Что это даёт? Теперь вместо 10 миллионов комбинаций нам нужно попробовать всего лишь 10 4 + 10 3 = 11 000. Это более чем реально сделать не то что за неделю — за 15 часов, а обычно быстрее.

Reaver

А вот теперь мы проверим, насколько добросовестно ваша точка доступа выполняет свои обязанности. Если у вас нет роутера с WPS — всегда можно протестировать соседский вам эта атака не грозит.

Для эксплуатации уязвимости в WPS у Kali есть несколько утилит, но на мой взгляд самая наглядная и гибкая — тот самый reaver. Синтаксис вызова:

Кроме этого мы можем указать:

Прервать reaver можно с помощью Ctrl+C, при этом он сохранит текущий прогресс для этой сети и при повторном запуске начнёт с прерванного PIN. Если вы работаете в live-режиме (read only), то данные сессии можно переписать с /etc/reaver/ на постоянный носитель и при следующей загрузке записать их обратно. В этой папке хранятся текстовые файлы с именами вида AP_MAC.wpc и списком всех номеров для перебора внутри (первая строка — номер строки с PIN, с которого начать перебор при повторном запуске).

Про WPS ещё два года назад писали на Хабре и не только, так что легко можно найти больше информации.

(mailbrush посоветовал также обратить внимание на bully, который тоже есть в Kali и выполняет аналогичную задачу.)

Что делать?

Однако же не всё так плохо. Более новые прошивки ограничивают возможность подбора с помощью rate limiting — после нескольких неудачных попыток авторизации WPS автоматически отключается. Некоторые модели увеличивают время отключения ещё больше, если за короткий интервал были сделаны ещё неудачные попытки войти. Тем не менее, полагаться на это можно только после тщательной проверки в вашем конкретном случае — может получиться, что время отключения короткое или оно увеличивается недостаточно — помните, что 11 000 комбинаций это очень мало и даже делая по одной попытке в минуту на весь диапазон уйдёт максимум 8 дней. И при этом PIN меняется отдельно от пароля сети, поэтому последний вы можете обновлять сколь угодно часто, никак не усложняя перебор PIN.

Перечисление сетей

Напоследок несколько слов о вечном об альтернативах reaver.

reaver будет пытаться атаковать любую сеть, которую вы ему передадите в виде параметра BSSID, но она может не поддерживать WPS — в этом случае программа зависнет над Waiting for beacon. и через полминуты сообщит о том, что сеть не обнаружена.

Проверить, какие сети в округе поддерживают WPS, можно несколькими способами.

- Некоторые версии airodump-ng имеют отдельный столбец WPS, который заполнен для сетей, поддерживающих эту технологию (там даже указана модель роутера)

- wash -i mon0 выводит удобно отформатированную таблицу всех WPS-enabled сетей, при этом продолжая работать, пока не будет явно закрыт через Ctrl+C. Очень полезен и тем, что сообщает, когда сеть поддерживает WPS, но возможность заблокирована (см. про rate limiting выше)

- iwlist wlan0 scan выводит множество информации по всем доступным в радиусе сетям, в том числе расширенные данные поддержки WPS с именами устройств

- wifite — автоматический сканер сетей и универсальный взломщик; однако на мой взгляд он слишком универсальный, поэтому сложно понять, что он делает и на какой стадии этот процесс находится. А вот вывод сетей у него очень удобный: показано наличие подключенных клиентов и поддержка WPS

Как обычно, комментарии по делу — приветствуются.

Оглавление:

1) Матчасть

2) Kali. Скрытие SSID. MAC-фильтрация. WPS

3) WPA. OpenCL/CUDA. Статистика подбора

Последнее время, в связи с появлением информации о массовых взломах беспроводных сетей, паранойя некоторым людям не дает спокойно жить. Один из способов защиты — это скрыть сеть WiFi от посторонних глаз. То есть она не будет отображаться в списке доступных при поиске на подключающихся гаджетах. Должен заметить, что маскировка Вай-Фай — это не панацея, собственно как и другие способы защиты по отдельности. Все они дают максимальный эффект только в комплексе и при соблюдении основных правил информационной безопасности. В противном случае, по отдельности, это работает в лучшем случае только против неграмотных хулиганов, а более-менее продвинутого человека все равно не остановит, а Вам может добавить определённых проблем. Но обо всём по очереди.

Что это значит — скрытая сеть WiFi

Во время работы беспроводная точка доступа сообщает всем свой идентификатор SSID для того, чтобы облегчить клиентским устройствам поиск и подключение к беспроводной сети. Так как трансляция широковещательная, то идентификатор видят не только Ваши гаджеты, но и все другие в зоне доступности, то есть посторонние. Функция Скрыть SSID (в англоязычной версии ПО — Hide SSID) заключается в том, что точка доступа перестаёт рассылать в служебных кадрах своё имя, передавая после чего роутер не будет отображаться в списке доступных сетей. При этом устройства, на которых SSID будет прописан вручную, без проблем смогут подключиться к точке доступа.

Казалось бы идеальный вариант защиты беспроводной сети, но нет. Так уж работает технология, что в любом случае в эфир транслируется другой маркер — BSSID, благодаря которому с помощью любого программного сканера всё тайное сразу становится явным.

К тому же, стоит скрыть SSID WiFi и Вы можете получить ряд сложностей, связанных с подключением к роутеру в автоматическом режиме со смартфонов, планшетов и прочих гаджетов. А у мобильных девайсов от Apple вообще есть одна хитрая особенность, связанная с режимом Hide SSID. Если Вы подключите Айфон к точке доступа в обычном режиме, а после решите скрыть её, то в дальнейшем смартфон уже не сможет снова подцепится. Поэтому надо сначала скрыть SSID у Вай-Фай роутера, а затем уже подключать к нему телефон или планшет.

Как спрятать wifi сеть роутера

Теперь давайте перейдём от теории к практике. Для того, чтобы скрыть SSID сети, Вам необходимо зайти в веб-интерфейс устройства, используя его адрес (обычно это IP 192.168.1.1, либо 192.168.0.1). В качестве примеров я приведу несколько популярных марок беспроводных маршрутизаторов.

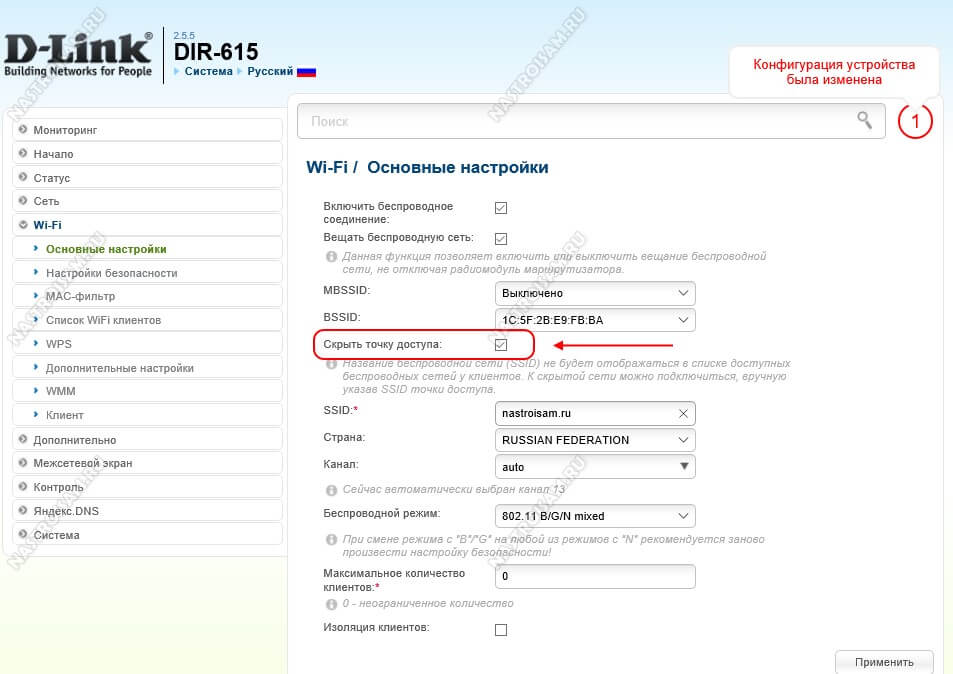

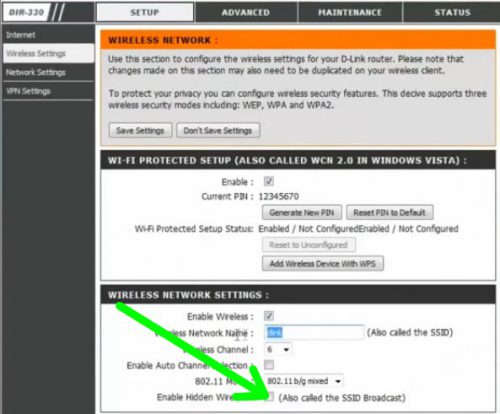

Начнём с роутеров D-Link DIR-300, DIR-615 и т.п. Открываем в главном меню веб-конфигуратора раздел Wi-Fi -> Основные настройки.

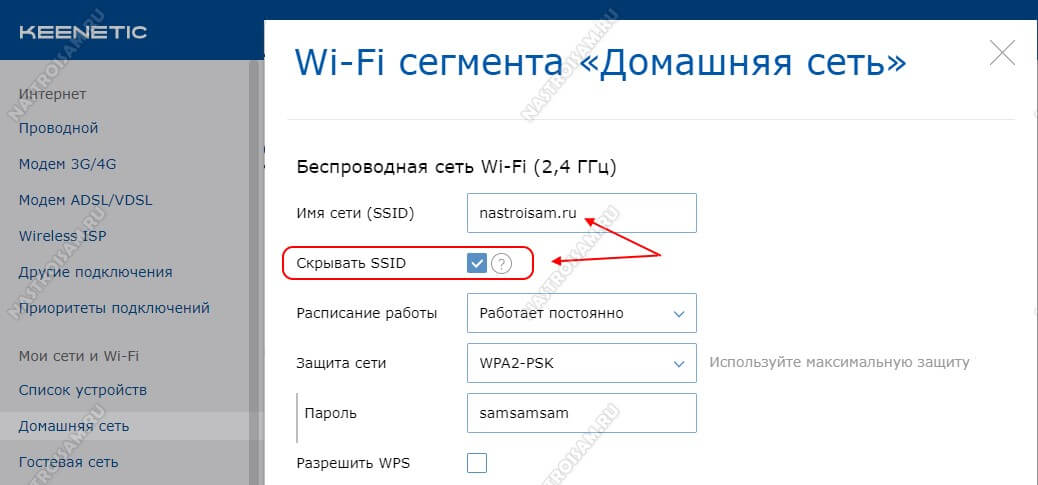

Чтобы замаскировать WiFi на роутере Keenetic (Lite, 4G, Onmi, Giga и т.п.) Вам необходимо зайти в раздел Мои сети -> Домашняя сеть.

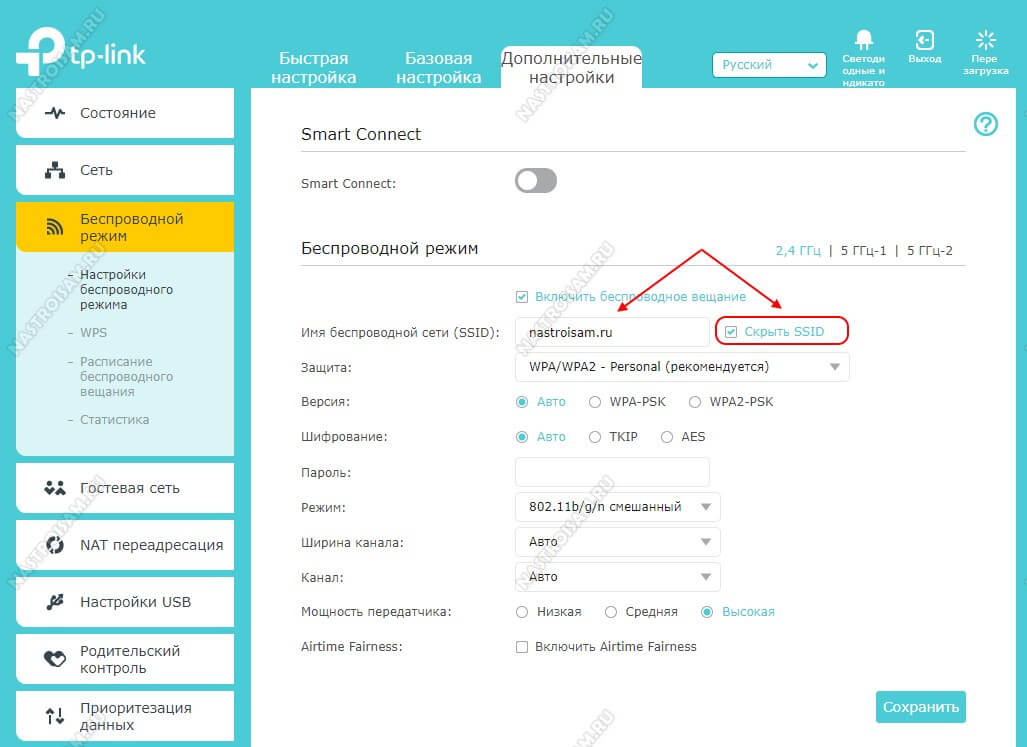

Чтобы скрыть Вай-Фай на маршрутизаторах TP-Link, найдите в меню раздел Беспроводной режим -> Настройки и откройте его:

Обеспечение защиты беспроводной сети

Так как в начале статьи я сказал, что маскировка WiFi — не есть полноценный способ её защиты, то приведу три базовые рекомендации, которые позволят Вам максимально защитить свою домашнюю беспроводную сеть:

Только соблюдение всех этих четырёх требований гарантирует то, что Вас не взломает любой подвернувшийся компьютерный хулиган.

Если ваша домашняя Wi-Fi сеть начинает работать со сбоями, и вы подозреваете, что причиной этому являются постоянные попытки взлома со стороны, то, наверное, следует позаботиться о дополнительных мерах защиты. Хорошим выходом из ситуации станет функция невидимой (скрытой) сети, когда SSID не отображается в Windows. В этом случае, кроме традиционного ввода пароля, требуется сначала принудительно ввести имя. Давайте подробнее разберемся с этим вопросом.

Прячем Wi-Fi сеть

Большинство роутеров порядок имеет сходные настройки, и действия пользователя будут примерно одними и теми же:

Посмотрим подробнее, где находится данная функция для разных моделей роутеров.

TP-Link

D-Link

NetGear

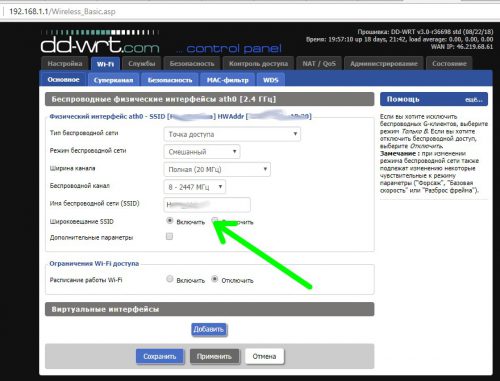

Альтернативная прошивка DD-WRT

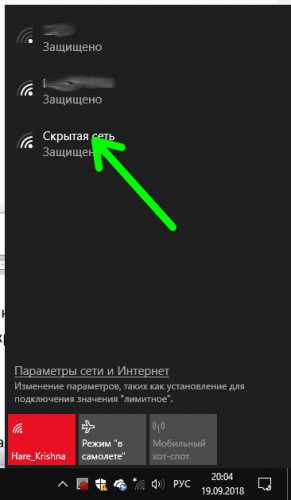

Подключение к скрытой сети

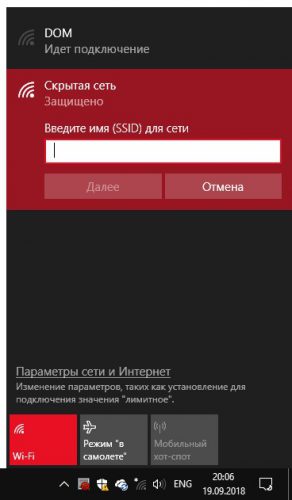

Щелкнув по ней, нужно будет сначала ввести имя SSID (надеемся, вы его не забыли?).

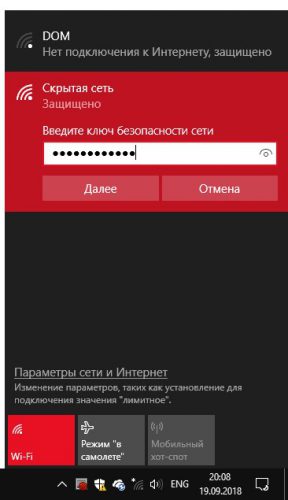

Затем, если имя введено правильно, вводим пароль.

Вместо послесловия

Теперь, когда ваша беспроводная сеть стала невидимой, добраться к ней злоумышленникам буде гораздо сложнее. Ваши же устройства после однократной настройки будут подключаться к скрытой сети автоматически, так что на практике вы не почувствуете разницы с обычной сетью.

Читайте также: