Как сделать переполнение буфера

Обновлено: 07.07.2024

Аннотация: Рассматривается методология анализа защищенности системы на основе выявления уязвимостей информационной системы и обнаружения вторжений.

Цель лекции

В рамках лекции рассматриваются:

- Классификация уязвимостей , информационных атак и их возможных последствий.

- Технологические и эксплуатационные уязвимости программно- аппаратного обеспечения АС . Технологические уязвимости типа " buffer overflow " ( переполнение буфера ), " SQL Injection " (модификация SQL-запроса ), " format string " (форматирующая строка).

- Основные способы реализации информационных атак .

- Сетевые и хостовые системы анализа защищённости.

- Методы сбора и анализа информации, реализуемые в системах анализа защищённости.

Уязвимость - "ахиллесова пята" современных информационных систем

Ни для кого не секрет, что современные информационные системы (ИС) являются одним из краеугольных камней, на основе которых строят бизнес-процессы компании и предприятия различных форм и назначений. Однако присущая для всех ИС "Ахиллесова пята" - уязвимость заставляет уделять особое внимание их защите от несанкционированных воздействий, способных привести к нарушению конфиденциальности , целостности или доступности всей системы.

В последнее время всё чаще и чаще можно слышать о вторжениях в информационные системы (ИС) предприятий и организаций и о том, к какому ущербу они приводят. И это не случайное явление, поскольку одной из важнейших парадигм 21 века являются инфокоммуникационные технологии, охватывающие почти все административно-производственные цепочки - источник повышенного интереса со стороны потенциальных злоумышленников . Это заставляет бизнесменов, вступающих в век информации, задумываться о том, что необходимо постоянно повышать уровень защищённости предприятия, внедрять более эффективные средства защиты, которые позволят эффективно противодействовать информационным атакам .

Любые атаки нарушителей реализуются путём активизации той или иной уязвимости , которая присутствует в системе. Это в свою очередь создаёт условия для успешной реализации информационных атак на ИС. Примерами уязвимостей могут являться некорректным образом составленная политика безопасности , отсутствие определённых средств защиты или ошибки в используемом программном обеспечении ( ПО ). На рис. 23.1 показаны примеры уязвимостей , атак и возможные последствия их успешной реализации.

Значимость "Ахиллесовой пяты" для ИС, а так же эффективность методов выявления и устранения уязвимостей легче проследить на ряде широко известных примеров.

Уязвимости "buffer overflow"

В основе уязвимости типа " buffer overflow " ( переполнение буфера ) лежит возможностью переполнения стека атакуемой подпрограммы , в результате чего нарушитель получает возможность выполнить любые команды на стороне хоста, где запущена эта подпрограмма . Наличие именно такой возможности позволило провести первую крупномасштабную атаку в сети Интернет в 1988 году, которая впоследствии получила название - " Интернет - червь Ч. Морриса". Базируясь на уязвимости в сетевой службе fingerd , буквально за несколько дней, эта атака фактически парализовала работу более половины всех компьютеров, подключённых к сети Интернет . И по сей день уязвимость класса " buffer overflow " считается одним из наиболее распространённых и весьма опасных типов уязвимостей , имеющихся в общесистемном и прикладном ПО . Для более полного представления особенностей уязвимости этого типа рассмотрим основные принципы организации стека процессора семейства Intel x86 .

Стек представляет собой область памяти, специально выделенной для временного хранения данных подпрограмм . В защищённом режиме работы микропроцессора максимальный размер стека ограничивается четырьмя Гигабайтами . Структура стека организована в соответствии с принципом LIFO ( Last In First Out - "последним пришел, первым ушел"). Это означает, что при чтении информации из стека извлекается блок данных , который был записан в стек последним, а не первым. Для записи информации в стек используется инструкция процессора PUSH , а для чтения - POP . При этом одна из особенностей стека заключается в том, что при записи данных в стек он увеличивается в сторону младших адресов памяти.

Для работы со стеком используются три регистра процессора (рис. 23.2):

- ss - сегментный регистр, содержащий адрес начала сегмента стека ;

- sp / esp - регистр указателя стека , который всегда указывает на вершину стека , т.е. содержит смещение, по которому в стек был занесен последний элемент данных . Если стек пуст, то значение sp / esp равно адресу последнего байта сегмента , выделенного под стек ;

- bp / ebp - регистр указателя базы кадра стека , который обычно используется для хранения адреса стека , где хранятся локальные переменные . При использовании регистров sp / esp и bp / ebp их значения являются смещениями относительно сегментного регистра ss .

Рассмотрим порядок записи данных в стек при вызове функций на примере программы, исходный текст которой приведён в листинге 23.1.

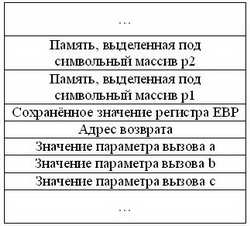

При вызове функции test в стек сначала записываются значения трёх параметров - a, b и c в обратном порядке. Затем в стек помещается адрес возврата, в котором указывается адрес инструкции , которая должна быть выполнена процессором после завершения работы функции test . При выходе из функции test этот адрес возврата автоматически копируется в регистр EIP ( Extended Instruction Pointer ), значение которого считывает процессор и передаёт управление на команду по адресу этого регистра. Также в реестре сохраняется значение регистра EBP , который указывает на вершину локальные переменные функции main() . Далее в стек записываются локальные символьные массивы p1 и p2, которые определены в функции test . Итоговая структура стека функции test() показана на рис. 23.3.

Уязвимость " buffer overflow " вызвана отсутствием в программе проверки размерности данных, которые записываются в стек . Это может позволить потенциальному нарушителю записать в стек избыточную информацию, которая смогла бы изменить значение адреса возврата и передать управление на фрагмент ранее внедрённого вредоносного кода. В листинге 23.2 приведён исходный код программы , который демонстрирует изменения содержимого стека при попытке переполнения одной из его переменных.

В приведённой программе определено два символьных массива типа char - a1 и a2. Размер первого массива a1 составляет четыре, а второго - восемь байт . После определения переменных в программе при помощи функции strcpy выполняется операция записи строкового значения "0123456789" в массив a2. При этом записываемое значение на семь байт превышает размер массива a2, что приводит к его переполнению и изменению значения массива a1, который размещён в стеке до a2. На рис. 23.4 показано состояние фрагмента стека с переменными a1 и a2 до и после вызова функции strcpy .

В левой части рис.23.4 показано расположение в стеке содержимого двух переменных - a1 и a2. Значения обеих переменных завершаются символом "?", что является признаком окончания строки. При этом с учётом последовательности объявления переменных в программе первым в стеке размещается символьный массив a1, а затем массив a2. После вызова функции strcpy происходит переполнение массива a2, поскольку в него записывается на семь символов больше, чем предусмотрено его размером. В результате этого переполнения часть избыточной информации записывается в массив a1, который размещён в стеке сразу вслед за массивом a2. После компиляции и запуска программы, приведённой в листинге 23.2, на экране будет выведено значение изменённого массива a1, которое будет принимать значение "89".

Таким образом, для активизации уязвимости типа " buffer overflow " нарушитель может переполнить одну из переменных стека с целью изменения адреса возврата и записи в него адреса вредоносного кода, на который будет передано управление после завершения работы функции, в которой был переполнен стек . Вредоносный код , который должен быть выполнен в результате активизации уязвимости , также записывается в стек в процессе его переполнения . Как правило, в его качестве выступает последовательность команд (так называемая " shell code "), выполнение которой позволяет получить удалённую консоль управления компьютером, на котором была активизирована уязвимость .

Уязвимости " buffer overflow " могут содержаться как общесистемном, так и прикладном программном обеспечении. В общем случае можно выделить следующие основные категории программ, которые могут содержать уязвимость этого типа:

- программы, которые запускаются локально на хосте . Активизация уязвимости в программах этого типа может позволить нарушителю несанкционированно расширить свои права доступа к ресурсам локальной системы. Переполнение буфера программ осуществляется путём их запуска пользователем и ввода данных, приводящих к переполнению стека ;

- сетевые приложения , которые обеспечивают интерактивное взаимодействие с пользователем на основе сетевых протоколов . Для активизации уязвимости в сетевых приложениях нарушитель может сформировать удалённый запрос, содержащий входные данные , необходимые для переполнения стека в уязвимой программе. Примером сетевых программ являются Web -приложения, такие как CGI -модули, PHP -сценарии, активные серверные страницы ASP и др.;

- хранимые процедуры серверов СУБД. Активизация уязвимости на таких серверах возможна как путём локального запуска хранимых процедур , так и формирования удалённого запросу к соответствующей процедуре.

Уязвимости " buffer overflow " часто используются хакерами для создания Интернет - червей - самореплицирующихся программ, распространяющихся по сети и, как правило, приводящие к нарушению работоспособности ИС. Наиболее яркими примерами Интернет - червей , несанкционированная активность которых наблюдалась во второй половине 2003 года, являются:

Каждый раз Ваша программа требует ввода (ли от пользователя, от файла, по сети, или некоторыми другими средними значениями), существует потенциал для получения несоответствующих данных. Например, входные данные могли бы быть более длинными, чем, для чего Вы зарезервировали комнату в памяти.

Когда входные данные более длинны, чем поместится в зарезервированное пространство, если Вы не усечете его, то те данные перезапишут другие данные в памяти. Когда это происходит, это вызывают переполнением буфера. Если память перезаписанные содержавшие данные, важные для работы программы, это переполнение вызывает ошибку, которую, будучи неустойчивой, могло бы быть очень трудно найти. Если перезаписанные данные включают адрес другого кода, который будет выполняться, и пользователь сделал это сознательно, пользователь может указать на вредоносный код, что тогда выполнится Ваша программа.

Следует иметь в виду, что очевидные формы ввода, такие как строки, вводимые через диалоговые окна, не являются единственным потенциальным источником злонамеренного ввода. Например:

Переполнение буфера в системе справочной информации одной операционной системы могло быть вызвано злонамеренно подготовленными встроенными изображениями.

Обычно используемому медиапроигрывателю не удалось проверить определенный тип аудиофайлов, позволив атакующему выполнить произвольный код путем порождения переполнения буфера с тщательно обработанным аудиофайлом.

Переполнения стека

В большинстве операционных систем каждое приложение имеет штабель (и многопоточные приложения имеют один штабель на поток). Этот штабель содержит хранение для локально ограниченных по объему данных.

Штабель разделен в вызванные стековые фреймы модулей. Каждый стековый фрейм содержит все данные, определенные для определенного вызова к определенной функции. Эти данные обычно включают параметры функции, полный набор локальных переменных в той функции и информацию о связи — т.е. адрес самого вызова функции, где выполнение продолжается, когда функция возвращается). В зависимости от флагов компилятора это может также содержать адрес вершины следующего стекового фрейма. Точное содержание и порядок данных по штабелю зависят от операционной системы и архитектуры ЦП.

Каждый раз, когда функция вызвана, новый стековый фрейм добавляется к вершине штабеля. Каждый раз, когда функция возвращается, верхний стековый фрейм удален. В любой данной точке в выполнении приложение может только непосредственно получить доступ к данным в самом верхнем стековом фрейме. (Указатели могут обойти это, но это обычно - плохая идея сделать так.) Этот проект делает рекурсию возможной, потому что каждый вложенный вызов к функции получает свою собственную копию локальных переменных и параметров.

Рисунок 2-1 иллюстрирует организацию штабеля. Обратите внимание на то, что это число схематично только; фактическое содержание и порядок данных ставят штабель, зависит от архитектуры используемого CPU. Посмотрите OS X Руководство по Вызову функции ABI для описаний функциональных соглашений о вызовах, используемых во всей архитектуре, поддерживаемой OS X.

Представление Schematic рисунка 2-1 штабеля

В целом приложение должно проверить все входные данные, чтобы удостовериться, что это является надлежащим в предназначенной цели (например, удостоверяясь, что имя файла имеет юридическую длину и не содержит запрещенных символов). К сожалению, во многих случаях, программисты не беспокоятся, предполагая, что пользователь не сделает ничего неблагоразумного.

Когда приложение хранит те данные в буфер фиксированного размера, это становится серьезной проблемой. Если пользователь является злонамеренным (или открывает файл, содержащий данные, создаваемые кем-то, кто является злонамеренным), он или она мог бы предоставить данные, которые более длинны, чем размер буфера. Поскольку функция резервирует только ограниченную сумму пространства на штабеле для этих данных, данные перезаписывают другие данные по штабелю.

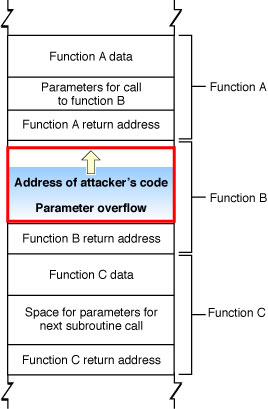

Как показано на рисунке 2-2 , умный атакующий может использовать этот метод для перезаписи обратного адреса, используемого функцией, заменяя адресом его собственного кода. Затем когда функция C завершает выполнение, вместо того, чтобы возвратиться к функции B, это переходит к коду атакующего.

Штабель рисунка 2-2 после злонамеренного переполнения буфера

В дополнение к атакам на информацию о связи атакующий может также изменить работу программы путем изменения локальных данных и параметров функции на штабеле. Например, вместо того, чтобы соединиться с желаемым узлом, атакующий мог изменить структуру данных так, чтобы Ваше приложение соединилось с различным (злонамеренным) узлом.

Строковая обработка

Строки являются стандартной формой ввода. Поскольку много обрабатывающих строку функций не имеют никаких встроенных проверок на длину строки, строки часто являются источником годного для использования переполнения буфера. Рисунок 2-4 иллюстрирует различные способы, которыми три строковых функции копии обрабатывают ту же строку сверхдлины.

Функции обработки струны до рисунка 2-4 и переполнение буфера

Как Вы видите, strcpy функционируйте просто пишет всю строку в память, перезаписывая то независимо от того, что прибыло после него.

strncpy функция усекает строку к корректной длине, но без завершающегося нулевого символа. Когда эта строка читается, тогда, все байты в памяти после нее, до следующего нулевого символа, могли бы быть считаны как часть строки. Несмотря на то, что эта функция может использоваться безопасно, это - частый источник ошибок программиста, и таким образом расценивается как умеренно небезопасное. Безопасно использовать strncpy , необходимо или явно обнулить последний байт буфера после вызова strncpy или предварительно обнулите буфер и затем передайте в максимальной длине, которая на один байт меньше, чем размер буфера.

Только strlcpy функция полностью безопасна, усекая строку к на один байт меньшему, чем размер буфера и добавляя завершающийся нулевой символ.

Таблица 2-1 суммирует общие обрабатывающие струну до подпрограммы для предотвращения и чтобы использовать вместо этого.

Итак, мы поговорили, как все это предположительно должно работать, теперь посмотрим на несколько вещей, в которых можно ошибиться, проектируя систему.

Программное обеспечение практически всегда имеет ошибки и уязвимости. Богатая функциональность, требуемая пользователями, ведет к повышению сложности, что в свою очередь открывает дверь проблемам компьютерного мира. Атакующие постоянно ищут способы использования различных функций систем для проведения атак и очень часто находят уязвимости. Всегда будут полицейские и грабители, всегда будут атакующие и специалисты по безопасности. Это игра, в которой один старается перехитрить другого, чтобы победить.

ПРИМЕЧАНИЕ. Университет Карнеги-Мелона установил, что на каждые 1000 строк кода приходится от 5 до 15 ошибок. Windows 2000 имеет 40-60 миллионов строк кода.

В мире программирования закладки для поддержки (maintenance hook) являются разновидностью черного хода (backdoor). Разработчик добавляет в программу команды, позволяющие получить простой доступ к коду, которые только он сам знает как вызвать. Это позволяет разработчику просматривать и редактировать код без прохождения через стандартную процедуру управления доступом. На этапе разработки программного обеспечения такие закладки могут быть очень полезны, но если они не были удалены перед передачей системы в промышленную эксплуатацию, они могут стать причиной серьезных проблем с безопасностью.

ПРИМЕЧАНИЕ. Многие полагают, что раз в настоящее время люди больше думают о безопасности, то и закладки для поддержки остались в прошлом. Но это не так. Разработчики продолжают использовать закладки для поддержки, потому что они недостаточно хорошо понимают и заботятся о вопросах безопасности. Множество закладок по-прежнему остается в старом программном обеспечении, которое используют компании.

- Используйте системы IDS уровня хоста, чтобы выявить факт использования черного хода атакующим;

- Используйте шифрующие файловые системы для защиты критичной информации;

- Внедрите аудит для выявления фактов использования черных ходов.

Как было сказано ранее, операционные системы и приложения в действительности являются просто множеством строк команд. Операционная система может выполнять команду 1, за ней команду 2, потом 3 и т.д. в зависимости от того, как написана программа. Если атакующий сможет вмешаться между командами 2 и 3 и оказать некоторое воздействие, он сможет получить контроль над результатом этой деятельности.

Приведем пример TOC/TOU-атаки. Процесс 1 проверяет авторизацию пользователя для открытия ему некритичного текстового файла, процесс 2 выполняет команду открытия. Если атакующий сможет подменить этот некритичный текстовый файл файлом, содержащим пароли, в то время, пока процесс 1 выполняет свою задачу, он сможет получить доступ к этому файлу. Возможность проведения такой атаки однозначно указывает на недостаток в коде программного обеспечения.

ПРИМЕЧАНИЕ. Этот тип атаки также называют асинхронной атакой. Асинхронным называется такой процесс, в котором время каждого шага может меняться. Атака происходит между этими шагами и изменяет что-то. Иногда TOC/TOU-атаки считают разновидностью атак соревнования (race conditions).

Атака совервнования (race condition) становится возможна, когда два различных процесса должны выполнить свои задачи с использованием одного и того же ресурса. Процессы должны работать в правильной последовательности. Процесс 1 должен выполнить свою работу до того момента, как процесс 2 получит доступ к тому же ресурсу и приступит к выполнению своей работы. Если процесс 2 начнет раньше процесса 1, результат может быть совсем другим. Если атакующий может управлять процессами, так, чтобы заставить процесс 2 начать первым, он может управлять результатом процедуры. Скажем, что командой процесса 1 является прибавление 3 к значению, а командой процесса 2 – деление значения на 15. Если процесс 2 выполнит свою команду первым, результат будет другим. Таким образом, если атакующий может заставить процесс 2 выполниться раньше процесса 1, он может управлять результатом.

Посмотрим на эту проблему с точки зрения безопасности. Существует несколько типов достаточно опасных атак соревнования. Если система разделяет шаги аутентификации и авторизации, атакующий может быть авторизован до прохождения аутентификации. Например, в нормальной последовательности, процесс 1 проводит аутентификацию до того как позволит пользователю получить доступ к ресурсу, а процесс 2 авторизует пользователя для доступа к ресурсу. Если атакующий заставит процесс 2 выполниться раньше процесса 1, он может получить доступ к ресурсу без прохождения процедуры аутентификации.

Достаточно сложно обеспечить высокую точность при проведении этих типов атак, но это возможно и реализуется на практике. Для защиты от атак соревнования лучше всего не разделять критичные задачи, которые недопустимо выполнять в иной последовательности. Это означает, что система должна использовать атомарные операции, в рамках которых только один системный вызов должен использоваться и для проверки аутентификации, и для последующего предоставления доступа в рамках одной задачи. У процессора не должно быть возможности переключиться на другой процесс до окончания выполнения этих двух операций. К сожалению, использование соответствующих типов атомарных операций не всегда возможно.

Переполнение буфера (buffer overflow) происходит, когда приложением или операционной системой принимается слишком много входящих данных. Буфер – это некий выделенный сегмент памяти. Буфер может быть переполнен слишком большим объемом данных. Чтобы этим мог воспользоваться атакующий и запустить свой код на выполнение, вставляемый в буфер код должен иметь строго определенную длину. Таким образом, целью переполнения буфера может быть нарушение работы приложения путем записи произвольных данных в различные сегменты памяти; либо выполнение определенной задачи, путем введения в определенный сегмент памяти специально подготовленного набора данных, который выполнит эту задачу. Задача может заключаться, например, в открытии командной оболочки с административными полномочиями или выполнении вредоносного кода.

Давайте поглубже рассмотрим как это делается. Программное обеспечение может быть написано для получения данных от пользователя, веб-сайта, базы данных или другого приложения. Принятые данные требуют выполнения какого-либо действия, они принимаются для некого типа манипуляций или расчетов, либо использования в качестве параметра процедуры. Процедура – это часть кода, которая может выполнять определенные действия над данными и возвращать результат вызвавшей ее программе, как это показано на Рисунке 3-21.

Когда программист пишет фрагмент кода, принимающий данные, он организовывает хранение этих данных в переменной. При вызове программой некой процедуры для выполнения определенной функции, она сохраняет необходимые инструкции и данные (параметры) в сегменте памяти, чтобы процедура смогла прочитать их и использовать в своей работе. (Стек памяти рассматривался ранее в этом Домене, но мы снова вернемся к нему в этом разделе).

Принятые от внешнего источника данные, размещаются в переменной. Эта переменная расположена в области памяти, которая называется буфером. Буфер похож на контейнер памяти для данных. Буфер должен быть достаточного размера, чтобы вместить все принятые данные. Так, если ожидается ввод одного символа, буфер должен иметь размер в 1 байт. Если программист не убедился, что получен только 1 байт, кто-то может ввести несколько символов и переполнить этот буфер.

Буфер хранит данные, размещающиеся в стеке памяти. Представьте, что буфер – это маленькое ведро с водой (данными). У нас есть несколько таких ведер, расположенных один над другим (стек). Если слишком много воды налить в верхнее ведро, вода перельется в стоящие ниже ведра (переполнение буфера) и перезапишет инструкции и данные в стеке памяти.

Если вы работаете с приложением, которое считает процентную ставку по ипотеке, вы вводите в качестве параметров для расчета срок кредита и сумму кредита. Эти параметры будут сохранены в пустых переменных и размещены в некой линейной конструкции (стеке памяти), которая действует как очередь операций извлечения данных для выполнения расчета. Первая задача вашего приложения расчета ипотечной ставки – разместить указатель возврата (return pointer). Это указатель на адрес памяти запрашивающего приложения, который говорит процедуре, как вернуть управление запрашивающему приложению после обработки ей всех значений в стеке. Затем приложение переходит к адресу выше указателя возврата, и размещает там оставшиеся данные (введенные пользователем). После этого приложение отправляет запрос процедуре для выполнения необходимых вычислений, как показано на Рисунке 3-21. Процедура берет данные из стека, начиная сверху (первым пришел – последним ушел, FILO – first in, last off). Процедура выполняет эти функции над всеми данными и возвращает результат и управление обратно приложению, используя указатель возврата в стеке.

Таким образом, стек – это просто сегмент памяти, который позволяет обмениваться информацией между запрашивающим приложением и подпрограммой (процедурой). Потенциальные проблемы появляются в случае, если запрашивающее приложение не выполняет надлежащую проверку границ, т.е. не убеждается, что введенные данные имеют приемлемую длину. Посмотрите на следующий код на Си, чтобы понять, как это происходит:

ПРЕДУПРЕЖДЕНИЕ. Вам не обязательно знать язык Си, чтобы сдать экзамен CISSP. Мы углубились в этот вопрос потому, что переполнение буфера является общей и серьезной уязвимостью уже много лет. Для сдачи экзамена вам достаточно понимать общую концепцию переполнения буфера.

Итак, сначала мы установили длину буфера buf1 равной четырем символам, а буфера buf2 – шести символам. Для обоих буферов установлено начальное значение NULL (значение NULL указывает на конец буфера в памяти). Если мы сейчас посмотрим содержимое этих буферов, мы увидим следующее:

Затем наше приложение записывает десять троек в buf2, который может хранить только шесть символов. При этом шесть символов будет записано в buf2, а еще четыре символа – в buf1, затирая расположенные в нем ранее данные. Это происходит потому, что команда strcpy не проверяет, имеет ли буфер достаточную длину для хранения нужного количества символов. Так, теперь мы увидим следующее содержимое буферов:

Но результат будет еще интереснее, если будет перезаписан указатель возврата, как это показано на Рисунке 3-22. Тщательно подготовленная атака переполнения буфера обеспечивает перезапись указателя возврата на контролируемое значение с целью выполнения загруженных в стек вредоносных команд, вместо возврата управления запросившему приложению. Это позволяет выполнить вредоносные команды в контексте безопасности запросившего приложения. Если приложение работает в привилегированном режиме, атакующий получает более обширный доступ и привилегии для нанесения большего ущерба.

Атакующий должен знать размер буфера, чтобы его переполнить, а также он должен знать связанные со стеком адреса. Без знания этих адресов он не сможет установить новый указатель возврата на свой вредоносный код. Атакующий должен сделать свое вредоносное вложение достаточно маленьким по размеру, чтобы его можно было поместить в данные, передаваемые от одной процедуры к другой.

Ядро Windows написано на языке Си и имеет несколько слоев объектно-ориентированного кода над собой. Когда процедуре нужно вызвать операционную систему для выполнения некой задачи, она обращается к системной службе посредством API-вызова. API работает как дверь к функциям операционной системы.

Язык Си чувствителен к атакам переполнения буфера, т.к. он позволяет использовать прямые операции с указателями. Отдельные команды могут предоставить доступ к низкоуровневым адресам памяти без проверки границ. Функции Си, которые выполняют необходимую проверку границ, это sprintf(), strcat(), strcpy() и vsprintf().

Операционная система должна быть написана для работы с конкретными архитектурами процессоров. Эти архитектуры диктуют адресацию системной памяти, защитные механизмы, режимы выполнения, работу с определенными наборами команд. Это означает, что атака переполнения буфера, работающая на процессорах Intel, не обязательно будет работать на процессорах Motorola или SPARC. Эти различные процессоры используют различную адресацию памяти стека, поэтому атакующий должен иметь несколько вариантов кода переполнения буфера для различных платформ. Обычно это не является проблемой, т.к. в последнее время такой код уже написан и доступен на хакерских веб-сайтах.

Архитектура компьютерных систем очень важна, она включает в себя множество различных аспектов.

Система должна обеспечить, чтобы память правильно разделялась и защищалась, чтобы только уполномоченные субъекты могли использовать объекты, чтобы недоверенные процессы не могли выполнять действий, которые могут подвергнуть риску другие процессы. Также, система должна обеспечить управление потоками информации и определить домены ресурсов для каждого субъекта. Если на компьютере произошел какой-либо сбой, система не должна перейти из-за этого в небезопасное состояние. Многие из этих вопросов учитываются в политике безопасности системы и в модели безопасности, созданной для поддержки требований этой политики.

После разработки политики безопасности, модели и архитектуры, операционная система (или другой продукт) должна быть разработана, протестирована, затем она должна пройти процедуру оценки и ей должен быть присвоен соответствующий рейтинг. Оценка реализуется путем сравнения системы с заранее определенными критериями. Рейтинг присваивается системе в зависимости от того, как она выполняет требования этих критериев. Покупатели используют этот рейтинг, чтобы понять, что они реально покупают, и насколько они могут доверять этому новому продукту. После покупки продукта, покупатель должен протестировать его в своей среде, чтобы быть уверенным, что он соответствует потребностям компании. Это выполняется в рамках процессов сертификации и аккредитации.

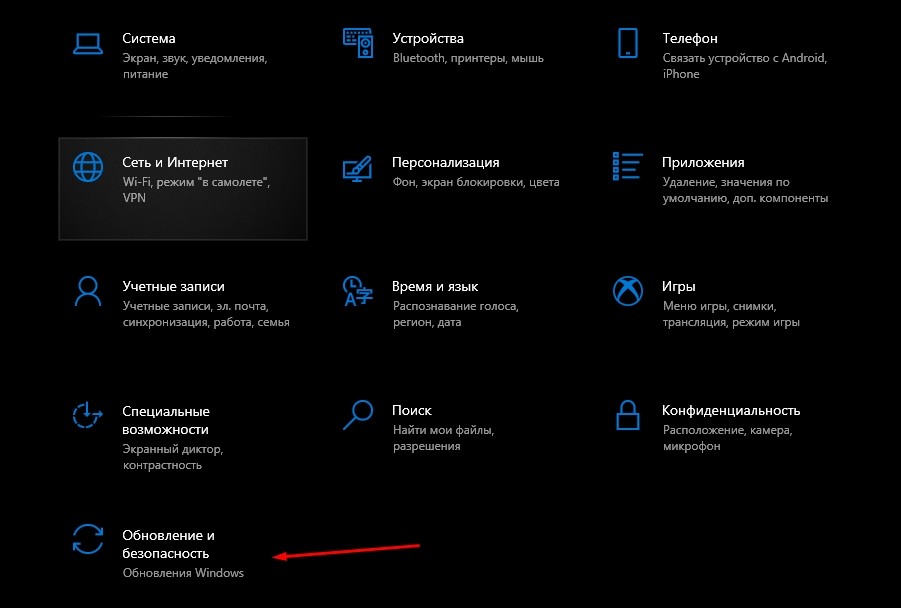

Причины возникновения ошибки переполнения стекового буфера в Windows 10

Из-за появившегося уведомления программа перестает работать. Подобная проблема возникает как в случае с простыми приложениями, так и в ресурсоемких играх. В обеих ситуациях неполадки вызваны тем, что программа задействовала больше данных, чем вмещает ее буфер. Как правило, подобное происходит при майнинге криптовалюты, но и обычные пользователи тоже сталкиваются с такими ошибками.

Переполненным стековым буфером активно пользуются злоумышленники, которые средствами установленного приложения пытаются получить доступ к информации на компьютере. Таким образом, владелец ПК может даже не подозревать, что на устройстве работает вредоносное ПО, однако процесс компроментирования, оказывается, уже запущен.

Что делать при обнаружении ошибки

Опасность, которую таит в себе ошибка, вынуждает хозяина компьютера сразу же искать способы решения проблемы. Однако не стоит действовать наугад, полагаясь на случайные рекомендации в интернете. Необходимо выполнять шаги в строгом соответствии с требованиями инструкции. Это позволит сэкономить время, а также минимизировать риски возникновения дополнительных ошибок.

Совет. Первым делом попробуйте переустановить программу. Не исключено, что после повторного запуска проблема будет исчерпана.

Переименовать BannerStore

Очевидно, что для решения проблемы понадобится каким-то образом очистить стековый буфер. Легче всего выполнить операцию через Редактор реестра. Для получения доступа к интерфейсу о последующей очистке буфера обратитесь к помощи инструкции:

- Придумайте другое имя для папки, состоящее из букв латинского алфавита.

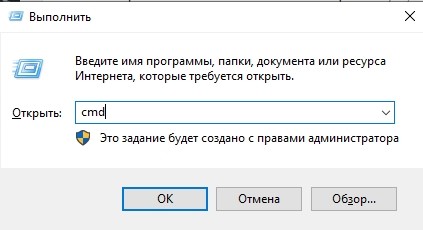

Проверка системных файлов SFC и DISM

Еще одним источником проблемы становится неисправность системных файлов. Она негативным образом сказывается сразу на всех приложениях, однако появиться ошибка может только в одной программе. Решение заключается в проверке файлов системы и автоматическом устранении неполадок.

Открыв нужный инструмент, останется поочередно ввести следующие команды:

- sfc /scannow;

- DISM /Online /Cleanup-Image /RestoreHealth;

- DISM /online /Cleanup-Image /ScanHealth.

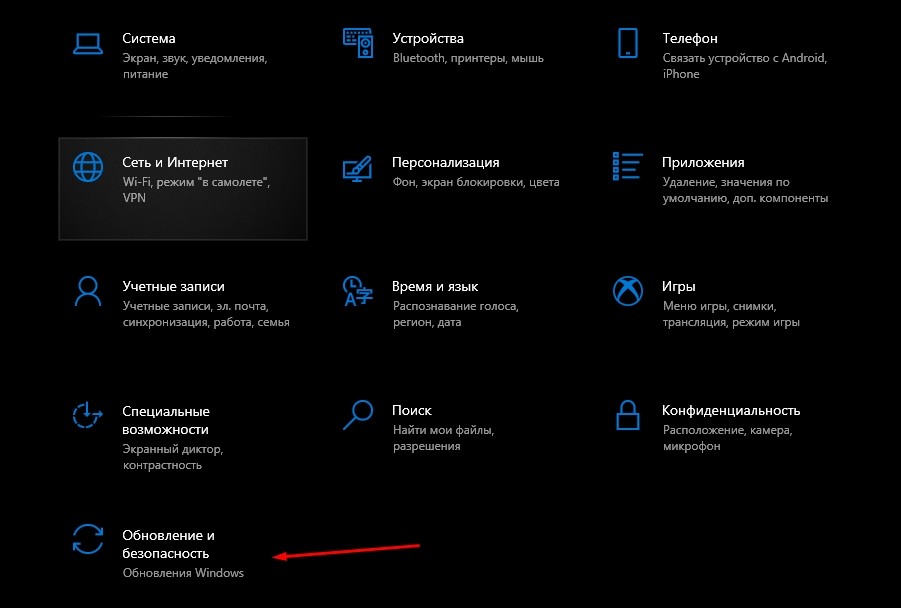

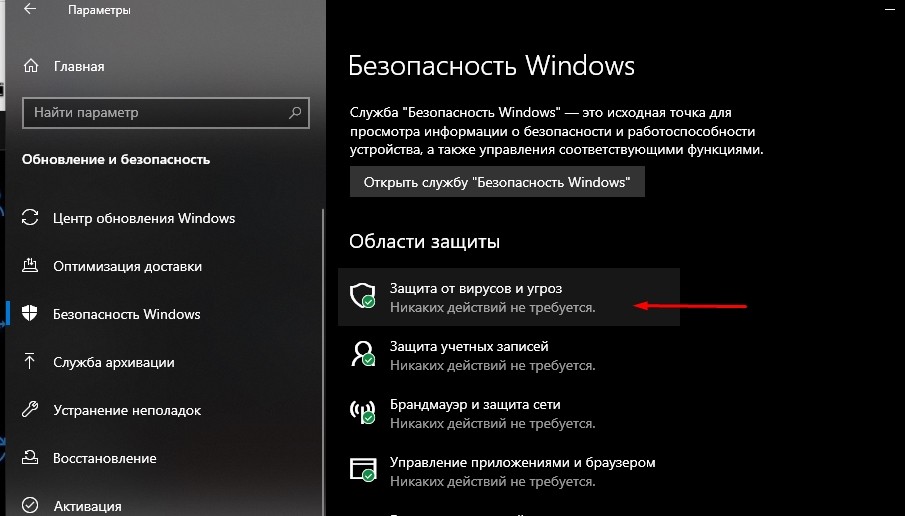

Применение антивирусов

Поскольку виновником появления ошибки чаще всего становится вредоносное ПО, от него нужно избавиться. С этой задачей прекрасно справляются специальные антивирусы вроде Kaspersky Internet Security, Avast и Dr. Web. Кроме того, в операционной системе Windows 10 заложен собственный защитник, который также выполняет аналогичную операцию:

На заметку. Защитник Windows позволяет выбрать степень проверки (быстрая или полная). В данном случае пользователя должен интересовать второй вариант, который займет больше времени, однако, с высокой долей вероятности, найдет и удалит вредоносные файлы.

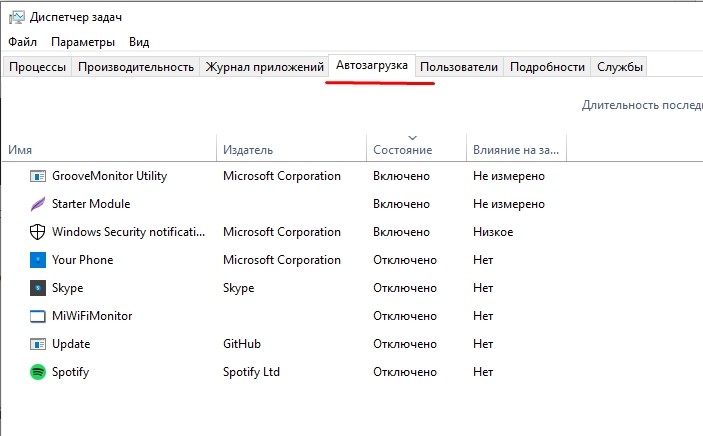

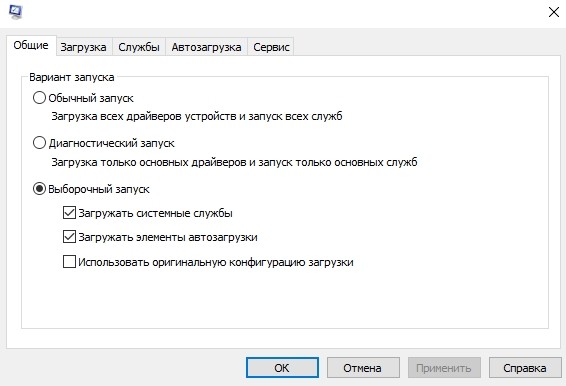

Чистая загрузка операционной системы

Стопроцентным вариантом решения проблемы является чистая загрузка Windows 10. Но операция имеет целый ряд ограничений, включая необходимость отказа от использования некоторых системных программ:

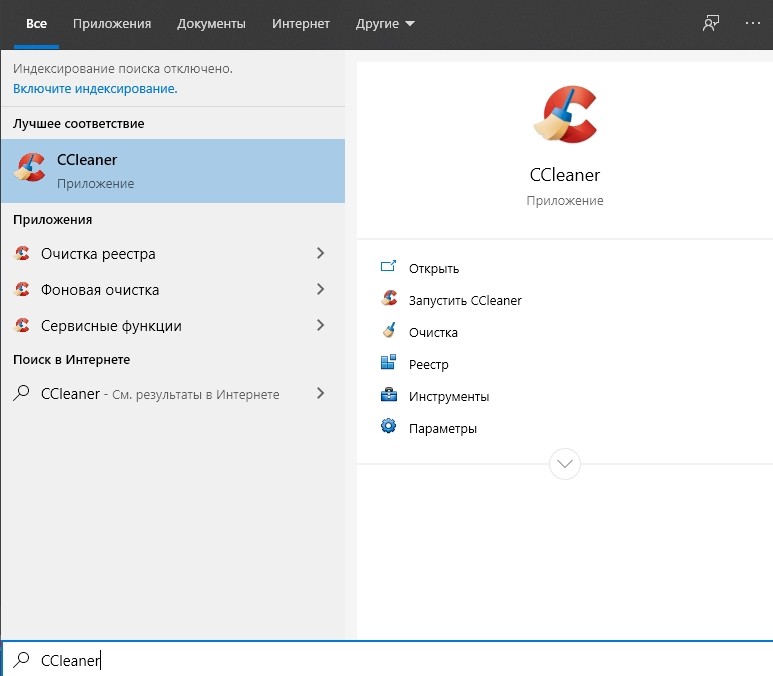

Специализированные утилиты

Если встроенные средства системы не помогают, есть смысл обратиться к помощи стороннего ПО. Например, CCleaner. Утилита призвана избавить компьютер от мусора, а также позволяет очистить стековый буфер отдельных приложений.

При использовании CCleaner, в первую очередь, нужно обратиться к стандартной проверке. Только после этого следует выбирать точечные методы решения проблемы.

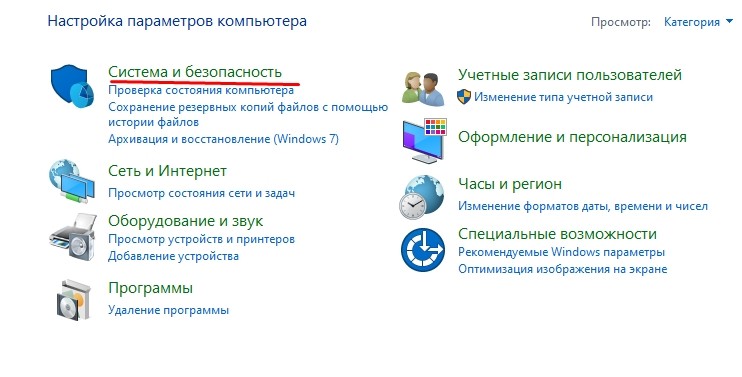

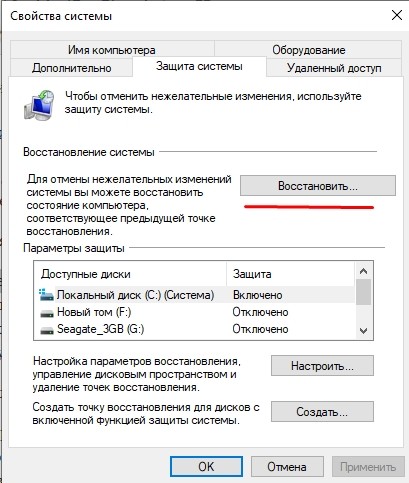

Восстановление или переустановка ОС

Для восстановления понадобится:

Если откат не поможет – сбросьте все настройки Windows:

Важно. Чтобы не потерять пользовательские файлы, необходимо предварительно создать резервную копию.

После сброса компьютер загрузится в исходном состоянии. Вы сможете восстановить бэкап, благодаря которому вернутся все программы, а их запуск не будет сопровождаться ошибкой.

Читайте также: