Как сделать образ прошивки img из zip

Обновлено: 06.07.2024

Настоящий я устройства становятся настолько популярными в наши дни из-за соотношения цены и технических характеристик оборудования помимо улучшенных функций и жесткой конкуренции с другими смартфонами бюджетного или среднебюджетного сегмента бренды. Раньше OEM-производители смартфонов предоставляли для извлечения простой сжатый файл прошивки, но теперь OEM-производители предлагают OZIP , BIN и др. Форматы. Если вы являетесь пользователем устройства Realme, вы можете проверить, как извлечь загрузочный образ из прошивки Realme.

Из-за настроек Android пользователи больше заинтересованы в прошивке сторонних прошивок, установке модулей, установке root-доступа через Magisk и т. Д. Очевидно, ваше устройство будет иметь суперсилу после включения на нем root-доступа. Но для получения root-прав с помощью Magisk требуется стандартный файл образа загрузки стоковой прошивки. Вот почему необходимо распаковать стандартный файл ROM Realme в формате OZIP, если вы хотите получить стандартный файл boot.img, патч от поставщика и т. Д.

- Зачем нужен загрузочный образ?

- Шаги по извлечению загрузочного образа из прошивки Realme OZIP

- Требования:

- Шаг 1: Установите Python на ПК:

- Шаг 2: Извлеките инструмент расшифровки OZIP:

- Шаг 3: Запустите командную строку:

- Шаг 4: Установка Pycryptodome и Docopt

- Шаг 4: Установка прошивки Extract OZIP:

Зачем нужен загрузочный образ?

Как мы уже упоминали в предыдущем абзаце, стандартный файл boot.img необходимо исправлять через Magisk Manager. app на вашем устройстве Android, а затем вы можете установить root, перепрошив этот исправленный файл загрузочного образа с помощью Fastboot команда. Итак, файл boot.img - одна из самых важных частей, если вы не хотите использовать восстановление TWRP.

Многие пользователи в основном предпочитают использовать процесс рутирования Magisk, а не прошивать Magisk Installer ZIP через TWRP. Стандартный файл образа загрузки - это необходимая часть файла прошивки, которая включает в себя набор кодов, запускаемых на устройстве при каждом включении телефона. Поэтому он всегда поставляется со стандартным файлом прошивки от производителя в сжатом виде. Для устройств Realme и OPPO он сжат в формате OZIP.

Шаги по извлечению загрузочного образа из прошивки Realme OZIP

Как обычно, этот метод также соответствует нескольким требованиям, о которых мы упоминали ниже. Очень важно правильно выполнять и выполнять все шаги один за другим, как указано в этой статье.

Предупреждение: GetDroidTips не несет ответственности за какие-либо ошибки или повреждения, которые могут произойти на вашем устройстве в результате следования этому руководству. Это руководство применимо только для устройств Realme и гарантирует создание полной резервной копии данных, прежде чем делать что-либо еще. Вы должны знать, что делаете, и действовать на свой страх и риск.

Требования:

- Прежде всего, вам потребуется компьютер и USB-кабель для передачи данных, чтобы подключить телефон к ПК.

- Во-вторых, обязательно загрузите последнюю версию Программное обеспечение Python на вашем ПК.

![]()

![]()

- Затем загрузите Стоковая прошивка Realme для вашей конкретной модели устройства на ПК.

Теперь вы готовы выполнить действия по извлечению, чтобы легко извлечь файл прошивки OZIP.

Шаг 1: Установите Python на ПК:

- После того, как вы загрузили его на свой компьютер, обязательно установите его, как и другие приложения для Windows.

![Python]()

Помните об этом месте

ВАШЕ ИМЯ относится к имени ПК.

На момент установки версия python была 39, поэтому, если вы устанавливаете 40, это должен быть Python40.

![]()

Шаг 2: Извлеките инструмент расшифровки OZIP:

- После установки python вы можете извлечь zip-архив ozip_decrypt_tool в свою папку python:

C: \ Users \ ВАШЕ ИМЯ \ AppData \ Local \ Programs \ Python \ Python39

- Просто откройте загруженный zip-файл, выберите 4 файла и извлеките его в указанное выше расположение Python.

![]()

- После перемещения этих 4 файлов он будет выглядеть, как на снимке экрана ниже.

![]()

Шаг 3: Запустите командную строку:

C: \ Users \ ВАШЕ ИМЯ \ AppData \ Local \ Programs \ Python \ Python39

- Теперь щелкните расположение URL-адреса, введите CMD и нажмите Enter, чтобы открыть окно командной строки.

![]()

![]()

Шаг 4: Установка Pycryptodome и Docopt

Если вы открыли экран командной строки, то теперь нам нужно установить Pycryptodome и Docopt, введя следующую команду. Вы можете скопировать и вставить команду в окно cmd.

- Сначала установите Pycryptodome, выполнив команду ниже:

![]()

- Если отображается экран успешной установки, теперь вы можете ввести следующую команду для установки docopt:

![]()

- После успешной установки обоих, вы можете выполнить следующий шаг, чтобы извлечь файл Realme OZIP Stock ROM.

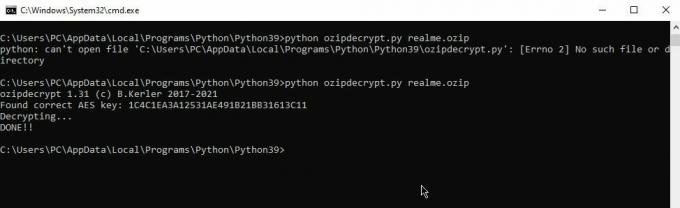

Шаг 4: Установка прошивки Extract OZIP:

Убедитесь, что вы переместили файл ozip с микропрограммой в папку с установленным питоном. После перемещения попробуйте переименовать файл ozip в что-то вроде realme.ozip или firmware.ozip (например).

После этого вам нужно будет выполнить следующую команду, чтобы расшифровать ozip и создать из него стандартный zip-файл.

![]()

- Теперь вы можете открыть установленный каталог python и проверить недавно созданный zip-файл (преобразованный из OZIP). Итак, это должно выглядеть так realme.zip [Как бы вы не переименовали файл ozip раньше, преобразованный zip-файл будет иметь то же имя]

![]()

- Просто откройте zip-файл или извлеките его в отдельную папку, которая будет содержать все внутренние файлы прошивки и системные файлы, такие как стандартный boot.img, файл патча поставщика, системный патч и т. Д.

![]()

- Готово. Теперь, если вам нужен только стандартный файл boot.img для рутирования Magisk, просто скопируйте / вставьте файл boot.img в другое место в качестве резервной копии.

- Наконец, начните исправлять файл boot.img с помощью Magisk.

Таким образом вы можете извлечь все файлы, включая файл стандартного загрузочного образа, из файла стандартной прошивки Realme (OZIP).

Вот и все, ребята. Мы предполагаем, что это руководство было для вас полезным. Для дальнейших запросов вы можете оставить комментарий ниже.

![Файл Realme 7i DA]()

Файл Realme 7i DA Разное

![G780FXXU4CUG1: исправление безопасности для Galaxy S20 FE от июля 2021 г.]()

G780FXXU4CUG1: исправление безопасности для Galaxy S20 FE от июля 2021 г. Разное

На этой странице мы расскажем об исправлении безопасности от июля 2021 года для Galaxy S20 FE с номером сборки G780FXXU4CUG1. Обновление доступно во всех странах Европы и Азии.Содержание страницыПр.

Android - это модифицированное ядро Linux с открытым исходным кодом и бесплатное использование на смартфонах или планшетах, которое в основном разработано для мобильных устройств с сенсорным экра.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Файлы контейнеры (матрёшки)

Многие файлы представляют собой объединения нескольких файлов. К примеру, файлы офисных документов .docx и .odt. Вы можете заменить расширение таких файлов на .zip, открыть любым архиватором и убедиться, что на самом деле это просто контейнеры, содержащие в себе множество файлов. Например, если вы вставили картинку в документ Word, то чтобы извлечь эту картинку, необязательно открывать файл в офисном редакторе — можно поменять расширение, распаковать архив и из него забрать свою картинку обратно. Практически все прошивки (для роутеров, IP камер, телефонов) это контейнеры. ISO образы и образы файловых систем тоже контейнеры. Архивы, как можно догадаться, также содержат в себе сразу несколько файлов.

2 способа объединения файлов

С практической точки зрения, с точки зрения поиска файлов можно выделить 2 способа объединить файлы:

1. Файлы хранятся без изменения, в своём начальном виде.

Пример такого объединения файлов это файловые системы без шифрования и без сжатия. Например, EXT4, NTFS — в них файлы помещены в своём первоначальном виде. Соответственно, образы таких файловых систем также относятся к этой группе. Сюда же можно отнести некоторые прошивки, например, для роутеров и IP камер.

Понятно, что в таких больших файлах (образах) можно найти хранимые файлы. Более того, хранимые файлы можно извлечь и сохранить в виде самостоятельного файла, который будет идентичен исходному.

2. Файлы обрабатываются по определённому алгоритму.

Примеры такого способа объединения файлов это файловые системы с шифрованием или сжатием (например, Squashfs), архивы со сжатием.

Для поиска отдельных файлов по их сигнатурам необходимо выполнить обратное действие, то есть если файл был сжат, необходимо его разархивировать. Если это файловая система со сжатием, то необходимо её смонтировать.

С практической точки зрения это означает, что бесполезно искать файлы по сигнатурам в архивах, пока эти архивы не распакованы (НО: некоторые программы по анализу сырых данных поддерживают работу с архивами!). Бесполезно искать файлы по сигнатурам в файловой системе Squashfs до её монтирования. При этом можно применять поиск по сигнатурам в EXT4 и NTFS и их монтирование не требуется!

Монтирование, например, образа NTFS даст нам следующее: мы сможем получать доступ к файлам этой файловой системы тем способом, каким это предусмотрели разработчики, то есть мы увидим список файлов и сможем получить доступ к любому из них без необходимости искать файлы по сигнатурам. Но при этом мы не сможем получить или даже узнать об уже удалённых файлах.

Ничего не мешает комбинировать эти способы, причём криминалистические инструменты позволяют сделать поиск удалённых данных более эффективным, например, поиск удалённых файлов выполняется только на тех частях диска, которые считаются пустыми.

Как распаковать прошивку камеры

Скачиваем и распаковываем архив. Он называется General_IPC_XM530_R80X20-PQ_WIFIXM711.711.Nat.dss.OnvifS_V5.00.R02.20210818_all.bin, для краткости последующих команд я переименую его в firmware.bin.

Проверим, что это за файл:

То есть это Zip архив.

Проверим с помощью Detect It Easy:

Также воспользуемся утилитой Binwalk, которая специально предназначена для анализа прошивок:

![]()

Поскольку это просто архив, распакуем его:

![]()

Видимо, следующие образы являются составными частями файловой системы:

Поинтересуемся файлом user-x.cramfs.img:

![]()

U-Boot — это загрузчик для встроенных плат на базе PowerPC, ARM, MIPS и нескольких других процессоров, который можно установить в загрузочное ПЗУ и использовать для инициализации и тестирования оборудования или для загрузки и запуска кода приложения. В вашем Linux вы можете найти пакеты uboot-tools (Arch Linux и производные) и u-boot-tools (Debian и производные) — это инструменты и утилиты для сборки прошивок и выполнения с ними других действий.

Попробуем смонтировать образ user-x.cramfs.img:

![]()

Обратимся за помощью к утилите Binwalk, которая умеет находить файлы и файловые системы даже если они находятся не в начале:

![]()

Теперь всё стало ясно — данный образ состоит из двух разделов. Первые 64 байта занимает заголовок uImage. А сама файловая система Squashfs идёт начиная с 64 байта.

Мы можем извлечь файловую систему — как это сделать сразу несколькими способами будет показано ниже, — но также по-прежнему можем её просто смонтировать, указав смещение:

Посмотрим на файлы, размещённые в образе user-x.cramfs.img:

![]()

В этом образе я не нашёл ничего интересного, размонтируем его:

Посмотрим, где начинается файловая система в romfs-x.cramfs.img:

Здесь можно найти хеш дефолтного пользователя root:

![]()

Аналогичным образом, сканируя с помощью Binwalk и монтируя разделы файловой системы, можно искать интересные файлы.

Как вырезать файловую систему из образа

1. Монтировать без извлечения

Как было показано выше, с помощью опции offset можно указать смещение и монтировать файловую систему которая является частью образа и расположена не в самом его начале:

Если образ содержит несколько файловых систем, вам может понадобиться указать ещё и опцию sizelimit — размер файловой системы:

2. Извлечение с помощью dd

Найдём разделы в прошивке:

![]()

Всего имеется три области:

Для извлечения каждого из этих разделов можно использовать команду вида:

- ВХОД — начальный образ

- ВЫХОД — извлекаемый раздел

- БЛОК — размер блока, больший размер блока ускоряет запись, но последующие значения ЗАПИСАТЬ и ПРОПУСТИТЬ указывают на количество блоков, то есть если размер блока взять за единицу, то будет проще считать

- ЗАПИСАТЬ — сколько блоков записать

- ПРОПУСТИТЬ — сколько блоков от начала файла пропустить

К примеру, из файла Keenetic-II-V2.06(AAFG.0)C3.bin я хочу извлечь первые 64 байт, тогда команда следующая:

Теперь я хочу извлечь второй раздел, начинающийся с 64 байта. Этот раздел заканчивается на байте 1376256, но опция count команды dd указывает сколько байт нужно прочитать (а не границу извлечения данных), поэтому значение count рассчитывается по формуле:

В нашем случае это 1376256 - 64 = 1376192, получаем команду:

Файл LZMA можно распаковать, например, с помощью 7z:

В принципе команда извлекла данные, хотя и сообщила об ошибке:

![]()

Да, в конце этого файла нули — если точный размер неизвестен, то лучше записать лишнего, чем потерять данные.

Но производители прошивки всё равно меня перехитрили использовав Squashfs version 3.0 из 2006 года и я не смог её открыть по техническим причинам:

![]()

3. Извлечение с помощью Binwalk

У программы Binwalk имеются следующие опции для извлечения:

4. Извлечение с помощью dc3dd и dcfldd

У программы dd есть улучшенные версии dc3dd и dcfldd. При желании для извлечения разделов файловой системы из образа диска вы можете использовать их.

Поиск последовательности байтов в бинарном файле

Программы file, Binwalk и Detect It Easy в поиске данных используют сигнатуры. Эти сигнатуры предопределены в их базах данных (так называемые магические файлы).

Если вам нужно выполнить поиск по вашим собственным сигнатурам, то есть по строке бинарных данных, то вы можете использовать Binwalk со следующими опциями:

Например, поиск шестнадцатеричных байтов 53EF в файле /mnt/disk_d/fs.ext4:

Программа sigfind из пакета Sleuth также позволяет искать по сигнатурам, при этом программа позволяет указать отступ от начала блока (НЕ файла). В программе прописаны несколько сигнатур для поиска файловых систем, например:

В следующем примере ищется последовательность байтов 53EF (обратный порядок записи байтов) со смещением 56 от любого блока (если не указать смещение, то будут выведены только блоки, где данная последовательность байтов имеет смещение 0):

Заключение

Итак, показанные методы позволяют найти разделы файловых систем даже если они находятся не в начале образа. К примеру, попробуйте найти начало файловых систем в образах fs.ext4.xz, fs.ntfs.xz (из forensics-samples) без перечисленных здесь инструментов и вы лишний раз убедитесь, насколько облегчает анализ прошивок и составных файлов программа Binwalk и другие перечисленные в этой статье.

Связанные статьи:

факультете информационной безопасности от GeekBrains? Комплексная годовая программа практического обучения с охватом всех основных тем, а также с дополнительными курсами в подарок. По итогам обучения выдаётся свидетельство установленного образца и сертификат. По этой ссылке специальная скидка на любые факультеты и курсы!

В этой статье объясняется, что такое system.img, и как его запаковать и распаковать.

Что такое system.img

system.img - это образ (образ), используемый для хранения системных файлов в системе Android. Формат файла - yaffs2 или файловая система ext. Файл будет создан после компиляции исходного кода Android. Он будет смонтирован (смонтирован) в каталог / system или системный раздел процессом init путем анализа файла init.rc

Как сделать system.img

Используйте следующую команду, чтобы сделать system.img

Описание команды

make_ext4fs Используется для создания зеркального отображения файловой системы ext4 на платформе Android.

Описание параметра

-s Указывает на тихую обработку, отсутствие действия вывода, дополнительные параметры

-T Представляет временную метку Unix, устанавливает время модификации файла в system.img

-S File_contexts, представляющие sepolicy

-l Представляет наибольший размер файла (ограничен размером раздела)

-a Указывает точку монтирования Android, такую как система, пользовательские данные, восстановление, make_ext4fs Будет основано на private/android_filesystem_config.h Установите разрешения, определенные в папке, чтобы сбросить разрешения для всех файлов в папке, если они не указаны -a Параметры, используйте разрешения по умолчанию

system.img Указывает имя выходного файла

system/ Указывает входной каталог, который содержит framework, app, bin и другие каталоги

После выполнения команды вы получите сжатый файл system.img, который нельзя смонтировать напрямую. Как просмотреть содержимое system.img, мы расскажем позже.Как распаковать system.img

system.img входит в пакет прошивки системы, распакуйте архив прошивки, обычно есть две ситуации

Получите system.img напрямую

В версиях до Android 5.0 (не включая 5.0) system.img можно получить напрямую, распаковав флэш-пакет, а system.img может быть файловой системой raw, yaffs2 или ext.

использовать file Команда может различать формат файловой системы system.imgЕсли вывод - это данные файловой системы Linux версии 1.0 ext4, это означает, что это необработанный файл.

Если на выходе получается исполняемый файл VMS Alpha, это означает, что это файл yaffs2

Если вывод - это данные, это означает, что это файл ext.Просмотрите содержимое system.img в сыром формате

Данные файловой системы Linux версии 1.0 ext4 показывают, что system.img представляет собой полный образ раздела, который можно напрямую использовать для монтирования. Используйте следующую команду для просмотра содержимого системы.

Разархивируйте system.img в формате yaffs2

скачать исходный код unyaffs, затем выполните следующую команду, чтобы скомпилировать исполняемый файл unyaffs

Распакуйте a10_flash_kitchen_v2.zip, например на локальный диск D Вашего ПК.

Внутри вы найдете packer_gbи packer_ics. packer_ics предназначен для Android ICS, то что нам и нужно.![Изображение]()

Откройте папку packer_ics и вы заметите кучу каталогов и пару .bat файлов. Мы проведем много времени в этих каталогах.

![Изображение]()

Распакуйте архив с заводской прошивкой, которую вы скачали ранее и скопируйте img файл, заранее переименовав его в original.img, в директорию D:\a10_flash_kitchen_v2\packer_ics

![Изображение]()

Запустите extract_image.bat

![Изображение]()

Появится окно командной строки Windows. Наберитесь терпения и подождите появления надписи Для продолжения нажмите любую клавишу . . . нажмите любую клавишу чтобы закрыть данное окно.

![Изображение]()

Откройте каталог _extract в данной директории будут находится все извлеченные файлы. Нас будут интересовать следующие три файла: RFSFAT16_BOOT_00000000000.fex (the boot partition), RFSFAT16_RECOVERY_0000000.fex (the recovery partition), RFSFAT16_SYSTEM_000000000.fex (the system partition, ext4 sparse).

Заметка и предупреждение. Некоторые системы могут также иметь RFSFAT16_BOOTLOADER_00000.fex, который также может потребоваться для вашего устройства, чтобы правильно его загрузить. Для этого просто переименуйте RFSFAT16_BOOTLOADER_00000.fex в bootfs.fex и затем скопируйте bootfs.fex в a10_flash_kitchen_v2\packer_ics\_input

Для разбора RFSFAT16_BOOTLOADER_00000.fex делаем следующее

Скопируйте RFSFAT16_BOOTLOADER_00000.fex в папку custom imageВ консоли Porteus выполните следующие команды:

![Изображение]()

сделайте необходимые изменения в папке b2, например замените script.bin. Затем скопируйте содержимое папки b2 в _bootfs

(D:\a10_flash_kitchen_v2\packer_ics\_bootfs или /mnt/sda5/a10_flash_kitchen_v2/packer_ics/_bootfs/ что одно и тоже)Извлечение, модификация и создание разделов (шаг 2 - операции в Linux)

Запишите образ Porteus на CD или DVD болванку (можно так же записать на флешку, с помощью UltraISO извлеките образ Porteus на флешку, зайдите в папку boot и запустите Porteus-installer-for-Windows.exe и в биосе выставите загрузку с USB) с помощью UltraISO или Nero. В Bios-e компьютера выставите загрузку с CD/DVD дисковода. Вставьте диск с записанным дистрибутивом Porteus. Включите компьютер, после чего должна начаться загрузка Porteus.

Зайдите на локальный диск D (если не активироали модуль compat32-libraries-3.0-x86_64-1sl.xzm - активируйте его в Porteus) - откройте на рабочем столе Домашнюю папку и создайте там папку custom image

В левой колонке откройте путь /mnt/sda5/a10_flash_kitchen_v2/packer_ics/_extract/

![Изображение]()

Скопируйте файлы RFSFAT16_BOOT_00000000000.fex, RFSFAT16_RECOVERY_0000000.fex, RFSFAT16_SYSTEM_000000000.fex в папку custom image

и переименуйте эти файлы в

![Изображение]()

согласно скриншоту:

Скопируйте ранее скаченный tools.tar.gz в папку custom image

![Изображение]()

Распаковываем архив tools.tar.gz в папку custom image, должна появится папка tools

![Изображение]()

Разборка и сборка раздела Boot

Запустите консоль (Console) Porteus и введите следующие команды:

![Изображение]()

Далее создаем поддиректорию ramdisk следующими командами:

![Изображение]()

Теперь вы можете изменять файлы по мере необходимости. Например, отредактировать файл init.sun4i.rc (в зависимости от модели планшета, в имени данного файла вместо 4, может быть 5 или 7), добавив загрузку своего модуля , строкой:

![Изображение]()

Разборка и сборка раздела Recovery

Чтобы извлечь раздел с Recovery, выполните следующие команды:

![Изображение]()

Измените файлы по мере необходимости и затем запакуйте Recovery в образ с помощью следующих команд:

![Изображение]()

Разборка и сборка System раздела

Выполните следующие команды:

![Изображение]()

По мере необходимости можете изменить, что-то добавить или удалить. Затем запакуйте System в образ с помощью следующих команд:

Теперь перейдите в папку custom image - вы увидите три новых файла new-boot.img, new-recovery.img, new-system.fex

![Изображение]()

Теперь можете запустить Windows. Скопируйте эти файлы в D:\a10_flash_kitchen_v2\packer_ics\_input (кроме тех 3 файлов, не забудьте скопировать файл bootfs.fex)

![Изображение]()

Создание нового образа прошивки (шаг 3 - операции в Windows)

Переименуйте данные файлы в

![Изображение]()

Теперь нам нужно внести некоторые изменения в файл конфигурации образа. Перейдите в каталог files и найдите файл image.cfg

![Изображение]()

Откройте этот файл с помощью текстового редактора Sublime Text 2 или Notepad++. Обычным Блокнотом можно испортить этот файл. Найдите две строки, которые ссылаются на OEM и VOEM

Закомментируйте эти строки, добавив ; в начале каждой строки. Не делайте никаких других изменений. Как только вы сделали изменения - Сохраните файл.

Перейдите обратно в каталог packer_ics и запустите бат файл create_image.bat

![Изображение]()

Когда все будет завершено, Вы уведите надпись 'Для продолжения нажмите любую клавишу . . .', нажмите любую клавишу, после чего в директории D:\a10_flash_kitchen_v2\packer_ics должен появится новый образ с именем output.img

Им можете прошить свой планшет, например с помощью LiveSuit

Распаковка и запаковка img прошивок Android для Allwinner

Если у Вас, после прошивки, не работает тач или камера, то можно воспользоваться программой DragonFace .

Так же Вам необходима прошивка, в которой вы будете редактировать Init.rc File. В DragonFace нажмите кнопку Firmware, выберете прошивку.

Зайдите в Advanced Settings - нажмите кнопку Init.rc File и пропишите или замените в открывшемся окне строку наСохраните изменения, нажав Да. После чего нажмите кнопку Save. Сохраните img образ. Прошейте планшет.

Прочитайте пункт - Что необходимо сделать до прошивки.

Скопируйте модуль здесь_имя_модуля.ko, который прописали в файле Init.rc в папку /vendor/modules/ с помощью Total Commander и плагина ADBplugin.Не забываем отредактировать script.bin через DragonFace. Жмем Firmware, открываем прошивку, заходим в Advanced Settings > System configuration

редактируем что нужно, например секцию тача [ctp_para], жмем Save, прошиваем планшет отредактированной прошивкой.

Желательно иметь заводской script.bin, чтобы было из чего копировать.Сделайте резервную копию script.bin с рабочего планшета. Для этого скачайте программу Uberizer 1.8

Описание опций Uberizer:i, затем опцию 8 (создает резервную копию script.bin (в корень папки uberizer)

i, затем опцию 9 (конвертация script.bin в script.fex)

i, затем опцию 10 (редактировать script.fex)

i, затем опцию 11 (конвертация script.fex в script.bin)

i, затем опцию 12 (загрузить сконвертированный script.bin в устройство)Важное дополнение! этот DragonFace не обновляйте, иначе прошивка при сохранении будет испорчена и после такой прошивки планшет уйдет в вечную загрузку.

Как у меня получилось отредактировать и нормально загрузить исправленную прошивку:

Запускаем дракона открываем прошивку, жмем кнопку "export" внизу, указываем куда выгрузить файлы (Выгрузит папку с нужными файлами и файл *.law со ссылкой на эту папку).Дальше редактируем то что нам нужно (дракона не закрываем) исключительно через Nоtepad++ (остальным прошивка портится).

В распакованной папке мы увидим и сможем отредактировать в Notepad++:init.sun8i.rc (кнопка "init.rc file" в драконе)

temp\sysconfig1.lhs (кнопка "System configuration" в драконе ) тут его почему то принято называть script.bin

fsop\lhsfile\build.prop (кнопка "BuidProp file" в драконе).Вообще вся прошивка полностью распаковывается внутри папки DragonFace , например внутри ПапкаDragonFace\fsop\system\vendor\modules\ увидим все модули (*.ko) из текущей прошивки - их можно заменить, удалить.

После всех изменений в драконе жмем кнопку "import" указываем наш файл *.law

Сохраняем прошивку кнопка "save". При таких танцах исправленная прошивка потом нормально грузится в планшет, и тот работаетСпасибо пользователю rlest за столь подробное дополнение.

Распаковка и запаковка img прошивок Android для Allwinner

- Для бэкапа script.bin воспользуйтесь dumpbootfs.rar после чего можно будет его перевести в script.fex и отредактировать (см. ниже пункт - Как перевести script.bin в script.fex и обратно в script.bin).

- Для загрузки script.bin обратно в планшет воспользуйтесь lcdconfig.rar - для этого скопируйте script.bin в папку lcdconfig и два раза нажмите lcdconfig.exe

Распакуйте папку Bin2Fex например на локальный диск C вашего компьютера

Скопируйте в данную папку script.bin или script0.bin (переименуйте в script.bin)

и с помощью командной строки cmd (запускать от имени администратора) выполните командыОтредактируйте нужные значения в script.fex строго через блокнот Notepad++

После внесения изменений в script.fex конвертируем из fex в bin командойРаспаковка и запаковка img прошивок Android для Allwinner

Распаковка и запаковка img прошивок Android для Allwinner

привет, помогите, переставил кучу прошивок тач не робит, посмотрел под крышкой- zet6223wta, мать FOR-FUN Q3-MAIN-V1.4, проц-A13 D3065CA 34V1 ALLWINNER TECH

может вы сможете собрать новую прошивку? инструкцию по манипуляциям спрошивкой, написаную выше просто не смогу повторитьРаспаковка и запаковка img прошивок Android для Allwinner

Распаковка и запаковка img прошивок Android для Allwinner

а не подскажите чем распаковывать и запаковывать прошивки на а31 и андроид 4.4.2(этой программой не могу A10 flash kitchen v2)

Распаковка и запаковка img прошивок Android для Allwinner

Пример для Windows.

Скачиваете imgRePacker_205.7z , распаковываете на локальный диск D папку imgRePacker (название строго такое), в эту же же копируете IMG прошивку.

Запускаете от имени Администратора командную строку cmd и вводите следующие команды:После чего прошивка должна распаковаться в папку imgRePacker

Для запаковки прошивки:

Назначение:

Распаковка для внесения изменений и последующей запаковки образов прошивок формата LiveSuit и PhoenixSuit (утилиты для прошивки устройств на чипах от Allwinner и их аналогов).

Изначально утилита создавалась для устройств на чипах SC9800/8600; по функционалу повторяет набор утилит SoChip Modding Tools от китайского коллеги esxgx с дополнениями (заменами) от RedScorpio и расширяет его возможности.Отличия (они же преимущества):

- утилита All-in-one;

- автоматическое определение формата образа прошивки (LiveSuit/PhoenixSuit);

- автоматическое распознание структуры прошивки для определения порядка действий;

- создание блока [FILELIST] файла конфигурации *.cfg (возможно использование в упаковщике от производителя dragon);

- автоматическое извлечение образов дисков (условие: zdisk или описан в блоке [down_num] файла sys_config.fex);

- восстанавливаются (и используются при упаковке) все исходные файлы прошивки;

- существенно меньше;

- заметно производительнее.Поддерживаются прошивки устройств на чипсетах (известные мне):

- Sochip SC8600/SC9800 (LiveSuit/zdisk);

- Boxchip F10/F15/F16/F20 (LiveSuit/zdisk);

- Teclast T7200/T8100 (LiveSuit/zdisk);

- Allwinner F10/F13/F18 (LiveSuit/zdisk);

- Allwinner F1C100/F1E200 (LiveSuit);

- Allwinner A10/A13/A10s (LiveSuit);

- Allwinner A31 (PhoenixSuit).Использование:

"imgRePacker.exe [options] .img" - распаковка (Windows)

"imgRePacker.exe [options] .img.dump" - запаковка (Windows)

"./imgrepacker [options] .img" - распаковка (Linux)

"./imgrepacker [options] .img.dump" - запаковка (Linux)Опции (в скобках указано имя в ini-файла и значение по умолчанию):

/log - создавать log-файл (log = 0);

/debug - писать отладочную информацию, работает только с опцией /log (debug = 0);

/quiet - отключить вывод в консоль (quiet = 0);

/old - использовать модифицированный старый метод распаковки/запаковки (old = 0);

Примечание:

В новом методе (используется с версии 2.00win/1.00lin) распаковка/запаковка идет полностью в памяти. Это позволило уменьшить количество операций чтения/записей на HDD, но привело к невозможности работать с прошивками большого размера (ограничения по выделению памяти отдельному процессу).

Модифицированный старый метод уменьшает количество потребляемой памяти, но увеличивает количество операций ввода/вывода.

Режимы переключаются автоматически при превышению размера образа прошивки значения memsize в ini-файле (по умолчанию = 200МБайт; максимальное значение 2ГБайта - 1Байт).

/noiso - не формировать при распаковке/не использовать при запаковке образы файловых систем прошивки (noiso = 0);

/unimg - режим совместимости с утилитой unimg - формируются RAW-файлы прошивки (unimg = 0);

/8600 - запаковывать в формате старых прошивку SC8600 - не используется файл конфигурации, другие параметры для формирования ZDisk (8600 = 0);

/smt - zdisk.img запаковывался с использованием SMT - некорректный размер файла в заголовке; используется при распаковке (smt = 0);

/latin - заменять нелатинские символы в путях к файлам прошивки; используется при распаковке (latin = 0);

/skip - пропустить проверку размера файла образа прошивки; используется при распаковке (skip = 0);

/mono - включить монохромный режим (mono = 0);

/ini - перезаписать ini-file с опциями из командной строки ();

Примечание:

Опции командной строки всегда имеют приоритет выше, чем заданные ini-файлом.Состав архива:

1. imgRePacker.exe - Windows-версия.

2. imgrepacker - Linux-версия.

3. runner.bat - командный файл для распаковки образов прошивок SoChip SC9800/8600 и их аналогов (BoxChip, Teclast) от losber (требует установки UltraISO).

4. lzma.exe - архиватор LZMA.

5. ReadMe.txt - этот файл.ВНИМАНИЕ. Для распаковки и упаковки прошивок, имеющих в своем составе ZDisk (например, SC9800), требуется утилита LZMA (для Windows-версии imgRePacker; имеется в архиве) или XZ (для Linux-версии imgrepacker; должна быть предустановлена в системе).

Читайте также: