Как сделать корпоративную сеть в cisco

Обновлено: 05.07.2024

Как правило, сервер отдает в сеть свои ресурсы, а клиент эти ресурсы использует. Также, на серверах устанавливаются специализированное программное и аппаратное обеспечение . На одном компьютере может работать одновременно несколько программ-серверов. Сервисы серверов часто определяют их название:

DHCP сервер – позволяет организовывать пулы сетевых настроек для автоматического конфигурирования сетевых интерфейсов. Dynamic Host Configuration Protocol обеспечивает автоматическое распределение IP -адресов между компьютерами в сети. Такая технология широко применяется в локальных сетях с общим выходом в Интернет .

DNS сервер – позволяет организовать службу разрешения доменных имён. Функция DNS -сервера заключается в преобразовании доменных имен серверов в IP -адреса.

FTP – файловый сервер . В его задачи входит хранение файлов и обеспечение доступа к ним клиентских ПК, например, по протоколу FTP . Ресурсы файл -сервера могут быть либо открыты для всех компьютеров в сети, либо защищены системой идентификации и правами доступа.

Практическая работа 6-1-1. Настраиваем WEB сервер

Топология для наших исследований приведена на рис. 6.1.

Создаем WEB-документ на сервере

В этом окне можно добавить новую страницу кнопкой или удалить текущую кнопкой . Переключение между несколькими страницами осуществляется кнопками .

В окнеhtmlкода создаем текст первой страницы сайта index.html. Вариант 1 ( рис. 6.3).

Текст можно переносить в это окно через буфер обмена. Он может быть только на английском языке

Для того, чтобы проверить работоспособность нашего сервера, открываем клиентскую машину (10.0.0.2 или 10.0.0.3) и на вкладке Desktop (Рабочий стол) запускаем приложение Web Browser. После чего набираем адрес нашего WEB-сервера 10.0.0.1 и нажимаем на кнопку GO. Убеждаемся, что наш веб-сервер работает.

Описанная выше и полностью настроенной сеть с WEB сервером ( файл task-6-1.pkt) прилагается.

Практическая работа 6-1-2. Настройка сетевых сервисов DNS, DHCP и Web

Создайте схему сети, представленную на рис. 6.5.

Наша задача состоит в том, чтобы настроить Server1 как DNS и Web - сервер , а Server2 как DHCP сервер . Напомню, что работа DNS -сервера заключается в преобразовании доменных имен серверовв IP -адреса. DHCP сервер позволяет организовывать пулы для автоматического конфигурирования сетевых интерфейсов, то есть, обеспечивает автоматическое распределение IP -адресов между компьютерами в сети. Иначе говоря, в нашем случае компьютеры получают IP -адреса благодаря сервису DHCP Server2 и открывают, например, сайт на Server1.

Настраиваем IP адреса серверов и DHCP на ПК

Войдите в конфигурацию PC1 и PC2 и установите настройку IP через DHCP сервер рис. 6.6.

Задайте в конфигурации серверов настройки IP: Server1 – 10.0.0.1 ( рис. 6.7), Server2 – 10.0.0.2 ( рис. 6.8). Маска подсети установится автоматически как 255.0.0.0.

В конфигурации Server1 войдите на вкладку DNS и задайте две ресурсные записи (Resource Records) в прямой зоне DNS.

Зона DNS — часть дерева доменных имен (включая ресурсные записи), размещаемая как единое целое на сервере доменных имен (DNS-сервере). В зоне прямого просмотра на запрос доменного имени идет ответ в виде IP адреса. В зоне обратного просмотра по IP мы узнаем доменное имя ПК.

Далее в ресурсной записи типа CNAME свяжите название сайта с сервером и нажмите на кнопку Add (добавить) – рис. 6.10.

В результате должно получиться следующее ( рис. 6.11).

Включите командную строку на Server1 и проверьте работу службы DNS. Для проверки правильности работы прямой зоны DNS сервера введите команду SERVER>nslookup . Если все правильно настроено, то вы получите отклик на запрос с указанием доменного имени DNS сервера в сети и его IP адреса ( рис. 6.13).

Команда nslookup служит для определения ip-адреса по доменному имени (и наоборот).

Настройка службы DHCP на Server2

Войдите в конфигурацию Server2 и на вкладке DHCP настройте службу DHCP. Для этого наберите новые значения пула, установите переключатель On и нажмите на кнопку Save (Сохранить) - рис. 6.14.

Проверка работы клиентов

Войдите в конфигурации хоста PC1и PC2 и в командной строке сконфигурируйте протокол TCP/IP. Для этого командой PC> ipconfig /release сбросьте (очистите) старые параметры IP адреса ( рис. 6.15).

Теперь командой PC> ipconfig /renew получите новые параметры от DHCP сервера ( рис. 6.16).

Аналогично поступите для PC2 ( рис. 6.17).

Осталось проверить работу WEB сервера Server1 и открыть сайт в браузере на PC1 или PC2 ( рис. 6.18).

Описанная в данном примере и полностью работоспособная сеть с настройками сетевых сервисов DNS, DHCP и Web ( файл task-6-2.pkt прилагается.

Примеры работы маршрутизатора в роли DHCP сервера

Маршрутизация ( routing ) – процесс определения маршрута следования информации в сетях связи. Задача маршрутизации состоит в определении последовательности транзитных узлов для передачи пакета от источника до адресата. Определение маршрута следования и продвижение IP -пакетов выполняют специализированные сетевые устройства – маршрутизаторы. Каждый маршрутизатор имеет от двух и более сетевых интерфейсов, к которым подключены: локальные сети либо маршрутизаторы соседних сетей.

Маршрутизатор (router, роутер) – сетевое устройство третьего уровня модели OSI, обладающее как минимум двумя сетевыми интерфейсами, которые находятся в разных сетях. Маршрутизатор может иметь интерфейсы: для работы по медному кабелю, оптическому кабелю, так и по беспроводным "линиям" связи.

Выбор маршрута маршрутизатор осуществляет на основе таблицы маршрутизации. Таблицы маршрутизации содержат информацию о сетях, и интерфейсов, через которые осуществляется подключение непосредственно, а также содержатся сведения о маршрутах или путях, по которым маршрутизатор связывается с удаленными сетями, не подключенными к нему напрямую. Эти маршруты могут назначаться администратором статически или определяться динамически при помощи программного протокола маршрутизации. Таблица маршрутизации содержит набор правил – записей, состоящих из определенных полей. Каждое правило содержит следующие основные поля-компоненты:

- адрес IP-сети получателя,

- маску,

- адрес следующего узла, которому следует передавать пакеты,

- административное расстояние — степень доверия к источнику маршрута,

- метрику - некоторый вес - стоимость маршрута,

- интерфейс, через который будут продвигаться данные.

Пример таблицы маршрутизации:

Протокол DHCP представляет собой стандартный протокол , который позволяет серверу динамически присваивать клиентам IP -адреса и сведения о конфигурации. Идея работы DHCP сервиса такова: на ПК заданы настройки получения ip адреса автоматически. После включения и загрузки каждый ПК отправляет широковещательный запрос в своей сети с вопросом "Есть здесь DHCP сервер - мне нужен ip адрес ?". Данный запрос получают все компьютере в подсети, но ответит на этот запрос только DHCP сервер , который отправит компьютеру свободный ip адрес из пула, а также маску и адрес шлюза по умолчанию. Компьютер получает параметры от DHCP сервера и применяет их. После перезагрузки ПК снова отправляет широковещательный запрос и может получить другой ip адрес (первый свободный который найдется в пуле адресов на DHCP сервере).

Маршрутизатор можно сконфигурировать как DHCP сервер . Иначе говоря, вы можете программировать интерфейс маршрутизатора на раздачу настроек для хостов.Системный администратор настраивает на сервере DHCP параметры, которые передаются клиенту. Как правило, сервер DHCP предоставляет клиентам по меньшей мере: IP - адрес , маску подсети и основной шлюз . Однако предоставляются и дополнительные сведения, такие, например, как адрес сервера DNS .

Практическая работа 6-2-1a. Конфигурирование DHCP сервера на маршрутизаторе

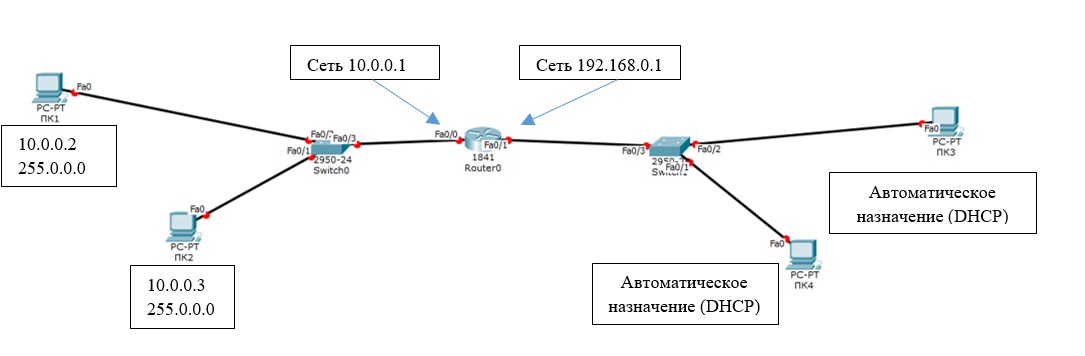

Схема сети приведена на рис. 6.19. С помощью настроек ПК, представленных на рисунке, мы указываем хосту, что он должен получатьIP адрес , адрес основного шлюза и адрес DNS сервера от DHCP сервера.

Произведем настройку R0:

Полный листинг этих команд приведен на рис. 6.20.

Проверим результат получения динамических параметров для PC0 ( рис. 6.21).

Проверим работоспособность DHCP сервера на хосте PC0 командой ipconfig /all ( рис. 6.22).

Хост успешно получил IP адрес , адрес шлюза и адрес DNS сервера от DHCP сервера R0.

Практическая работа 6-2-1b. Пример настройки интерфейса маршрутизатора в качестве DHCP клиента

Схема сети показана на рис. 6.23.

Конфигурируем интерфейс Fa0/0 для R1 ( рис. 6.24).

После настройки интерфейса роутера на получение настроек по DHCP , DHCP клиент на PC1 перестал получать IP - адрес – IP из диапазона 169.254.x.x/16 назначается автоматически самим ПК при проблемах с получением адреса по DHCP . Интерфейс роутера IP - адрес так же не получит т.к. в данной подсети нет DHCP серверов. Описанные выше схемы представлены в виде одного файла - task-6-3.pkt.

Практическая работа 6-2-2. DHCP сервис на маршрутизаторе 2811

В этом примере мы будем конфигурировать маршрутизатор 2811, а именно, настраивать на нем DHCP сервер , который будет выдавать по DHCP адреса из сети 192.168.1.0 ( рис. 6.26). PC1 и PC2 буду получать настройки динамически, а для сервера желательно иметь постоянный адрес , т.е., когда он задан статически.

Как устройство с постоянным адресом здесь можно включить еще и принтер.

Резервируем 10 адресов

Этой командой мы обязали маршрутизатор R1 не выдавать адреса с 192.168.1.1 по 192.168.1.10 потому, что адрес 192.168.1.1 будет использоваться самим маршрутизатором как шлюз, а остальные адреса мы зарезервируем под различные хосты этой сети.

Таким образом, первый DHCP адрес , который выдаст R1 равен 192.168.1.11.

Создаем пул адресов, которые будут выдаваться из сети 192.168.1.0

Согласно этим настройкам выдавать адреса из сети 192.168.1.0 (кроме тех, что мы исключили) будет маршрутизатор R1 через шлюз 192.168.1.1.

Настраиваем интерфейс маршрутизатора

Команда no shut (сокращение от no shutdown) используется для того, чтобы бы интерфейс был активным. Обратная команда – shut, выключит интерфейс.

Проверка результата

Итак, мы видим, что протокол DHCP позволяет производить автоматическую настройку сети на всех компьютерах ( рис. 6.28).

27.02.2020

itpro

Cisco

комментария 4

Cisco Packet Tracer является отличным инструментом моделирования и визуализации сети, полезным как для обучения как студентов, так и продвинутых пользователей, у которых под рукой нет физического оборудования компании Cisco. Программа-симулятор позволяет настраивать (виртуально) различное телекоммуникационное оборудование фирмы Cisco (коммутаторы, маршрутизаторы, ip-телефоны, шлюзы, сервера, межсетевые экрана Cisco ASA и многое другое). Интерфейс прост и понятен, и вы сможете создать и сконфигурировать простые сети в Packet Tracer даже если обладаете глубокими познаниями в сетевых технологиях или оборудовании Cisco. Многие используют данное ПО для проектирования и моделирования сетей, обучения студентов, подготовке к сертификационным экзаменам CCNA/CCNP, получения практических навыков поиска и устранения проблем в сетях на оборудовании Cisco.

Несмотря на то, что Cisco Packet Tracer недоступен для бесплатного скачивания (доступен только участникам программы сетевой академии Cisco Networking Academy), вы с легкостью найдете дистрибутив на просторах сети. На текущий момент актуальной является версия Cisco Packet Tracer 7.2.1. При использовании Cisco Packet Tracer вам нужно указать, что вы хотите использовать гостевой доступ. Кроме того, есть бесплатные версии Cisco Packet Tracer для Android и iOS.

Чтобы освоить основы использования Cisco Packet Tracer, изучим интерфейс программы и создадим небольшую сеть.

Интерфейс программы предельно прост. В интерфейсе программы нет сложных настроек, элементов управления и ветвящихся меню, что приятно удивляет пользователей.

- Верх окна программы выполнен в классическом стиле, в котором нет ничего лишнего (базовые функции операции с файлами, отмена действии, масштабирование, сохранение, копирование).

- В правой части окна собраны функции для пометок, выделения областей, удаления и перемещения объектов.

- В нижней части размещена основные инструменты Cisco Packet Tracer, которые используются для создания вашей сети. В левом нижнем углу программы содержатся различные виды сетевого оборудования (коммутаторы, маршрутизаторы, телефоны, шлюзы, сервера, хабы, беспроводные источники, устройства защиты сети, эмуляция WAN-соединения, компьютеры, принтеры, телевизоры, мобильные телефоны и многое другое). При постоянном использовании программы Cisco Packet Tracer, часто используемые вами устройства запоминаются и отображаются в специальной папке (Custom Made Devices).

Создадим в Cisco Packet Tracer небольшую сеть, схема которой представлена ниже:

Настройки нашей сетей можно выполнить двумя способами:

Прежде всего начнем с графической настройки маршрутизатора (левая сторона):

В ходе внесения нами изменений, автоматически формируется управляющая в окне Equivalent IOS Commands. В дальнейшем вы сможете использовать эти команды для ручной настройки маршрутизатора через команды CLI.

- Переходим к настройке FastEthernet 0/1 (правая часть);

- Включаем порт;

- Присваиваем IP адрес и маску ( 192.168.0.1 255.255.255.0 ).

Теперь настроим коммутатор (левый):

- Нажали 1 раз левой кнопкой мышки > Config > FastEthernet0/1;

- Включаем порт (Port Status – On);

- Точно также включаем порты 0/2 и 0/3.

Теперь мы видим, что соединение установлено (индикация на соединениях стала зелёного цвета).

Зададим IP-адреса для компьютеров слева (в диапазоне указанных на маршрутизаторе адресов):

- Нажимаем на ПК1 левой кнопкой мыши -> Desktop -> IP Configuration;

- Указываем статический (опция Static) IP-адрес и маску, а также шлюз (Default Gateway – это будет IP адрес интерфейса Fa0/0 на маршрутизатор): IP:10.0.0.2 Mask:255.255.255.0 GW:10.0.0.1

- Нажимаем на ПК2 и производим аналогичные настройки, но с другим IP-адресом (10.0.0.3).

Проверим что оба компьютера стали доступны друг други (их пакеты проходят черех коммутатор):

- Нажимаем на ПК1 -> Desktop -> Command Prompt;

- В открывшемся окне командной строки, эмулирующей cmd выполните команду ping на ПК2: ping 10.0.0.3

Соединение между ПК1 и ПК2 было установлено посредством логического соединения их через коммутатор. На этом графическая настройка левой части завершена.

Чтобы настроить правую часть сети, нужно только открыть порты на коммутаторе и назначить IP-адреса ПК3 и ПК4. Начнём с маршрутизатора. Ручная настройка несколько сложнее, нежели графическая, но на данном уровне она не составит особого труда. Приступим:

- Заходим на коммутатор -> CLI (командная строка коммутатора);

- Заходим в привилегированный режим (пишем enable или en );

- Заходим в режим конфигурирования ( configure terminal или conf t );

- Нам нужно включить 3 интерфейса (FastEthernet 0/1-0/3), поэтому начнем с 0/1 (пишем int f и нажимаем tab, затем дописываем 0/1 , enter);

- Мы зашли на интерфейс 0/1. Теперь активируем его (разрешим передачу данных по нему) командой no sh и нажимаем tab, потом enter. Теперь этот порт открыт (активен);

- Выходим из настроек интерфейса командой ex и enter;

- Такие же настройки произведите с портами FastEthernet 0/2 и 0/3.

Осталось лишь назначить IP-адреса компьютерам ПК3 и ПК4. Но мы усложним задачу и настроим автоматическое получение IP-адресов компьютерами по протоколу DHCP. В качестве DHCP сервера, который раздает IP адреса клиентам будет выступать маршрутизатор:

- Заходим на маршрутизатор -> CLI;

- Так как мы уже производили настройки графическим методом, то мы изначально находимся в привилегированном режиме. Переходим в режим конфигурирования ( conf t );

- Пишем ip dhcp pool XXX (XXX – название пула формирования адресов DHCP):

network 192.168.0.0 255.255.255.0 (из этой сети будут присваиваться наши IP-адреса компьютерам) default-router 192.168.0.1 (указываем адрес маршрутизатора, который будет шлюзом по-умолчанию для компьютеров) ex (вышли обратно в режим конфигурирования) ip dhcp excluded-address 192.168.0.1 192.168.0.5 (этот диапазон адресов будет исключен из раздачи, назначить IP-адрес из этого диапазона можно будет только вручную); - Заходим на ПК3 -> Desktop -> IP Configuration;

- Выбираем DHCP и смотрим на правильность назначенного IP адреса. В большинстве сетей IP адреса компьютерам назначаются именно так, путем получения настроек с DHCP сервера. Это исключает возможность конфликта IP-адресов, а также экономит время настройки.

Проверяем соединение между компьютерами, соединёнными через маршрутизатор:

- Нажимаем на ПК3 -> Desktop -> Command Prompt;

- Выполняем ping на ПК1 и ПК2:

ping 10.0.0.2ping 10.0.0.3

Теперь мы видим, что коммутация пакетов успешно установлена.

Усложним задачу. Свяжем между собой ПК1 и ПК2, а также ПК3 и ПК4. Выполнить эту задачу можно с помощью создания vlan (виртуальная локальная сеть). Она нужна для логического разграничения устройств. Так как мы не имеем возможности разделить сеть физически, воспользуемся vlan. Приступим:

- Создадим VLAN 10 на коммутаторах:

- Заходим на коммутатор (Switch0, затем также настраиваем и Switch1) -> CLI, пишем conf t

- vlan 10 (создался VLAN)

- Interface FastEthernet 0/2 (для ПК1), interface FastEthernet 0/1 (для ПК2), interface FastEthernet 0/2 (для ПК3), или interface FastEthernet 0/1 (для ПК4). Далее команды одинаковы для всех четырёх интерфейсов:

switchport mode access

switchport access vlan 10

Вы можете получить текущую конфигурацию любого устройства в вашей сети, выполнив в CLI команду show running-config .

Итак, мы рассмотрели одну из самых простых схем типовой сети, использующейся для небольшой организации. Эта база, на которой строятся более сложные сети. Вы можете усложнить сеть путем добавления сетевого оборудования (дополнительные коммутаторы, маршрутизаторы, сервера, телефоны, беспроводные устройства и т.д.) и введением новых протоколов в работу (например, настройка IP-телефонов по протоколу SIP). Таким образом Cisco Packet Tracer будет отличным инструментом как для начинающего, так и для опытного сетевого инженера.

В данной статье рассмотрена настройка зональных межсетевых экранов — Zone-Based Policy Firewalls (ZBF / ZPF). Исследуемая топология состоит из трех маршрутизаторов Cisco 2911 с ПО Cisco IOS версии 15. Допускается использование других маршрутизаторов и версий Cisco IOS.

Топология

Примечание. В устройствах ISR G1 используются интерфейсы FastEthernet, а не GigabitEthernet.

Таблица IP-адресов

| Устройство | Интерфейс | IP-адрес | Маска подсети | Шлюз по умолчанию | Порт коммутатора |

| R1 | G0/1 | 192.168.1.1 | 255.255.255.0 | Н/П | S1 F0/5 |

| S0/0/0 (DCE) | 10.1.1.1 | 255.255.255.252 | Н/П | Н/П | |

| R2 | S0/0/0 | 10.1.1.2 | 255.255.255.252 | Н/П | Н/П |

| S0/0/1 (DCE) | 10.2.2.2 | 255.255.255.252 | Н/П | Н/П | |

| R3 | G0/0 | 192.168.33.1 | 255.255.255.0 | Н/П | Н/П |

| G0/1 | 192.168.3.1 | 255.255.255.0 | Н/П | S3 F0/5 | |

| S0/0/1 | 10.2.2.1 | 255.255.255.252 | Н/П | Н/П | |

| PC-A | NIC | 192.168.1.3 | 255.255.255.0 | 192.168.1.1 | S1 F0/6 |

| PC-B | NIC | 192.168.3.3 | 255.255.255.0 | 192.168.3.1 | S3 F0/1 |

| PC-C | NIC | 192.168.33.3 | 255.255.255.0 | 192.168.33.1 | Н/П |

Задачи

Часть 1. Основная конфигурация маршрутизаторов

- Настройте имена хостов, IP-адреса интерфейсов и пароли для доступа.

- Настройте статические маршруты для организации сквозной связи.

Часть 2. Настройка зонального межсетевого экрана (ZPF)

- Используйте CLI для настройки зонального межсетевого экрана.

- Используйте CLI для проверки конфигурации.

Общие сведения

В наиболее простых межсетевых экранах Cisco IOS используются списки контроля доступа (ACL) для фильтрации IP-трафика и отслеживания заданных шаблонов трафика. Традиционные межсетевые экраны Cisco IOS основаны на применении списков ACL.

Более новые межсетевые экраны Cisco IOS используют зональный подход, основанный на функциях интерфейса, а не списках контроля доступа. Зональный межсетевой экран (ZPF) позволяет применять различные политики инспектирования для групп хостов, подключенных к одному и тому же интерфейсу маршрутизатора. Его можно настроить для обеспечения расширенного и очень подробного контроля с учетом конкретного протокола. Он запрещает трафик между разными зонами межсетевого экрана благодаря применению политики по умолчанию deny-all. ZPF может применяться для нескольких интерфейсов с одинаковыми или разными требованиями по безопасности.

В данной статье вы построите сеть, содержащую несколько маршрутизаторов, настроите маршрутизаторы и хосты, а также зональный межсетевой экран с использованием командного интерфейса Cisco IOS (CLI).

Примечание. В данной статье используются команды и выходные данные для маршрутизатора Cisco 1941 с ПО Cisco IOS версии 15.4(3)M2 (UniversalK9-M). Допускается использование других маршрутизаторов и версий Cisco IOS. В зависимости от модели маршрутизатора и версии Cisco IOS, доступные команды и выходные данные могут отличаться от указанных в данной статье.

Примечание. Убедитесь, что маршрутизаторы и коммутаторы сброшены и не имеют конфигурацию запуска.

Необходимые ресурсы

- 3 маршрутизатора (Cisco 1941 с образом Cisco IOS Release 15.4(3)M2 или аналогичным)

- 2 коммутатора (Cisco 2960 или аналогичный)

- 3 ПК (Windows Vista или 7)

- Последовательные кабели и кабели Ethernet, как показано на топологической схеме

- Консольные кабели для настройки сетевых устройств Cisco

Часть 1: Основная конфигурация маршрутизаторов

В части 1 этой статьи вы создадите топологию сети и настроите основные параметры, такие как IP-адреса интерфейсов, статическая маршрутизация, доступ к устройствам и пароли.

Примечание. На маршрутизаторах R1, R2 и R3 должны быть выполнены все задачи. Процедуры показаны только для одного из маршрутизаторов.

Шаг 1: Подключите сетевые кабели, как показано на топологической схеме.

Присоедините устройства, как показано на топологической схеме, и установите необходимые кабельные соединения.

Шаг 2: Настройте основные параметры для каждого маршрутизатора.

- a. Задайте имена хостов, как показано на топологической схеме.

- b. Настройте IP-адреса, как показано в таблице IP-адресов.

- c. Настройте тактовую частоту последовательных интерфейсов маршрутизаторов с помощью последовательного DCE-кабеля.

Шаг 3: Отключите поиск DNS.

Чтобы предотвратить попытки маршрутизатора неправильно интерпретировать введенные команды, отключите функцию DNS-поиска.

Шаг 4: Настройте статические маршруты на маршрутизаторах R1, R2 и R3.

- a. Чтобы обеспечить сквозную связь по IP, на маршрутизаторах R1, R2 и R3 необходимо настроить соответствующие статические маршруты. R1 и R3 – это маршрутизаторы-заглушки. Поэтому для них необходимо указать только маршрут по умолчанию к маршрутизатору R2. Маршрутизатор R2, выполняющий роль ISP, должен знать, как достичь внутренних сетей маршрутизаторов R1 и R3: это необходимо для обеспечения сквозной связи по IP. Ниже указаны настройки статических маршрутов для маршрутизаторов R1, R2 и R3. На маршрутизаторе R1 используйте следующую команду:

- b. На маршрутизаторе R2 используйте следующие команды:

- c. На маршрутизаторе R3 используйте следующую команду:

Шаг 5: Настройте параметры IP для хоста.

Настройте статический IP-адрес, маску подсети и шлюз по умолчанию для компьютеров PC-A, PC-B и PC-C, как показано в таблице IP-адресов.

Шаг 6: Проверьте базовую связь по сети.

- a. Отправьте эхо-запрос с маршрутизатора R1 на R3.

Если запрос был выполнен с ошибкой, проведите диагностику основных параметров устройства перед тем, как продолжить.

- b. Отправьте эхо-запрос с компьютера PC-A в локальной сети маршрутизатора R1 на компьютер PC-C в локальной сети маршрутизатора R3.

Если запрос был выполнен с ошибкой, проведите диагностику основных параметров устройства перед тем, как продолжить.

Примечание. Если эхо-запросы с компьютера PC-A на PC-C выполняются без ошибок, это означает наличие сквозной связи по IP . Если эхо-запросы были выполнены с ошибкой, но интерфейсы устройств находятся в состоянии UP и IP-адреса заданы верно, воспользуйтесь командами show interface, show ip interface и show ip route, чтобы определить источник проблемы.

Шаг 7: Настройте учетную запись пользователя, шифрованные пароли и криптографические ключи для SSH.

Примечание. В данной задаче установлена минимальная длина пароля в 10 символов, однако для облегчения процесса выполнения пароли были относительно упрощены. В рабочих сетях рекомендуется использовать более сложные пароли.

Примечание. Чтобы исключить необходимость постоянного повторного входа в систему во время выполнения, вы можете ввести команду exec-timeout с параметрами 0 0, чтобы отключить проверку истечения времени ожидания. Однако такой подход не считается безопасным.

- f. Настройте линию aux 0 на использование локальной базы данных пользователей для входа в систему.

- g. Настройте линию vty 0 4 на использование локальной базы данных пользователей для входа в систему и разрешите доступ только для соединений по SSH.

- h. Настройте пароль привилегированного доступа с криптостойким шифрованием.

Шаг 8: Сохраните основную текущую конфигурацию для каждого маршрутизатора.

Сохраните текущую конфигурацию в конфигурацию запуска через командную строку в привилегированном режиме.

Часть 2: Настройка зонального межсетевого экрана (ZPF)

В части 2 данной статьи необходимо настроить на маршрутизаторе R3 зональный межсетевой экран (ZPF) с использованием командной строки (CLI).

Задача 1: Проверка текущей конфигурации маршрутизаторов.

В этой задаче перед внедрением ZPF необходимо проверить сквозную связь по сети.

Шаг 1: Проверьте сквозную связь по сети.

- a. Отправьте эхо-запрос с маршрутизатора R1 на R3. Используйте IP-адреса интерфейса Gigabit Ethernet маршрутизатора R3.

Если запрос был выполнен с ошибкой, проведите диагностику основных параметров устройства перед тем, как продолжить.

- b. Отправьте эхо-запрос с компьютера PC-A в локальной сети маршрутизатора R1 на компьютер PC-C в локальной сети конференц-зала маршрутизатора R3.

Если запрос был выполнен с ошибкой, проведите диагностику основных параметров устройства перед тем, как продолжить.

- c. Отправьте эхо-запрос с компьютера PC-A в локальной сети маршрутизатора R1 на компьютер PC-B во внутренней локальной сети маршрутизатора R3.

Если запрос был выполнен с ошибкой, проведите диагностику основных параметров устройства перед тем, как продолжить.

Шаг 2: Отобразите текущие конфигурации маршрутизатора R3.

- a. Введите команду show ip interface brief на маршрутизаторе R3 и убедитесь, что назначены корректные IP-адреса. Для проверки используйте таблицу IP-адресов.

- b. Введите команду show ip route на маршрутизаторе R3 и убедитесь, что у него есть статический маршрут по умолчанию, указывающий на последовательный интерфейс 0/0/1 маршрутизатора R2.

- c. Введите команду show run для проверки текущей базовой конфигурации маршрутизатора R3.

Задача 2: Создание зонального межсетевого экрана.

В данной задаче необходимо создать на маршрутизаторе R3 зональный межсетевой экран, чтобы он работал не только как маршрутизатор, но и как межсетевой экран. Маршрутизатор R3 теперь отвечает за маршрутизацию пакетов в трех подключенных к нему сетях. Роли интерфейсов маршрутизатора R3 настроены следующим образом.

Последовательный интерфейс 0/0/1 подключен к Интернету. Так как это общедоступная сеть, она считается недоверенной сетью и должна иметь самый низкий уровень безопасности.

G0/1 подключен к внутренней сети. Только авторизованные пользователи имеют доступ к этой сети. Кроме того, в этой сети также расположены жизненно важные ресурсы организации. Внутренняя сеть должна считаться доверенной и иметь наивысший уровень безопасности.

G0/0 подключен к конференц-залу. Конференц-зал используется для проведения совещаний с людьми, не являющимися сотрудниками компании.

Политика безопасности, которая должна применяться маршрутизатором R3, когда он работает в качестве межсетевого экрана, определяет следующее.

Шаг 1: Создайте зоны безопасности.

В данной статье маршрутизатор R3 имеет три интерфейса: один подключен к внутренней доверенной сети, второй – к сети конференц-зала, а третий – к Интернету. Так как все три сети имеют разные свойства и требования безопасности, необходимо создать три зоны безопасности.

- a. Зоны безопасности создаются в режиме глобальной настройки, и команда позволяет определить имена зон. На маршрутизаторе R3 создайте три зоны с именами INSIDE, CONFROOM и INTERNET:

Шаг 2: Создайте политики безопасности.

Прежде чем ZPF сможет определить, пропускать определенный трафик или нет, ему нужно вначале объяснить, какой трафик следует проверять. Для выбора трафика в Cisco IOS используются карты классов. Интересный трафик – распространенное обозначение трафика, который был выбран с помощью карты классов.

И хотя трафик выбирают карты классов, они не решают, что сделать с таким выбранным трафиком. Судьбу выбранного трафика определяют карты политик.

В качестве карт политик определены политики трафика ZPF, которые используют карты классов для выбора трафика. Другими словами, карты классов определяют, какой трафик должен быть ограничен, а карты политик – какое действие должно быть предпринято в отношении выбранного трафика.

Карты политик могут отбрасывать, пропускать или инспектировать трафик. Так как мы хотим, чтобы межсетевой экран наблюдал за движением трафика в направлении пар зон, необходимо создать карты политик inspect (инспектирование). Карты политик inspect разрешают динамическую обработку возвратного трафика.

Сначала необходимо создать карты классов. После создания карт классов необходимо создать карты политик и прикрепить карты классов к картам политик.

- a. Создайте карту классов inspect, чтобы разрешать трафик из зоны INSIDE в зону INTERNET. Так как мы доверяем зоне INSIDE, мы разрешаем все основные протоколы.

В следующих командах, показанных ниже, первая строка создает карту классов inspect. Ключевое слово match-any сообщает маршрутизатору, что любой из операторов протокола match будет квалифицироваться как положительное совпадение в применяемой политике. Результатом будет совпадение для пакетов TCP, UDP или ICMP.

Команды match относятся к специальным протоколам, поддерживаемым в Cisco NBAR. Дополнительная информация о Cisco NBAR: Cisco Network-Based Application Recognition (Распознавание приложений по параметрам сетевого трафика).

- b. Аналогичным образом создайте карту классов для выбора разрешенного трафика из зоны CONFROOM в зону INTERNET. Так как мы не полностью доверяем зоне CONFROOM, мы должны ограничить информацию, которую сервер может отправлять в Интернет:

- c. Теперь, когда карты классов созданы, можно создать карты политик.

В следующих командах, показанных ниже, первая строка создает карту политик inspect с именем INSIDE_TO_INTERNET. Вторая строка привязывает ранее созданную карту классов INSIDE_PROTOCOLS к карте политик. Все пакеты, отмеченные картой класса INSIDE_PROTOCOLS, будут обработаны способом, указанным в карте политики INSIDE_TO_INTERNET. Наконец, третья строка определяет фактическое действие, которое карта политик будет применять к соответствующим пакетам. В нашем случае такие пакеты будут инспектироваться.

Следующие три строки создают похожую карту политик с именем CONFROOM_TO_INTERNET и присоединяют карту классов CONFROOM_PROTOCOLS.

Команды указаны ниже:

Шаг 3: Создайте пары зон.

Пара зон позволяет создать однонаправленную политику межсетевого экрана между двумя зонами безопасности.

К примеру, широко применяемая политика безопасности определяет, что внутренняя сеть может инициировать любой трафик в Интернет, но любой трафик из Интернета не должен проникать во внутреннюю сеть.

Эта политика трафика требует только одну пару зон – INTERNAL -> INTERNET. Так как пары зон определяют однонаправленный поток трафика, должна быть создана другая пара зон, если инициируемый в Интернет трафик должен проходить в направлении INTERNET -> INTERNAL.

Обратите внимание, что Cisco ZPF можно настроить на инспектирование трафика, передаваемого в направлении, определяемом парой зон. В этой ситуации межсетевой экран наблюдает за трафиком и динамически формирует правила, позволяющие возвратному или связанному трафику проходить обратно через маршрутизатор.

Для определения пары зон используйте команду zone-pair security . Направление трафика указывается зонами отправления и назначения.

В этой статье вы создадите две пары зон.

- INSIDE_TO_INTERNET: позволяет трафику выходить из внутренней сети в Интернет.

- CONFROOM_TO_INTERNET: разрешает доступ в Интернет из сети конференц-зала.

- a. Создание пар зон:

- b. Убедитесь, что пары зон были созданы корректно, используя команду show zone-pair security . Обратите внимание, что на данный момент с парами зон не ассоциирована ни одна политика. Политики безопасности будут применены к парам зон на следующем шаге.

Шаг 4: Примените политики безопасности.

- a. На последнем шаге настройки примените карты политик к парам зон:

- b. Введите команду show zone-pair security еще раз, чтобы проверить настройки пар зон. Обратите внимание, что сейчас отображаются сервисные политики:

Чтобы получить больше информации о парах зон, их картах политик, картах классов и счетчиках соответствия, используйте команду show policy-map type inspect zone-pair .

Шаг 5: Назначьте интерфейсы соответствующим зонам безопасности.

Интерфейсы (физические и логические) назначаются зонам безопасности с помощью команды интерфейса zone-member security.

- a. Назначьте интерфейс G0/0 маршрутизатора R3 зоне безопасности CONFROOM:

- b. Назначьте интерфейс G0/1 маршрутизатора R3 зоне безопасности INSIDE:

- c. Назначьте интерфейс S0/0/1 маршрутизатора R3 зоне безопасности INTERNET:

Шаг 6: Проверьте назначение зон.

- a. Введите команду show zone security и убедитесь, что зоны корректно созданы, а интерфейсы корректно назначены.

Любое использование материалов сайта возможно только с разрешения автора и с обязательным указанием источника.

Рассмотрим случай, когда требуется подключить несколько отделов фирмы в разные логические сети Vlan и обеспечить их связность, используя один коммутатор 3 уровня Cisco 3560. Все команды будут актуальны также для модели Cisco 3850 и для других коммутаторов Cisco.

Требуется организовать следующие сети (Vlan):

— Сеть отдела продаж ( 192.168.10.0 255.255.255.0)

— Сеть бухгалтерии ( 192.168.20.0 255.255.255.0)

— Сеть администраторов ( 192.168.100.0 255.255.255.0)

— Сеть для управления сетевым оборудованием ( 192.168.1.0 255.255.255.0)

Важно!

Устройства 2го уровня способны передавать данные только внутри одной сети и осуществляют передачу на основе информации о MAC адресах. Устройства 3го уровня используются для передачи данных между различными сетями и руководствуются информацией об ip адресах.

Коммутатор 3его уровня (Например Cisco 3560 или Cisco 3850) представляет собой совмещенные в одном устройстве коммутатор 2ого уровня модели OSI (или уровня доступа) и маршрутизатор (устройство 3го уровня).

Важно!

Один коммутатор Cisco 3560 фактически заменяет собой связку коммутатора Cisco 2960 и маршрутизатора Cisco 2811. Однако использовать такой коммутатор для внешних соединений крайне не рекомендуется. Интернет и любые внешние каналы следует подключать вначале к отдельному маршрутизатору или межсетевому экрану, а коммутаторы 3го уровня использовать только для организации внутренней сети.

(Решение аналогичной задачи организации нескольких Vlan на коммутаторе уровня доступа Cisco 2960 (2го уровня) и маршрутизатора Cisco 2811 рассмотрено в этой статье)

Шаг 0. Очистка конфигурации

(Выполняется только с новым или тестовым оборудованием, так как ведет к полному удалению существующей конфигурации)

После выполнения коммутатор должен перезагрузиться в течение 3ех минут, а при старте вывести запрос о начале базовой настройки. Следует отказаться.

Would you like to enter the basic configuration dialog (yes/no): no

Шаг 1. Имя устройства

Шаг 2. Интерфейс для удаленного управления

Шаг 3. Авторизация пользователей

Настраиваем авторизацию для доступа к коммутатору. Для этого:

Проверку удаленного доступа можно осуществить , запустив из командной строки рабочей станции команду C:>telnet 192.168.1.1. Должно открыться окно приветствия и запрошен логин и пароль администратора.

После того, как убедитесь, что устройство доступно по протоколу Telnet (TCP порт 23) рекомендую настроить защищенный доступ по протоколу SSH (TCP порт 22). Подробные инструкции приведены в этой статье.

Шаг 4. Создание Vlan

Убеждаемся, что все созданные нами сети присутствуют в списке.

Шаг 5. Привязка портов

Важно!

На данный момент рабочие станции, подключенные в порты, принадлежащие разным Vlan, не смогут(!) взаимодействовать друг с другом даже если будет настроена адресация из одной сети.

Шаг 6. Маршрутизация

Для сравнения: на коммутаторе 2ого уровня из указанной ранее инструкции возможно использование лишь одного интерфейса 3его уровня Vlan 1 и только для управления устройством. Именно поэтому в той статье для организации взаимодействия между сетями дополнительно используется маршрутизатор Cisco 2811.

В итоге все рабочие станции сети должны быть доступны друг другу после подключения их в соответствующие порты коммутатора. Проверять следует командой ping, выполнив ее из командной строки на рабочих станциях.

Важно!

Читайте также: