Как сделать контейнер vipnet

Обновлено: 05.07.2024

На устройстве Рутокен ЭЦП может быть сохранен сертификат с ключевой парой ViPNet CSP (личный сертификат) или ключевая пара ViPNet CSP.

Установка сертификата ViPNet CSP

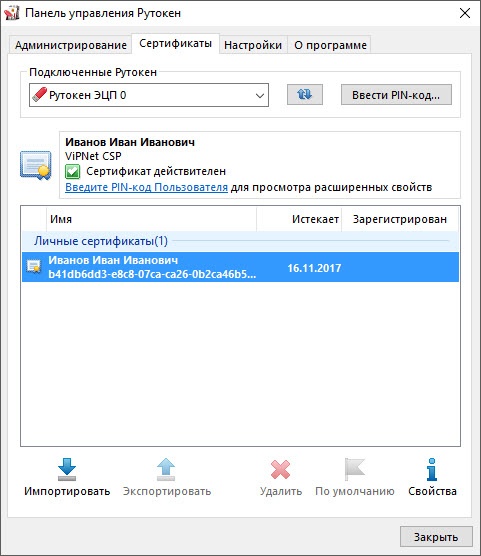

Чтобы проверить какой сертификат сохранен на устройстве Рутокен:

Перейти на вкладку Сертификаты.

Если на устройстве Рутокен сохранен сертификат с ключевой парой (личный сертификат)

Для установки сертификата ViPNet CSP в систему:

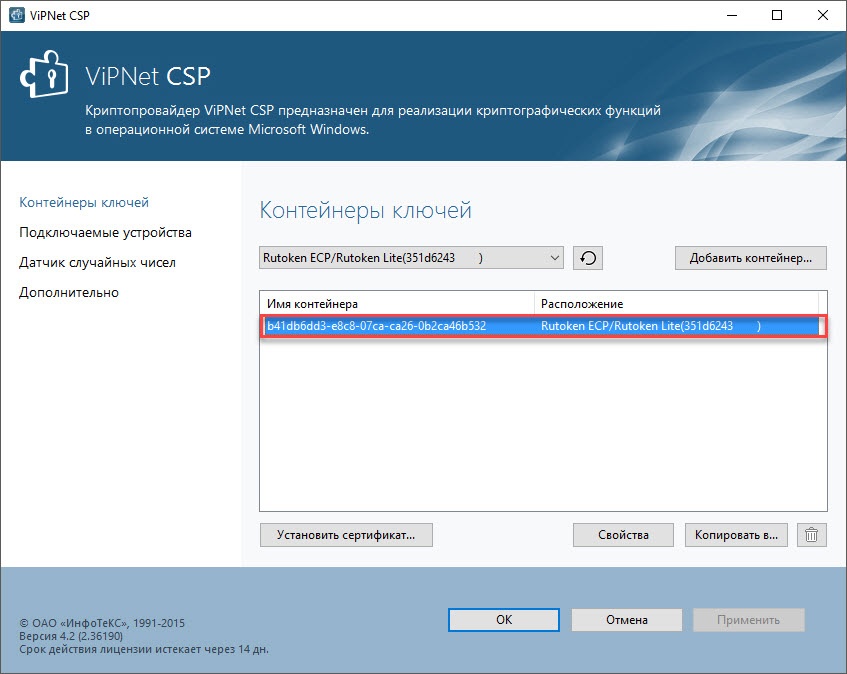

Щелкните левой кнопкой мыши на названии необходимого контейнера.

Обязательно сравните имена личного сертификата в Панели управления Рутокен и контейнера в ViPNet CSP.

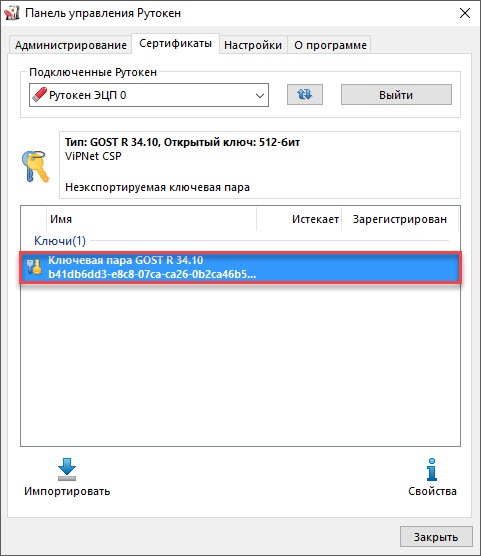

Если на устройстве Рутокен сохранена ключевая пара

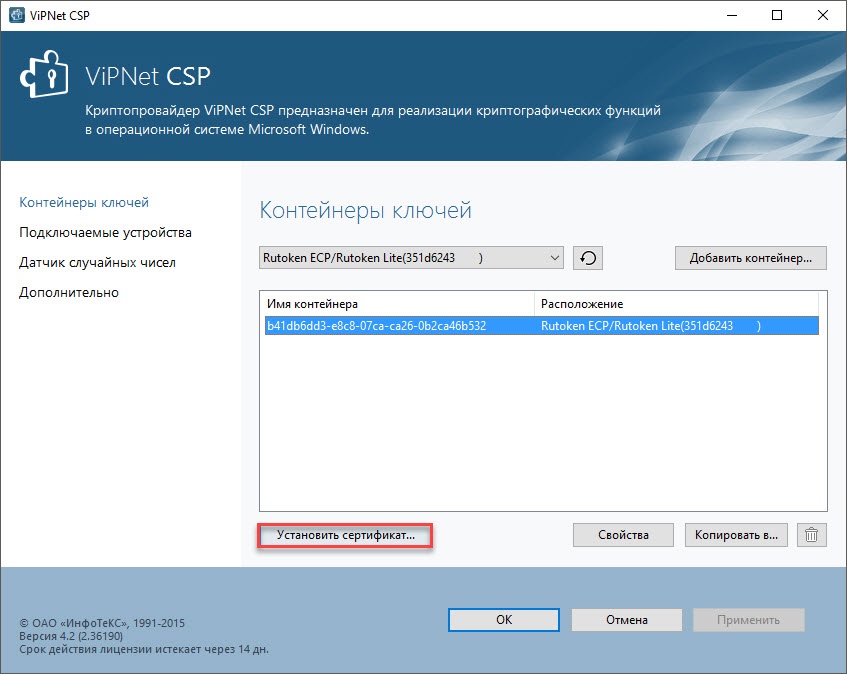

Для установки сертификата ViPNet CSP в систему:

Щелкните левой кнопкой мыши на названии контейнера.

Обязательно сравните имя ключевой пары в Панели управления Рутокен и контейнер в ViPNet CSP.

Нажмите Установить сертификат.

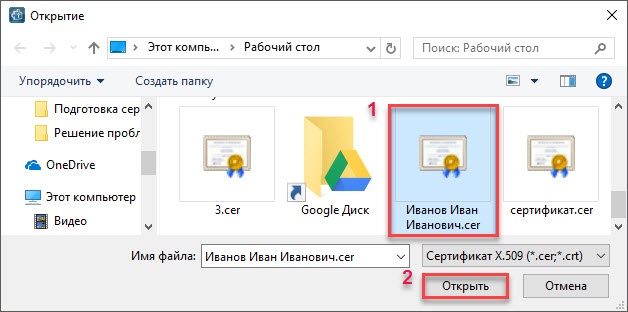

Выберите сертификат из файла, который был вам передан удостоверяющим центром, и нажмите Открыть. Откроется окно Мастер установки сертификатов.

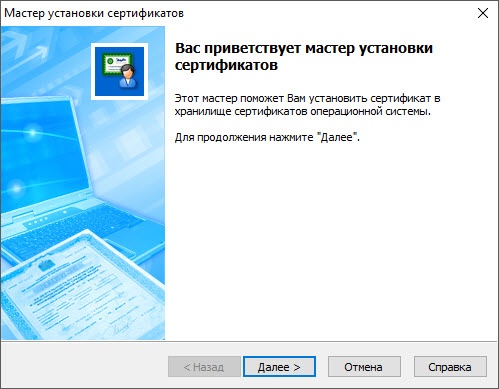

Нажмите Далее.

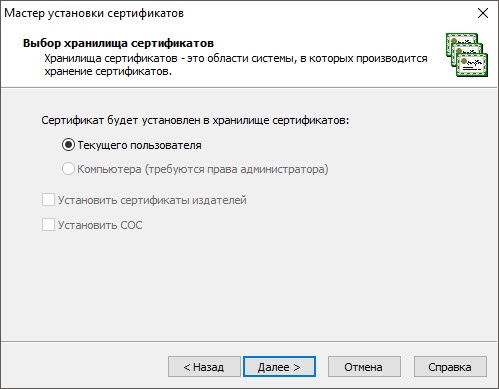

В окне для выбора хранилища сертификатов нажмите Далее.

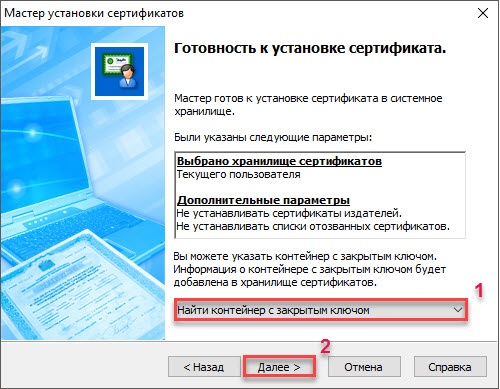

В раскрывающемся списке выберите значение "Найти контейнер с закрытым ключом" и нажмите Далее.

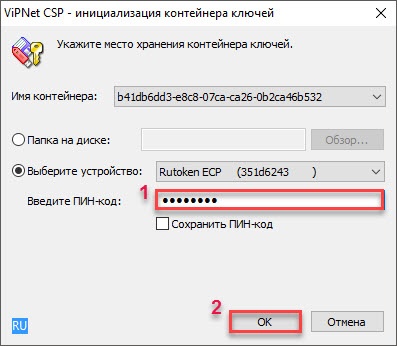

Введите PIN-код устройства Рутокен (PIN-код Пользователя) и нажмите ОК.

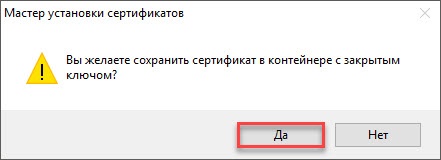

В окне с вопросом о сохранении сертификата в контейнере с закрытым ключом нажмите Да.

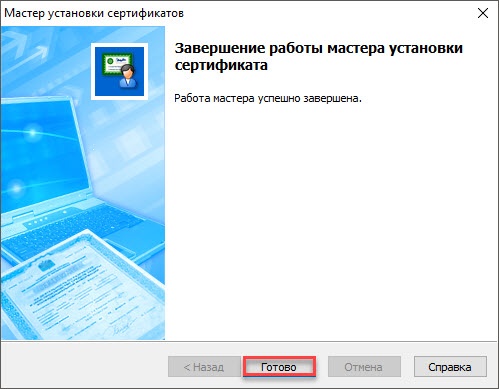

В окне Мастер установки сертификатов нажмите Готово.

Откройте Панель управления Рутокен, перейдите на вкладку Сертификаты и проверьте наличие сертификата на устройстве Рутокен.

Он должен отображаться в разделе "Личные сертификаты".

В результате сертификат будет установлен в систему и его можно использовать в работе с прикладным программным обеспечением.

Есть много статей как перенести ключ VipNet CSP на другой ПК.

Все просто, копируем папку с контейнером на новый ПК, ставим там VipNet CSP и заново добавляем контейнер. тадамс, все работает.

А если у вас 100 ключей, 300.. 1000

Тадамс и с таким переносом кто-то просто сойдет сума.

Лень двигатель прогресса и именно она помогла мне найти решение, при очередном переезде на другой сервер.

И так, что нужно сделать:

Берем новый комп:

- Ставим туда свежую версию VipNet CSP

- Копируем ключи в туже папку, где они лежали на старом сервере. Если такого диска нет(с такой буквой), сделайте его. Как вариант можно сделать виртуальный диск с такой буквой.

А теперь самое веселое, как нам вернуть список ключей в VipNet CSP, а очень просто:

- Копируем всего один файлик: C:\ProgramData\InfoTeCS\cont_info.dat . И получаем список всех контейнеров.

Следующий пугающий момент, установка сертификатов. Ну не заходить же в каждый контейнер и ставить в него сертификат. Конечно НЕЕЕТ.

Угадайте, где и как храниться сертификаты и закрытые ключи? в реестре, а вот и нет, в папке у пользователя

Для инициализации контейнера и установки сертификата необходимо выполнить следующие действия:

1. Откройте программу ViPNet CSP. Для этого перейдите в меню Пуск → Все программы → ViPNet CSP → ViPNet CSP.

2. Откроется окно Контейнеры ключей. Программа автоматически найдет созданные ранее контейнеры. Выделите необходимый контейнер и нажмите кнопку Свойства.

Если необходимого контейнера нет в списке, перейдите к пункту 6

3. В открывшемся окне нажмите кнопку Открыть

Контейнер и сертификат готовы к работе!

6. В случае, если необходимого контейнера нет в списке контейнеров VipNet CSP, в разделе Контейнеры ключей нажмите кнопку Добавить контейнер.

8. После выбора контейнера откроется окно с подтверждением. Также будет предложено установить сертификат пользователя в системное хранилище сертификатов, подтвердите действия, нажав кнопку Да.

При перемещении контейнера ключа в другой каталог, его необходимо добавить (проинициализировать) повторно.

Как установить на компьютер контейнер подписи VipNet

При необходимости можно скачать документацию для VipNet CSP.

Установка СКЗИ ViPNet CSP 4.2

Назначение

Задачи средства криптографической защиты информации ViPNet CSP:

Системные требования

Ограничения

Установка программы

Установка средства защиты информации очень простая и не составит сложности.

Если средство криптографической защиты информации установится на ваш компьютер без ошибок, то появится окно об успешной установке программы.

Средство криптографической защиты информации успешно активировано. Можно приступать работать с ним.

О том, как работать с электронной подписью в ViPNet CSP можно ознакомиться в соответствующей инструкции см. ниже.

Установка контейнера ключей, выданного администратором

Если ранее вы получили закрытый контейнер ключа с установленным сертификатом и пароль к нему, установите этот контейнер в ViPNet CSP:

В окне Свойства контейнера ключей нажмите кнопку ОТКРЫТЬ.

Установка контейнера ключей и сертификата завершена.

Не выбран контейнер vipnet csp что делать

Инициализация контейнера и установка личного сертификата ЭП в СКЗИ обычно происходит автоматически. Но иногда случаются ошибки, и мастер установки не видит контейнер, соответствующий открытому ключу. Расскажем, что делать, если мастер установки ЭП не находит контейнер.

Установка личного сертификата КриптоПро CSP

Запустите криптопровайдер. Для этого перейдите в меню Пуск → Панель управления → КриптоПро CSP.

В открывшемся окне перейдите на вкладку Сервис и нажмите на кнопку Установить личный сертификат.

В следующем окне нужно задать расположение файла сертификата. Для этого выберите путь к файлу с помощью кнопки Обзор.

Откроется окно Контейнер закрытого ключа. Чтобы задать контейнер вручную, нажмите на кнопку Обзор и выберите его из списка. Мастер установки также может находить контейнер автоматически. Для этого установите соответствующую галочку и в блоке Введённое имя задаёт ключевой контейнер выберите нужный вариант: Пользователя или Компьютера.

Выберите хранилище, в которое будет установлен сертификат. Проставьте флажок Установить сертификат в контейнер.

В окне Завершение работы мастера установки личного сертификата проверьте, правильно ли указаны параметры. Чтобы установить сертификат ЭП, нажмите кнопку Готово.

Установка личного сертификата VipNet CSP

Откройте криптопровайдер через меню Пуск → Программы → VipNet CSP.

На вкладке Контейнеры ключей нажмите кнопку Установить сертификат.

Выберите путь к файлу с помощью кнопки Обзор.

Выберите хранилище, в которое нужно установить сертификат ЭП: текущего пользователя или компьютера.

В следующем окне из выпадающего списка выберите пункт Найти контейнер с закрытым ключом, чтобы поиск произошёл автоматически. Если мастер установки не находит контейнер, можно сделать это вручную. Для этого выберите из выпадающего списка пункт Указать контейнер с закрытым ключом.

После выбора контейнера нажмите ОК и Готово, чтобы закрыть окно.

После завершения установки контейнер и сертификат ЭП будут готовы к использованию.

Что делать, если мастер установки не находит контейнер

Если нужного контейнера нет в списке контейнеров СКЗИ, его можно добавить вручную. Для этого в окне Контейнеры ключей нажмите кнопку Добавить контейнер. В открывшемся окне выберите папку, где находится контейнер требуемого ключа, а в ней — нужный файл.

После выбора контейнера откроется окно с подтверждением. В нём нужно подтвердить, что сертификат пользователя устанавливается в системное хранилище сертификатов. Помните, что при перемещении контейнера ключа ЭП в другой каталог, его придётся установить повторно.

Не выбран контейнер vipnet csp что делать

Дата публикации 19.01.2018

Чтобы перенести ключ криптопровайдера VipNet CSP с одного компьютера на другой, необходимо:

В этой статье рассматривается создание копии закрытого ключа и ее восстановление на новом рабочем месте, на котором планируется использование прежней учетной записи 1С-Отчетности.

Создание резервной копии закрытого ключа VipNet CSP

Если копия закрытого ключа создается на компьютере, где в информационной базе есть заявление на подключение к 1С-Отчетности, то чтобы узнать место хранения контейнера закрытого ключа выполните следующее (рис. 1):

Если в информационной базе нет заявления на подключение вашей организации к 1С-Отчетности, то следуйте инструкции, начиная с рис. 3.

В нашем примере: C:\Users\Strichko_E\AppData\Local\Infotecs\Containers\2017-04-13 12-12-52 ООО Мода:.CD39CA4D9ADABA44

Запомните имя файла контейнера, чтобы можно было выбрать его из списка, если на компьютере установлено несколько ключей.

Укажите путь, где будет храниться копия ключа. Для переноса копии ключа на другой компьютер можно сохранить его на флеш-накопителе.

Восстановление закрытого ключа VipNet CSP из резервной копии

Чтобы восстановить закрытый ключ из копии на новом рабочем месте необходимо:

Ручная установка сертификата в контейнер ViPNet CSP

Установка сертификата в контейнер, как правило, осуществляется автоматически. Ручная установка сертификата в контейнер может потребоваться только в исключительных случаях, когда автоматическая установка сертификата не была произведена успешно.

Далее будет предложено указать имя файла сертификата. Выберите путь к файлу, после чего нажмите кнопку Открыть.

Из выпадающего списка выберите пункт Найти контейнер с закрытым ключом и нажмите Далее:

Программа в фоновом режиме произведет поиск контейнера закрытого ключа, после чего отобразит подходящий контейнер, если он имеется на ПК. Если программа не найдет контейнер автоматически, Вы можете выбрать из выпадающего списка пункт Указать контейнер с закрытым ключом, после чего указать местонахождение контейнера самостоятельно. После выбора контейнера нажмите кнопку ОК:

Для начала разберемся, как это все работает. Итак, координатор ViPNet выполняет несколько функций. Во-первых, это криптошлюз (КШ), который позволяет реализовать как Site-to-site, так и RA VPN. Во-вторых, он является сервером-маршрутизатором конвертов, содержащих зашифрованные служебные данные (справочники и ключи) или данные клиентских приложений (файловый обмен, деловая почта). Кстати, именно в справочниках хранятся файлы, содержащие информацию об объектах сети ViPNet, в том числе об их именах, идентификаторах, адресах, связях. Координатор также является источником служебной информации для своих клиентов.

Координатор недоступен

Конверт не доставлен

Из этого следуют два вывода. Во-первых, между клиентами не обязательно должна проверяться связь (по нажатию на F5 и соответствующей иконки в меню) для доставки конвертов. Во-вторых, если связь межу ними все-таки проверяется, это не гарантирует доставку, так как проблема может быть в одном из межсерверных каналов.

Диагностировать прохождение конвертов межсерверным каналам или между клиентом и координатором в неочевидных случаях можно с помощью журнала и очереди конвертов, а также логов на координаторе. Также транспортный модуль ViPNet-клиента можно настроить на прямую доставку конвертов, доставку через общую папку или SMTP/POP3 (но это совсем экзотичный вариант). Погружаться в эти настройки мы не будем.

Последствия перепрошивки

Неинформативные конфиги

(Un)split tunneling

Служебные порты и TCP-туннель

Однажды я столкнулся с приложением, которое ни в какую не хотело работать через координатор. Так я узнал, что у координатора есть служебные порты, по которым незашифрованный трафик блокируется без возможности какой-либо настройки. К ним относятся UDP/2046,2048,2050 (базовые службы ViPNet), TCP/2047,5100,10092 (для работы ViPNet Statewatcher) и TCP/5000-5003 (MFTP). Тут подвела функции TCP-туннеля. Не секрет, что провайдеры любят фильтровать высокие порты UDP, поэтому администраторы, стремясь улучшить доступность своих КШ, включают функцию TCP-туннеля. Ресурсы в зоне DMZ (по порту TCP-туннеля) при этом становятся недоступны. Это происходит из-за того, что порт TCP-туннеля также становится служебным, и никакие правила межсетевых экранов и NAT (Network Address Translation) на него уже не действуют. Затрудняет диагностику тот факт, что данный трафик не регистрируется в журнале IP-пакетов, как будто его вовсе нет.

Замена координатора

Кластеризация и сбой ноды

Горячий резерв – это must have для любой крупной площадки, поэтому на них всегда закупался кластер старших моделей (HW1000, HW2000, HW5000). Однако создание кластера из более компактных криптошлюзов (HW50 и HW100) было невозможно из-за лицензионной политики вендора. В итоге владельцам небольших площадок приходилось серьезно переплачивать и покупать HW1000 (ну, или никакой отказоустойчивости). В этом году вендор, наконец, сделал дополнительные лицензии и для младших моделей координаторов. Так что с выходом версий 4.2.x появилась возможность собирать в кластер и их.

При первичной настройке кластера можно серьезно сэкономить время, не настраивая интерфейсы в режиме мастера или командами CLI. Можно сразу вписывать необходимые адреса в конфигурационный файл кластера (failover config edit), только не забудьте указать маски. При запуске демона failover в кластерном режиме он сам назначит адреса на соответствующие интерфейсы. Многие при этом боятся останавливать демон, предполагая, что адреса сменяются на пассивные или адреса сингл-режима. Не волнуйтесь: на интерфейсах останутся те адреса, которые были на момент остановки демона.

В кластерном исполнении существует две распространенные проблемы: циклическая перезагрузка пассивной ноды и ее непереключение в активный режим. Для того чтобы понять суть этих явлений, разберемся в механизме работы кластера. Итак, активная нода считает пакеты на интерфейсе и в случае, если за отведенное время пакетов нет, отправляет пинг на testip. Если пинг проходит, то счетчик запускается заново, если не проходит, то регистрируется отказ интерфейса и активная нода уходит в перезагрузку. Пассивная нода при этом отправляет регулярные ARP-запросы на всех интерфейсах, описанных в failover.ini (конфигурационный файл кластера, где указаны адреса, которые принимает активная и пассивная ноды). Если ARP-запись хоть одного адреса пропадает, то пассивная нода переключается в активный режим.

Вернемся к кластерным проблемам. Начну с простого – неперключение в активный режим. В случае если активная нода отсутствует, но на пассивной в ARP-таблице (inet show mac-address-table) ее mac-адрес все еще присутствует, необходимо идти к администраторам коммутаторов (либо так настроен ARP-кэш, либо это какой-то сбой). С циклической перезагрузкой пассивной ноды немного сложнее. Происходит это из-за того, что пассивная не видит ARP-записи активной, переходит в активный режим и (внимание!) по HB-линку опрашивает соседа. Но сосед-то у нас в активном режиме и аптайм у него больше. В этот момент пассивная нода понимает, что что-то не так, раз возник конфликт состояний, и уходит в перезагрузку. Так продолжается до бесконечности. В случае возникновения данной проблемы необходимо проверить настройки IP-адресов в failover.ini и коммутацию. Если все настройки на координаторе верны, то пришло время подключить к вопросу сетевых инженеров.

Пересечения адресов

В нашей практике нередко встречается пересечение туннелируемых адресов за разными координаторами.

Невозможность работы GRE

Само собой, у каждого решения в IT есть свои ограничения по поддерживаемым сценариям использования, и ViPNet Coordinator не исключение. Достаточно назойливой проблемой является невозможность работы GRE (и протоколов, которые его используют) от нескольких источников к одному адресу назначения через SNAT. Возьмем, к примеру, систему банк-клиент, которая поднимает PPTP-туннель к публичному адресу банка. Проблема в том, что протокол GRE не использует порты, поэтому после прохождения трафика через NAT, socketpair такого трафика становится одинаковым (адрес назначения у нас одинаковый, протокол тоже, а трансляцию адреса источника мы только что произвели также в один адрес). Координатор реагирует на такое блокировкой трафика на фоне ошибки 104 – Connection already exists. Выглядит это так:

Поэтому, если вы используете множественные GRE-подключения, необходимо избегать применения NAT к этим подключениям. В крайнем случае выполнять трансляцию 1:1 (правда, при использовании публичных адресов это достаточно непрактичное решение).

Не забываем про время

Нешифрованный трафик вместо зашифрованного

Новичкам бывает сложно понять природу 22 события – Non-encrypted IP Packet from network node – в журнале IP-пакетов. Оно означает, что координатор ждал с этого IP-адреса шифрованный трафик, а пришел нешифрованный. Чаще всего это происходит так:

Обработка прикладных протоколов (ALG)

На многих межсетевых экранах, включая ViPNet Coordinator, могут возникать проблемы с прохождением SIP через NAT. С учетом того, что виртуальные адреса – это внутренний NAT, проблема может возникать, даже когда в явном виде NAT не используется, а используются только виртуальные адреса. Координатор обладает модулем обработки прикладных протоколов (ALG), который должен эти проблемы решать, но не всегда это работает так, как хотелось бы. Не буду останавливаться на механизме работы ALG (на эту тему можно написать отдельную статью), принцип одинаков на всех МСЭ, изменяются лишь заголовки прикладного уровня. Для корректной работы протокола SIP через координатор необходимо знать следующее:

- при использовании NAT должен быть включен ALG;

- при использовании виртуальной адресации ALG должен быть включен на обоих узлах, участвующих во взаимодействии (координатор-координатор, координатор-клиент), даже если виртуальная видимость установлена только с одной стороны;

- при использовании реальной видимости и отсутствии NAT необходимо выключить ALG для того, чтобы он не вмешивался в работу SIP;

- ALG-линейки 3.х и 4.х несовместимы (строго говоря, в линейке 3.х вообще не было возможности как-то им управлять). В таком сценарии гарантировать корректную работу SIP вендор не может.

В заключение

Я постарался рассмотреть самые злободневные проблемы, обозначить их корни и рассказать о решениях. Конечно, это далеко не все особенности ViPNet, поэтому рекомендую не стесняться – обращаться в поддержку и спрашивать совета в коммьюнити (на форуме вендора, в телеграмм-канале, в комментариях под этим постом). А если вам не хочется погружаться во все сложности работы с ViPNet или это слишком трудозатратно, то всегда можно отдать управление вашей ViPNet-сетью в руки профессионалов.

Читайте также: