Как сделать фишинговую атаку

Обновлено: 02.07.2024

Давайте рассмотрим различные типы фишинговых атак и способы их распознавания.

Что такое фишинг

Что может произойти, если вы все же примете фишинговое письмо за реальное?

- Получив письмо от якобы знакомого, вы можете перейти по опасной ссылке или загрузить файл, содержащий вредоносную программу. Она может нанести заметный ущерб.

- Если мошенники убедят вас в правдивости своей истории, не исключено, что вы захотите перевести им деньги. Так можно потерять даже крупную сумму.

- Вы можете переслать злоумышленникам свои финансовые данные или рабочие файлы. Это приведет к потере ваших личных средств или средств компании, а следовательно, к проблемам на работе.

- Под видом ваших знакомых мошенники могут втереться к вам в доверие и использовать все, что удастся у вас выведать, в целях вымогательства.

На что стоит обратить внимание

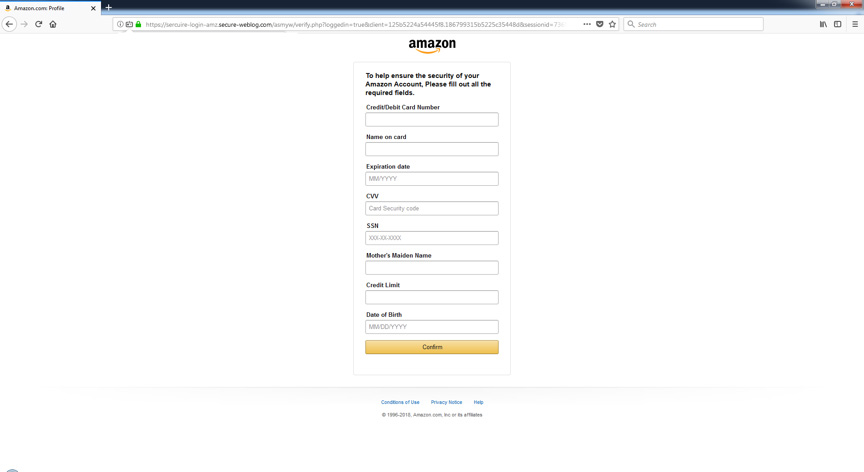

Насторожитесь, если увидите призыв ввести какие-либо свои данные — в самом письме, по ссылке или каким-либо иным способом. Ни одна из служб, которыми вы пользуетесь, никогда не станет запрашивать ваши данные, они уже есть в системе. А вот злоумышленники вполне могут прислать письмо, подобное представленному на экране 1.

.jpg) |

| Экран 1. Пример фишингового письма |

Другой пример фишингового письма показан на экране 2. Обратите внимание на то, как составлен текст. В нем содержится прямое указание на то, что ваш профиль будет заблокирован, если вы не последуете содержащейся в письме инструкции. Это манипуляция и явный признак того, что письмо написано мошенниками.

.jpg) |

| Экран 2. Фишинговое письмо |

Компрометация деловой электронной почты

Помимо массовых распространенных фишинговых кампаний, преступники атакуют ключевых лиц в отделах финансов и бухгалтерии с помощью мошеннических действий с использованием электронной почты, business email compromise (BEC) и манипуляций с электронной почтой генерального директора. Выдавая себя за финансовых чиновников и генеральных директоров, такие преступники пытаются обмануть жертв, заставляя их переводить деньги на несанкционированные счета.

Как правило, злоумышленники компрометируют учетную запись электронной почты руководителя или финансового директора, используя различные методы. Мошенник тайно отслеживает действия с электронной почтой руководителя в течение определенного периода, чтобы узнать о процессах, происходящих в компании. Фактическая атака принимает форму ложного электронного письма, которое выглядит так, как будто оно пришло из скомпрометированной учетной записи руководителя, и отправляется тому, кто является постоянным получателем подобных писем. Письмо кажется важным и срочным, и в нем требуется, чтобы получатель отправил банковский перевод на внешний или незнакомый банковский счет. Деньги в конечном итоге попадают на банковский счет злоумышленника.

По данным центра жалоб на интернет-преступления ФБР, мошеннические действия типа BEC привели к фактическим потерям в размере более 4,5 млрд долл., и они представляют собой глобальную проблему. Пример подобного письма показан на экране 3. Обратите внимание на то, что в письме указывается на высокий приоритет задачи. Это вполне может быть манипуляция, продуманная злоумышленником. Каким бы образом ни был сформулирован в письме призыв, если он предполагает выполнение действий, опасных для вашей компании или репутации, его следует игнорировать.

.jpg) |

| Экран 3. Пример атаки типа ВЕС |

Помните, что опасными считаются следующие действия:

- отправка данных;

- отправка денег;

- переход по ссылке;

- открытие вложения;

- установка приложения;

- переход по ссылке на сайт с последующий регистрацией с учетной записью (вводом имени пользователя и пароля).

Проблема целевых атак

Фишинговые направленные атаки получили свое название из-за того, что мошенники ловят случайных жертв, используя поддельную или мошенническую электронную почту в качестве приманки. Используя направленные фишинговые атаки, злоумышленники нападают на жертв и организации с высокой ценностью. Вместо того чтобы пытаться получить банковские учетные данные 1000 потребителей, мошеннику может оказаться более выгодным ориентироваться на несколько предприятий.

Направленные фишинг-атаки чрезвычайно успешны, потому что злоумышленники тратят много времени на сбор информации, специфичной для получателя, например на составление ссылки на конференцию, которую получатель мог только что посетить, или отправку вредоносного вложения, где в имени файла отражена тема, интересующая получателя.

В недавней фишинговой кампании группа 74 (также известная как Sofact, APT28, Fancy Bear) нацелилась на профессионалов в области кибербезопасности. Было написано электронное письмо, якобы связанное с конференцией Cyber Conflict U. S. conference и мероприятиями, организованными United States Military Academy Army Cyber Institute, NATO Cooperative Cyber Military Academy и NATO Cooperative Cyber Defence Centre of Excellence. Хотя CyCon — это настоящая конференция, вложение являлось документом, содержащим вредоносный макрос Visual Basic для приложений (VBA), который загружал и запускал разведывательное вредоносное программное обеспечение, называемое Seduploader.

В чем принципиальная разница между атаками фишинга и spear-phishing? В то время как обычные фишинговые кампании преследуют большое количество целей с относительно низкой результативностью, spear-phishing — атака, направленная на конкретные цели с использованием электронных писем, созданных специально для предполагаемой жертвы.

Если массовый фишинг в первую очередь подразумевает применение готовых автоматических комплектов для массового сбора учетных данных с использованием поддельных страниц входа в систему для обычных банковских или почтовых служб или распространения вымогателей или шифрующих вредоносных программ, то атаки направленного фишинга являются более сложными. Некоторые целевые кампании используют документы, содержащие вредоносные программы или ссылки на сайты для кражи учетных данных, чтобы получить конфиденциальную информацию или ценную интеллектуальную собственность либо просто поставить под угрозу платежные системы. Другие применяют социальную инженерию, чтобы внедриться в процессы для небольшого количества крупных выплат с помощью одного или нескольких банковских переводов.

Если ранее фишинговые кампании просто содержали вредоносные документы, прикрепленные к электронному письму как есть или в виде zip-файла, то сейчас преступники усовершенствовали свои методы. Хигби объясняет, что многие вредоносные документы теперь размещаются на законных сайтах, таких как Box, Dropbox, OneDrive или Google Drive, поскольку организаторы атак знают, что они вряд ли будут заблокированы ИТ-отделом.

Разведка — ключ к направленному фишингу

Векторы угроз могут начинаться с электронных писем, собранных в результате взлома данных, но их дополняют информацией, которую легко найти в Интернете. Нигерийская преступная группировка, известная как London Blue, даже использовала законные коммерческие сайты для сбора информации о финансовых директорах и других сотрудниках финансового отдела.

Социальные сети, такие как LinkedIn и Twitter, дают представление о должностях, обязанностях и профессиональных отношениях внутри организации и таким образом помогают определить, кто больше подходит в качестве мишени и кому проще подражать. Веб-сайты компании могут предоставлять информацию о процессах, поставщиках и технологиях, Facebook и Instagram — личную информацию о потенциальных целях.

Что такое whaling

Фишинговая атака, нацеленная на руководителей предприятия, называется whaling, поскольку украденная информация будет гораздо более ценной, чем та, что может дать обычный сотрудник. Учетные данные, принадлежащие генеральному директору, откроют куда больше, чем данные сотрудника начального уровня. Цель состоит в краже данных, информации о сотрудниках и денежных средств.

Spear-phishing и whaling

Фишинговые атаки, направленные на руководителей высшего звена, обычно включают в себя действия злоумышленника, который пытается выдать себя за генерального директора или такого же значимого человека в компании с целью использования служебного положения, чтобы заставить жертву совершать платежи или делиться информацией. Исследования показывают, что руководители чаще других становятся жертвами таких атак. В ходе недавнего эксперимента на Rapid7 были обмануты три четверти выбранных руководителей. Британская исследовательская благотворительная организация Wellcome Trust потеряла 1 млн долл. после того, как четыре руководителя высшего ранга ввели учетные данные на поддельном сайте.

Целевые атаки, направленные на злоупотребление такими процессами, как расчет заработной платы или выставление счетов, называются компрометацией деловой электронной почты (business email compromise, BEC). Охранная фирма Agari недавно выявила примеры мошеннических схем, нацеленных на то, чтобы убедить отделы кадров изменить существующие счета для прямых выплат заработной платы на те, которые были созданы преступниками. Более распространенный пример — злоумышленники, притворяющиеся поставщиками и запрашивающие изменения в деталях выставления счетов.

Инструменты фишинга

Атаки, основанные исключительно на социальной инженерии и бизнес-транзакциях, могут быть совершены даже с помощью простой учетной записи электронной почты от обычного поставщика без каких-либо дополнительных инструментов.

Хигби из Cofense говорит, что многие готовые схемы фишинга становятся все более успешными в функциях автоматической персонализации. Уже существуют веб-службы, которые исследуют и анализируют социальные сети, чтобы получить необходимые преступникам данные.

Почему направленный фишинг эффективен

По данным последнего отчета Symantec об угрозах безопасности в Интернете, направленный фишинг был основным фактором заражения, который использовали 71% организованных преступных групп в 2017 году. В ходе исследования Wombat State of the Phish 53% специалистов по информационным технологиям сообщили, что они сталкивались с направленным фишингом в 2017 году от одного до пяти раз в квартал.

Эффективность фишинг-атаки сводится к сочетанию как технических, так и психологических причин.

Поддельные фишинговые электронные письма довольно сложно обнаружить. Они выглядят как обычная деловая электронная корреспонденция, поэтому системам обнаружения спама действительно трудно установить, что это не подлинная электронная почта. Вы ведь не хотите, чтобы защита от спама блокировала подлинные электронные письма? Конечные пользователи разочарованы, бизнес-процессы начинают ухудшаться. Этой ситуацией и пользуются преступники.

Злоумышленники могут потратить время на создание положительной репутации IP-адресов и доменов электронной почты, некоторое время отправляя законный трафик и электронные письма, чтобы избежать блокировки.

Эффективность направленного фишинга также сводится к человеческому фактору и элементам социальной инженерии.

Как работает направленный фишинг

Фишинговые электронные письма имеют направленный характер и поэтому отличаются в разных организациях, однако существуют и общие тенденции, которые должны настораживать пользователей. Самый очевидный тревожный признак — неверный адрес электронной почты или адрес, похожий на ожидаемый, но немного другой. Но не стоит упускать из виду и то, что адреса электронной почты могут быть так искусно подделаны, что подлог невозможно обнаружить без тщательной проверки.

.jpg) |

| Экран 4. Попытки фишинга часто создают иллюзию срочности |

Другая особенность, на которую нужно обращать внимание, — это формулировка и терминология (экран 5). Включает ли электронная почта деловую речь или выражения, которые обычно не употребляются вашими сотрудниками? Многие из столкнувшихся с поддельными письмами от имени генеральных директоров обнаружили мошенничество, обратив внимание на какие-то мелочи, достаточно тонкие детали.

.jpg) |

| Экран 5. Терминология, обычно не используемая в организации, может указывать на попытку фишинга |

Часто электронные письма содержат файлы или ссылки на файлы, которые требуют включения макросов. Большинство макросов безвредны. Но так ли уж необходимо их включение, чтобы выполнить поставленную задачу?

Копии тоже эффективны

Фишинг по телефону

Что такое snowshoeing

Научитесь распознавать различные виды фишинга

Организациям необходимо пересмотреть внутренние кампании по повышению осведомленности и убедиться, что сотрудникам предоставлены инструменты для распознавания различных типов атак. Важно также усилить защиту, потому что некоторые традиционные инструменты защиты электронной почты, такие как спам-фильтры, не обеспечивают достаточной защиты от некоторых типов фишинга. Например, спам-фильтры бесполезны против атак BEC.

Профилактика фишинга

Важно иметь открытые линии связи между сотрудниками и руководством. В некоторых компаниях иерархия действительно очень важна, поэтому конечные пользователи обычно не обращаются к руководителям. Но они должны знать, что всегда могут и в определенных случаях должны это делать.

Хотя обучение и осведомленность пользователей являются основным элементом снижения риска фишинга, служба безопасности также должна участвовать в защите бизнес-процессов, чтобы ограничить возможности злоумышленников.

Например, гарантия, что платежи не будут совершены без подписи нескольких человек и нескольких этапов авторизации или что никакие реквизиты платежа не будут изменены без предварительного подтверждения по телефону или другому каналу связи, может снизить риск того, что посторонние будут выдавать себя за генерального директора или поставщика. Наличие отдельных компьютеров для задач, связанных с электронной почтой и Интернетом, а также задач по выставлению счетов-фактур, может снизить вероятность заражения компьютеров вредоносными программами, собирающими банковскую информацию.

Фишинг – это совокупность методов, позволяющих обмануть пользователя и заставить его раскрыть свой пароль, номер кредитной карты и другую конфиденциальную информацию. Чаще всего злоумышленники выдают себя за представителей известных организаций в электронных письмах или телефонных звонках.

Все о фишинге

Что такое фишинг?

История фишинга

С наступлением 2000-х годов фишинговые мошенники начали обращать свое внимание на уязвимости систем электронных платежей. Клиенты банков и платежных систем стали все чаще становиться жертвами фишинга, а в некоторых случаях – как показало последующее расследование – злоумышленникам даже удавалось не только точно идентифицировать своих жертв, но и узнавать, каким банком они пользовались. Социальные сети также стали одной из главных целей фишинга в силу своей привлекательности для мошенников: личная информация, публикуемая в социальных сетях, является отличным подспорьем для кражи идентификационных данных.

Киберпреступники регистрировали десятки доменов, которые настолько изящно имитировали такие ресурсы, как eBay и PayPal, что многие не слишком внимательные пользователи просто не замечали подмены. Клиенты системы PayPal получали фишинговые электронные письма (содержащие ссылки на подставной веб-сайт) с просьбой обновить номер кредитной карты и другие персональные данные. В сентябре 2003 года о первой фишинговой атаке против банка сообщил журнал The Banker (принадлежащий компании The Financial Times Ltd.).

В 2011 году фишинговые мошенники даже якобы нашли государственных спонсоров, когда китайские власти запустили предполагаемую фишинговую кампанию, которая была направлена против учетных записей Gmail, принадлежащих высокопоставленным чиновникам и военным в США и Южной Корее, а также китайским политическим активистам.

Возможно, самой известной фишинговой атакой стал случай, когда в 2013 году были похищены 110 миллионов записей кредитных карт и учетных данных, принадлежащих клиентам торговой сети Target. Виной всему оказалась скомпрометированная учетная запись одного субподрядчика.

В 2017 году была предпринята массированная фишинговая атака на Google и Facebook, вынудившая бухгалтерские службы этих компаний перечислить в общей сложности более 100 миллионов долларов на заграничные банковские счета хакеров.

Типы фишинговых атак

Несмотря на многочисленные вариации, общей чертой всех фишинговых атак является использование подлога с целью присвоения тех или иных ценностей. Вот лишь некоторые основные категории:

Адресный фишинг

В то время как большинство фишинговых кампаний предполагают массовую рассылку электронных писем как можно большему количеству пользователей, адресный фишинг отличается направленным характером. Этим способом злоумышленники атакуют конкретное лицо или организацию, часто применяя специально подобранный контент, который, как им представляется, окажет на жертву наибольшее воздействие. Для осуществления подобной атаки необходимо провести тщательную подготовку, чтобы узнать имена, должности, адреса электронной почты и другую сопутствующую информацию. Хакеры переворачивают вверх дном весь Интернет, сопоставляя эту информацию со всеми доступными сведениями о должностных отношениях жертвы: их, например, интересуют имена коллег и круг их обязанностей в соответствующей организации. Заполучив все эти данные, злоумышленники составляют правдоподобное письмо.

В частности, фишинговая атака может быть нацелена на сотрудника, чьи обязанности предполагают авторизацию платежей. Хакеры присылают ему письмо якобы от высокопоставленного должностного лица организации с указанием осуществить крупный платеж в пользу этого лица или в пользу поставщика компании (однако прилагаемая вредоносная ссылка ведет не к платежной системе, а на хакерский веб-сайт).

Адресный фишинг представляет значительную опасность для бизнеса (и государства), поскольку он может привести к значительным убыткам. Согласно отчету, составленному в 2016 году по итогам изучения этой проблемы с участием ряда предприятий, на адресный фишинг приходилось 38 % кибератак, которым они подвергались в течение 2015 года. Что касается компаний в США, ставших жертвами адресного фишинга, то средняя величина ущерба составила 1,8 миллиона долларов на одну успешную атаку.

Клоновый фишинг

Обман 419/нигерийские письма

Телефонный фишинг

Как распознать фишинговую атаку?

Вот еще несколько признаков фишинга:

В электронном письме получатель находит предложение, которое выглядит слишком выгодным, чтобы быть правдой. В нем может сообщаться, что Вы выиграли в лотерею, получили дорогой приз или какой-либо уникальный предмет.

Переход по ссылке приводит Вас к этой форме, предлагающей сообщить те данные, которые откроют злоумышленникам путь к похищению Ваших ценностей.

Как защититься от фишинга?

Как говорилось выше, фишинг представляет собой угрозу, которая с одинаковой вероятностью может появиться на настольном компьютере, ноутбуке, планшетном компьютере или смартфоне. Большинство интернет-браузеров проверяют ссылки на предмет благонадежности, однако первой линией обороны от фишинга должна стать Ваша способность оценивать ситуацию. Научитесь распознавать признаки фишинга и придерживайтесь элементарных принципов безопасности, когда проверяете электронную почту, читаете записи в социальной сети Facebook или играете в онлайн-игру.

Наш коллега Адам Куява сформулировал несколько самых важных правил, которые помогут Вам не попасться на крючок мошенников:

Как и всегда, мы также рекомендуем использовать программу, способную противостоять вредоносному ПО. Большинство программных средств кибербезопасности способны обнаруживать маскирующиеся опасные ссылки и вложения, так что Ваша информация не попадет в руки злоумышленников, даже если Вы вовремя не почувствуете неладное.

Все premium-версии продуктов Malwarebytes предоставляют надежную защиту от фишинга. Они могут распознавать мошеннические сайты, не давая открыть их, даже если Вы уверены в их законности.

Так что оставайтесь бдительны, соблюдайте осторожность и следите за признаками возможной фишинговой атаки.

Читайте также: