Какие стандартные пользователи и группы есть в системе как сделать запись административной

Добавил пользователь Skiper Обновлено: 19.09.2024

Естественно, что постоянное отключение от системы и подключение к системе с использованием различных учетных записей, меняющихся в зависимости от выполняемых задач, — весьма утомительное и нудное занятие. Но в Windows 2000 этого и не требуется делать, ведь она теперь поддерживает новый механизм, который позволяет запускать приложения в другом контексте безопасности, не отключаясь при этом от системы. Эта возможность обеспечивается благодаря автоматически запускающейся в начале работы системы службе Secondary Logon Service (запуск от имени). Чтобы воспользоваться этим механизмом, нужно просто щелкнуть на исполняемом файле правой кнопкой мыши, при этом удерживая нажатой клавишу Shift. В результате в выпадающем меню появится пункт Run As (Запуск от имени), и вы сможете запустить интересующее вас приложение от имени другого пользователя.

Когда вы это проделали, вы уже имеете достаточно четкое представление, что же вы хотите получить в конечном итоге, а значит, ваши усилия по настройке безопасности будут целенаправленными, а не случайными, что исключает появление непредвиденных дыр и ошибок. Вы можете возразить, сказав, что все вышесказанное относится скорее к крупной корпоративной сети, нежели к сети какой-нибудь мелкой фирмы, которых, что уж говорить, большинство, и где насчитывается всего-то 10-15 компьютеров, связанных по витой паре. Действительно, в этом случае, скорее всего, не придется разрабатывать сложный документ, отражающий политику безопасности, мы призываем лишь к тому, чтобы еще перед установкой сети вы сели и по-думали: что, от кого и как вы будете защищать, а не делали это в самую последнюю очередь.

Вы уже наверняка заметили, при обсуждении безопасности Windows 2000 всплывают такие фундаментальные понятия, как учетная запись и учетная группа. Так как они имеют огромное значение для обсуждения всех последующих концепций защиты, их стоит обсудить подробнее.

Связывание определенной учетной записи с конкретными правами доступа происходит с применением SID, которые есть и у обычных пользователей, и у групп, и даже у отдельных компьютеров. При этом права каждой учетной записи полностью определяются допустимым SID (подробнее о SID читайте в третьей части нашей статьи), который используется для назначения прав доступа к объектам (таким как файлы, сетевые ресурсы или принтер, каналы, задания, процессы, потоки и т. д.). Таким образом, если даже учетная запись пользователя является корректным SID, которому может быть предоставлено разрешение для доступа к сетевому ресурсу или права в системе, в общем случае следует избегать предоставления разрешений отдельным ученым записям пользователя. Правильнее будет пользоваться группами как основным механизмом обеспечения безопасности. Группа — это имя, аналогичное имени пользователя или имени учетной записи пользователя, которым можно пользоваться для работы с несколькими пользователями. Группы обеспечивают удобный способ назначения и последующего управления доступом для нескольких пользователей, выполняющих схожие задачи. Помещая учетные записи пользователей в группу, вы можете предоставить всем пользователям этой группы одинаковые возможности и ограничения. Если вам по-требуется изменить разрешения или права, назначенные пользователям в группе, достаточно будет модифицировать только одну учетную запись — запись группы.

Напоследок рассмотрим еще один важный вопрос: аудит системы. Мы уже упоминали о том, что администратор может просматривать интересующие его события, происходящие в системе, и адекватным образом реагировать на них. Для того чтобы отслеживать в системе определенные события (успешные и неуспешные попытки произвести то или иное действие), аудит вначале нужно активизировать с помощью оснастки Групповые политики. Как правило, особый интерес представляют попытки доступа к определенным файлам или папкам, активизировать отслеживание таких событий можно прямо на вкладках свойств этих объектов. Но не стоит увлекаться и применять аудит ко всему подряд; не забывайте, что он достаточно сильно замедляет работу системы.

Итак, мы рассмотрели некоторые важные аспекты работы администратора локального компьютера и сети. На самом деле все несоизмеримо сложнее: дело в том, что кроме безопасности, про которую мы постарались рассказать поподробнее, есть еще много всего такого, чем в силу специфичности данной должности в России обычно приходится заниматься администратору: это и настройка сети со всеми вытекающими последствиями, и установка принтеров, новых устройств и, соответственно, драйверов для них, нового программного обеспечения и т. д. А если особенно повезет с работодателем, то, возможно, на администратора заодно повесят создание пары-тройки сайтов для организации, замену расходников для принтеров и различных копировальных аппаратов, что тоже несколько поможет расширить кругозор. Единственный совет, который можно дать в свете всего вышесказанного, — будьте открыты для обучения и познания, которого вам, скорее всего, достанется немало.

При создании второй учетной записи в Windows 11 или Windows 10 будет создана по умолчанию стандартная локальная учетная запись без прав администратора. Учетная запись с правами администратора обладает большими привилегиями в системе, чем стандартная.

В данной инструкции разберем, как изменить тип учетной записи в Windows 11/10, чтобы изменить пользователя со стандартной учетной записи на администратора.

Примечание: Ниже описанные способы подойдут как для локальных учетных записей, так и для учетных записей Microsoft. Также, чтобы сменить тип со стандартной на админа, вы должны выполнять ниже действия с учетной записью администратора, но мы разберем как это сделать без прав администратора.

Как сделать пользователя администратором в Windows 11

Как сделать пользователя администратором в Windows 10

Изменение типа учетной записи через netplwiz

Как сменить администратора при помощи CMD

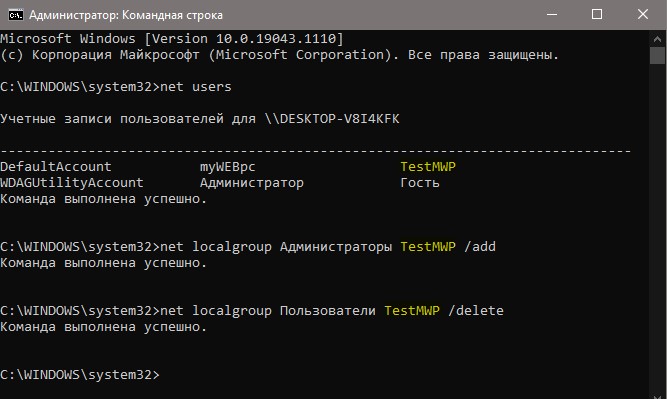

Запустите командную строку от имени администратора и введите ниже команды.

net users - выводит список всех пользователей.

net localgroup Администраторы TestMWP /add - выбранный пользователь будет добавлен в админы.

net localgroup Пользователи TestMWP /delete - будет удален из обычных пользователей.

Как сделать стандартную учетную запись администратора, не являясь администратором

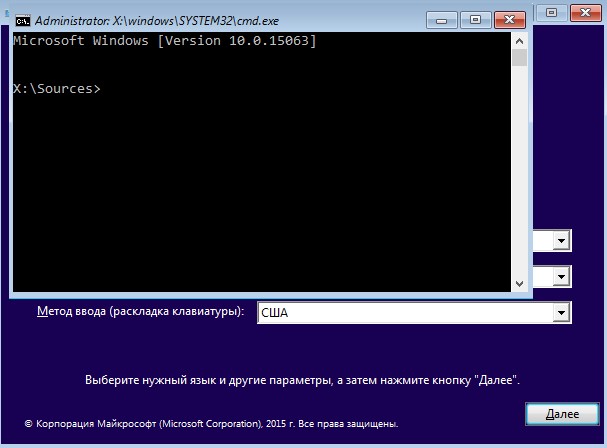

Если вдруг по каким-либо причинам вы не можете зайти в учетную запись администратора, чтобы сменить тип учетной записи, то есть один метод, как это сделать.

- Создайте установочную флешку с Windows 11 или Windows 10.

- Начните установку и на выборе языка нажмите Shift+F10 для ноутбуков Fn+Shift+F10.

- Это запустит командную строку с нужными правами.

- Введите выше команду в окно CMD.

Смотрите еще:

- Как отключить и удалить учетную запись Microsoft

- Как создать локальную учетную запись Пользователя

- Как создать Учетную Запись Майкрософт

- Как включить или отключить учетную запись пользователя

- Ваша учетная запись отключена. Обратитесь к администратору

Загрузка комментариев Канал Чат

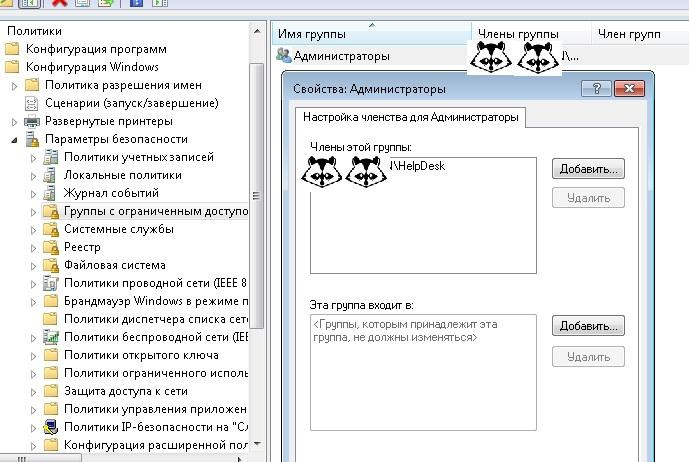

Для профилактики подобных ситуаций неплохо будет выдавать желающим ровно столько прав, сколько нужно: если нужно администрировать только рабочие станции, достаточно выдать права только на компьютеры пользователей.

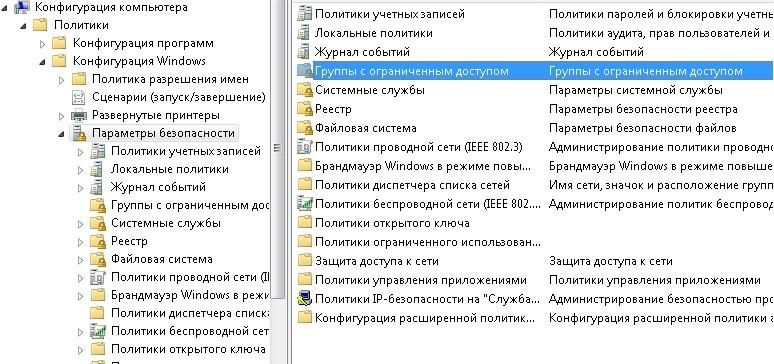

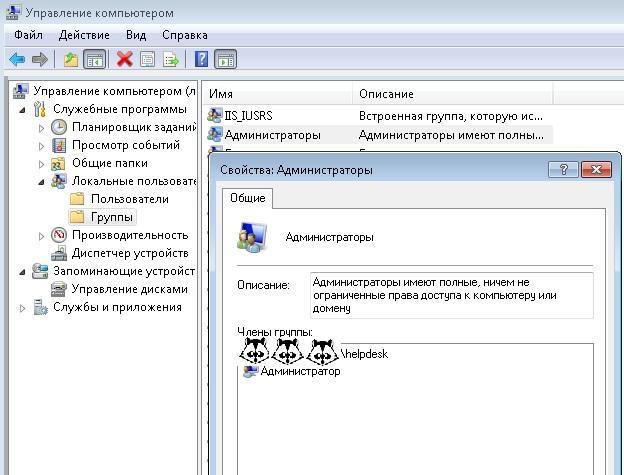

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера – Политики – Параметры безопасности.

Расположение политик Restricted groups.

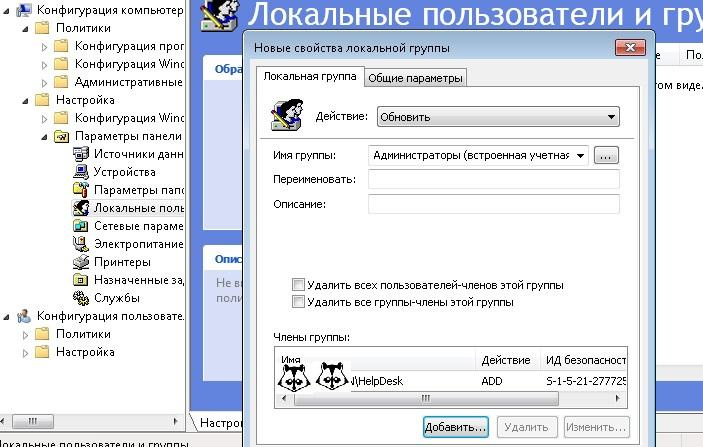

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее – GPP). Искать следует в Конфигурации компьютера – Настройка – Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

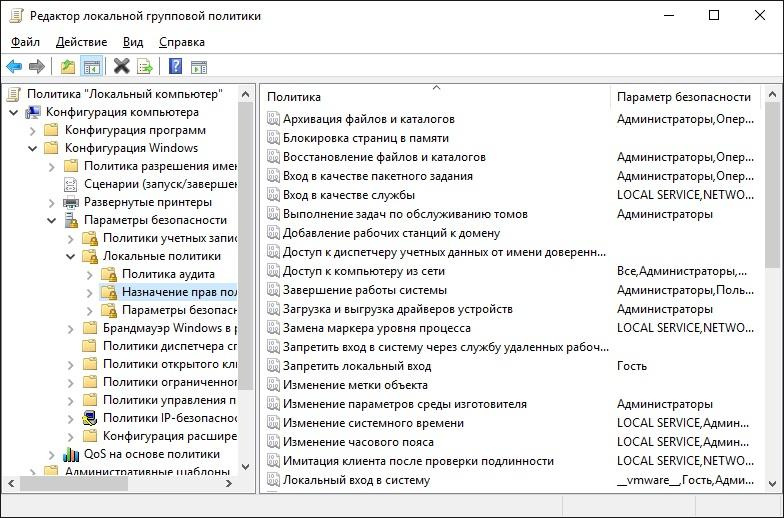

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Вообще лучше всегда все документировать. Представьте ситуацию, что вы уволились из организации и вместо вас пришел человек с улицы. Поставьте себя на место этого человека. Если начал дергаться глаз или зашевелились волосы – посвятите время написанию документации. Пожалуйста!

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 10\2016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

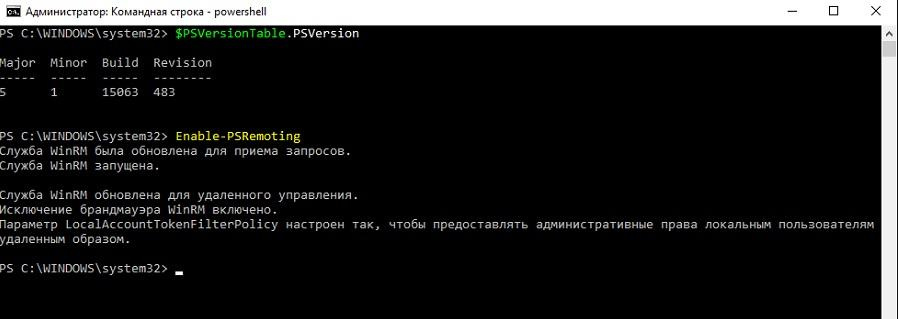

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

Теперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

А затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

Теперь необходимо подготовить файл сессии PowerShell:

Зарегистрируем файл сессии:

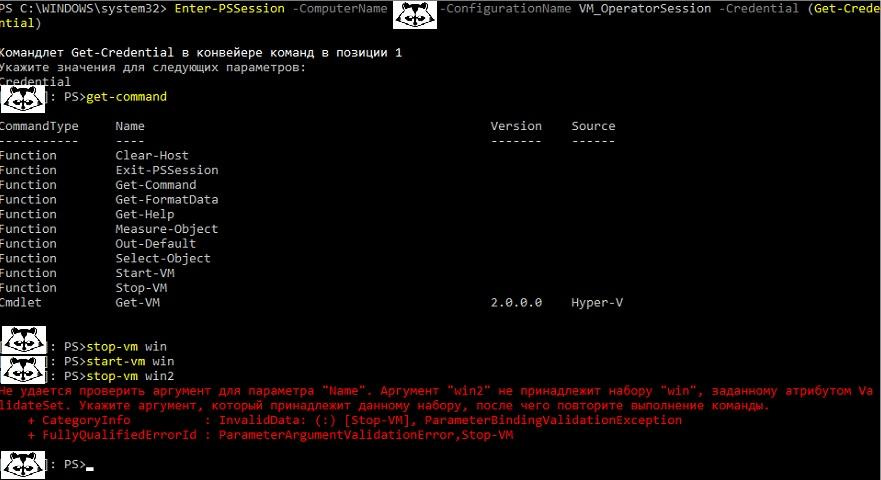

Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

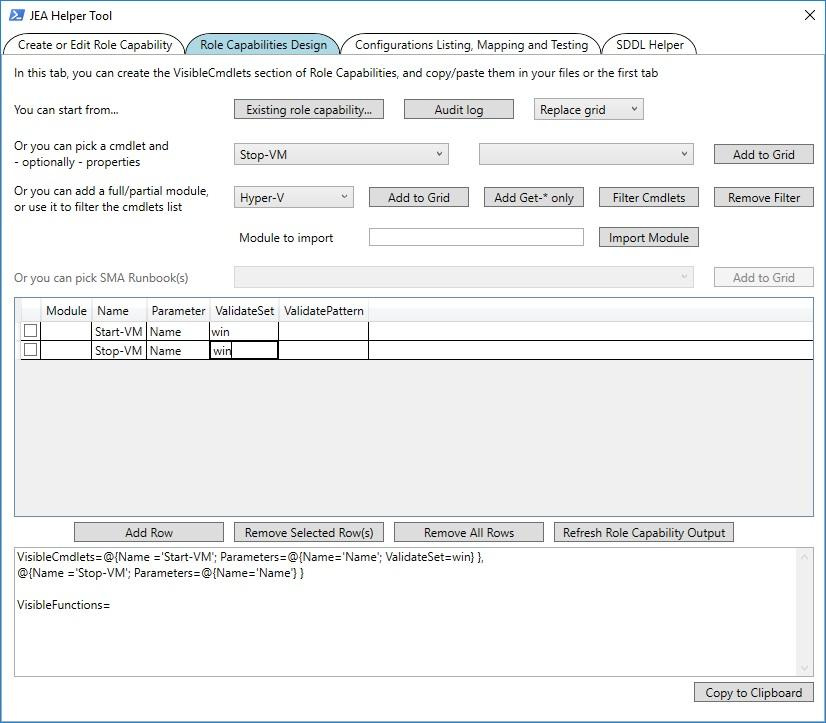

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

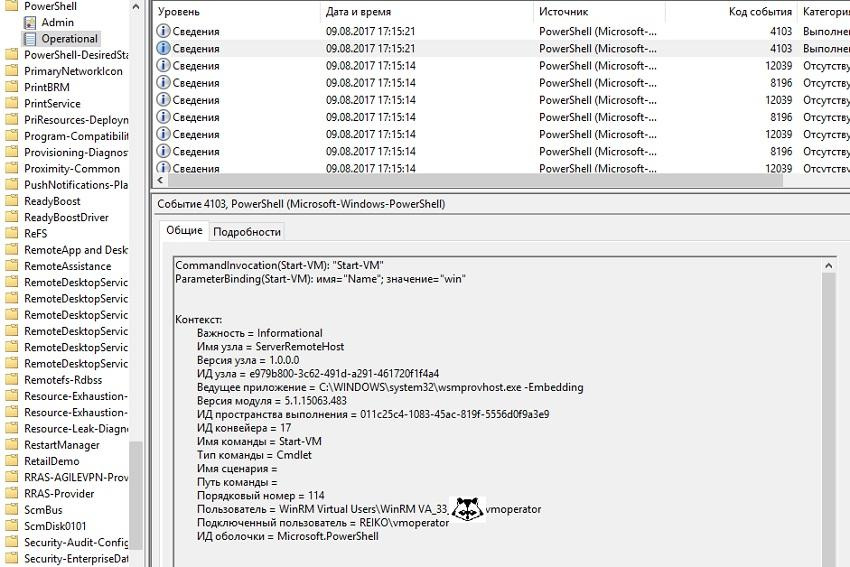

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

Журнал выполнения PowerShell.

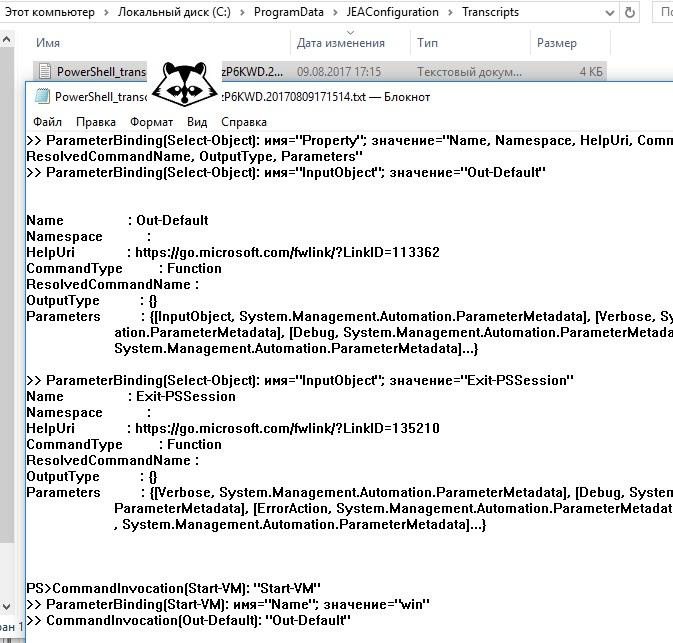

Файловый журнал JEA.

Риски, связанные с административными учетными записями

Угрозы информационной безопасности корпоративных информационных систем могут возникнуть из-за компрометации учетных данных или вследствие заражения рабочих станций администраторов.

Компрометация

Заражение рабочей станции администратора вредоносами

Последствия подобных действий:

Запуск вредоносных программ и скриптов от имени администратора ИС или домена.

Кража важной информации, к которой дают доступ административные учетные записи. Данные могут подвергаться модификации либо удаляться.

Нарушение работы информационных систем в результате намеренного изменения конфигурации либо удаления важных компонентов, без которых ИС не может функционировать.

Меры и средства предотвращения инцидентов ИБ через административные учетные записи

С помощью IdM-систем реализуются меры по предотвращению инцидентов, связанных с учетными записями администраторов.

Максимальное ограничение административных привилегий

Использование 2FA (двухфакторной аутентификации) для доступа администраторов к аккаунтам. Реализуется при помощи штатных возможностей информационных систем или сторонних решений (приложений класса Authenticator).

Выдача привилегий при необходимости. Даже администраторы не должны обладать безграничными правами, поэтому есть смысл выделить определенный набор критически важных прав для бизнес-процессов компании, а также выдавать их на время, а затем отзывать. Не тратить на это много времени позволят IdM-системы, в которых такие процессы можно организовать в несколько кликов.

Разграничение личных учетных записей администраторов и административных. Последние не должны использоваться постоянно, а только для выполнения работ по обслуживанию, настройке целевых систем и устранению проблем в них.

Регулярный аудит

Решения класса Identity Management помогут организовать регулярный автоматизированный аудит учетных записей пользователей корпоративных систем (в том числе аккаунтов администраторов), в ходе которого проверяется соответствие действующих прав доступа пользователей принятым в компании политикам. Регулярный аудит данных о полномочиях сотрудников позволит иметь самые актуальные сведения об их доступах в разных информационных системах. Кроме того, за счет постоянного мониторинга исключается появление бесхозных аккаунтов с правами администратора, которые могут стать источником инцидентов в сфере информационной безопасности.

Запрет использования сотрудниками прав локальных администраторов

Иногда с целью сэкономить время на назначение пользователям определенных полномочий, необходимых для выполнения каких-то действий, им создают аккаунты с правами локальных администраторов, после чего они довольно часто остаются в постоянном пользовании. Это – серьезная брешь в информационной безопасности компании. Стоит отказаться от такой практики, и выдавать только необходимые права (никакой избыточности), чтобы обычные пользователи не становились администраторами, способными влиять на целевые ИС. Сделать эти процессы проще и быстрее помогут IdM-системы, в которых назначение/отзыв прав происходит в несколько кликов.

Посмотрите, какие существуют варианты настройки меню Пуск и Панели задач.

Какие существуют методы выделения наиболее часто выполняемых программ? Закрепите такие программы в меню Пуск.

Можно закрепить на панели задач с помощью ссылок

Создайте личную библиотеку. Включите в нее ряд нужных ссылок.

Какая версия ОС установлена на вашем компьютере? Возможна ли работа с интерфейсом Aero?

Изучите такие функции интерфейса Aero как:

Win+Space: Сделать все окна прозрачными. (Задержать курсор над небольшой кнопкой в правом нижнем углу экрана.)

Win+Up: Развернуть активное окно на весь экран. (Перетащить окно вверх до упора, или дважды кликнуть по верхней рамке)

Win+Down: Свернуть активное окно или восстановить размер, если оно развёрнуто на весь экран

Shift+Win+Up: Развернуть окно по высоте (Перетащить нижнюю границу окна до таскбара)

Win+Left/Right: Занять окном левую/правую половину монитора, или восстановить размер (Перетащить окно влево/вправо до упора) Win+цифра: Запустить программу под этим номером или переключиться на неё

Shift+Win+цифра: Запустить новую копию программы под этим номером (кликнуть колёсиком по иконке)

Win+цифра: Переключиться на следующее окно программы под этим номером

Alt+Win+цифра: Открыть джамплист программы под этим номером

Win+T(+Shift): Переключаться между всеми открытыми окнами с превьюшками над таскбаром в прямом (обратном) порядке

Win+B: Фокус на трэй

Ctrl+Shift+Click: Запустить программу от имени Администратора

Shift+Right-click: Показать меню окна / группы

Какие файлы нужны для загрузки системы Windows XP/7 (оформите это в виде таблицы).

Читайте также: