Как сделать чтобы одна подсеть видела другую

Добавил пользователь Евгений Кузнецов Обновлено: 04.10.2024

Бесплатный чек-лист

по настройке RouterOS

на 28 пунктов

Обнаружена блокировка рекламы: Наш сайт существует благодаря показу онлайн-рекламы нашим посетителям. Пожалуйста, подумайте о поддержке нас, отключив блокировщик рекламы на нашем веб-сайте.

Проброс IP камеры на видеорегистратор в другой подсети

Правила форума

Как правильно оформить вопрос.

Прежде чем начать настройку роутера, представьте, как это работает. Попробуйте почитать статьи об устройстве интернет-сетей. Убедитесь, что всё, что Вы задумали выполнимо вообще и на данном оборудовании в частности.

Не нужно изначально строить Наполеоновских планов. Попробуйте настроить простейшую конфигурацию, а усложнения добавлять в случае успеха постепенно.

Пожалуйста, не игнорируйте правила русского языка. Отсутствие знаков препинания и неграмотность автора топика для многих гуру достаточный повод проигнорировать топик вообще.

1. Назовите технологию подключения (динамический DHCP, L2TP, PPTP или что-то иное)

2. Изучите темку "Действия до настройки роутера".

viewtopic.php?f=15&t=2083

3. Настройте согласно выбранного Вами мануала

4. Дочитайте мануал до конца и без пропусков, в 70% случаев люди просто не до конца читают статью и пропускают важные моменты.

5. Если не получается, в Winbox открываем терминал и вбиваем там /export hide-sensitive. Результат в топик под кат, интимные подробности типа личных IP изменить на другие, пароль забить звездочками.

6. Нарисуйте Вашу сеть, рисунок (схему) сюда. На словах может быть одно, в действительности другое.

Проблема? Пытаюсь пробросить 4 ip камеры из одной подсети 192.168.5.0 в видеорегистратор находящийся в другой подсети 192.168.6.0, микротик имеет WAN порт с адресом 192.168.5.210 , и находится в одной локальной сети с видеорегистратором который имеет адрес 192.168.6.2. Компьютеры пользователей которым надо попасть на видеорегистратор находятся в 192.168.5.0 подсети. Раньше все работало через обычный upvel, простейший проброс портов 80, 37777, 554, 8899 решал проблему всё работало. Решили перейти на микротик потомучто upvel урезан по количеству пробросов а мне их нужно немало. Собственно всё настроил как на upvel сделал пробросы General dstnat 192.168.5.210 6(tsp) dst Port 37777 Action dst-nat 192.168.6.2 To Ports 37777, и так я пробросил все порты 80, 8899, 554, 37777 но дело в том что из них работает только 80 порт. То есть с подсети 192.168.5.0 я вижу веб интерфейс видеорегистратора а ввод пароля он уже не принимает потомучто для этого ему нужен порт 37777, и если напрямую подключится к видеорегистратору то камеры эти не подтягиваются к регистратору. Объясните пожалуйста в чем ошибка?Или может кто сталкивался с таким? Как решить эту проблему?

Для получения пользователем из одной подсети доступа к видеорегистратору в другой подсети не нужны пробросы портов, достаточно маршрутизации.

Проблемы могут быть с доступом видеорегистратора к камерам, если они в разных подсетях. Для этого пробросы делают.

Чё то как-то всё сложно. Вы основы сетей то знаете? Какие пробросы, и химичиния.

У Вас роутер, хороший, гибкий, у него нет понятие WAN портов, у него порты разные могут быть.

У Вас две сети, сделайте так, чтобы для каждой сети шлюзом был микротик.

То есть в 5-й сети шлюзом будет IP микротика (то есть 5.210), в 6-й сети пусть будет

шлюзом 6.120.

На компах, на камерах везде прописывайте шлюз, и так же на видеорегистраторе.

И всё, у Вас между сетями будет обычная маршрутизация, туда-сюда будет бегать

трафик, зачем делать НАТ и потом "рубить окошко" делая пробросы.

А так маршрутизация между сетями, любые протоколы, порты = всё доступно.

На работе(ах): 2xCCR1016-12G, RB3011UiAS и hAP lite (RB941)

Дома: CCR1016-12G, RBcAP2n (standalone), RB wAP LTE kit

Для тестов(под рукой): RB3011UiAS, hAP mini (RB931) и что-то ещё по мелочи

MTCNA

MTCRE

Дело в том что компьютеров много, и у них есть свой шлюз он же прокси сервер. я не могу компам и всей 5 подсети назначить микротик как шлюз, а у видеорегистратора он шлюзом и является.

Для получения пользователем из одной подсети доступа к видеорегистратору в другой подсети не нужны пробросы портов, достаточно маршрутизации.

Проблемы могут быть с доступом видеорегистратора к камерам, если они в разных подсетях. Для этого пробросы делают.

Чё то как-то всё сложно. Вы основы сетей то знаете? Какие пробросы, и химичиния.

У Вас роутер, хороший, гибкий, у него нет понятие WAN портов, у него порты разные могут быть.

У Вас две сети, сделайте так, чтобы для каждой сети шлюзом был микротик.

То есть в 5-й сети шлюзом будет IP микротика (то есть 5.210), в 6-й сети пусть будет

шлюзом 6.120.

На компах, на камерах везде прописывайте шлюз, и так же на видеорегистраторе.

И всё, у Вас между сетями будет обычная маршрутизация, туда-сюда будет бегать

трафик, зачем делать НАТ и потом "рубить окошко" делая пробросы.

А так маршрутизация между сетями, любые протоколы, порты = всё доступно.

Я сам ему назначил порт. Дело в том что компьютеров много, и у них есть свой шлюз он же прокси сервер. я не могу компам и всей 5 подсети назначить микротик как шлюз, а у видеорегистратора микротик шлюзом и является.

Прокси - не оправдание.

Через прокси тоже должно работать, если маршрутизация настроена.

Но если очень хочется -пробросьте адрес видеорегистра целиком, без указания портов на адрес в нужной IP сети.

Путь пользователи на него и ломятся.

Прокси - не оправдание.

Через прокси тоже должно работать, если маршрутизация настроена.

Но если очень хочется -пробросьте адрес видеорегистра целиком, без указания портов на адрес в нужной IP сети.

Путь пользователи на него и ломятся.

так камеры и не пробрасываются. А к регистратору пробиться можно через 80 порт прокидывает, только вот для того чтобы войти в регистратор нужен порт 37777 и для того чтобы камеры подтянулись к видеорегистратору тоже этот же порт нужен, а этот порт 37777 по тому же правилу как и 80 порт не прокидывает.

Я сам ему назначил порт. Дело в том что компьютеров много, и у них есть свой шлюз он же прокси сервер. я не могу компам и всей 5 подсети назначить микротик как шлюз, а у видеорегистратора микротик шлюзом и является.

На самом деле можете сделать, конечно я не уверен на 100%, надо видеть схему, логику сети, но кто мешает попробовать,

на том шлюзе, который сейчас задан у камер (на проксе-сервере) прописать статическую запись,

что сеть 6.хх/24 доступна через (микротик) 5.210 и всё.

И по идеи (теоретически) будет так:

камера шлёп пакет на свой стандартный шлюз, тот видит что у него есть запись по части 6-й сети,

отсылает пакет уже на микротик, микротик уже в 6-ю сетку.

P.S.

Прокси сервер, отдельный сервер = это ещё используется в мире динамического

много тысячных мелких файлов? И с учётом безлимитов.

Прокся уже пережиток, у Вас роутер, настройке правильно, сделайте правильную сеть.

Мы давно с коллегами на 140-160 компах за 2-2,5 дня поменяли шлюз (а точнее сеть и так далее, но давно очень было).

На работе(ах): 2xCCR1016-12G, RB3011UiAS и hAP lite (RB941)

Дома: CCR1016-12G, RBcAP2n (standalone), RB wAP LTE kit

Для тестов(под рукой): RB3011UiAS, hAP mini (RB931) и что-то ещё по мелочи

MTCNA

MTCRE

Взял себе в сеть Mikrotik RB1100Dx4 Dude edition вместо бывшего сервера на Untangle.

Запускаем WinBox. Во вкладке Neighbors видим MAC адрес нашего микротика, соединяемся, логин по умолчанию — admin, пароля нет.

Для начала обновляем прошивку — Quick Set — Check for Updates — Autoupgrade, я обновился с 6.38.4 до 6.43.2.

Для установки Dude качаем её на том же сайте, идём в System — Discs — форматируем наш диск, загружаем нашу routeros-arm-6.43.2, перезагружаем микротик (system — reboot), прошивка сама поставится.

Установив себе Dude Client запускаем Device Discovery, чтобы увидеть всю оргтехнику, компьютеры, серверы, коммуникационное оборудование и построить сеть.

К 1-му порту подключаем кабель провайдера Интернет, ко второму я подключил коммутатор из подсети 1 (у меня стоит 2 свитча 48 портовых), к третьему — из подсети 0 (подсоединил к 16 портовому свитчу с камерами).

Удаляем конфигурацию по умолчанию, нажав на Remove Configuration.

Создаём интерфейсы

Открываем интерфейсы ether2, для себя переименовал в LAN1 TO SWITCH (подсеть 192.168.1.х), ether3 в LAN2 TO VIDEO (подсеть 192.168.0.х).

Создаём мост

В меню Bridge жмем + называем — LAN-bridge, переходим во вкладку Ports , жмем на + и добавляем в мост только LAN1, т.к. он мастер порт, связь с состальными уже будет.

Повторяем такое же действие делаем для интерфейса LAN2.

Указываем адреса портам, шлюз, DHCP, DNS

Заходим в IP — Adresses,

- для интерфейса WAN у нас будет адрес от провайдера интернет,

- для интерфейса LAN1 будет 192.168.1.254/24, шлюз сети рабочих станций 192.168.1.254,

- для интерфейса LAN2 — 192.168.0.254/24 (запись /24 эквивалентна /255.255.255.0), шлюз сети с камерами — 192.168.0.254.

Укажем шлюз провайдера в Gateway, IP -> Routes новый маршрут, нажав + , присвоим параметр Dst. Address — 0.0.0.0/0 (то есть все сети).

DHCP-сервер там же, IP -> DHCP Server и нажимаем кнопку DHCP Setup,

NAT. Srcnat, dstnat и masquerade

Network address translation или трансляция сетевых адресов — это процесс перевода внутренних адресов во внешние. NAT запрещает или разрешает доступ внутри сети по конкретному IP адресу или диапазону адресов.

Для функционирования NAT необходимо наличие NAT-шлюза, который перезаписывает путь следования пакета от и к локальной сети. Таким образом клиент, который обращается к ресурсу не видит действительного IP адреса ресурса. NAT переводит внутренний IP в адрес, который будет виден из интернета.

Для Микротика есть два типа NAT

- srcnat— для пакетов, исходящих из сети. NAT маршрутизатор, при прохождении через него пакета, заменяет персональный IP адрес исходящего пакета на новый общедоступный IP адрес. Обратная операция применяется к пакетам, следующим в противоположном направлении.

- dstnat— для пакетов, которые следуют в сеть. Нужен для настройки доступа хостов внутренней сети для сети Интернет. NAT маршрутизатор, применяя действие dstnat, подменяет IP адреса назначения всех IP пакетов идущих через маршрутизатор в приватную сеть.

В меню IP -> Firewall -> NAT жмем +. Во вкладке General параметр Chain ставим в положение scrnat (для доступа из локальной сети во внешний мир), Out. Interface — в WAN.

Переходим во вкладку Action , и ставим параметр Action в положение masquerade.

Masquerade — это замена адреса источника IP пакета на автоматически определенный адрес средствами маршрутизации, он является формой srcnat, но без необходимости уточнения to-address – IP адрес исходящего интерфейса назначается автоматически.

Redirect является формой dstnat, без использования to-address – вместо него используется IP адрес входящего интерфейса.

Подключение к локальной сети по RDP из интернета

Идём Ip -> Firewall -> Nat -> New Nat Rule.

- Выбираем dstnat, для rdp выбираем протокол tcp, dst.port ставим тот порт, к которому будем обращаться извне, 33889 например или несколько через запятую, и интерфейс внешний ставим WAN.

Во вкладке action выбираем dst-nat и IP-адрес с портом (3389 для RDP) того компьютера, к которому подключаемся в локальной сети. - Также создаем еще одно правило Nat: выбираем srcnat, протокол tcp и вписываем туда dst.address и port машины нашей локальной сети (в моем случае это сервер 1С) к которой нужно подключиться.

Во вкладке action выбираем masquerade. Без него проброс портов не шел.

Проброс портов для веб-сайта внутри сети

Если есть сайт, располагающийся на сервере внутри локальной сети, то чтобы дать доступ к нему снаружи делаем проброс:

Идём Ip -> Firewall -> Nat -> New Nat Rule.

- Выбираем dstnat, dst.address — внешний ip сайта, протокол tcp, dst.port ставим 80, и интерфейс внешний ставим наш WAN.

- Во вкладке action выбираем dst-nat и IP-адрес локальной машины с сайтом и ставим порт 80.

Настройка FTP. Проброс портов и правило

Ip -> Firewall -> Nat -> New Nat Rule:

- Выбираем dstnat, dst.address — внешний ip, протокол tcp, dst.port ставим к примеру 34444, интерфейс WAN.

- Во вкладке action выбираем dst-nat и IP-адрес полки дисковой, или где у вас там будет FTP, порт 21.

- Также создаю такое же правило, но в action ставим диапазон портов на полке дисковой, к примеру 55536-57583.

Теперь создаём новое Filter Rule в Firewall:

- Chain — forward, dst.address — внешний ip, протокол tcp, dst.port 34444.

- Action — accept.

FTP был на дисковой полке, поэтому в ней создался пользователь с FTP правами.

Сохранение и восстановление конфигурации

Всё готово. Сохраняем конфигурацию: files — backup — вводим имя и жмём Save.

Доброго дня, ребят. Нынче тема нашего выпуска будет ориентирована на ту немногочисленную категорию подписчиков, которая уже работает на предприятиях. Ибо связана она с насущной практической проблемой, с которой за этот год, мне пришлось столкнуться уже дважды. Чтобы там не говорили по телевизору, но финансирование многих государственных учреждений каждый год понемножку урезают. Делается это в разных сферах. В том числе и в компьютерно-информационной области. Поэтому если раньше многие зажиточные предприятия могли позволить иметь в своём распоряжении основной канал доступа в Интернет, резервный канал, отдельную линию для начальства, чтобы не загружать основной и из соображений безопасности. То сейчас ситуация постепенно меняется.

Сюжет будет полезен всем без исключения начинающим и более-менее опытным сисадминам. Ну а для тех, кто ещё не занимает почётную должность старшего системного администратора или техника в филиале Газпрома, но прикладывает все свои силы, чтобы в будущем попасть в высшую лигу, я предлагаю вмести с нами, разобрать по полочкам интересную ситуационную задачку и посмотреть варианты решения.

В небольшом офисе есть 2 локальные сети, не объединенные друг с другом (общая сеть и сеть для бухгалтеров). Две этих сети разделены в целях безопасности, чтобы никто из общей сети не мог попасть в сеть бухгалтерии. После сокращения финансирования на предприятии было решено оставить один канал, для доступа к Интернету. Данный канал с недавнего времени используется в качестве основного для всех пользователей общей сети. Бухгалтерская сеть после отключения собственного отдельного канала осталась без Интернета.

Найти:

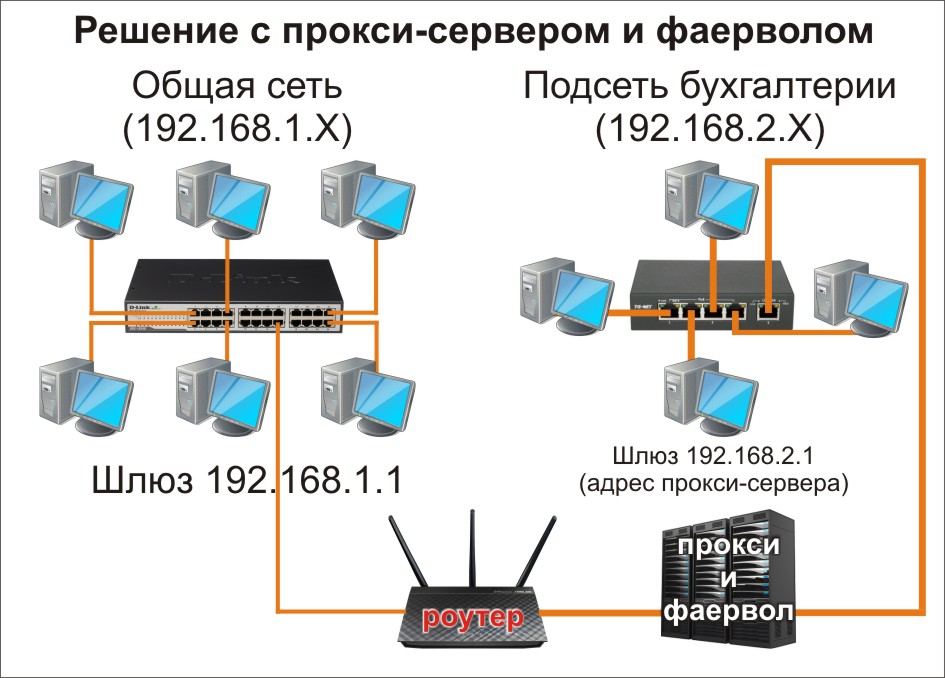

Решение 1. Прокси-сервер

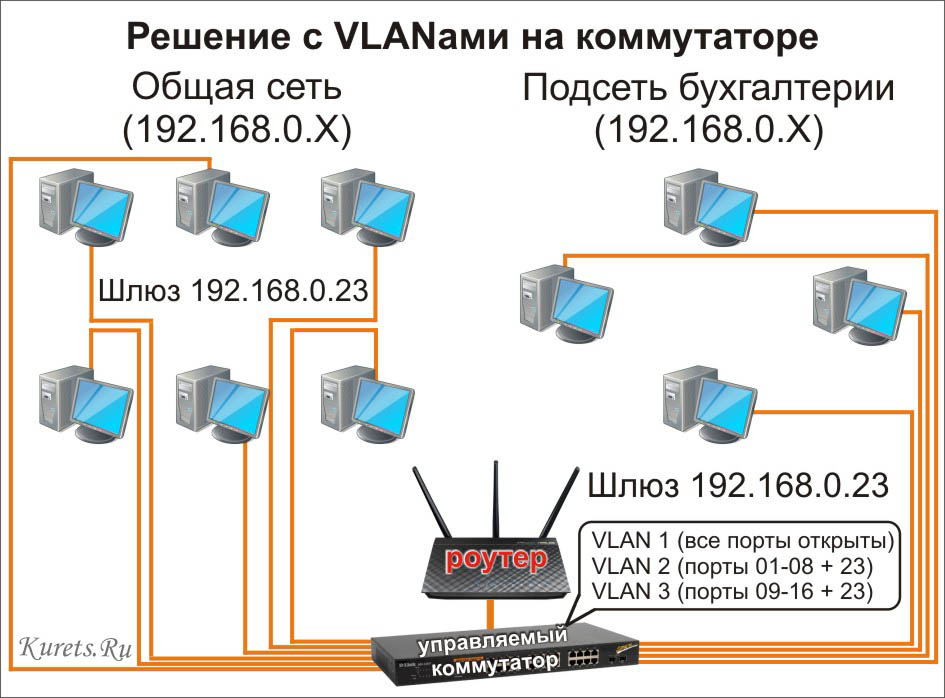

Решение 2. VLANы на коммутаторе

Второй способ подойдёт тем, кто изначально грамотно спроектировал свою сеть или уже попал на предприятие с правильным расположением объектов сетевой инфраструктуры. Что лично я подразумеваю под правильным расположением? Это наличие серверной комнаты с ограниченным для посторонних лиц доступом. И расположение в этой комнате центральных узлов сети: контроллера домена, роутера и центрального коммутатора. Именно связка, в которой возможно подключение роутера в центральный управляемый коммутатор и будет являться основой для следующего решения. Ибо в нём мы будем создавать VLANы (виртуальные локальные сети) на свитче. О том к чему это приведёт, и какие недостатки имеет подобный подход, сейчас разберёмся.

Для демонстрации я буду использовать роутер ASUS DSL-N12U и коммутатор D-LINK DGS-1224T. Ничего особенного. Вполне посредственный роутер и устаревший управляемый свитч с минимумом настроек. Подключаем кабель от роутера в 23 порт, кабель от компьютера из общей сети в 1, а кабель от одного из ПК выделенной подсети в порт №9. Все настройки я буду выполнять с ещё одного дополнительного компьютера, который подключу в 24 порт, чтоб не запутаться.

Шаг 1. Как только вся возня с проводами окончена, можем заходить на свитч. По умолчанию веб-интерфейс срабатывает по адресу 192.168.0.1 и положительно реагирует на пароль admin.

Шаг 4. В появившемся окне присваиваем правилу номер (например 2) и выделяем какие порты будут видеть друг друга в случае работы по второму правилу. Допустим с 1 по 8 и 23 (порт роутера). Должны же они как то инет получать. Первые восемь портов для компьютеров в нашем случае это общая сеть.

Шаг 5. По аналогии создаём третье правило. В котором портам с 9 по 16 открываем доступ к друг дружке и роутеру. Это будет наша подсеть. Она ни в коем случае не будет пересекаться с общей сетью, но при этом будет иметь доступ к Интернету. Сохраняемся.

Шаг 7. Со свитчом всё. Полезли на роутер. По умолчанию он тоже имеет IP адрес 192.168.0.1. Меняем его на уникальный. Делается это во вкладке ЛВС. Такс. Раз уж он подключён в 23 порт, то пусть и IP имеет 192.168.0.23.

Шаг 8. Осталось настроить компьютеры. На первом компьютере (из общей сети) прописываем IPшник (192.168.0.1), стандартную маску (255.255.255.0) и в качестве основного шлюза и DNS - адрес роутера, который мы изменили шагом выше (192.168.0.23).

Шаг 9. Аналогичным образом поступаем с компьютером подключённым в 9 порт. Не волнуйтесь о том, что третий блок в их IP адресе совпадает. В сети они всё равно друг друга не увидят.

Шаг 10. Или увидят? Давайте убедимся в этом. Но сначала проверим интернет. Для этого пошлём PING с первого компьютера на роутер. Уф. Прошёл. А теперь проверим пинганёт ли он своего собрата из другой подсети. Тааак. Кажись не пинганёт. Значит со стороны компьютера общей сети всё отлично.

Шаг 11. Убеждаемся в правоте наших доводов со стороны бухгалтерского компьютера. Инет работает, общую сеть не видит. PROFIT!

Однако не всё так безоблачно. Работоспособность данного способа возможна лишь в ситуации, когда компьютеры сети и роутер подключены в один управляемый свитч. В случае же, если между рабочими станциями и связкой роутер-свитч натыкано ещё Nое количество коммутаторов или хабов, такой вариант не сработает. Поэтому такой метод решения подойдёт лишь в той ситуации, когда сеть маленькая и её можно чуточку модернизировать, заведя всех в один свитч. Или в случае, если вы проводите большую сеть с нуля и подключаете все провода от компьютеров в серверной комнате.

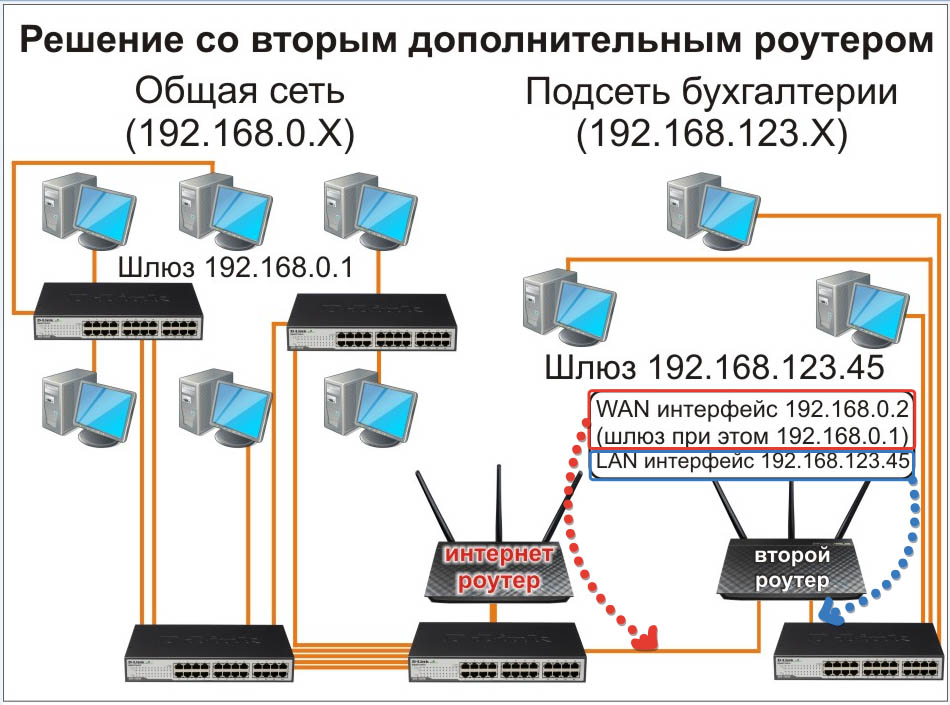

Решение 3. Второй дополнительный роутер

Ну, хорошо. А что же делать тем, кто имеет в своём распоряжении относительно крупную сеть, щупальцы которой охватывают несколько зданий? Ведь и ежу понятно, что перепроводка всех участков этого монстра опасна для нервной системы всех работников предприятия. Всюду беспорядочно натыканы свитчи, не о какой серверной комнате и речи не идёт, а роутер находится вообще в курилке под потолком. Страшно представить? Да такое случается сплошь и рядом. И дабы не ударить в грязь лицом и показать себя как специалиста, нам нужно суметь решить поставленную задачу даже в подобных условиях.

Для начала нам понадобится второй роутер. Я возьму роутер той же модели, что и в прошлом случае. Подключаем к простеньким свитчам все компьютеры. Один будет играть роль ПК из общей сети, другой роль компьютера из подсети. В один из свитчей подключаем роутер имеющий подключение к Интернету по оптоволокну (или ADSL). А второй, дополнительный роутер ставим поближе к подсети и подключаем его WANом в общую сеть, а LANом в подсеть. После того, как все работы по коммутации произведены, переходим к настройке оборудования.

Шаг 3. В принципе можно уже проверять. Давайте пропишем все настройки для одного из компьютеров подсети. Пусть IP адрес будет 192.168.123.1, маска стандартная, шлюз и DNS как мы уже обговаривали ранее 192.168.123.45.

Шаг 4. Сохраняем и пробуем пропинговать сначала новоиспечённый роутер, а затем один из компьютеров, который находится в общей сети. В первом случае результат, как видим положительный. А вот во втором, никак. Значит и со стороны общей сети в сетевом окружении нас не видно.

Шаг 5. Для полной гарантии того, что всё получилось, запустим браузер и удостоверимся в наличии Интернет-соединения. Всё работает. Отлично.

Вывод:

Таким образом, мы разобрали три реально работающих решения для конкретной ситуационной задачи, с которой может столкнуться каждый начинающий и более-менее опытный системный администратор. Можно ли ответить какой из способов самый лучший? Наверное, нет. Тут всё зависит от дополнительных условий, поставленных перед вами. А также ресурсов, которыми вы на момент постановки задачи располагаете.

Если вы крутой админ прочитавший все возможные учебники, побывавший на десятках семинаров по циске и имеющий за плечами огромный опыт администрирования сетей, то…зачем вы вообще читаете эту статью? Ну а серьёзно, если бюджет позволяет раскошелиться на прокси-сервер и аппаратный фаервол, то делайте это. Настроив всё один раз, вы получите хорошо защищённый и полностью подконтрольный инструмент управления выходом в глобальную сеть. Первый способ он самый трушный.

Второй подойдёт тем, кто имеет в своём распоряжении более-менее приличную серверную с коммутационным центром. Или тем, у кого просто в шкафу завалялся старенький управляемый свитч, а сеть которую вы обслуживаете очень маленькая.

Третий же вариант подойдёт абсолютно всем. Он применим в любой ситуации. Однако требует дополнительных расходов на роутер. Либо, если уж берёте из того же дряхлого шкафа, старый, то обязательно убедитесь, что в нём есть минимум 2 порта RJ-45 и его прошивка поддерживает возможность назначения одного из них в качестве WAN-интерфейса.

Всё друзья. Я как всегда затянул выпуск. Хотя прекрасно понимаю, что ваше время это самый ценный ресурс. Но ребят. По опыту знаю, что лучше 1 раз потратить 15-20 минут и получить ценную информацию. Чем неделями сидеть на форумах и по чайной ложке вычерпывать из разных постов крупицы полезной инфы. Так, что не серчайте. До встречи через недельку. Всем добра и хорошего новогоднего настроения!

Авторизованные пользователи сети имеют резервирование на сервере DHCP с адресами в 10.100.0.10 в 10.100.0.250 диапазон с маской класса А.

Файловый сервер в сети имеет IP-адрес 10.100.0.1 и маску класса B ( 255.255.0.0 ).

До сих пор это получалось довольно хорошо, но мой классный инструктор клянется, что не должно. Я читал в нескольких местах, что компьютеры с разными масками подсети не должны иметь возможность общаться друг с другом.

Теория маски подсети заключается в том, что она определяет, какая часть IP-адреса является сетевым адресом, а какая часть IP-адреса является адресом хоста:

10.100.0.1 - Айпи адрес;

255.0.0.0 - Маска подсети;

10 - сетевой адрес, 100.0.1 - адрес хоста.

- Непосредственно к хосту (второй хост находится в той же подсети)

- К шлюзу (второй хост принадлежит другой подсети)

При такой настройке эти подсети будут эффективно отделены друг от друга, так как части IP-адресов, представляющих их подсеть, будут отличаться:

- 10.10 для гостей

- 10.20 для авторизованных

На этом этапе связь между этими подсетями будет возможна только через маршрутизатор, имеющий интерфейсы в обеих подсетях.

Читайте также: