Как сделать скрытый майнер для телефона

Обновлено: 06.07.2024

Надоели бырыги SFX-ов, поэтому выкладываю свою сборку беспалтно

Представляю вам 2 варианта майнера

1. Майнит только на CPU, авто определение архитектуры 32-bit/64-bit, прописывается в автозагрузку.

2. Майнит на CPU и GPU, авто определение архитектуры 32-bit/64-bit для CPU, майнер на видеокарте авто определение Nvidia/AMD, прописывается в автозагрузку.

Майнер устатавливается двумя кликами по файлу minercpu.exe или miner_cpu_gpu.exe, после установки файлы minercpu.exe и miner_cpu_gpu.exe можно удалить.

Название майнера и иконку можете менять как угодно, остальное можете менять только если разбираетесь иначе приведете майнер в неработоспособность.

Так как майнер на видеокарте сильно нагружает систему для беспалевности запускается только через 10 минут бездействия пользователя и отключается при движении мышью или нажатия клавиши на клавиатуре.

После отключения автоматически снова запускается через 10 минут бездействия пользователя.

Скрытый майнер*2022*v1.4.3 ОБНОВЛЕН.

Скрытый майнер*2022*v1.4.3 ОБНОВЛЕН.

Билдер скрытого майнера

ПРОВЕРЕННО!

1>Запуск из под пользователя без админ прав;

2>Нельзя посмотреть и узнать место расположения сборки.При нажатие на процесс майнера и выборе "Открыть место хранения файла", открывает директорию temp и выделяет evb*.tmp (рандом). Таким образом нельзя посмотреть и узнать место расположения сборки.

3>Защита от повторного запуска, повторной установки, если уже работает.

4>После заражения сборка стартует в течение минуты.

5>При включение Windows сборка стартует в течение минуты.

6>При открытие Task Manager, Process Hacker, Process Explorer, Perfmon,VirusTotal Uploader 2.0, aida64, System Explorer, Open Hardware Monitor, PCHunter64, HWiNFO64 майнер выключается. Не 1го процесса лишнего не висит. Запускается только после закрытия выше перечисленных программ в течение минуты;

7>Защита от завершения процесса. Если процессы майнера будут завершены каким-то образом пользователем, то в течение минуты перезапустятся;

8>Если пользователь найдет сборку, то для него это будет не понятный exe файл. Сборка не запускается по двойному щелчку, только по специальным переданным ей параметрам.

9>Автозагрузка.

10>Мощность майнинга можно выбрать на:

- 100%

11>Фейк-ошибка. (можно включить)

Рандомное имя воркера. (можно включить)

Заработок при помощи мощностей программного обеспечения достаточно распространенный вариант получения прибыли, который требует приложения усилий и внесения средств в начале всего процесса, а в дальнейшем все выполняется в режиме автомат.

Скрытый майнер – что представляет собой

Возможность проводить майнинг криптовалюты за счет вторичных пользователей, то есть при использовании мощностей их программного обеспечения, что существенно увеличивает выработку избранной криптовалюты.

Особенностью такого майнинга является использование ПО в виде вируса, которое после выбора пула и регистрации, крепится к программе, однако при этом оно не является вирусом, хотя и обладает тем же принципом действия, что вредоносный троян.

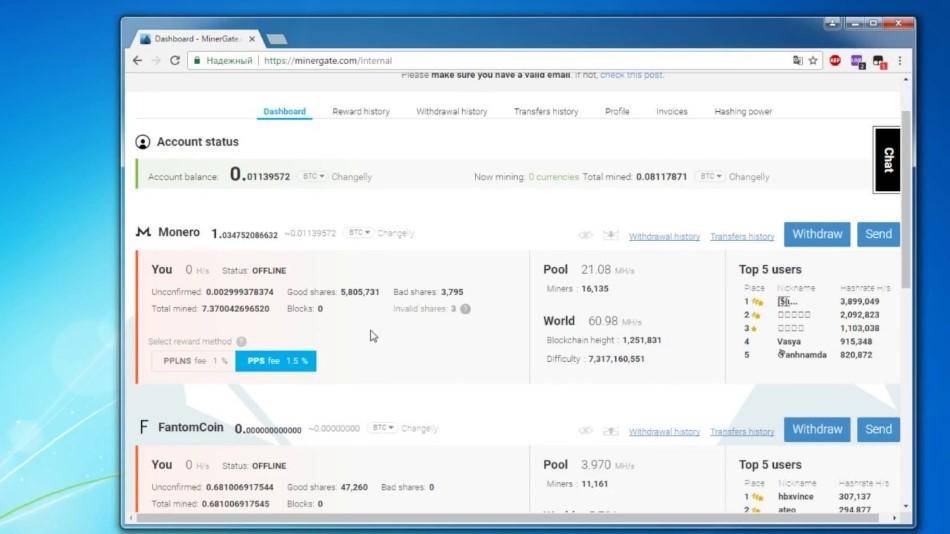

Программа дает возможность удерживать определенную часть мощности компьютера. Самым оптимальным вариантом для заработка при помощи майнера является сервис minergate, который обладает всеми необходимыми данными, но при этом наделен и особенностями, нуждающимися в ознакомлении.

Технология создания скрытого майнера, на примере майнинга на видеокарте, рассмотрена в этом видео:

Нюансы minergate

При помощи данного сервиса доступно использовать комбинированный вариант майнера, то есть посредством программы и облачный, при этом minergate обладает рядом особенностей, перечень которых следующий:

Важно: данный вариант майнинга является самым прибыльным, обладающим огромным количеством плюсов, нежели на остальных платформах, так как встроенный пул имеет основные функции других сервисах.

Вывод денег, заработанных в такой способ достаточно прост, так как можно прикрепить всего один кошелек, к примеру, биткоин, на который будут падать средства, заработанные на всех видах майнинга, тем более, что на minergate имеется возможность увеличить размер заработка за счет применения майнера.

Криптовалют на сервисе имеется свыше 10 перед выводом необходимо перейти во вкладку Dashboard, после чего откроется полный перечень доступных вариантов, выводить доступно, как один вид, так и сразу все.

Заработок с помощью данного сервиса

Начать получать доход на minergate достаточно просто даже совершенно неопытным пользователям.

Сервис обладает 3 способами использования майнера:

- Скрытый майнер, который позволяет использовать ПО в минимальных объемах, для тех кому это актуально такой способ является самым приемлемым. О том, как такой вариант использовать существует инструкция, необходимо зарегистрироваться и установить необходимую мощность.

- Если актуально вообще не использовать мощность собственного оборудования, то необходимо запустить майнер при помощи браузера, но при этом необходимо быть готовым к минимальному размеру доходов.

- Также доступно майнить через видеокарту, но для этого необходимо, чтобы она отвечала всем требованиям. Доступность к полному функционалу возможна. Тут вы узнаете, какой доход можно получить от майнинга на видеокарте.

Итак, на данном сервисе при помощи одной только программы доступно запустить одновременно несколько вариантов добычи криптовалюты или использовать один, все зависит от мощности компьютера и желания пользователя.

Помимо основных функций доступно менять в процессе работы количество применяемых ядер или установить программу по переходу на самый оптимальный вид валют.

Для увеличения самой скорости необходимо:

- Увеличить способности самого ПК при помощи специализированной программы;

- Приобрести дополнительную мощность;

- Применить скрытый майнер.

Основа скрытого варианта добычи криптовалюты

Весь принцип работы скрытого майнера заключен в добыче коинов при помощи собственной и чужой техники, при этом опытные игроки не будут предельно нагружать машину участника собственной сети, и если у пользователя достаточно мощное оборудование, то он и не заметит, что у него установлена мини-программа.

Основа работы такова:

- Через открытие какого-либо файла на машину пользователя устанавливается программа-клиент;

- Она подключается к любому из пулов и начинает добывать криптовалюту;

- При этом добыча происходит различных валют, так как биткоины не совсем выгодный вариант для обычного обеспечения;

- Майнинг-пулы использующие режим автомат часто выбирают самостоятельно оптимальный вариант валюты;

- Вывод происходит на кошелек установившего программу пользователя;

- При этом он имеет право указывать самое разнообразное количество подключенных машин, все это совершенно безнаказанно, так как никто не интересуется принадлежностью этого обеспечения.

Заражение доступно осуществить в несколько вариантов:

- Через файлы;

- Прямой подсадкой на ПК, но это редко;

- Путем несанкционированного доступа.

Важно: клиентом данных добытчиков могут стать любые пользователи, которым интересно прочесть файл, но чаще всего это игроманы, обладающие мощными устройствами.

Преимущество платформы и доход

Таким образом minergate имеет множество преимуществ перед конкурентами, в первую очередь, это разработка платформы специалистами криптовалютного рынка, что уменьшает до предела любые ее недостатки и увеличивает шансы получить высокий доход.

Во-вторых, использование любого приемлемого варианта добычи валюты, корректировка мощности обеспечения, использования количества ядер и увеличение доходности при помощи скрытого майнера открывает большие перспективы перед пользователем.

Отсюда вытекает, что преимущества платформы кроются в следующем:

- Высокая доходность и универсальность;

- Простота применения и доступность различных вариантов;

- Наличие свыше 10 видов криптовалют;

- Присутствие дополнительных функций для увеличения потенциала;

- Небольшой размер ПО в виде одной программы и сайта;

- Сервис обладает достаточной анонимностью.

Как скрыть или создать такой майнер

Чтобы создать или использовать скрытый майнер необходимо понимать, что вся скорость добычи криптовалюты будет выполняться за счет внедрения небольшого трояна в устройства других пользователей, в то время, как собственная машина не будет испытывать перегруза.

Для самостоятельного создания скрытого майнера необходимо изучить весь принцип такой работы:

Важно: размер дохода будет зависеть от количества задействованных устройств и мощности собственного компьютера.

Как майнить криптовалюту эфир и какие существуют эффективные способы майнинга – читайте в этой статье.

Как обнаружить скрытый майнер

Важно: не обязательно полагаться на то, что если компьютер не тормозит, то значит вируса-майнинга нет, это ошибочно, на сегодня применяются такие изощренные формы трояна, что их присутствие не всегда обнаруживается сразу.

Для полного удостоверения в отсутствии вредоносных программ необходимо отсканировать устройство антивирусными программами на трояны, этот метод не вариант и даже можно сказать поверхностный.

Скрытый майнер CPU (Claymore).

Кроме прочего в ходе работы на машине необходимо обращать внимание на следующие внезапно появившиеся особенности:

- Несвойственный вариант запуска;

- Наличие двух процессоров, перезапускающих друг друга при попытке завершить работу;

- Перезапуск ПК при желании открыть файлы с майнером или удалить его из автозагрузки;

- Процессы, предотвращающие нормальную работу антивирусных программ.

И это далеко еще не полный перечень признаков существования инородной программы на родной машине. В данном случае никак не обойтись без комплексного подхода к решению проблемы:

- Изначально необходимо установить контроль над всем происходящим – проверить уровень температурного режима видеокарты и ядер, а также степень загруженности процессора при помощи специальной программы;

- Если показатели зашкаливают необходимо выключить все что можно, при сохраняющейся нагрузки вывод один;

- В такой же способ доступно проверить и видеокарту при помощи другой специальной программы.

Эти способы также не полностью удовлетворительны, однако шанс выловить трояна достаточно высок.

Совет: не стоит при обнаружении сразу все вычищать, необходимо разобраться где он сидит, так как вычищенные папки при сохраненном вирусе через время вновь восстановятся.

Заключение

Скрытый майнинг является отличным инструментом заработка для одних пользователей и сущей проблемой для других.

Как собрать скрытый майнер для майнинга криптовалют вы узнаете в этом видео:

Особенности:

Записывается в автозагрузку

Сборка распространяется через флэшки.

Монеро майнится как на 64 так и на 32 битных системах, Zcash только 64

Запрет компу уходить в сон

Нагрузка 50% ЦП и без ограничений на видеокарту

При открытии диспетчера майнер отключается, после закрытия сразу запускается

Сборка пока не детектится антивирусами, если сам майнер будет удалён антивирусом, то заражённый комп будет просто заражать флэшки.

Zadrotich

Azaza

fantann

Знающий

Прапор

Бог флуда

Скрытый майнер с простой настройкой.

Особенности:

Записывается в автозагрузку

Сборка распространяется через флэшки.

Монеро майнится как на 64 так и на 32 битных системах, Zcash только 64

Запрет компу уходить в сон

Нагрузка 50% ЦП и без ограничений на видеокарту

При открытии диспетчера майнер отключается, после закрытия сразу запускается

Сборка пока не детектится антивирусами, если сам майнер будет удалён антивирусом, то заражённый комп будет просто заражать флэшки.

Цены на видеокарты не дают покоя, и вы хотите отомстить майнерам? Тогда эта статья для Вас! Сегодня администрация Cybersec расскажет, как найти и сбрутить SSH, Telnet, FTP, а также веб-панели AsicMiner-ов.

Ну что, мой юный друг. Ты просил — получай. Сегодня мы научимся брутить асики, да-да. Те самые, которые майнят биткоины и прочую крипту. Ты скажешь, о, да тема стара. Да, стара. Только почти каждый месяц появляются новые асики. И все они дырявые, как швейцарский сыр. Порой доходит до абсолютно абсурдных вещей, таких, как вшитые по умолчанию пароли на ssh и telnet и элементарные LFI. Я уже даже молчу про blind RCE и прочие современные радости. Короче, надо быть совсем конченым идиотом, чтобы выставить асик в открытый интернет. Но к нашей радости страна ждёт героев, но рожают только идиотов.

Прошли те времена, когда ломали асики Bitmain и пользовали оставляли асики в открытом доступе с дефолтными паролями. Но если посмотреть с другой стороны, не так много то и изменилось. Всего стало только больше. Просто надо найти правильный подход.

Чтобы понять, что работы — непочатый край, надо просто зайти на этот сайт. А потом зайти на сайт производителя и покачать прошивки. Про Attify OS я уже писал. С помощью её инструментов можно чудесно разбирать прошивки и искать уязвимости. Но сегодня речь пойдёт не об этом.

То о чем мы тебе расскажем сегодня — проверено на собственном опыте. Тема рабочая. Да, после нас с ней стало немного сложнее, но всё возможно. Надо лишь проявить немного находчивости. Например, некоторые горе-майнеры пробрасывают асики из интранета на нестандартные порты для возможности контроля с расстояния.

А ещё существует пиратское ПО многолетней давности с дырами для управления не отдельными асиками, а целыми фермами. И люди его активно используют.

Но начнём с азов. А именно, с брута асиков. Только вместо Bitmain мы сегодня поговорим о менее распространенном, но не менее дырявом бренде — Innosilicon. Как я и говорил, я дарю тебе тему. Это основа. Как её используешь ты — решать тебе. Поехали?

Что такое асики?

В википедии сказано, что ASIC (Айсик, Асик) (аббревиатура от англ. application-specific integrated circuit, “интегральная схема специального назначения”) — это интегральная схема, специализированная для решения конкретной задачи. В отличие от интегральных схем общего назначения, специализированные интегральные схемы применяются в конкретном устройстве и выполняют строго ограниченные функции, характерные только для данного устройства; вследствие этого выполнение функций происходит быстрее и, в конечном счёте, дешевле. Примером ASIC может являться микросхема, разработанная исключительно для управления мобильным телефоном, микросхемы аппаратного кодирования/декодирования аудио- и видео-сигналов (сигнальные процессоры).

С появлением ASIC стало возможным добывать Bitcoin в гораздо большем количестве, чем с помощью видеокарт т.к. при большей мощности (скорости расчёта хеша) они потребляют гораздо меньше энергии.

Подготовка

Для сбора айпи, будем использовать Python с библиотеками Shodan и Censys, поэтому необходимо создать там аккаунты и получить api ключи.

Shodan

Censys

Список библиотек, необходимых для работы скрипта, который мы будем разбирать в этой статье (pip3 install название_библиотеки):

- censys==1.1.1 – библиотека Censys;

- shodan==1.25.0 – библиотека Shodan;

- pysocks – библиотека, необходимая для работы с socks5 прокси;

- requests – библиотека, через которую будет осуществляться отправка POST запросов в веб-форму админки асиков.

- argparse – библиотека, с помощью которой мы будем запускать нужные нам режимы работы (поиск айпи, брут админки, сканирование портов и тд.).

- datetime – библиотека, которую будем использовать для создания имён файлов (07.54_20-05-21.txt).

Если вы планируете использовать socks5 прокси, то нужно создать файл proxy.txt, в котором будут айпи вместе с портами.

Создание скрипта для поиска и айпи из Shodan и Censys

Импортируем библиотеки, создаем переменные с api ключами, стандартными портами, юзер-агентами и добавляем аргументы запуска:

Функции поиска айпи из Shodan и Censys:

Вызываем функции и получаем список айпи:

Поиск асиков из списка айпи

Список айпи мы получили, осталось найти в этом списке асики, для этого перейдем в веб-панель, на страницу /login и посмотрим, как происходит вход в админку:

В поле мы видим пакеты, которые передаются методом POST:

Выбираем тот, что с файлом auth и в меню “Заголовки” можем увидеть полный путь:

В поле “Запрос” отображаются названия переменных, которые принимают логин и пароль:

“success”:false значит, что пароль и логин не подошли, при правильной паре логин/пароль мы получим “success”:true и таким образом сможем понять какой из паролей был корректным, это мы будем использовать для брута паролей.

Теперь, когда мы знаем, как работает авторизация, можем создать функцию, которая будет искать асики и функцию, которая будет генерировать хидеры:

Скриншот работы функции:

Начинаем брутить веб-панель!

Когда мы получили список айпи асиков, можно начать брутить юзернеймы. Создаем функцию (использовать ее мы будем не часто, ведь admin это юзер по умолчанию и его не меняют), которая будет брать юзернеймы из standard_users и в цикле for пробовать каждый из них:

Функция брута аккаунта админа очень похожа на функцию брута юзернеймов, но вместо “invalid password” мы будем искать “success”: true:

Программа почти готова, осталось сделать функцию, которая будет проверять порты на найденных асиках и записывать их в txt файлы, чтобы в дальнейшем мы смогли брутить SSH или FTP через thc-hydra или patator:

Создаем в конце файла блок if __name__ == “__main__”, чтобы мы смогли запускать отдельные функции указывая режим работы через -m:

Сриншоты работы программы:

После того, как айпи будут собраны, нам будет предложено запустить поиск асиков:

Когда асики будут собраны, в папке появится файл AsicMiners.txt:

Если мы запустим скан портов, то в папке logs появятся файлы, в которых будут айпи и порты, которые были открыты:

После скана портов, мы можем запустить брут админки и если пароль будет найден, то появится файл found_pass.txt:

Брут SSH, Telnet, FTP

SSH:

hydra -f -L usernames.txt -P passwords .txt ssh:// 89.40.246.58

-f – остановка перебора после успешного подбора пары логин/пароль;

-L/-P – путь до словаря с пользователями/паролями;

ssh://IP-адрес – в нашем случае, это айпи асика.

patator ssh_login host= 89.40.246.58 user=FILE0 password=FILE1 0= usernames.txt 1= passwords .txt

ssh_login – модуль;

host – наша цель;

user – логин пользователя, к которому подбирается пароль или файл с логинами для множественного подбора;

password – словарь с паролями.

medusa -h 89.40.246.58 -U usernames.txt -P passwords .txt -M ssh

-h – IP-адрес целевой машины;

-U/-P – путь к словарям логинов/паролей;

-М – выбор нужного модуля.

FTP:

hydra -f -L usernames.txt -P passwords.txt ftp://109.122.230.99

patator ftp_login host= 109.122.230.99 user=FILE0 password=FILE1 0=usernames.txt 1=passwords.txt

medusa -f -M ftp -U usernames.txt -P passwords.txt -h 109.122.230.99

Telnet

hydra 109.122.230.99 telnet -L usernames.txt -P passwords.txt -t 32 -f

patator telnet_login host= 109.122.230.99 user=FILE0 password=FILE1 0=usernames.txt 1=passwords.txt

medusa -f -M telnet -U usernames.txt -P passwords.txt -h 109.122.230.99

В следующей части мы расскажем про брут AwesomeMiner, а пока вы можете делится своими результатами (задавать вопросы) в @badbclub, код программы, которую мы разбирали находится тут.

ВНИМАНИЕ! АДМИНИСТРАЦИЯ САЙТА НЕ СОВЕРШАЕТ И НЕ РЕКОМЕНДУЕТ ВАМ СОВЕРШАТЬ ПРОТИВОПРАВНЫХ ДЕЙСТВИЙ ИЛИ ПОЛУЧАТЬ НЕСАНКЦИОНИРОВАННЫЙ ДОСТУП К СИСТЕМАМ. ДАННАЯ СТАТЬЯ НАПРАВЛЕНА НА ТО, ЧТОБЫ УКАЗАТЬ НА ПРОБЛЕМЫ С СИСТЕМАМИ И ПРЕДОСТЕРЕЧЬ ПОЛЬЗОВАТЕЛЕЙ ОТ ВОЗМОЖНЫХ АТАК.

Читайте также: