Как сделать криптограмму по биологии

Добавил пользователь Владимир З. Обновлено: 04.10.2024

Теперь, когда даны основные определения, рассмотрим одну из простейших систем шифрования, которая носит имя " шифр Юлия Цезаря". Предполагается, что знаменитый римский император и полководец, живший в 1 веке до нашей эры, использовал этот шифр в своей переписке.

Так, например, слово ЗАМЕНА после шифрования методом Цезаря превратится в КГПЗРГ .

Каким образом можно усовершенствовать шифр Цезаря? Можно было бы попытаться расширить алфавит с 33 до 36 символов и более за счет включения знаков препинания и пробелов. Это увеличение алфавита замаскировало бы длину каждого отдельного слова.

Усовершенствуем шифр Цезаря с учетом правила Керкхоффса.

Мы видим, что единственное слово , имеющее смысл, – это ЗВОНОК . Это слово располагается на 17 месте. Следовательно, если шифрованный текст сдвинуть на 17 позиций вперед получится открытый текст . Это означает, что для получения шифрованного текста открытый текст нужно сдвинуть на (33-17)=16 позиций. Таким образом, получили, что при шифровании ключ n=16 .

Так, например, пусть исходный алфавит состоит из арабских цифр, то есть имеет вид

Видно, что все полученные варианты равнозначны и злоумышленник не может понять, какая именно комбинация истинна. Анализируя шифротекст, он не может найти значения секретного ключа. Конечно, один из приведенных в таблице вариантов подойдет к кодовому замку, но в столь простом методе шифрования нельзя рассчитывать на большую секретность.

Анастасия Ашаева

Кандидат исторических наук, старший научный сотрудник Музея криптографии

Атбаш

Квадрат Полибия

Шифр Цезаря

Известный шифр Античности получил имя самого известного политического деятеля и полководца Древнего мира неспроста. Юлий Цезарь мог одновременно не только писать, читать, диктовать и слушать, но и шифровать. Своим потомкам в наследство он оставил великую Римскую империю и шифр, которым, по свидетельствам античных авторов, императоры пользовались почти до самого падения империи.

Интересный факт: шифр Цезаря лег в основу многих более сложных шифров и использовался вплоть до начала XX века, когда были изобретены первые шифровальные машины. И по сей день этот шифр считается наиболее важным и значимым в истории криптографии.

Опыт всему учитель

Пришел, увидел, победил

Русская литорея

Век живи — век учись

Без труда не выловишь и рыбку из пруда

Не плюй в колодец, пригодится воды напиться

Шифр Виженера

Новую эру в криптографии знаменует открытие полиалфавитного шифра, известного также как шифр Виженера. Описанный в 1586 году французским дипломатом Блезом де Виженером, шифр долго оставался нераскрытым, пережив множество усложнений и модификаций и став своеобразным мостиком для изобретения первых механических шифровальных машин. Для шифрования использовалась специальная таблица, в которой количество строк и столбцов соответствовало количеству букв в алфавите. Таким образом, каждая буква в исходном тексте сдвигается по алфавиту на разное количество символов и количество сдвигов каждой буквы задается специальным ключом (ключевым словом).

Интересный факт: Несмотря на то что шифр носит имя Виженера, сам Виженер его не изобретал. Шифр был придуман в 1466 году итальянским гуманистом, ученым и архитектором Леоном Баттистой Альберти. Вклад в его развитие внесли современники Альберти, среди которых — немецкий гуманист и аббат Иоганн Тритемий и итальянский ученый Джованни Баттиста Беллазо. Виженер же просто описал все известные ему способы шифрования, а в XIX веке за шифром прочно закрепилось имя Виженера, под которым он известен и по сей день.

Мы ежедневно сталкиваемся с криптографией — когда хотим что-то оплатить в интернете, авторизоваться на сайте или подписать электронные документы. Криптографические методы помогают защитить персональные данные и обеспечивают безопасную передачу информации в сети.

Без криптографии современную жизнь нельзя было бы представить в том виде, который нам известен. Перестали бы выполняться банковские транзакции, остановилась бы передача интернет-трафика, а сотовые телефоны не смогли бы работать. Все конфиденциальные сведения оказались бы общедоступными и могли бы попасть к злоумышленникам.

Криптография предотвращает подобные угрозы и поддерживает безопасность. Разбираем, как устроены её методы и можно ли им доверять. Перечисляем сферы, где она применяется и как регулируется государством.

Что такое криптография

К основным принципам работы криптографической системы относят:

Для продолжения изучения криптографии важно разобраться с её основными терминами:

Символ — любой знак, который используется для кодирования информации.

Алфавит — множество символов.

Зашифрование — преобразование открытого текста в криптограмму.

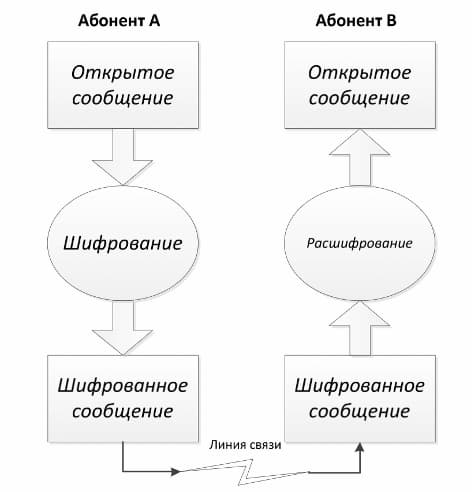

Как работает шифрование

Зачем нужна криптография

Цель криптографии — защита информационной системы от атак злоумышленников.

Криптография решает несколько задач:

Где используется криптография

Почти все важные аспекты нашей жизни зависят от информационных технологий и гаджетов, поэтому криптография используется повсеместно.

Вот сферы, где она применяется наиболее активно:

- банки — для обслуживания карт и счетов;

- веб-сайты с аутентификацией — для хранения и обработки паролей в сети;

- бухучёт — для сдачи бухгалтерских и иных отчётов через удалённые каналы связи;

- информационная безопасность — для защиты от несанкционированного доступа к данным;

- онлайн-продажи — для шифрования данных, номера карты или телефона, адреса, email при передаче по открытым каналам.

То есть, криптография есть везде, где фигурируют информационные технологии и присутствует цифровизация. Это довольно перспективное направление для обучения.

Примеры использования криптографии

Если вы рядовой пользователь , криптография помогает обеспечить приватность. Зная, как работает определённый шифр или протокол, в чем его плюсы и минусы, вы сможете осознанно выбирать инструменты для работы и общения в сети, избежать утечки данных.

Если вы программист или специалист по информационной безопасности , криптография помогает в создании крупных проектов. Неважно, что конкретно вы разрабатываете: контентный сервер, мессенджер или мобильное приложение, везде есть данные, которые нужно защищать от перехвата. Криптография защищает каждую операцию специальными протоколами и исключает попадание информации к злоумышленникам.

Также криптографические методы используют при проведении электронных голосований, жеребьёвках, разделении секретов, когда конфиденциальная информация делится между несколькими субъектами, чтобы они могли воспользоваться ею только вместе.

Виды криптографических методов

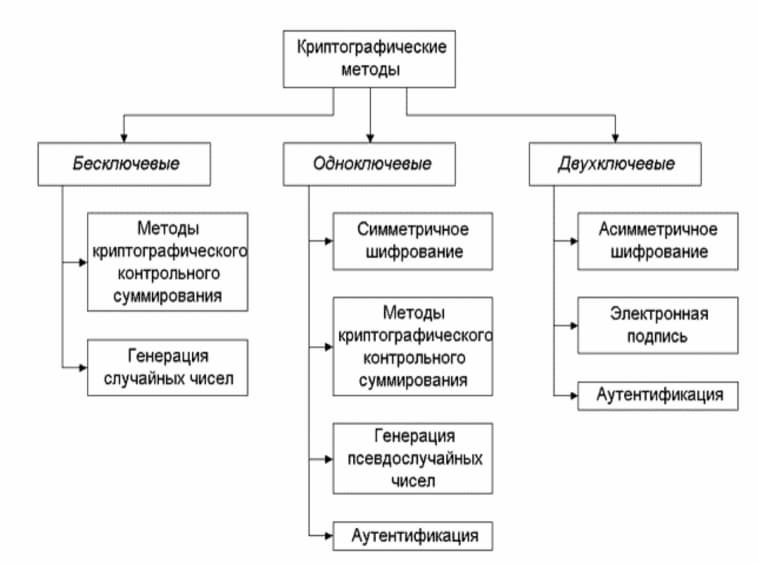

Есть разные способы классификации криптографических методов, но наиболее распространённый вариант деления — по количеству ключей.

Выделяют следующие виды:

- бесключевые методы , в которых не используются ключи;

- одноключевые или симметричные методы , в который используется дополнительный ключевой параметр — секретный ключ;

- двухключевые или асимметричные методы , в которых используется два ключа — секретный и открытый.

Классификация криптографических методов

Разберём наиболее часто используемые криптографические методы: симметричное шифрование, асимметричное шифрование и хэширование.

Симметричное шифрование

Симметричное шифрование подразумевает, что при передаче зашифрованной информации адресат должен заранее получить ключ для расшифровки информации.

- единственная схема шифровки, обладающая абсолютной теоретической стойкостью, — все попытки расшифровать её бесполезны.

- в случае утечки информации невозможно доказать, от кого она произошла;

- помимо секретного ключа нужен открытый канал для его передачи.

У асимметричного шифрования таких проблем нет, поскольку открытый ключ можно свободно передавать по сети. Обычно асимметричное и симметричное шифрование используют в паре, чтобы передать ключ симметричного шифрования, на котором шифруется основной объем данных.

Асимметричное шифрование

Основы асимметричного шифрования были выдвинуты американскими криптографами Уитфилдом Диффи и Мартином Хеллманом. Они предположили, что ключи можно использовать парами — ключ шифрования и ключ дешифрования. При этом один ключ нельзя получить из другого. Поэтому суть метода заключается в том, что зашифрованная при помощи секретного ключа информация может быть расшифрована только при помощи открытого и наоборот. Ключи создаются парами и соответствуют друг другу.

Основная особенность асимметричного шифрования — секретный ключ известен лишь одному человеку. При симметричном шифровании он должен быть известен двоим.

- не нужно создавать защищённый канал для передачи секретного ключа — все взаимодействия происходят в открытом канале;

- наличие единственной копии ключа уменьшает шансы его утраты и позволяет установить персональную ответственность за сохранение тайны;

- наличие двух ключей позволяет использовать шифрование в двух режимах — секретной связи и цифровой подписи.

- возможность подмены открытого ключа,

- медленная скорость шифрования.

Большинство безопасных алгоритмов с открытыми ключами построены на необратимых функциях. Простейший пример — алгоритм RSA. Он используется для защиты программного обеспечения и в схемах цифровой подписи.

Хэширование

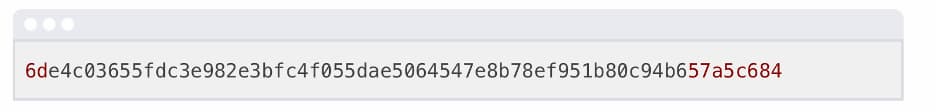

Всякий раз алгоритм будет преобразовывать текст в один и тот же хэш. Например, такой.

Но если в исходном тексте потеряется хотя бы одна запятая, хэш полностью изменится.

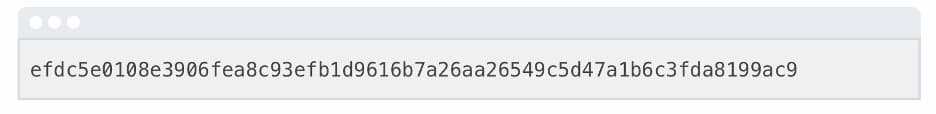

Единственный доступный способ расшифровать хэш — перебор. Чтобы найти верный вариант, нужно перебрать тысячи комбинаций.

- для криптоустойчивой хэш-функции нельзя вычислить по хэшу исходные данные или подобрать другие данные с таким же хэшем;

- по значению ключа можно расшифровать данные за одну операцию;

- после вычисления хэш может передаваться и существовать отдельно от данных, его можно вычислить повторно.

- нельзя провести операцию, обратную хэшированию, и восстановить исходные данные;

- вас могут взломать с помощью перебора, если хэш-функция не криптоустойчива.

К хэшированию обращаются для хранения паролей. Когда пользователь регистрируется в системе, его данные хранятся не в чистом виде, а в виде хэша. И всякий раз, когда он вводит пароль, тот хэшируется снова и только потом сравнивается с имеющимся в базе. То есть, даже если база будет украдена, никто не сможет узнать реальные пароли. Благодаря этому свойству хэширование активно применяют в блокчейне

Как криптография используется в блокчейне

Криптография используется в блокчейне как средство защиты пользователей. Она помогает обеспечить безопасность транзакций сохранить личную информацию.

Блок — единица кода, которая выполняет функцию хранилища данных обо всех действиях.

Сформированный блок проверяется участниками сети и, если все согласны, то его присоединяют к цепочке, из-за чего изменить информацию в нем невозможно. Особенность каждого блока в том, что он не только захэширован, но и хранит информацию о предыдущем блоке.

Блокчейн — постоянно увеличивающаяся цепочка таких блоков.

Если мы внесём изменения во вторую запись, её хэш станет совсем другим и перестанет совпадать с тем, что был записан в третью. То есть блокчейн позволяет создавать записи, которые невозможно изменить незаметно.

Блокчейн активно используется в криптовалюте, например, BitCoin. Если кто-то захочет украсть её, ему придётся одновременно изменять блоки на всех компьютерах. Также блокчейн используют при хранении ставок, при проведении выборов, чтобы избежать фальсификации и при заверении документов

Важно понимать, что система не надёжна на 100%. В программном обеспечении могут возникать ошибки, позволяющие воровать данные до того, как они будут захэшированы.

Как криптография регулируется государством

Деятельность, связанная с криптографическим шифрованием, ограничена на территории России. Основной уполномоченный орган — Федеральная служба безопасности. ФСБ вправе осуществлять государственный контроль за организацией и функционированием криптографической безопасности. За органами ФСБ закреплена функция регулирования разработки, производства, реализации, эксплуатации, ввоза и вывоза шифровальных средств.

Также есть нормативные правовые акты, регулирующие криптографию в России:

- запрещает госорганам и предприятиям использовать несертифицированные средства шифрования

- запрещает банкам применять несертифицированные средства шифрования и обязует Банк России следить за соблюдением этого запрета

- запрещает разрабатывать и эксплуатировать шифровальные средства без лицензии

- определяет общую схему электронной цифровой подписи

- определяет разрешенные функции хэширования с длинами хэш-кода 256 и 512 бит

- регулирует отношения при разработке, производстве, реализации и эксплуатации шифровальных средств

- регулирует использование электронных подписей при оформлении сделок, оказании государственных и муниципальных услуг

- определяет, какие органы власти, отвечают за лицензирование

- утверждает порядок предоставления документов

- утверждает типовые формы лицензии

- контролирует лицензирование

- определяет разработку, производство, модернизацию, монтаж, установку, ремонт и сервисное обслуживание шифровальных средств

Заключение

Это только малая часть того, что можно узнать по теме криптографии. Если вы просто хотели понять, что это такое, надеемся, вы удовлетворили интерес. Если хотите изучить тему глубже, советуем пройти онлайн-курсы из нашей подборки. На них вы подробно разберёте тему кибербезопасности и сможете освоить востребованную профессию.

Теперь, когда даны основные определения, рассмотрим одну из простейших систем шифрования, которая носит имя " шифр Юлия Цезаря". Предполагается, что знаменитый римский император и полководец, живший в 1 веке до нашей эры, использовал этот шифр в своей переписке.

Так, например, слово ЗАМЕНА после шифрования методом Цезаря превратится в КГПЗРГ .

Каким образом можно усовершенствовать шифр Цезаря? Можно было бы попытаться расширить алфавит с 33 до 36 символов и более за счет включения знаков препинания и пробелов. Это увеличение алфавита замаскировало бы длину каждого отдельного слова.

Усовершенствуем шифр Цезаря с учетом правила Керкхоффса.

Мы видим, что единственное слово , имеющее смысл, – это ЗВОНОК . Это слово располагается на 17 месте. Следовательно, если шифрованный текст сдвинуть на 17 позиций вперед получится открытый текст . Это означает, что для получения шифрованного текста открытый текст нужно сдвинуть на (33-17)=16 позиций. Таким образом, получили, что при шифровании ключ n=16 .

Так, например, пусть исходный алфавит состоит из арабских цифр, то есть имеет вид

Видно, что все полученные варианты равнозначны и злоумышленник не может понять, какая именно комбинация истинна. Анализируя шифротекст, он не может найти значения секретного ключа. Конечно, один из приведенных в таблице вариантов подойдет к кодовому замку, но в столь простом методе шифрования нельзя рассчитывать на большую секретность.

Читайте также: