Как сделать копию ключа mifare

Обновлено: 06.07.2024

Как построить систему доступа и быть уверенным, что карты доступа защищены от копирования? Таким вопросом задаются заказчики оборудования для многих объектов — и режимных предприятий, и жилых комплексов, и парковок, и горнолыжных курортов и т.д.

Какие же есть альтернативы? Какой выбор есть у собственника объекта для защиты карт доступа от копирования? До недавнего времени особого выбора не было.

Недостатки перехода на MIFARE 1K

Типичный пример. В действующей СКУД используются всем известные карты EM-Marine. Если выражаться технически более точно -- Proximity-карты на частоте 125 кГц. К ним относятся и EM-Marine (на практике китайский аналог ТК4100) и HID Prox. Владелец объекта, на котором установлена СКУД, устал от копирования карт доступа и ищет новые варианты, гарантирующие защиту.

И находит. Например, MIFARE 1K. И полагает: это то, что нужно. На него сыплется информация примерно такого содержания:

- тип микросхемы — MIFARE S50, стандарт ISO14443А;

- рабочая частота — 13,56 МГц;

- время транзакции — не более 164 мс;

- поддержка антиколлизии;

- возможность перезаписи — не менее 100 000 циклов;

- объем памяти — не менее 1024 байт;

- 3-х проходная аутентификация;

- идентификатор длиной 32 бита.

Заказчик мало что понимает, но обилие "умных" терминов подсказывает ему, что это хорошо, данные карты будут защищены от копирования.

И заказывает карты доступа MIFARE 1K и соответствующие считыватели.

Какой же результат он получает? Реальная практика говорит о том, что деньги потрачены напрасно. Никакой дополнительной защиты карт доступа от копирования нет.

Почему? Потому что большинство имеющихся считывателей MIFARE 1K, применяемых в СКУД, не задействуют шифрования и криптографии при работе с картами MIFARE 1K.

Незащищенный номер чипа

Ничего из перечисленных выше технических особенностей MIFARE 1K (кроме идентификатора длиной 32 бита) считыватели MIFARE 1K не используют. То есть большинство считывателей работают с картами MIFARE 1K так же, как и с картами EM-Marine, а именно — считывают открытый номер чипа. Серийный номер чипа MIFARE 1K (часто называемый ID или UID) — это открытая последовательность цифр, ничем не защищенная. Все приведенные выше "умные" термины, характеризующие технические особенности MIFARE 1K, относятся к памяти чипа и не затрагивают его серийный номер. При считывании ID-номера ни микропроцессор, не 3-х проходная аутентификация, ни криптография не задействуются. Номер чипа ничем не защищен. И легко может быть скопирован для изготовления дубликатов карты доступа.

Дублирование номеров карт

Другой распространенный недостаток многих считывателей MIFARE E 1K — это интерфейс Wiegand-26, с помощью которого считка подключается к контроллеру СКУД. Номер чипа MIFARE 1K имеет длину 4 байта (те же 32 бита). А по интерфейсу Wiegand-26 можно передать число длиной максимум 3 байта. Соответственно, один байт отсекается.

Таблица 1. Жирным выделены три байта, которые передаются

| HEX-формат | Десятичный формат |

|---|---|

| DDFF02AC | 3724477100 |

| DDFF02AD | 3724477101 |

| DDFF02AE | 3724477102 |

Номер чипа передается через контроллер в систему не полностью. И в системе появляются одинаковые номера карт. Что в реальной практике и встречается.

Таблица 2. Появляются одинаковые номера карт

| HEX-формат | Десятичный формат |

|---|---|

| DDFF02AC | 14548738 |

| DDFF02AD | 14548738 |

| DDFF02AE | 14548738 |

Ситуация усугубляется еще и тем, что длина номера чипа MIFARE 1K может быть не 4, а 7 байт. Обусловлено это тем, что компания NXP — разработчик и собственник торговой марки MIFARE — несколько лет назад объявила, что диапазон уникальных 4-байтовых номеров исчерпан. И что в дальнейшем чипы MIFARE 1K будут выпускаться с 7-байтными уникальными номерами (UID). Чипы с 4-байтными номерами продолжают выпускаться, но 4-байтные номера больше не являются уникальными и называются NUID (Non Unique ID — с англ. "не уникальный идентификационный номер").

Соответственно, при использовании считывателя MIFARE 1K с интерфейсом Wiegand-26 вероятность появления в системе карт с "одинаковыми" номерами повышается, так как отсекаться будут 4 байта из 7.

Можно ли получить карты доступа, защищенные от копирования, применяя MIFARE 1K?

Конечно, можно. При правильной работе с картой и использовании правильного считывателя. "Правильно" — значит с помощью всех тех технических особенностей, которые и характеризуют MIFARE 1K. А именно — необходимо задействовать память MIFARE 1K и обращаться к памяти с помощью той самой 3-х проходной аутентификации, встроенных криптографических алгоритмов.

И для этого на рынке есть технические средства.

Защита MIFARE 1К от копирования

Защитить карту доступа MIFARE 1K просто. Достаточно записать в один из 64 блоков памяти идентификатор (номер длиной 3 байта для передачи по Wiegand-26) и закрыть доступ к этому блоку криптоключом. А считыватель вместо чтения ID-номера настроить на чтение идентификатора из указанного блока памяти MIFARE 1K с помощью такого же криптоключа, которым закрыта память MIFARE 1K.

Для этого предлагаются технические и программные средства. И стоят они недорого.

Но тут кроется еще один подводный камень. А кто придумывает значение криптоключа? Кто записывает его в карту MIFARE и прошивает в считыватель? Ведь если криптоключ известен постороннему, то тот легко может копировать карты доступа.

Поэтому вопросы криптозащиты заказчик/собственник объекта должен взять на себя — не доверять это ни поставщику карт и считывателей, ни монтажнику СКУД.

Если ключи и пароли находятся в руках у третьего лица, защита карт от копирования будет зависеть от его добросовестности, а также от непредвиденных случайностей (уволился обиженный специалист и назло понаделал копии карт . ).

От владельца объекта СКУД требуется немного. Сначала понять важность этого момента. Затем самому или через доверенное лицо придумать значения паролей и ключей и записать их в карты и считыватели. Для этого имеются простые и удобные программно-технические средства. Например — создание мастер-карты. Собственник объекта создает мастер-карту, на которой будет храниться вся "ключевая" информация. Далее оператор с помощью мастер-карты сможет "прошивать" и карты MIFARE 1K, и считыватели. Но знать ключи, пароли и т.д. не будет.

Это и есть тот путь, который позволит защитить карты доступа MIFARE 1K от копирования.

Распространенные заблуждения

Но время идет, хакеры не дремлют. Криптозащита, встроенная в чип MIFARE 1K, в настоящее время признается невысокой. Об этом есть публикации в открытой научно-технической прессе. На некоторых сайтах можно найти информацию о способах взлома защиты MIFARE 1K.

Что делать заказчику, стремящемуся надежно защитить карты доступа от копирования и подделки?

Есть современные надежные средства. Например, компания NXP разработала линейку чипов MIFARE Plus, где используется криптография AES, вскрытие которой в настоящее время считается невозможным. Применение MIFARE Plus — гарантия защиты карт доступа от копирования и подделки.

Но и здесь заказчику приходится нелегко.

Изготовители считывателей карт для СКУД часто скрывают технические тонкости.

Поддержка различных форматов MIFARE

Еще один типичный пример. Разработчик считывателя узнал, что 4-байтные серийные номера чипов больше не являются уникальными, а компания NXP выпустила 7-байтную версию чипа MIFARE 1K. Производитель дорабатывает свою считку (оставляя при этом тот же самый интерфейс Wiegand-26) на чтение 7-байтного номера MIFARE 1K. И тут он понимает, что может еще и расширить перечень чипов, с которыми якобы работает его считка. Ведь 7-байтный UID имеется у многих других продуктов MIFARE, а именно — у MIFARE Ultrlaight C, MIFARE Plus, MIFARE DESFire EV1. И разработчик тут же включает в документацию фразу такого характера: "Поддержка различных форматов MIFARE Ultralight, MIFARE Plus, DESFire EV1".

Таблица 3. Основные характеристики разных чипов MIFARE

| Тип карты | MIFARE Ultralight | MIFARE Classic | MIFARE DESFire EV1 2К/4K/8K | MIFARE Plus S 2К/4K | MIFARE Plus X 2К/4K | |

|---|---|---|---|---|---|---|

| MF0 IC U1x | MF1 IC S50 | MF1 IC S70 | MF3 IC D21, MF3 IC D41, MF3 IC D81 | MF1 SPLUS60/ MF1 SPLUS80 | MF1 PLUS60/ MF1 PLUS80 | |

| Криптоалгоритм | Нет | CRYPO1 | CRYPTO1 | DES & 3DES/AES | CRYPTO1/AES | CRYPTO1/AES |

| Длина серийного номера, байт | 7 | 4/7 | 4/7 | 7 | 7 | 7 |

| EEPROM, байт | 64 | 1024 | 4096 | 2048/4096/8192, гибкая файловая структура | 2048/4096 | 2048/4096 |

| Количество циклов перезаписи | 10 000 | 100 000 | 100 000 | 500 000 | 200 000 | 200 000 |

| Организация | 16 стр./ 4 байт | 16 сект./ 64 байт | 32 сект./ 64 байт, 8 сект./ 256 байт | Определяется программно | 32 сект./ 4 блока, 8 сект./1 блок | 32 сект./ 4 блока, 8 сект./1 блок |

Бедный неосведомленный заказчик покупает карты MIFARE Plus и такой считыватель. Что он получает? Снова ничего, кроме напрасно потраченных денег.

Считыватель будет работать с открытым UID, который никак не защищен (об этом говорилось выше). Криптография AES, встроенная в чип MIFARE Plus, не распространяется на UID. Этот UID копируется так же легко, как и ID MIFARE 1LK, и считывание номера чипа MIFARE Plus ничего не добавляет к защите карт от копирования и подделки.

Карты MIFARE Plus поступают с завода-изготовителя в незащищенном режиме и на самом деле в таком виде не предназначены для использования. В отличие от традиционных Proximity-карт (HID, EM-Marine) карты MIFARE Plus после покупки должны быть проинициализированы. И сделать это должен заказчик.

Считка MIFARE Plus

Как еще некоторые изготовители считывателей вводят заказчика в заблуждение? Есть пример из жизни.

Известно, что карты MIFARE Plus могут быть проинициализированы таким образом, что чип MIFARE Plus полностью эмулирует MIFARE 1K (в том числе и криптоалгоритм СRYPTO-1). Более точно этот режим называется переводом чипа MIFARE E Plus на уровень безопасности SL1 в режиме эмуляции MIFARE Classic. Не проводя тестирования, изготовитель считывателя (гипотетический) добавляет в свою документацию фразу "Поддержка MIFARE Plus". К несчастью для заказчика, купившего подобную считку, корректно работать с картами MIFARE Plus она не будет.

Уровни безопасности

Бесконтактные карты MIFARE Plus поддерживают 3 уровня безопасности и могут быть в любой момент переведены с одного уровня на более высокий.

Уровень безопасности 0

Карты MIFARE Plus на уровне 0 не предназначены для использования. Заказчик должен проинициализировать чип MIFARE Plus и перевести его на более высокий уровень. Инициализация чипа может производиться по ключам, соответствующим MIFARE E Classic с применением криптоалгоритма CRYPTO1, или по ключам AES.

Уровень безопасности 1

На этом уровне карты имеют 100%-ную совместимость с MIFARE Classic 1K, MIFARE Clasis 4K. Карты MIFARE Plus легко работают в существующих системах вместе с картами MIFARE Classic.

Уровень безопасности 2

Аутентификация по AES является обязательной. Для защиты данных используется CRYPTO1.

Уровень безопасности 3

Аутентификация, обмен данными, работа с памятью только по AES.

6 этапов защиты MIFARE Plus

Что же делать, чтобы карты доступа MIFARE Plus работали в СКУД в защищенном режиме?

Описанный выше подход позволяет использовать карты доступа MIFARE Plus со многими имеющимися на рынке контроллерами СКУД. Современные считыватели, поддерживающие работу с MIFARE Plus, имеют различные интерфейсы подключения к контроллерам, в том числе и распространенный — Wiegand-26. Это позволяет легко и просто переводить действующие СКУД с карт EmMarin на карты MIFARE Plus. Потребуется только замена считывателей. Контроллеры, программное обеспечение, базы данных сохраняются.

Компания NCS — официальный партнер компании NXP по продуктам MIFARE ®

Как партнер NXP, компания NCS имеет не только статус изготовителя и поставщика карт MIFARE и считывателей, но также и статус консультанта по применению MIFARE (MIFARE Application Consultancy) и статус консультанта по техническим характеристикам MIFARE (MIFARE Technical Consultancy).

Не так давно в домофонах стали использовать так называемые Mifare модули. Эти модули позволяют (грубо говоря) кардинально изменить алгоритм работы устройства системы доступа в подъезд. Для обывателя это значит, что дубликат ключа от своего подъезда он сможете теперь сделать только в главном офисе компании, которая обслуживает конкретный домофон подъезда.

Совершенно очевидно, что внедрение новой защиты Mifare необходима управляющим компаниям для того, чтобы не терять деньги на дублировании ключей. А удобствами жителей как всегда пренебрегли.

Ранее человек мог изготовить дубликат домофонного ключа практически в любой ключной мастерской. Теперь же это сделать невозможно – на оборудовании ключников ваш новый ключ просто не будет читаться. А значит и дубликат с него сделать будет невозможно.

![]()

Новые Mifare метки на данный момент преимущественно устанавливаются в новостройках. Там, где домофонное оборудование проводится и монтируется с нуля. Но в недалеком будущем, скорее всего Мифайр модули будут стоять во всех домофонах города.

Да, выданный вам на руки новый ключ Mifare внешне совершенно не отличается о того, каким вы пользовались раньше. Но это не значит, что он не другой - в этот раз он будет нечитаемым на базовом стандартном приборе. Узнать, какая в нём кодировка можно лишь на специальном оборудовании, например, в нашей компании.

Переписать или перепрограммировать

Человек, не знакомый с устройством и принципом работы домофонного замка, часто любит утверждать, что любой домофонный ключ можно переписать, перемагнитить – как некоторые любят выражаться. Повторяем из раза в раз – не важно, что все домофонные ключи выглядят одинаково. При этом они могут работать на разных частотах, в них может использоваться разный алгоритм кодирования.

Тонкостей и нюансов бесконечное множество, а утверждения по возможности перезаписывания, в подавляющем большинстве случаев, не сочетаются с действительностью в рамках сложившейся ситуации.

Комментарии

Оставлен Дмитрий Пнд, 18/04/2016 - 16:29 Permalink

Здравствуйте! На связи Питер)

Здравствуйте! На связи Питер) хочу узнать, как и чем копируете мифаер с закрытыми секторами. Сам имею точку по ключам. Что-то копирую с помощью считывателя,что-то не могу. Поделитесь пожалуйста информацией)

Оставлен Marlboro Втр, 19/04/2016 - 10:20 Permalink

Мифаер с закрытыми секторами

Мифаер с закрытыми секторами не копируется. И велика вероятность, что копироваться не будет.

Оставлен Андрей Спб Вс, 17/07/2016 - 22:08 Permalink

Дмитрий придётся подождать

Оставлен Сергей Геннадьевич. Ср, 04/05/2016 - 23:42 Permalink

Здравствуйте! Ростовская обл.

Здравствуйте! Ростовская обл. На домофоны установили ловушки ключей клонов. Что делать? Как победить этот недуг? Отсекаются все изготовленные нами ключи Mifare. Как изменить закрытый сектор заготовки? Как удалить метку зеро, чтоб домофон не видел что это клон? Помогите найти решение!

Данное устройство предназначено для записи бесконтактных ключей EM-Marine, Electra (80/128) , HID, URMET,

Mifare Ultralight и Mifare Classic 1K.

Устройство имеет индикатор ЖК ( 16 символов 2 строки ).

Клавиатура данного устройства плёночная и состоит из 5 кнопок:

5. "Выбор" ( расположена в центре клавиатуры ).

Нажатие кнопок сопровождается коротким звуковым сигналом ("нажатие"), успешное выполнение

операции - длинным звуковым сигналом ("выполнено"), ошибка - двумя длинными звуковыми

Питание устройства может осуществляться:

а) от батареи “Крона”,

б) от внешнего блока питания на 9 - 12 Вольт,

в) от ПК ( порт USB ) через имеющийся на устройстве разъём mini-USB.

Включение устройства, при питании от батареи или внешнего блока питания осуществляется с помощью

ползункового выключателя, находящегося на левом торце корпуса. Справа от него находится разъём mini-USB

для питания устройства от ПК. При этом питании напряжение +5 Вольт подаётся непосредственно на устройство,

минуя выключатель ( батарея при этом должна быть отключена ! ).

Ручная коррекция временных параметров дубликатора.

Иногда попадаются заготовки серий Т55х7 или RW64BIT, которые могут плохо записываться. Для записи

таких заготовок в устройстве предусмотрен режим подстройки временных параметров сигналов записи.

В этот режим можно войти если при включении устройства держать нажатой кнопку "Выбор" более 2-х сек.

После звукового сигнала и появления надписи надо отпустить кнопку "Выбор". Переходим к коррекции времени

записи бита "1". Кнопка "Вверх" корректирует время на + 1 мкС, кнопка "Вниз" на - 1 мкС, кнопка "Вправо"

на + 10 мкС, кнопка "Влево" на - 10 мкС. Нажимаем кнопку "Выбор" переходим к коррекции времени записи

бита "0". Всё делается аналогично установке времени записи бита “1”. При нажатии кнопки "Выбор" переходим

к коррекции времени паузы. Всё аналогично установке времён записи бит “0” и “1”. Нажимаем кнопку "Выбор" и

переходим к коррекции времени отклика кнопок клавиатуры. Кнопка "Вверх" увеличивает, а кнопка "Вниз" уменьшает

время на 25 мС. Нажимаем кнопку "Выбор" переходим в основное меню устройства.

После выключения устройства изменённые параметры сохраняются !

Основное меню:

I. Mifare ( чтение, редактирование и запись ключей Mifare ).

1. Ultralight ( чтение ключей Mifare Ultralight )

Это режим чтения кода ключа и копирование всей его памяти в буфер устройства. Нажимаем кнопку “Выбор”

и прикладываем карту или брелок Mifare Ultralight с обратной стороны корпуса в районе индикатора. После чтения

на индикатор выводится информация о коде ключа. Если нажать кнопку “Влево” или “Вправо”, то выходим в режим

чтения карты. Если нажать кнопку “Выбор”, то переходим к копированию всей памяти ключа в буфер устройства. На

режим чтения карты. Если нажать кнопку “Выбор”, то начинается копирование памяти ключа в буфер. Всего можно

скопировать 44 страницы памяти. После чтения выходим в режим редактирования информации ( “Редактирование” ).

2. Редактирование ( редактирование страниц памяти ключа )

В этом режиме сейчас можно редактировать до 44 страниц памяти.

В обычном ключе Ultralight содержится всего 16 страниц памяти ( 0 – 15 ). В усовершенствованных ключах есть

дополнительные страницы. Поэтому усовершенствованные ключи надо копировать только на заготовки UL2.0

или UL3.0 ! В них 24 страницы памяти ( 0 - 23 ). В будущих заготовках уже планируется работа с 41-й страницей

памяти ( 0 - 40 ). Кнопками “Вверх” и “Вниз” выбираем страницу и нажимаем “Выбор”. Далее кнопками “Влево”

и “Вправо” выбираем позицию редактирования, а кнопками “Вверх” и “Вниз” меняем содержимое памяти. Для

выхода нажать кнопку “Выбор”. Для выхода из редактирования надо нажать кнопку “Влево” или “Вправо”. При

этом переходим в режим записи ( Запись UL / UL2.0 / UL3.0 / UL-X ).

3. Запись UL / UL2.0 / UL3.0 ( запись ключа на заготовки UL, UL2.0 UL3.0 и UL-X )

Для записи старых ключей Ultralight надо выбрать запись на заготовку UL. Она содержит 16 страниц

памяти ( 0 – 15 ). Для записи новых ключей надо выбрать запись на заготовку UL2.0, UL3.0 и UL-X. Они содержат

24 страницы памяти ( 0 – 23 ).

Внимание ! Надо помнить, что страница 2 содержит биты блокировки записи страниц, а страница 3 в

заготовках UL записывается только один раз ( биты пишутся из 0 в 1 ) ! Поэтому в этом устройстве сделана

автоматическая запись этих страниц в последнюю очередь. После записи производится автоматическая проверка

записанной информации и выводится надпись “Копия записана !”. Если обнаружена ошибка, то выводится

информация об ошибочном байте и страница памяти на которой он обнаружен.

Для выхода из режима нажать кнопку “Влево” или “Вправо”.

4. Чтение 1K ( чтение ключей Mifare Classic 1K )

При чтении на индикатор выводится информация о типе и коде ключа. Далее можно скопировать память

ключа в буфер устройства ( аналогично копированию ключей Ultralight ).

Внимание ! В этих ключах может быть установлена защита от чтения !

Для чтения таких ключей надо сначала узнать ключи доступа к секторам. Для этого нужно использовать

устройства: SMKey, ACR122, Proxmark 3 и т. п. Данное устройство имеет отдельную память, в которую

можно записывать найденные ключи доступа. Всего можно хранить 1300 ключей. При чтении ключа

устройство автоматически будет пробовать подставить ключи из этой памяти ключей доступа. Если в

памяти такой ключ не найден, то переходим к поиску ключа доступа с помощью перебора. Но надо помнить,

что это может потребовать очень значительного времени ! В основном этот режим можно применять когда

известен некоторый диапазон в котором может находиться этот ключ. Если ключ найден, то он автоматически

записывается в память устройства ( в "трейлер" соответствующего сектора ). После чтения памяти ( блоки 0 – 63 )

появляется надпись “Выполнено !” и переходим в режим “Редактирование”.

5. Редактирование ( режим редактирования блоков памяти )

Режим редактирования аналогичен редактированию памяти ключей Ultralight.

Единственное отличие в том, что блок в данном ключе – это 16 байт информации. Поэтому он

редактируется в 2 этапа. Сначала первая половина блока, а потом вторая. На индикатор выводится

информация о том. какая часть блока редактируется ( 1 или 2 ). Позиция редактирования выбирается

кнопками “Влево” или “Вправо”, а само редактирование производится кнопками “Вверх” и “Вниз”.

Для перехода к редактированию другой части блока нужно нажать кнопку “Выбор”.

Для выхода из режима нужно нажать кнопку “Влево” или “Вправо”.

После выхода переходим к режиму записи заготовок ( “Запись Mifare 1K” ).

6. Запись Mifare 1K ( копирование ключа на заготовки )

При копировании можно задать начальный и конечный блоки для записи. То есть можно писать ключи

и заготовки целиком или по блокам. Далее переходим в меню выбора заготовки Zero, OTP, OTP2.0 или OTP2.0(CL).

Внимание ! В заготовках OTP, OTP2.0 и OTP2.0(CL) блок 0 записывается только один раз !

После выбора заготовки производится запись выбранных блоков памяти на заготовку. После записи

выводится надпись “Запись окончена” и номера записанных блоков. Для выхода из режима надо нажать

кнопку “Влево” или “Вправо”.

7. Запись UID ( копирование только номера ключа в блок 0 заготовки )

Прикладываем исходный ключ и считываем код ключа из блока 0. Затем выбираем заготовку для записи

и производим копирование кода ключа в блок 0.

Внимание ! В заготовках OTP, OTP2.0 и OTP2.0(CL) блок 0 записывается только один раз !

Для выхода из режима надо нажать кнопку “Влево” или “Вправо”.

8. Поиск ключей ( режим поиска ключа доступа )

Этот режим позволяет путём перебора искать ключ доступа к блоку. Выбираем номер блока ( 0 – 63 ).

Далее выбираем вариант поиска. Поиск "в памяти ключей". Проверяются уже запомненные в памяти

ключи доступа. Если они не подходят, то выбираем "произвольный поиск". Это простой перебор ключей.

При этом можно задать код с которого будет начинаться этот перебор. Этот режим требует значительного

времени и его рекомендуется применять если известен диапазон нахождения ключа доступа. В остальных

случаях для нахождения ключей лучше применять другие устройства: SMKey, ТМД-5S, Proxmark и т. п.

Для выхода из поиска надо нажать кнопку “Влево” или “Вправо”.

Если ключ найден, то его можно запомнить в памяти ключей доступа данного устройства ( всего можно

хранить 1300 ключей ). Перед записью автоматически проверяется наличие аналогичного в памяти ключей

Для выхода из режима надо нажать кнопку “Влево” или “Вправо”.

9. Память ключей ( режим просмотра и редактирования памяти ключей доступа )

В памяти можно хранить 1000 ключей доступа.

В этом режиме можно просматривать и редактировать ключи доступа. Кроме этого, можно задать номер

последнего ключа, который будет перебираться при автоматическом подборе. После редактирования

( перед записью в память ) производится автоматическая проверка памяти на существование аналогичного

номер ячейки, в которой он записан.

10. Доступ чтение ( режим просмотра байт и ключей доступа ).

Выбираем сектор ( блок "трейлера" ) и нажимаем кнопку "Выбор". На дисплей выводятся байты доступа

данного сектора. Нажимаем "Выбор" и переходим к чтению блока "трейлера". На индикатор выводится

информация о том каким образом происходит чтение/запись ключей ( А и B ) и байт доступа в "трейлере".

Кнопками "Вверх" и "Вниз" можно перебирать блоки данного сектора. На индикатор будет выводится

информация о правилах работы с этими блоками. При нажатии кнопки “Выбор” будут показываться ключи А и B.

Если трейлер закодирован так, что ключ В не может быть прочитан, то вместо ключа В на индикатор

выведутся нули ( 00 00 00 00 00 00 ).

Для выхода из этого режима нужно нажать кнопку "Влево" или "Вправо".

11. Доступ запись ( режим изменения байт и ключей доступа ).

В этом режиме можно отредактировать байты и ключи доступа. При этом отредактированная информация

записывается в память дубликатора. Затем эту память можно записать в карту или заготовку Mifare 1K,

используя ключи доступа А или B. С каким именно ключом ( A или B ) надо работать с конкретным блоком

можно предварительно посмотреть в режиме "Доступ чтение".

а. При смене битов доступа есть опасность заблокировать навсегда от чтения и записи блоки

данных ( блоки 0 – 2 ) и “трейлер” ( блок 3 ) !

б. При чтении карты, ключи В ( если не задано их чтение ) не вводятся в дамп памяти, поэтому

их нужно после чтения карты ввести вручную !

Для выхода из этого режима нужно нажать кнопку "Влево" или "Вправо".

II. EM-Marine ( режим копирования ключей EM-Marine )

При выборе этого режима сразу переходим к чтению ключа EM-Marine. Ключ надо прикладывать с

внешней стороны корпуса под индикатором ( надпись 125 КГц ).

Внимание ! Иногда может потребоваться поиск места для лучшего чтения и записи ключа !

После чтения на индикатор выводится код ключа. При нажатии кнопки “Выбор” переходим в режим

сохранения кода ключа в памяти устройства и записи адресной информации. После этого переходим

в режим выбора заготовки для копирования:

1. Т55х7 (RW125RF) ( H2 )

Заготовку можно писать в обычном режиме, с блокировкой от перезаписи, с паролем или со снятием пароля.

При успешной записи выводится информация "Ключ записан !", звучит длинный сигнал и выводится исходный

и записанный код. Если заготовка не записалась, то выводится информация об ошибке, звучат два длинных

сигнала и выводится исходный и записанный код. Заготовки RW64BIT тоже пишутся в этом режиме.

Для выхода из этого режима надо нажать кнопку “Влево” или “Вправо”.

2. i57V2 ( H1 )

Заготовку можно писать с блокировкой от перезаписи и без. При успешной записи выводится информация

"Ключ записан !", звучит длинный сигнал и выводится исходный и записанный код. Если заготовка не записалась,

то выводится информация об ошибке, звучат два длинных сигнала и выводится исходный и записанный код.

Для выхода из этого режима надо нажать кнопку “Влево” или “Вправо”.

Заготовку можно сразу писать с блокировкой или использовать промежуточное копирование на неё

( режим тестовой записи ). При промежуточном копировании код в заготовке хранится только пока заготовка

приложена к считывателю дубликатора. Если заготовку убрать, то код в ней вернётся к исходному ( 00 00 00 00 00 ).

При успешной записи выводится информация "Ключ записан !", звучит длинный сигнал и выводится исходный и

записанный код. Если заготовка не записалась, то выводится информация об ошибке, звучат два длинных сигнала

и выводится исходный и записанный код.

Для выхода из этого режима надо нажать кнопку “Влево” или “Вправо”.

4. Кристалл ( H5 ) и Кристалл ( Н5.5 )

Эти заготовки применяются для обхода фильтров. Заготовки можно писать с блокировкой от перезаписи или без.

При успешной записи выводится информация "Ключ записан !", звучит длинный сигнал и выводится исходный

и записанный код. Если заготовка не записалась, то выводится информация об ошибке, звучат два длинных сигнала

и выводится исходный и записанный код.

Для выхода из этого режима надо нажать кнопку “Влево” или “Вправо”.

5. EM4305 ( RW125 EM ) ( H3 )

Заготовку можно писать в обычном режиме, с блокировкой от перезаписи, с паролем или со снятием пароля.

При успешной записи выводится информация "Ключ записан !", звучит длинный сигнал и выводится исходный и

записанный код. Если заготовка не записалась, то выводится информация об ошибке, звучат два длинных сигнала

и выводится исходный и записанный код.

Для выхода из этого режима надо нажать кнопку “Влево” или “Вправо”.

6. RW125FL ( H1 )

Заготовку можно писать в обычном режиме или с блокировкой от перезаписи. При успешной записи выводится

информация "Ключ записан !", звучит длинный сигнал и выводится исходный и записанный код. Если заготовка

не записалась, то выводится информация об ошибке, звучат два длинных сигнала и выводится исходный и

записанный код. После копирования возвращаемся в меню выбора заготовок. То есть можно делать копию ключа

на разные виды заготовок.

Для выхода из этого режима надо нажать кнопку “Влево” или “Вправо”.

III. HID ( режим копирования ключей HID )

В этом режиме можно читать и копировать ключи HID с длиной от 26 до 40 бит.

Иногда может потребоваться поиск места для лучшего чтения и записи ключа ! Ключи HID копируются

только на заготовки серий Т55х7 ( H2 ) !

При успешной записи выводится информация "Ключ записан !", звучит длинный сигнал и выводится исходный

и записанный код. Если заготовка не записалась, то выводится информация об ошибке, звучат два длинных сигнала

и выводится исходный и записанный код.

Для выхода из этого режима надо нажать кнопку “Влево” или “Вправо”.

IV. URMET ( режим копирования ключей URMET )

Ключи URMET копируются только на заготовки серий Т55х7 (H2) !

Внимание ! Иногда может потребоваться поиск места для лучшего чтения и записи ключа !

При успешной записи выводится информация "Ключ записан !", звучит длинный сигнал и выводится исходный

и записанный код. Если заготовка не записалась, то выводится информация об ошибке, звучат два длинных сигнала

и выводится исходный и записанный код.

Для выхода из этого режима надо нажать кнопку “Влево” или “Вправо”.

V. ELECTRA ( режим копирования ключей ELECTRA 80 или 128 бит )

Ключи ELECTRA копируются только на заготовки серий Т55х7 (H2) !

Внимание ! Иногда может потребоваться поиск места для лучшего чтения и записи ключа !

При чтении выводится информация о типе ключа ( ELECTRA-80 или ELECTRA-128 ) и код ключа.

Перед записью надо выбрать в каком виде писать ключ ( в виде ELECTRA-80 или ELECTRA-128 ).

При успешной записи выводится информация "Ключ записан !", звучит длинный сигнал и выводится исходный

и записанный код. Если заготовка не записалась, то выводится информация об ошибке, звучат два длинных сигнала

и выводится исходный и записанный код.

Для выхода из этого режима надо нажать кнопку “Влево” или “Вправо”.

VI. Работа с памятью ключей

Для хранения кодов ключей в этом дубликаторе предусмотрена память. Она позволяет хранить 2080 кодов

ключей ( EM-Marine, HID, URMET ) с адресной информацией ( 16 символов ) по каждому из кодов. Для удобства

работы с памятью есть система поиска нужного ключа по адресу. Предусмотрена также возможность стирания

и форматирования ( начальная установка адресной строки и строки кода ключа ) для всей памяти. Если считанный

ключ нужно сохранить в памяти, то перед этим проводится автоматическая проверка на совпадение кода ключа

с кодами, которые уже записаны в память. Если такой код уже ранее был записан в память, то на индикатор

Если такого кода нет, то автоматически ищется и предлагается первая свободная ячейка памяти. Но можно и

вручную выбрать любую ячейку памяти ( 1 - 2080 ). Кнопка "Вверх" перебирает ячейки через + 1, кнопка "Вниз"

через - 1, кнопка "Вправо" через + 10, кнопка "Влево" через - 10. После записи в неё кода ключа, предлагается

отредактировать адресную строку для этого кода. Кнопками "Влево" и "Вправо" выбирается нужная позиция,

а кнопками "Вверх" и "Вниз" она редактируется. Можно писать русские заглавные буквы, прописные, знаки и цифры.

Переключение между ними осуществляется одновременным нажатием кнопок "Влево" и "Вправо". Для записи

кода ключа, хранящегося в памяти, нужно войти в режим "Запись ключа", выбрать нужную ячейку с помощью

режима поиска ( или вручную ), выбрать тип ключа, который пишем ( EM-Marine, HID или URMET ) и выбрать вид

заготовки. Для редактирования адресной строки и кода ключа в памяти предусмотрен режим "Редактирование".

Этот режим позволяет редактировать адрес и код ключа. При редактировании нужная позиция для редактирования

выбирается кнопками "Влево" или "Вправо", а само редактирование производится кнопками "Вверх" и "Вниз".

Для выхода из режима надо нажать кнопку “Влево” или “Вправо”.

Режим “Стирание” предназначен для полного стирания и форматирования памяти кодов ключей. Чтобы

предотвратить случайное стирание запрос о стирании выводится 2 раза и сопровождается двумя звуковыми

В закладки

Домофонные ключи есть в кармане у каждого. Разбираемся, как они работают и могут ли размагнититься, а также существует ли один ключ от всех дверей.

Виды ключей для домофонов

Существует несколько семейств домофонных ключей.

В РФ чаще всего используют Proximity-ключи EM-Marin, но встречаются также и более старые HID-метки или более новые MiFare, как в картах метро.

3. Оптические. Настоящие динозавры. Где-то в провинциях ещё сохранились. Такой ключ – это металлическая пластина, в которой в определенном порядке насверлены отверстия.

Внутри домофона есть фотоэлемент, который распознает, в том ли порядке насверлены дыры.

Безопасность ниже плинтуса, подделать ключ – плевое дело, а некоторые домофоны с оптическими ключами успешно и без следов вскрывались пилочкой для ногтей.

Как домофон определяет, подходит ли ключ?

На заводе или на фирме, которая устанавливает домофоны, в каждый ключ записывают особый код. Затем его же сохраняют в памяти домофона.

Когда вы подносите ключ к домофону, он считывает код и сравнивает его со значениями из своей памяти. Если значение ключа там есть, дверь открывается.

Кстати, можно открывать несколько домофонов одним ключом. Нужно лишь прописать код этого ключа во все нужные домофоны. Понятно, что домофоны должны быть совместимы с ключом.

Более того, есть специальные модули, которые позволяют сохранить все ключи из одного домофона и перенести их в другой.

Вот так переустановят домофон у вас в подъезде, а ключи менять не придётся. Хотя, конечно, установщик домофона вполне может попытаться заработать на этом.

Исключение, пожалуй, лишь ключи MiFare. Они включают перезаписываемую область памяти, в которую копируется уникальный код домофона.

Как делают копию ключа?

Обычно для этого берут болванку – пустую заготовку без кода. Затем мастер считывает код с вашего ключа и записывает его же на болванку.

В результате вы получаете два одинаковых ключа. А так как код оригинального ключа уже сохранен в домофоне, то и его клон позволит открыть дверь.

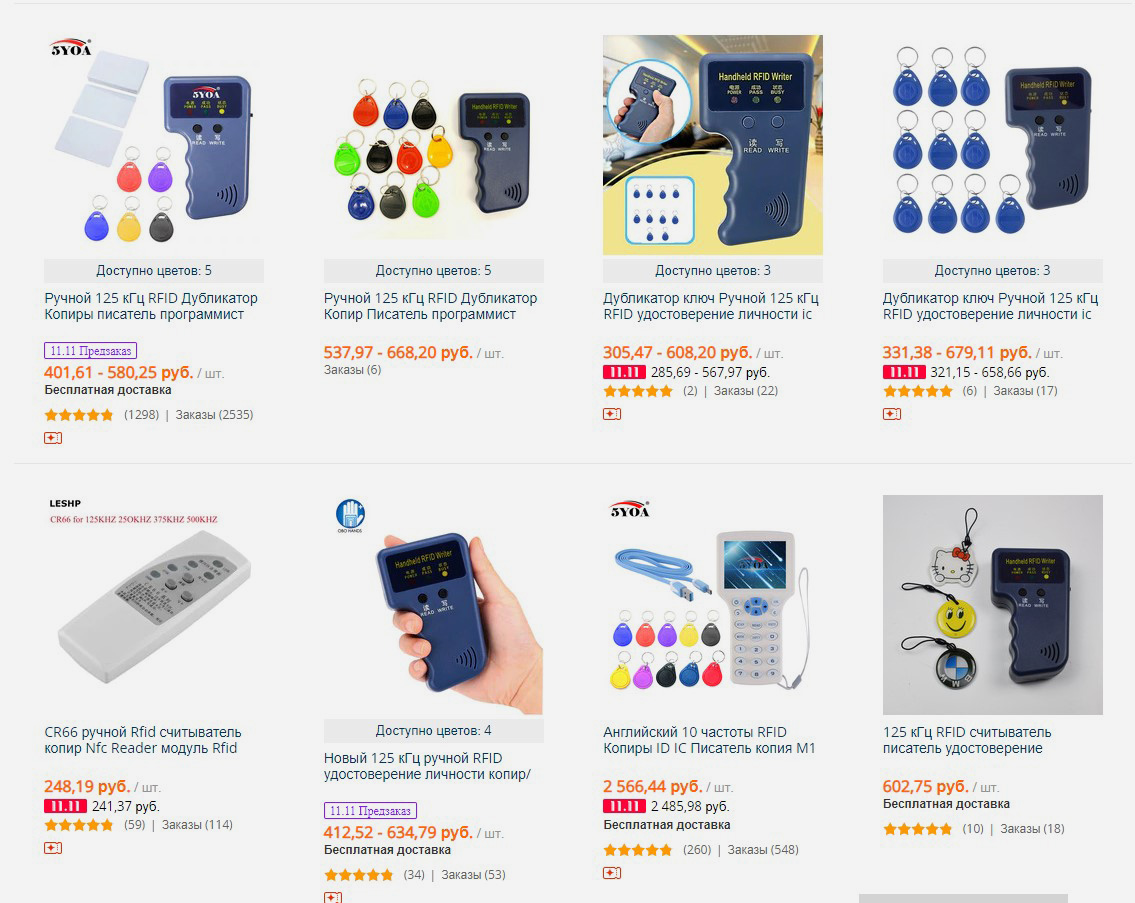

Технически вы сами можете собрать дубликатор (программатор) ключей на основе Arduino или Raspberry Pi, а затем наделать копий ключа на все случаи жизни. Инструкций в интернете полно, как и предложений купить дубликатор за тысячу-другую рублей.

Главное – не промахнуться с типом домофона и ключа.

Так, одни ключи рассчитаны на частоту 125 КГц, другие на 13,56 МГц и так далее. К тому же они могут быть разного типа. Помните о защите от клонов, которая может поддерживаться вашим домофоном.

Могут ли ключи размагнититься?

На самом деле такие ключи не размагничиваются. В них даже магнита нет, да и обычные магниты ключам не страшны.

Дело скорее в банальном отсутствии контакта. Болванки дешевые, закупают их в Китае оптом по нескольку центов за штуку, так что контакт вполне может отойти, к примеру.

Корпусы ключей обычно не герметичны. Так что если ключ намокнет в кармане или часто будет находиться во влажной среде, долго он не прослужит.

К примеру, если вы положите ключ в микроволновку и включите на полную мощность или засунете в розетку, работать он перестанет. А вот мощный неодимовый магнит, вроде используемых в магазине для снятия меток, ключ вряд ли повредит.

Что такое мастер-ключ и где его взять?

Но этот ключ обычно сам дверь открыть не может. Он нужен, чтобы добавлять в память новые ключи. В домофоне код мастер-ключа хранится в особой области, чтобы устройство могло отличать его и реагировать соответствующим образом.

Понятное дело, простым смертным мастер-ключ не дают. Иначе обслуживающая компания не смогла бы брать деньги за добавление записей о новых ключах в домофон.

Здесь всё зависит не от ключа, а от того, какие записи есть в памяти домофона.

А что будет, если мастер-ключ потеряется?

Обычно в домофонах остается возможность прописать новый мастер-ключ. Это, конечно, потенциальная возможность для взлома. Но, говоря объективно, проще попасть в подъезд, представившись сантехником, чем что-то взламывать.

Также некоторые RFID-ключи нового формата, к примеру, RF3.1, позволяют записать коды до 8 домофонов.

Часто домофоны также поддерживают блокирующие ключи. Это средство безопасности: после того, как дверь открывают блокирующим ключом, другие ключи не работают, а дверь блокируется. Снять блокировку может либо мастер-ключ, либо блокирующий ключ (всё зависит от настроек домофона).

Кстати, бывает, что ключ устанавливают блокирующим по ошибке. Так что если после вас соседи часто не могут попасть в подъезд, проверьте, не блокирует ли ваш ключ доступ.

Можно ли обмануть домофон?

Да, сейчас можно купить эмулятор, который имитирует ключи разных типов и выдает нужное значение для каждого домофона. В эмуляторах установлены даже дисплеи и клавиатура, что позволяет выбирать нужный ключ и выводить его название.

Штука забавная, стоит около 10 тыс. рублей. Но работает не без проблем – обходит не всю защиту, иногда может не срабатывать.

И да, сама по себе домофон она не взломает, лишь притворится копией нужного ключа. Для её программирования всё равно потребуются и сами ключи, которые уже известны домофоном, и устройство-дубликатор.

Часто можно услышать, что домофон можно вывести из строя электрошокером. Да, тонкая электроника серьёзный заряд действительно не перенесет. У механического удара на 10-15 см ниже панели домофона те же последствия. Но это порча имущества и статья УК РФ.

Теоретически ещё можно сильно дернуть дверь на себя. Но чтобы преодолеть силу, с которой магнит удерживает вторую часть замка, потребуется недюжинная мощь.

Можно ли открыть домофон смартфоном?

Да, сейчас на рынок постепенно заходят модели NFC-домофонов. Чаще их устанавливают в крупных офисах, реже – в жилых домах.

Если у вас такой вариант, ваш смартфон поддерживает NFC, а домофон работает на частоте 13,56 МГц, возможно, получится отказаться от ключей.

Но для MiFare, к примеру, в смартфоне должен также быть чип Secure Element, а их наличие даже в рамках одной модели смартфона часто отличается от рынка к рынку. Если чип всё же есть и остальные условия соблюдены, всё может получиться.

Помните, что вы можете оказаться под дверью на морозе, а зарядка – дома. И да, с айфоном номер не пройдёт. Apple жестко ограничила возможности NFC в своих устройствах.

Что насчет кодов доступа домофонов?

Мы комбинации сознательно не публикуем – как минимум потому, что список для всех моделей получится длинным. Но мастер-код от своего домофона вы практически наверняка нагуглите. Если, конечно, при установке код на открытие двери не сменили в целях вашей же безопасности.

P.S. Раньше существовал банальный до ужаса лайфхак: ключи с кодом 00 00 00 или FF FF FF могли открыть все двери. Именно такие значения записывались в свободные ячейки домофона и участвовали в сравнении при проверке ключа. Но эту дыру уже давно закрыли.

В закладки

Ми бенд умеет копировать карты доступа и создавать новые. Для записи каждой карты требует интернет (на сколько понимаю сервер дает добро на запись карт). Ми бенд эмулирует mifare карту (можно читать и писать как на обычную). В режиме клонирования mi band копирует UID, в режиме создания новой карты генерирует случайный.

Основной аккаунт делаем в своей стране. Второстепенный в Китае, т.к. в Китае можно добавлять карты доступа.

Ми бенд отказывается клонировать карту.

Общая идея решения:

Linux+Pn532+FTDI232

У меня было два брелка от разных cyfral ccd-20. Ключ keyA подобрал: в одном случае mfoc , в другом libnfc_crypto1_crack. Дальше я брал MIFARE Classic Tool — MCT на телефоне с NFC чипом (например, дервний Samsung Galaxy S3). Создал файл с ключами и ввел в него найденные ключи. При чтении и записи нужно выбирать стандартный файл ключей и свой. Прочитал и сохранил брелки в файлы. Скопировал 4ую строку сектора 0. Поменял keyA на FFFFFFFFFFFF. Перезаписал сектор 0 блок 3 (там получается что-то вида FFFFFFFFFFFF FF078069FFFFFFFFFFFF — keyA подчеркнут). Склонировал брелок ми бендом. Дальше записал оригинально значение блока 3 сектора 0 в брелок и в ключ.

Кстати, чтобы не рисковать сильно своими брелками лучше записывать на болванку mifare zero c многократно перезаписываемым UID). Встречаются брелки, в которых права доступа не дают менять keyA. Права доступа это, часть где FF078069. MCT умеет дешифровать их. Если видите, что права не дают писать keyA меняйте права на FF078069, иначе больше не удасться записать на болванку в этот блок.

Читайте также: