Как сделать ключ по фотографии

Обновлено: 06.07.2024

Насколько реально изготовить отмычку (ключ) для сувальдного Кербероса (ну например 308) по фотографии связки ключей?

Например - у меня все ключи на связке, выхожу из машины, ставлю на сигналку, а в это время кто то из соседней машины хорошим цифровиком с 10-20 кратным зумом делает фото связки.

Извини фигня это предположение. И причина относительно Керберос простая, там переменный шаг секрета, нет системы. А вот например мотутра, чиза, Класс, аблой, при постоянном одном и том же шаге секрета, легко вычислить секрет ключа с расстояния три метра. Когда из Асса АБЛОЙ и Яле предлагали провести конкурс на взлом, то мы просили показать как работает замок. Они испугались, так как в течение десять минут, был бы готов ключ слепок. Тогда нашли способ взломать за 4 минуты. Но, разумная мысль в твоих словах есть: НИКОМУ, НИКОГДА не показывать свои ключи, это лучше всего. Тем более давать в руки.

Тоже вот тема. родителям по весне поставил дверь на дачу (в баню правда - на основной вход) - из особого только инструмент и мотоблок - но все же - дед на шее носит ключи от замка.

308 керберос. Хорошо что спросили - сам забывал все время.

Вот что интересно - ключи может дать и соседу и гостям. А ручку двери на зиму изолентой перематывает.

А причем тут переменный шаг? Есть снимок ключа, следовательно есть размеры, формы и т.д. Берешь болванку и точишь.

2Marat Привет. Решили поставить ученые опыт. Затащили в комнату высокую пальму с бананами наверху. И рядом кинули пару ящиков пустых. Запустили в комнату обезьяну. Она увидела бананы и начала трясти пальму. Потрясла 10 минут, потом взяла один ящик, поставила его рядом с пальмой, потом - другой ящик на первый. Залезла и съела бананы. Ученые зафиксировали.

Повторяют эксперимент с прапорщиком. Запустили его, ждут. Прапорщикик увидел бананы и начал трясти пальму. Трясет 10 минут, 20, 30. На втором часу заходят в комнату ученые и говорят мужику "А если подумать?", он им - "А чёо думать? трясти надо!".

Шаг по высоте стандартный, это значит определение разницы между соседними секретами. Но, если эти соседние шаги разные: первый 2 мм, далее второй 1.47 мм, третий 1, 2 мм, то шишь, что увидишь и на фото и вблизи.

На замках с цилиндровым механизмом, код можно составить рассматривая не только ключ, но сам цилиндр. Там кодовых элекментов мало, и все видны. На помповым цилиндрах, штифты торчат вообще наружу. Функция ключа, будет всегда исполняться, если ключи кодовый механизм замка сделан с высокой точностью. Когда никакие знания шифрования и дешифрования не помогают. При ширпотребе, шаги стандартные, определив первый ясен второй и следующие. И запомни, что делать придется с допусками в минус 0.03 мм. Вообще обычное явление не фото, а слепок. Это точнее действует.

Вполне реально при современной технике, ничего не стоит вогнать картинку в комп и разобратьеё по косточкам, одним снимком жулик не обойдется, надо ловить момент когда бородки будут видны полностью. Ключи должны быть в ключнице!

Даже в офисе не бросайте ключи на стол, у многих в телефонах фотокамеры.

Не раз видел в кабинете солидных челов открытый сейф с ключом в замке, а на ключе связка ключей

начиная от входной в здание и до офиса. Это глупо!

В мастерскую приходил клиент - вскрыли сейф с замком Мауер, чисто и без взлома, вычистили сейф и аккуратно закрыли, клиент божился что НИКОМУ ключи не давал, но значения тому что ключ может кто-то увидеть не придавал.

Ну в целом понял. Можно особо не дергаться, так как уверен, что специальной охоты именно за моими ключами не будет, а Керберос 308 и Cisa с RS3 против фуфела устоят.

Вполне реально при современной технике, ничего не стоит вогнать картинку в комп и разобратьеё по косточкам, одним снимком жулик не обойдется, надо ловить момент когда бородки будут видны полностью. Ключи должны быть в ключнице! Даже в офисе не бросайте ключи на стол, у многих в телефонах фотокамеры. Не раз видел в кабинете солидных челов открытый сейф с ключом в замке, а на ключе связка ключей начиная от входной в здание и до офиса. Это глупо! В мастерскую приходил клиент - вскрыли сейф с замком Мауер, чисто и без взлома, вычистили сейф и аккуратно закрыли, клиент божился что НИКОМУ ключи не давал, но значения тому что ключ может кто-то увидеть не придавал.

Ну так смело нельзя верить и принимать за истину что тебе наплели тот фирмач. Я как мент тебе скажу, он сам и украл бабки, что бы налоги не платить и списать все на кражу и заяву в ментовку.

Такая версия тоже действительна. Первый раз мы столкунулись с визуальным считыванием секрета, когда стали анализировать, систему шифрования и дешифрования. Сборщик на сборке стал определять секрет на глаз, видя только ключ. Фокус прол года показывали клоиентам как считать ключ, не трогая его. Научили кой кого делать тоже самое. Система считывания строится на пошаговом станартном переходе от одной комбинациик другой. Причина простая, ручной по сути труд фрезеровщика секретов. Сечас гаш 1 мм, потом шаг 2 мм, потом 3, потом 4 и т.д. Не было оборудования в России, которое могло бы сразу скакнуть с высоты 1 мм, к высоте 2 мм, потом к высоте 4 мм. Все шло последовательно, шаг за шагом. Так прежде всего писались таблицы комбинаций.

Второй проблемой было то, что при требвоаниях ГОСТ зазор 0.6 мм на хвостовике в кодовом пазе, между зубом и хвостовиком, требовал точности фрезеровки, минимум плюс минус 0.15 микрон. А такое оборудование было, но рассчитано оно было не на массовую фрезеровку болванок ключей. Поэтому некоторые изобретатели стали плевать на эти требования и увеличили допуски на хвостовике до 2 мм. Что кстати делает и мотура и чиза и другие импортные. Тогда и что ли изменять в фрезеровке стало не нужным вообще.

А проблема считывания секрета не в том, что он виден издали, а в том что при полном копировании кодового механизма замков, русские фирмы и фирмочки наводнили рынко замками копиями Чиз, Моттур, Извео и других. При этом старательно драли в этой копии, все размеры и всю систему фрезеровки комбинаций. Например Класс - это стопроцентная копия замков Мотура и Чиза, Аверс, тоже самое, Меттем, Герион, еще есть множество замков, стрательно передернутых под копирку. И тут вот считывание и привело к тому, что ключ от одного замка, стал отмычкой для другого. Ибо все остальное , и размер бородки, и скважина, точно повторяли другую марку замка. Добавимк этому, кое-кто стал совершенствовать свои успехи и погнал в одну закладку на фрезеровке секретов стару по 500 - 1000 ключей одним секретом, чему мы были сами свидителями. Этот фокус стали применять и иные фирмы и фирмочки мечтающие о реванше замочном.

Знаменитая таблица взлома бамингом 19 разных цилиндров, включает в себя так называемые китайские цилиндры, с одним и тем же профилем, и с одними и теми кодовыми элементами. Торгаш просто брал первый цилиндр, и говорил хочу, а все остальное его не волновало вообще.

Дошло до смешного, что разным русским покупателям, замки делались одни и те же, на одном и том же заводе под Шанхаем, но с разными этикетками. Как это ныне делает и АССА АБЛОЙ. Так что считывание, все очень близко лежит к явной халтуре, непониманию чего либо в замках, и считать ключ мауэр это легенда скорее.

Фотоаппарат, компьютер и станок – вот все, что нужно, чтобы сделать дубликат ключа, даже не держа его в руках, просто сделав снимки издалека.

Из демонстрации возможностей Sneakey: дубликат можно сделать на основе информации со снимка, сделанного с дистанции около 60 м

Выемки и выступы на ключах, по сути, представляют собой уникальный код, зная который, можно узнать и то, как открывается соответствующий замок (в противном случае ключ просто не подойдет). И чтобы считать этот код, ключ вовсе необязательно по старинке брать в руки. На основе этого логичного предположения группа Стефана Сэвиджа и начала работу над проектом Sneakey.

Ключи, наиболее популярные в США, имеют набор из 5−6 вырезов неравной длины и глубины, расположенных на неодинаковом расстоянии друг от друга. Так что все, что требуется от программного обеспечения, это — с учетом того, что фотография может быть сделана под углом, определить нужные размеры. Судя по всему, возможности этого ПО можно расширить, добавив возможности анализировать и другие виды ключей.

В работе программа проста: оператор выбирает несколько контрольных точек, на основе которых компьютер определит угол, под которым расположен ключ, нормализует его в пространстве и, отсмотрев пиксель за пикселем, определяет все нужные размеры. Разумеется, программный код разработчики не намерены открывать публике, но принцип прост и понятен — видимо, стоит уже вскоре ждать, что злоумышленники возьмут его на вооружение.

Рекомендуем почитать:

Исследователи из университета Колорадо представили на конференции Chaos Communications Congress, прошедшей в Гамбурге, интересную разработку. Созданная ими программа KeysForge способна по фотографии замка сгенерировать CAD-модель для изготовления ключа на 3D-принтере.

Доцент университета Колорадо и специалист в области информационной безопасности Эрик Вастроу (Eric Wustrow), совместно с двумя коллегами, разработал программу KeysForge. Чтобы создать трехмерную CAD-модель заготовки ключа, понадобится одно единственное фото замочной скважины, и приложение самостоятельно проделает все остальное. Так как мало у кого дома стоит 3D-принтер, для изготовления заготовки исследователи предлагают воспользоваться услугами Shapeways или других аналогичных сервисов.

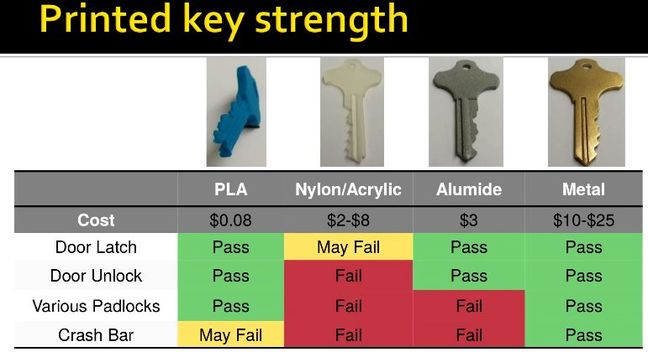

Ученые отмечают, что их идея оказалась на удивление эффективной. Приложение KeysForge может быть полезно при проведении таргетированных атак. К примеру, если использовать оптику высокого разрешения, снимок замка можно осуществить со значительного расстояния. К тому же распечатанные на 3D-принтере ключи ничуть не уступают своим металлическим аналогам. Исследователи выявили, что распечатанный ключ за 8 центов работает ничуть не хуже металлического ключа за 25 долларов.

Авторы KeysForge провели испытания нескольких десятков ключей, изготавливая их из различных материалов: PLA-пластика, нейлона и акрила, алюмида, а также из нержавеющей стали и латуни. Сравнительная таблица тестов приведена ниже.

В 2014 году на конференции LockCon уже показывали похожую на KeysForge разработку — PhotoBump. Однако этот инструмент демонстрировался только в рамках мероприятия, в отрытом доступе его не опубликовали по понятным причинам. Но команда университета Колорадо имеет другое мнение и полагает, что публикация KeysForge в интернете пойдет всем только на пользу. По их мнению, приложение обратит внимание общественности и компаний, производящих замки, на тот факт, что большинство современных замков ненадежны, а способы их взлома очень дешевы, особенно если задействовать современные технологии.

Печать готовых заготовок по фото может существенно облегчить жизнь взломщикам, которые пытаются создать так называемый мастер ключ, подходящий ко всем замкам в здании. Обычно заготовки нельзя купить или где-либо заказать, будучи обычным физическим лицом.

Код KeysForge был опубликован на GitHub, а программу можно опробовать прямо на официальном сайте, загрузив фото замка и получив готовую для печати модель.

На официальном YouTube-канале Chaos Communications Congress также была опубликована полная запись выступления Эрика Вастроу.

Блогер сделал фейковый дубликат ключа из подручных средств, и зрителей поразила лёгкость его туториала. Пара минут — и уже можно кормить собачку в квартире соседей (или самому стать её обедом). И посмотрев видео, комментаторы поняли, почему нельзя делать селфи со связкой.

Пользователь тиктока с никнеймом jorgevalenzuelam посвятил аккаунт розыгрышам, магии и фокусам. Например, блогер показал более чем миллиону подписчиков, как с помощью ловкости рук вытащить нужную карту и достать маркер изо рта. Но 30 марта инфлюенсер пошёл ещё дальше и выдал мини-туториал по изготовлению или подделке ключей.

На первых кадрах видно, как в качестве шаблона jorgevalenzuelam использует фото ключа и монеты (второй предмет необходим для вычисления масштаба заготовки). Затем тиктокер приклеивает к экрану смартфона скотч с оригинальной монетой и прорисовывает контур ключа.

После этого фокусник крепит скотч на пластик, вырезает шаблон и вставляет ключ в дверной замок.

В финале парень поворачивает фейковый дубликат, фиксируя конструкцию (на тот раз настоящими) ножницами. Готово!

Воры после этого видео: 🗿🗿🗿

Шанс быть ограбленной увеличился.

Другие подписчики решили, что подобные замки — не преграда для грабителей, которые могут выломать дверь без дубликата.

Я открою эту дверь скрепкой.

Впрочем, большинство комментаторов убедились, что взломщики могут использовать даже такую зацепку, поэтому селфи со связкой ключей в честь переезда отменяются.

Вывод: не давайте делать фото своих ключей.

Действительно, ранее американская телеведущая и блогерша Кэти Педрейс дала пару советов, как защититься от мошенников. Среди списка было и фото ключей, но, в отличие от контента jorgevalenzuelam, советы девушки довели людей до отписки.

Другая тиктокерша забыла о безопасности и окунула зрителей в атмосферу греческих мифов. Дело в том, что героиня страдает химеризмом, и это отражается в двух разных половинах лица (спокойно, не в голове льва).

Читайте также: