Как сделать фишинг вконтакте

Обновлено: 04.07.2024

Тут я просто напомню что в сети ооооочень много таких конференций, куда набирают людей для такого дела , но названий мы упоминать не будем.

В общем сегодня я более подробно расскажу и фишинге в соц сети ВКОНТАКТЕ!

ФИШИНГОВЫЙ САТ -

Одним из самых распространенных видов мошенничества является фишинг, в основе которого лежит получение идентификационных данных (логин\пароль) пользователей.

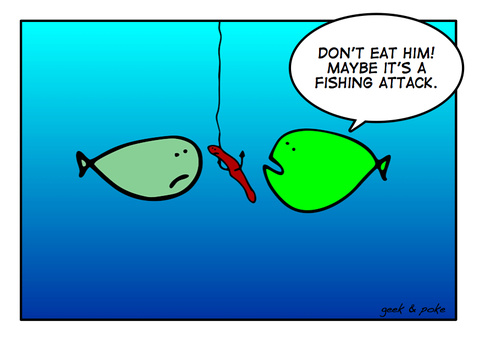

Название (в переводе "рыбалка") совсем не случайно. Многие из нас неравнодушны к бесплатным подаркам, интригам, сплетням и каким-то новостям о себе самих. Мошенники умело играют на этих чувствах, закидывая свою наживку.

Фото выше показывает как ВК старается нас оградить от таких сайтов.

И так меня приняли в проект. Проект очень разнообразен но на сегодня я выбрал тему — Бесплатны стикеры ВКонтакте.

Мне выдали ссылку на фиш-сат, на который будут проходить люди желающие получить стикеры на халяву, крутить рулетку с пакетами и после выпадения стикер-пака людей будут просить авторизоваться (ввести свои данные от ВК), ну и как вы понимаете данные эти вносятся в базу для последующего использования уже другими людьми.

после настройки обхода безопасности, мой сайт выглядел вот так:

И так ЗА РАБОТУ , сказал я себе и начал вспоминать как бы толкать эту ссылку, но идей дыло мало и все стандартные. Тут я долго не думаю обратился к куратору проекта. Ха….И что вы думаете, у него оказался целый список готового материала по всей работе , даже со всеми нюансами и мелочами.

Дальше было ещё сложнее и веселее , но я справился, ибо настраивал ботов и раньше…по работе. И суть получилась такая:

….на фото ниже, показываю принцип действия переписки.

ну а дальше всё как на рыбалке )))) если человек клюнет, то мы получаем данные от его странички (чаще всего их продают или используют в дальнейшем для спама).

Тут для меня тоже было не просто , так как я издавно знаю что ВК будет жёстко банить аккаунты , как из за текста , так и из за ссылки.

Но я сделал всё по старинке. Придумал не сложный текст и рандомизовал его. Получилось добльше 10.000 разных текстов но с одним смыслом. Результат ниже на фото:

Дальше я выбрал группы ВКОНТАКЕ , по запросу — СТИКЕРЫ ВК (для эксперимента мне хватило и 100 шт.) , и всё это дело вбил в программу, досрочно настроив её так чтобы она заходила в группу , искала первый пост и спамила моими текстами ДЛЯ ПРИЗЫВА желающих в группу.

скажу честно, менее чем за час результат был не плохой. на фото ниже это статистика из группы, которая сообщает нам что 441 человек поинтересовался нашей темой и перешёл к нам в группу глянуть что да как так.

а вот на следующем скриншоте я уже показываю итоговые результаты из самой панели проекта ,в которых чётко видно что по нашей ссылке на фиш-сайт перешло 45 человек, из них 7 человек крутанули рулетку и перешли на страницу для вписания данных от странички ВК , и что 1 человек всё же повёлся и вбил данные =(

И так подведём итоги друзья. Вот так не особо парясь, потратив примерно 1-2 часа личного времени, и финансовых затрат примерно в 20 рублей, любой человек может начать заняться фишингом или же скамом. Скажу вам честно, таких людей в сотни раз больше. И то что продемонстрировал сейчас я , это было на уровне новичка с нулевым опытом.

В общем друзья, берегите себя, будьте бдительны и не ищите халяву. Я показал всего одну связку, а их мне выдали примерно 9 штук. И это только в этом проекте, а их сотни.

П.С. Вся информация опубликована для ознакомительных целей, все данные и настройки были удалены, и не одного юзера не пострадало.

Аккаунты в социальных сетях – любимая цель хакеров, а наиболее эффективные тактики для атаки на аккаунты на таких сайтах, как Facebook , Instagram и Twitter , часто основаны на фишинге. Эти кражи паролей основаны на том, что пользователи вводят свои пароли на фальшивой веб-странице, и их становится все проще делать благодаря таким инструментам, как BlackEye.

BlackEye – это инструмент для быстрой генерации фишинговых веб-сайтов социальных сетей, что значительно упрощает поиск потенциальных возможностей в одной сети. После перенаправления цели на фишинговую страницу можно легко получить пароли к учетным записям социальных сетей.

BlackEye для фишинга в социальных сетях

Пользователи доверяют своим аккаунтам в социальных сетях. Если у цели не включена 2FA, легкость, с которой злоумышленник может получить к ним доступ, может удивить. BlackEye – это подтверждение концепции, которая показывает, что эти фишинговые страницы не должны быть сложными или сложно настраиваемые для эффективной работы.

BlackEye – это простой bash-скрипт, представляющий несколько шаблонов на выбор, позволяющий вам выбрать, какой веб-сайт для социальных сетей эмулировать. Оттуда он создает на вашем устройстве функциональный фишинговый сайт с возможностью перенаправления портов или других подключений к машине вашей цели.

Поддерживаемые сайты социальных сетей

BlackEye поддерживает 32 различных веб-сайта с фишинговыми шаблонами, но они различаются по качеству. Лучше протестировать их перед их развертыванием, потому что некоторые жалуются на недостатки, которые могут их выдать, если пользователь обращает на это внимание. Хотя фишинговые страницы по умолчанию, предоставляемые с BlackEye, довольно хороши, всегда полезно иметь возможность их изменять.

Среди наиболее интересных сайтов, которые поддерживает BlackEye, – Protonmail, Github, Gitlab, Adobe, Verizon, Twitter, Facebook, Shopify, PayPal и Google. Вы можете быстро протестировать их, выполнив следующие шаги и перейти на фишинговый URL, чтобы выяснить, насколько реалистичным выглядит каждый шаблон.

Что необходимо

BlackEye – чрезвычайно простой инструмент, но лучше всего работает на Kali Linux. Это из-за количества зависимостей, но они могут быть установлены по мере необходимости на устройствах Ubuntu или Debian. После того, как вы полностью обновите дистрибутив Kali, вы должны установить BlackEye.

Во-первых, нам нужно клонировать исходный код из репозитория BlackEye GitHub . Для этого откройте новое окно терминала и введите следующие команды git и cd:

Это должно установить репозиторий BlackEye и предоставить его запуск из папки blackeye с помощью команды bash blackeye.sh . Когда мы запустим эту команду, мы увидим заставку ниже.

Шаг 2. Настройте фишинговые сайты

Если нам не нравится что-то вроде просроченного уведомления об авторских правах, мы можем довольно легко его изменить. Сначала выйдите из скрипта bash обратно в папку BlackEye. Затем мы введем ls, чтобы увидеть папку сайтов в репозитории BlackEye.

Мы можем перейти к нему с помощью команды cd sites . Затем введите ls, чтобы увидеть все шаблоны фишинг-сайтов, доступные для изменения.

Чтобы отредактировать Protonmail, мы можем набрать cd protonmail и затем снова ls, чтобы увидеть файлы в этой папке. Вы должны увидеть что-то вроде файлов ниже.

Чтобы изменить HTML- код фишинговой страницы, вы можете сделать это непосредственно, открыв login.html в текстовом редакторе, который позволяет легко обновлять любые уведомления об авторских правах или другие сведения.

Шаг 3. Включите фишинговую страницу

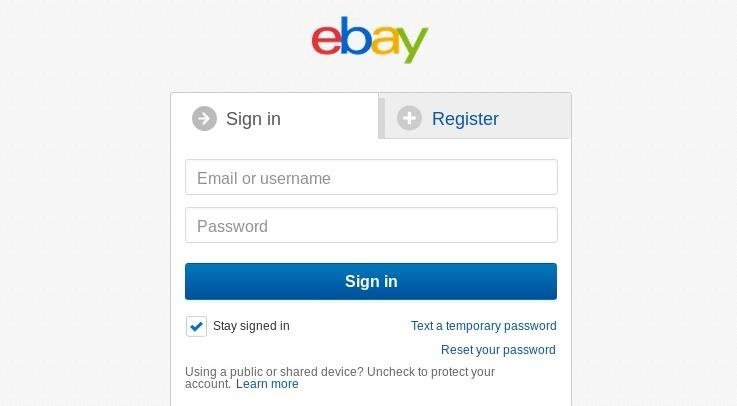

Чтобы запустить нашу фишинговую страницу, откройте окно терминала и снова перейдите к папке BlackEye. Затем выполните команду bash blackeye.sh, чтобы вернуться в меню выбора фишинговой страницы. Здесь мы выберем eBay – номер 18.

После ввода номера сайта, который вы хотите создать, нажмите Enter . Далее нас попросят предоставить наш IP-адрес. Если вы нажмете Enter, не добавив один, он попытается добавить ваш по умолчанию, но это не всегда работает. После предоставления вашего IP-адреса вы должны увидеть что-то вроде подсказки ниже.

Затем перейдите по ссылке фишинга в браузере, чтобы увидеть результат вашего фишингового сайта.

Шаг 4. Захватить пароль

Когда вы открываете сайт в браузере, он должен выглядеть примерно так:

Открытие ссылки заставляет скрипт сообщать о типе устройств, которые в настоящее время обращаются к фишинговой странице.

Как только цель вводит свои учетные данные, они перенаправляются на реальную страницу eBay, создавая иллюзию успешного входа в систему.

Со стороны хакера, BlackEye предоставляет нам учетные данные, которые только что была введена нашей целью.

Таким образом, мы перехватили и сохранили учетные данные, введенные целью на нашей фишинговой странице!

Вывод

Чтобы защититься от этой атаки, нужно везде включить двухфакторную аутентификацию. Без этого одна ошибка может привести к краже вашего пароля и его использованию злоумышленником для доступа к вашей учетной записи. Поэтому настройте 2FA на Facebook , Instagram и любых других ваших учетных записях .

Данная статья написана в образовательных целях и не призывает к действиям. Будьте благоразумны и не совершайте противозаконных действий.

Фишинг – технология компьютерного взлома | Немного теории

Фишинг — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям.

Хостинг — услуга по предоставлению ресурсов для размещения информации на сервере, постоянно находящемся в сети (обычно Интернет).

Доменное имя — символьное имя сайта.

Сегодня я расскажу, как можно взламывать страницы в социальных сетях, не затрачивая при этом много денег, а при наличии хостинга и доменного имени вовсе бесплатно. Хотя, для данных целей, советую всё таки зарегистрировать новое, более подходящее доменное имя.

Фишинг – технология компьютерного взлома | Процесс взлома

Весь процесс делится на три этапа:

Как вы уже поняли, для взлома нам надо будет подговорить жертву для того, чтобы она перешла на наш поддельный сайт и ввела свои персональные данные. Тут уже в дело вступает социальная инженерия.

Если вы не знакомы с СИ, то можете почитать статьи, которые уже есть на сайте:

Этап первый: Создание поддельного сайта

Для создания сайта для фишинга нам понадобятся:

- Хостинг.

- Доменное имя.

- 100-300 грн (200-500 рублей).

- Файлы поддельного сайта.

По поводу создания имени домена. Как правило создаем длинные имена для своего сайта, к тому же регистрация доменного имени ограничивается 255 символами. А доменную зону выбираем .XYZ в конечном варианте мы получаем: sdkkjfgnsdjlfgnbsdlffbvfflbvazldfbvslfhbvsthnb.xyz ну или вроде того. Сделано для того, чтобы снять хоть какие-то подозрения от того, что это фишинговый сайт. Грубо говоря, выглядит как какой-то системный переход по ссылке.

- Существует множество CMS, которые позволяют создать одностраничный сайт в несколько кликов

- Заказать готовый сайт, если вы далеки от этой темы.

- Воспользоваться генератором, по типу Page Creator.

- Написать самому.

- Воспользоваться инструментами по копированию готовых сайтов, могу написать про клонирование сайтов на Kali Linux, если вам это интересно.

И тут важно, чтобы вся информация, которую вводит жертва в нашей форме на сайте, сохранялась в логах хостинга, а после просто перенаправляем её обратно на сайт.

Итак, на данном этапе мы имеем готовый фиш. сайт который записывает всю информацию что заполняет жертва и перенаправляет его обратно к исходному сайту.

Этап второй: Создание поддельного аккаунта

Этап третий: Развод жертвы

Для начала, нам нужно чтобы наша ссылка приобрела более приемлемый вид. Сокращаем её, в случае с вк лучше всего воспользоваться сервисом vk.cc, который они же и предоставляют.

Теперь наша ссылка vk.cc/ghty – что-то по такому типу. Согласитесь, такой вид куда лучше предыдущего. Далее набираем текст, который зацепит жертву и не оставит выбора, что-то по этому типу, тут у вас должна сработать фантазия.

Данную информацию мы размещаем на публичной странице.

Сегодня вы узнали про фишинг – технологию компьютерного взлома и помните, я никого не призываю к действиям. Поделитесь данной статьей с друзьями, чтобы они не попадались на подобные уловки, а также подписывайтесь на обновления сайта, чтобы не пропустить новые статьи.

Для того, чтобы подложить жертве этот сайт мы можем воспользоваться приложением вроде Ettercap или LanGhost для совершения атаки посредника. Благодаря этому, мы получим возможность перехватывать и анализировать его трафик и даже отправлять собственный трафик в его компьютер. Другими словами, из-за того, что он подключился к нашей точке доступа, мы получили полный контроль над всеми входящим и исходящим данными. Если он действительно загружает детское порно, мы это увидим.

Кроме этого, мы сможем перехватывать электронные письма и пароли к другим приложениям и сетям. При желании, мы даже можем внедрить в его систему meterpreter или другое приложение для прослушки, если хотим получить больше информации.

Ettercap

Ettercap – open source утилита для анализа безопасности компьютерных сетей. Основное предназначение которой – MITM атаки (Man In The Middle attacks – атаки типа “человек по середине”). Имеет возможность sniffing of live connections, фильтрация контента на лету, а так же много других интересных возможностей. Поддерживает как активные, так и пассивные вскрытия протоколов и включает большое количество функций для анализа сети и узла.

Более подробную информацию, можно найти на официальном сайте Ettercap.

После того, как все перечисленные выше операции сделаны, запускаем Ettercap. Однако у некоторых, в том числе и у меня, Ettercap работать не будет. Будут появляться ошибки вида “SEND L3 ERROR“. Чтобы такие ошибки не появлялись, воспользуйтесь следующей командой:

Теперь все должно работать нормально и ошибки не должны выскакивать.

Перехват паролей

Для начала посмотрите на архитектуру сети (см. рисунок ниже), которая будет использоваться. Это нужно для того, чтобы вы хорошо понимали, что и от куда берется:

Щелкаем по кнопке Sniff -> Unified sniffing. После этого выбираем интерфейс, который используется. У меня это eth0:

В верхнем меню нажимаем кнопки Hosts – Scan for hosts

Теперь опять щелкаем Hosts – Hosts list. Появится окно, как показано на рисунке ниже:

Здесь нам нужно выбрать цели, т.е. выбрать машину, которая будет выступать в качестве “жертвы” и шлюз. Как видно из архитектуры сети, которую используем, в качестве “жертвы” выступает машина с IP-адресом = 192.168.1.3. Ну а в качестве шлюза IP-адрес = 192.168.1.1. Поэтому выбираем 192.168.1.3 и нажимаем кнопку Add to Target 1. Теперь щелкаем 192.168.1.1 и нажимаем кнопку Add to Target 2.

Далее щелкаем Mitm – ARP poisoning. После этого выбираем Sniff remote connections:

Нажимаем ОК. Осталось только запустить. Для этого нажимаем на кнопку Start – Start sniffing.

Sniffing запущен. Осталось подождать, когда пользователь будет вводить свои данные, например от почтового аккаунта:

Как только он ввел свои логин/пароль и успешно вошел на свой почтовый ящик, злоумышленник также успешно перехватил его логин и пароль:

Немного теории

Фи́шинг (англ. phishing, от fishing — рыбная ловля, выуживание) — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям.

Почему это все так опасно?

Перейдя по вредоносной ссылке или открыв вложение к письму, вы запускаете вирус или троян, который может получить контроль над вашим компьютером и информационными системами компании. Спирфишинг – более опасный вид фишинга. Зловредность его связана с тем, что любой человек, получив персональное, адресованное именно ему письмо, уже не считает это письмо спамом и склонен доверять и открывать любые ссылки/файлы.

А действительно ли это актуально?

Мошенничество с использованием корпоративной электронной почты набирает обороты. За первую половину 2016 года ФБР зафиксировала 22 тыс. жертв этого вида мошенничества, при этом финансовые потери составили более 3 млрд долларов. Почта на сегодня является основным методом проникновения в корпоративную сеть. Злоумышленники не видят разницы между компаниями малого, среднего и крупного бизнеса. Киберпреступники играют вдолгую против крупных компаний, но это не значит, что малый бизнес им менее интересен. Ниже приведу интересную инфографику, показывающую что все больше злоумышленников интересует именно малый бизнес.

Мошенники все чаще и чаще используют шифрование (упоминать WannaCry уже становится плохим тоном) как оружие. 2016 год Cisco назвало "Year of ransome". За первые 3 месяца 2016 года мошенники заработали более 200 000 000$. По оценкам, к концу года "выручка" составила более миллиарда долларов.

Эксперты, сообщество, правоохранительные органы говорят: не платите злоумышленникам, этим вы поощряете их на продолжение деятельности. Но люди и компании платят, уровень шифровальшиков растет. Если первые шифровальщики были похожи на работу студентов первого курса по программированию, то сейчас этим стали заниматься настоящие профессионалы своего дела. Уже встречаются криптографически стойкие шифровальщики.

Компания часто может встать перед выбором: платить, или просто прекратить свою деятельность. Естественно многие, практически все платят. Вам ведь также страшно, как и мне? Нет? Тогда давайте прибавим к этому социальную инженерию. Все мы сейчас используем Facebook, vk, twitter и т.п. Для нашего удобства социальные сети объединяют людей в группы. Мы сами заполняем профили, указываем где мы живем, название компании, в которой работаем.

Я параноик и никогда не указываю название компании, где я работаю, скажете вы? А в друзья вы коллег из компании не добавляете в соцсетях? А все ли они не указывают название компании? Не думаю. Проведя пару часов в сети, исследуя любую интересующую нас компанию, можно достаточно легко и быстро получить список имен и фамилий сотрудников компании. Попадание будет достаточно большим, причем в дополнение к фамилиям можно достаточно легко узнать список увлечений и занятий сотрудников, что может быть использовано против них… например, для создания персонализированных фишинговых писем. Но корпоративные адреса почты найти не так просто, скажете вы? Опять разочарую. Зная название компании, легко найти ее корпоративный сайт. Соответственно, домен уже есть. Зачастую на корпоративных сайтах есть и общие почтовые контакты, они нам тоже пригодятся. Теперь самое сложное: нам нужно получить пару действительных адресов почт сотрудников компании. Для этого можно, например, написать на один из публичных адресов компании. Обратиться в техподдержку, например. Попробовать что-то купить в sales. Если публичного адреса на сайте нет, то всегда можно просто позвонить по телефону и поговорить с секретарем. Социальная инженерия творит чудеса.

Мне посчастливилось побывать на выступлении Chris "loganWHD" Hadnagy. Организация ежегодно проводит соревнования по добровольному взлому (пентесту) других компаний. Вывод из лекции был простой: социальной инженерией можно получить любую информацию. Неподготовленный человек от этого не защищён. К тому же ничто не помешает перед звонком получить данные о секретаре компании из социальных сетей. Это поможет упростить разговор. Итак, будем считать, что мы выяснили пару адресов сотрудников. Смотрим на паттерн в адресах. Он есть! Админы ведь почту не из головы каждый раз придумывают. Паттернов не много: фамилия, ФИО, имя_фамилия и т.п. Накладываем паттерн на базу фамилий и имен, и вот у нас база почтовых адресов компании. Зачем нам все это? Есть такое понятие как Kill chain.

Нас интересует верхняя часть картинки. Итак, мы с вами поняли, что разведку о нас злоумышленники легко проведут в социальных сетях. Соответственно, будет составлен список адресов и осуществлена отправка. Если мы говорим о целевой атаке на компанию, а с учетом разведки предположим, что идет именно она, специально, чтобы обойти стандартные спам-защиты злоумышленники приобрели несколько временных доменов и, соответственно, все наши спам-фильтры будут пройдены, и письмо окажется в почтовом ящике сотрудника. Что дальше? Запуск вложенного файла/переход по ссылке. Неподготовленный пользователь (уж точно несколько среди сотрудников компании) перейдет по ссылке, откроет вложении. По данным Positive Technologies, за 2015 год 24% пользователей, получив письмо, перешли по ссылке, а 15% ввели учетные данные или установили ПО. Процент таких пользователей год от года только растет.

Сработает ли эксплойт? Да (здесь можно вставить много о WannaCry) . И вот почему. В отчете HP Enterprise есть вот такая интересная инфографика, это новые уязвимости ПО, появившиеся в 2015 году. Уязвимости есть, и регулярно находят новые. И о них даже знают исследователи:

Часто о них никто и не знает. И бывает вот так (а еще и NSA есть).

Обучение

Как мы будем учить? А учить мы будем, устраивая социальный пентест своей компании. Можно пойти несколькими способами.

Пентест на заказ

Побродив по просторам интернета можно достаточно легко найти несколько компаний, которые с радостью выпустят вашими социальными пентестерами:

Можно пойти этим путем, но нужно понимать, что бюджет данного мероприятия будет зависеть от размеров организации и составлять несколько сотен тысяч рублей в минимальном варианте. По желанию заказчика, представители пентесторов даже могут провести полноценный социальный поиск и добыть адреса почты сами, а могут работать и уже с готовыми данными. Обучение по результатам пениста будет стоить отдельных денег. Из интересного в интернете мы нашли еще пару SaS сервисов:

Стоить подобные сервисы будут около 20$ в год за почтовый адрес, но нужно учитывать, что готовые базы шаблонов, которые содержатся в них, будут англоязычными (хотя можно всегда загрузить свои шаблоны) + все международные сервисы (видимо для того, чтобы избежать юридических претензий) в обязательном порядке пишут маленькими буквами внизу письма, что это проверка на фишинг, что, по моему мнению, несколько снижает чистоту эксперимента.

Игровые варианты

Одной из лучших методик обучения является игровая. К примеру, недавно так поступил Сбербанк. Метод, без сомнения, эффективный, но содержит пару недостатков. К сожалению, данный метод действует по факту один раз, а учитывая развитие средств и возможностей, фишингу обучаться нужно на регулярной основе. Но что самое главное, игру нужно делать самому и под себя. В открытом доступе готовых решений найти не удалось.

GoPhish

Теперь давайте я расскажу о решении, которое в конечном счете выбрали для себя мы: GoPhish — OpenSource фреймворк для фишинга. GoPhish, пожалуй, незаслуженно обойден вниманием на Хабре. Поиском удалось найти всего одну статью по данному продукту, а продукт стоит того.

Возможности GoPhish

Установка GoPhish

Продукт написан на Go и в скомпилированном виде представляет собой один бинарник. Установка проста и не вызывает проблем, есть хороший и простой мануал. Вся процедура установки сводится к генерации ssl сертификат и созданию простого и понятно config.json файла.

| Значение | Описание |

|---|---|

| > | Имя |

| > | Фамилия |

| > | Должность |

| > | Отправитель |

| > | url для отслеживания |

| > | Картинка для отслеживания |

| > | url страницы перехода |

На данной вкладке показан общий процент, перешедших по ссылкам пользователей и результативность каждой компании в процентах. Всегда можно перейти и посмотреть подробности по компании и увидеть конкретных сотрудников, кликнувших по ссылке.

Продолжение следует

На этом мы завершаем первую часть нашей статьи. Скоро мы добавим вторую половину, в которой поделимся с вами шаблонами фишинговых писем и страницей обучения. Расскажем о реакции наших сотрудников (она порой была не предсказуема и прекрасна!) и поделимся результатами, которых нам удалось достичь. А еще упомянем о наших граблях, на которые посоветуем вам не наступать.

Часть 2

Читайте также: